Ransomware-as-a-Service (RaaS), promosso nei forum del dark web e su piattaforme di messaggistica popolari come Telegram, è un modello di cybercrime in rapida espansione in cui gli sviluppatori affittano ransomware e infrastrutture ad affiliati tramite abbonamenti o accordi di profit-sharing. Un nuovo ceppo di ransomware, denominato BQTLOCK, è attivo dalla metà dell’estate 2025, distribuito interamente secondo il modello RaaS e sfrutta numerose tecniche anti-analisi per ostacolare il rilevamento e l’indagine forense.

Rilevare gli attacchi BQTLOCK Ransomware

Il ransomware continua a evolversi in sofisticazione e impatto, con la comparsa di nuove varianti e il riutilizzo di strain precedenti. Un esempio è il relativamente nuovo gruppo Crypto24 Ransomware, che ha colpito organizzazioni di primo piano negli Stati Uniti, in Europa e in Asia.

Il DBIR 2025 di Verizon indica il ransomware nel 44% delle violazioni, rispetto al 32% dell’anno precedente. Un fattore chiave è il modello RaaS, che elimina la necessità di competenze di programmazione e consente anche ad attaccanti inesperti di abbonarsi a ransomware già pronti, in modo analogo a un servizio di streaming. Con l’emergere della nuova variante BQTLOCK basata su RaaS e dotata di tecniche avanzate di elusione, le organizzazioni devono rafforzare le difese proattive per prevenire attacchi ransomware.

Registrati alla SOC Prime Platform per rendere a prova di futuro la postura di cybersecurity aziendale, sfruttando le migliori competenze e l’AI per una protezione enterprise-ready. La piattaforma fornisce ai team di sicurezza threat intel AI-native e algoritmi di detection curati, supportati da una suite completa per detection engineering basata su AI, threat hunting automatizzato e rilevamento avanzato delle minacce. Clicca sul pulsante Esplora le Rilevazioni per accedere a una collezione di regole di detection arricchite di contesto relative all’attività ransomware di BQTLOCK.

Tutte le detection possono essere applicate in diversi ambienti SIEM, EDR e Data Lake e sono allineate al framework MITRE ATT&CK®. Ogni regola è arricchita con metadati estesi, come collegamenti a CTI, cronologia degli attacchi, raccomandazioni di triage e altro contesto rilevante.

Gli ingegneri della sicurezza possono anche sfruttare l’ampio set di regole di detection per gli attacchi ransomware a livello globale utilizzando il tag dedicato “Ransomware”.

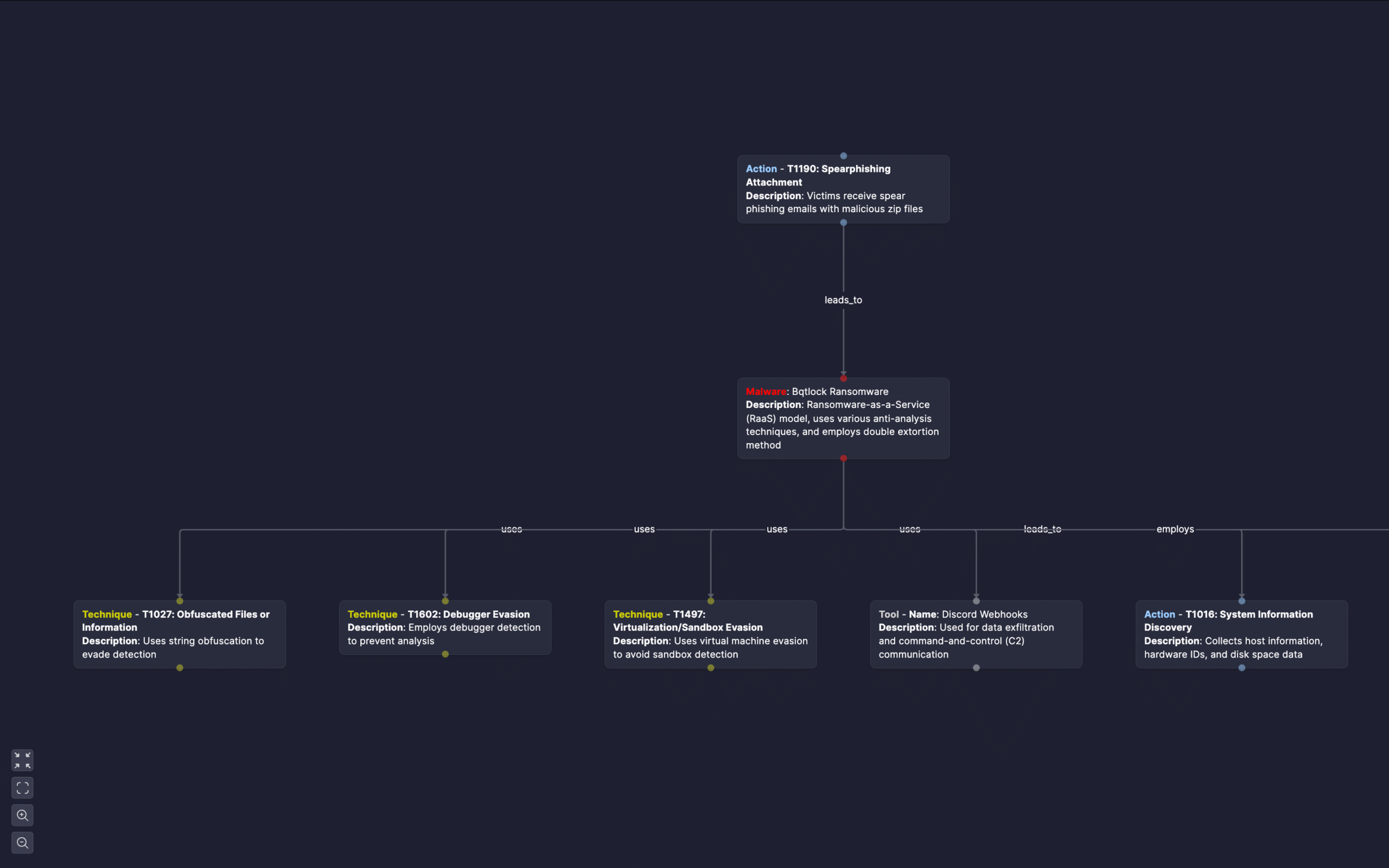

Inoltre, i team possono contare su Uncoder AI, arricchito di nuove funzionalità nell’ultima release della SOC Prime Platform, che ora include l’AI Chat Bot e gli strumenti MCP per aiutare i team di sicurezza a gestire end-to-end qualsiasi compito di threat detection, co-pilotati dall’AI. Ad esempio, con Uncoder AI i professionisti della sicurezza possono visualizzare immediatamente l’Attack Flow o cercare IOC basati sulla ricerca di K7 Security Labs sulle operazioni RaaS di BQTLOCK.

Analisi del BQTLOCK Ransomware

Il nuovo BQTLOCK ransomware, operante secondo il modello RaaS, è stato collegato a ZerodayX, presunto leader del gruppo hacktivista pro-palestinese Liwaa Mohammed, ed è stato segnalato in relazione alla nota violazione di dati nei giochi in Arabia Saudita. Dalla metà di luglio 2025, BQTLOCK si è evoluto in una variante più avanzata che incorpora una serie di tecniche anti-analisi.

Secondo l’ultima analisi approfondita di K7 Security Labs, BQTLOCK adotta un modello di abbonamento RaaS a livelli (Starter, Professional ed Enterprise), con funzionalità personalizzabili come la modifica della ransom note, il cambio dello sfondo del desktop, le impostazioni di estensione dei file e capacità anti-analisi regolabili quali offuscamento delle stringhe, controlli di debugger e tecniche di evasione delle macchine virtuali per aggirare i sistemi di rilevamento.

Distribuito tramite un archivio ZIP contenente un eseguibile denominato Update.exe, il ransomware cifra i file locali di ogni tipo, aggiunge l’estensione .bqtlock e lascia una ransom note. Inoltre, esfiltra dati sensibili attraverso webhook di Discord per il C2. Una volta eseguito, effettua ricognizione del sistema raccogliendo hostname, IP, dettagli hardware e spazio su disco, prima di stabilire persistenza e avviare la cifratura.

Tutte le transazioni avvengono in Monero (XMR). La ransom note adotta un modello di doppia estorsione: le vittime hanno 48 ore per contattare gli attaccanti tramite Telegram o X, con richieste di riscatto fino a 40 Monero (XMR), equivalenti a 10.000 dollari. Il mancato pagamento raddoppia l’importo richiesto e, dopo 7 giorni, le chiavi di decrittazione vengono distrutte e i dati sottratti vengono pubblicati o venduti sul sito degli attaccanti.

ZerodayX promuove BQTLOCK come ransomware FUD (Fully Undetectable), presumibilmente invisibile alle soluzioni antivirus. Tuttavia, il campione distribuito era un file ISO corrotto, inviato una sola volta a VirusTotal e proveniente dal Libano, suggerendo che sia stato caricato dallo sviluppatore o da un associato diretto. Questi elementi sollevano dubbi sulle reali capacità FUD e indicano possibili esagerazioni o promozioni ingannevoli.

BQTLOCK eleva i privilegi attivando SeDebugPrivilege e utilizzando il process hollowing su explorer.exe per nascondere codice malevolo all’interno di processi legittimi. Per garantire la persistenza, crea un’attività pianificata e aggiunge un account admin backdoor. L’ultima variante sfrutta anche bypass UAC tramite i trick di registro con CMSTP.exe, fodhelper.exe ed eventvwr.exe, consentendo l’elevazione silenziosa senza prompt all’utente.

Gli sviluppatori hanno annunciato la versione 4 come ultimo aggiornamento dopo quattro release ravvicinate, sollevando dubbi su un reale stop o un’operazione di rebranding. Dopo il ban del loro canale Telegram, hanno offerto accesso gratuito per tre giorni e introdotto BAQIYAT.osint, uno strumento a pagamento per la ricerca nei dati rubati. Una nuova variante, individuata il 5 agosto 2025, conferma lo sviluppo attivo del ransomware. Questa versione integra funzionalità avanzate di furto credenziali mirate ai principali browser (Chrome, Firefox, Edge, Opera e Brave), aumentando il rischio per le organizzazioni potenzialmente colpite.

Con la crescita dei rischi legati agli attacchi ransomware e l’emergere di nuovi operatori RaaS che fanno leva su tecniche avanzate degli avversari, la reattività immediata dei difensori è una priorità assoluta. SOC Prime mette a disposizione una suite completa di prodotti, supportata da AI, automazione e threat intelligence in tempo reale, per aiutare le organizzazioni a livello globale a rafforzare le proprie capacità difensive.