Il Rapporto sulle Violazioni dei Dati Verizon 2025 (DBIR) evidenzia che il ransomware continua a essere una minaccia predominante, rilevata nel 44% delle violazioni, rispetto al 32% dell’analisi dell’anno precedente. Con riscatti medi che hanno raggiunto i 2 milioni di dollari nel 2024, la redditività economica continua a favorire la crescita di questa minaccia. Di conseguenza, un numero crescente di cybercriminali adotta il ransomware, portando alla comparsa di varianti nuove e aggressive come BERT, che colpisce sia sistemi Windows che Linux. Le vittime confermate si trovano in Asia, Europa e Stati Uniti, con settori fortemente colpiti come sanità, tecnologia e servizi per eventi.

Rilevare gli attacchi del ransomware BERT

Secondo Cybersecurity Ventures, entro il 2031 si prevede che un attacco ransomware si verifichi ogni due secondi, evidenziando l’urgente necessità di rilevamento proattivo e difesa continua. Le campagne ransomware moderne sono in continua evoluzione, combinando tecniche avanzate di evasione con consegne mirate per eludere le difese tradizionali. Una delle minacce emergenti più rilevanti è BERT, una variante multipiattaforma con presenza globale crescente che interrompe le operazioni aziendali in diversi settori.

Registrati sulla piattaforma SOC Prime per rilevare tempestivamente gli attacchi mirati alla tua organizzazione. La piattaforma offre un set esclusivo di regole Sigma dedicate alla rilevazione degli attacchi BERT. Clicca sul pulsante Esplora le Rilevazioni qui sotto per accedere a queste regole, arricchite da threat intelligence azionabile e supportate da una suite completa per la rilevazione avanzata e la caccia alle minacce.

Tutte le regole disponibili sulla piattaforma SOC Prime sono compatibili con diverse soluzioni SIEM, EDR e Data Lake, e sono mappate al framework MITRE ATT&CK®. Ogni regola include metadati dettagliati, riferimenti di threat intelligence, cronologia degli attacchi, raccomandazioni per il triage e altro ancora.

In alternativa, i difensori possono applicare l’etichetta generale “Ransomware” per accedere a un insieme più ampio di regole di rilevazione per attacchi a livello globale.

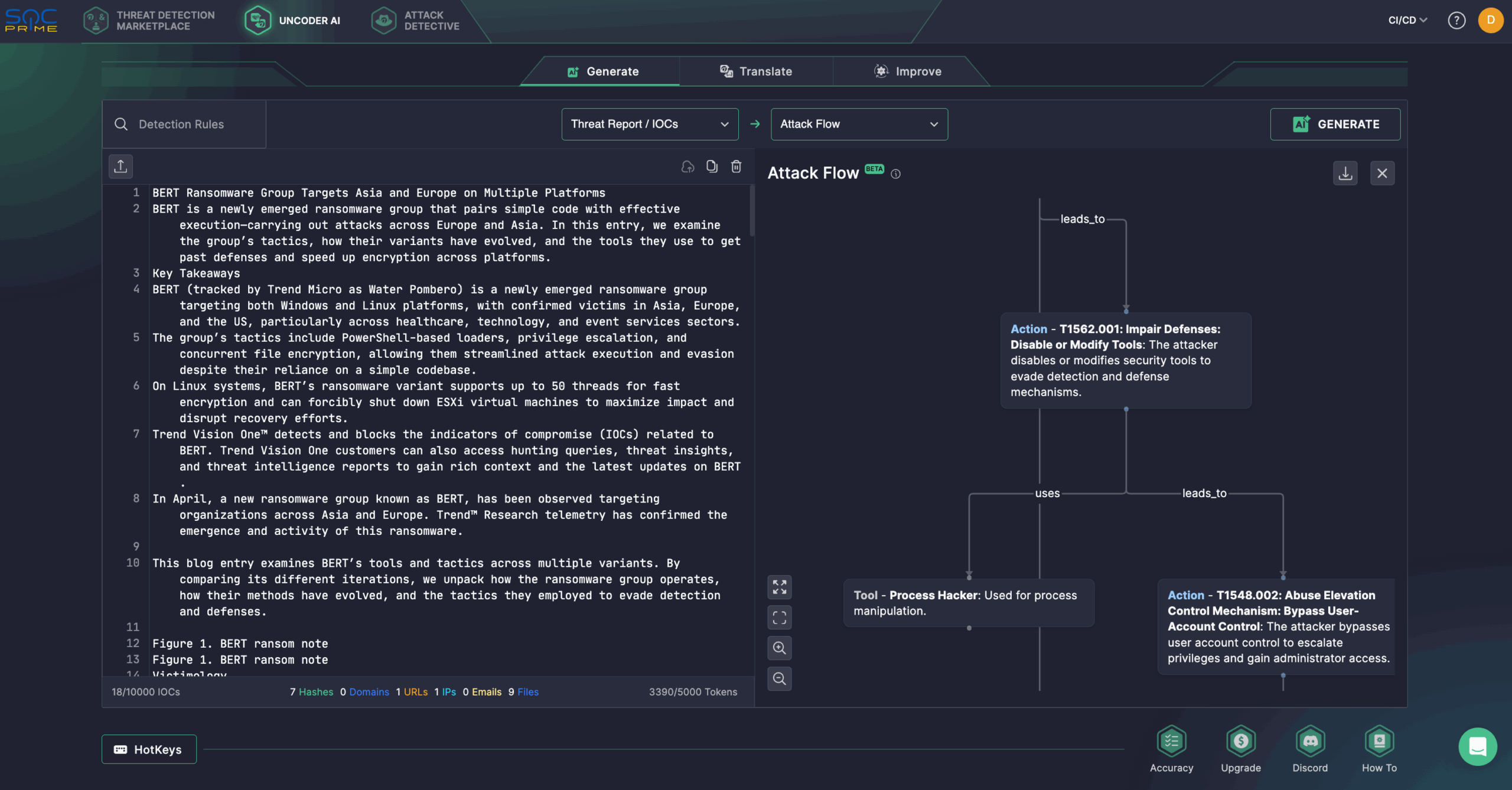

Inoltre, gli analisti possono accelerare l’analisi delle minacce con Uncoder AI, un IDE privato e copilota per l’ingegneria di rilevazione basata sulle minacce. Genera algoritmi di rilevamento da report grezzi, converte gli indicatori in query ottimizzate, prevede i tag ATT&CK, migliora il codice con suggerimenti basati sull’IA e traduce le query nei linguaggi supportati da SIEM, EDR e Data Lake. Ad esempio, è possibile utilizzare l’analisi di Trend Micro su BERT per generare un Attack Flow con un solo clic.

Analisi dell’attacco ransomware BERT

Ricercatori di sicurezza hanno identificato un nuovo gruppo ransomware che prende di mira organizzazioni in Asia, Europa e Stati Uniti, con vittime confermate nei settori sanitario, tecnologico ed eventi. BERT, noto anche come Water Pombero secondo Trend Micro, distribuisce varianti compatibili con Windows e Linux, combinando una base di codice semplice con un’esecuzione efficace.

Il gruppo utilizza loader PowerShell, tecniche di escalation dei privilegi e crittografia simultanea dei file, consentendo operazioni rapide e difficili da rilevare, nonostante la semplicità. Su Linux, BERT può utilizzare fino a 50 thread per accelerare la crittografia ed è in grado di spegnere le macchine virtuali ESXi per ostacolare il ripristino. Individuato per la prima volta ad aprile, ha rapidamente ampliato le proprie attività in Asia ed Europa, con campagne ancora attive.

Nella variante Windows, BERT utilizza stringhe specifiche per identificare e terminare i processi. I ricercatori hanno scoperto uno script loader PowerShell, start.ps1, che eleva i privilegi, disattiva Windows Defender, il firewall e UAC, e poi scarica ed esegue payload.exe dall’indirizzo IP 185[.]100[.]157[.]74. Sebbene il vettore di accesso iniziale non sia noto, lo script utilizza il parametro -Verb RunAs per ottenere privilegi amministrativi. L’indirizzo IP ospita una directory aperta con componenti come payload.exe e start.ps1, suggerendo che agisca come infrastruttura di staging. È inoltre associato all’ASN 39134, registrato in Russia, indicando possibili legami con attori regionali.

A differenza delle versioni precedenti che prima elencavano le unità e salvavano i percorsi prima della crittografia, l’ultima variante di BERT utilizza ConcurrentQueue e DiskWorker per crittografare i file non appena vengono rilevati, migliorando prestazioni ed efficienza.

Nella primavera del 2025 è stata individuata una variante Linux che utilizza 50 thread per accelerare la crittografia. Se eseguita senza parametri, spegne forzatamente tutte le macchine virtuali ESXi. I file crittografati ricevono l’estensione .encrypted_by_bert e il malware lascia una nota di riscatto con istruzioni per contattare gli attaccanti e negoziare il pagamento.

La configurazione del ransomware è incorporata in formato JSON e include la chiave pubblica, la nota di riscatto codificata in Base64, le estensioni dei file e altri parametri operativi. Ci sono indizi che BERT possa derivare dalla versione Linux di REvil, noto per attaccare server ESXi. Le somiglianze con il codice di Babuk e i locker basati su REvil supportano questa ipotesi. Le configurazioni JSON, comuni nei ransomware moderni, ne facilitano l’adattamento a diverse campagne.

BERT dimostra come anche strumenti semplici possano portare a compromissioni efficaci. Gli attori emergenti non necessitano di tecniche sofisticate, ma solo di una catena d’attacco chiara dall’intrusione all’esfiltrazione. Le misure di mitigazione consigliate includono il monitoraggio dell’attività PowerShell, la limitazione dei privilegi, l’isolamento delle risorse critiche come i server ESXi e un’attenzione particolare agli script come start.ps1, che disattivano le difese ed elevano i privilegi.

In generale, le aziende dovrebbero adottare un approccio di sicurezza a più livelli per proteggersi da BERT e da minacce simili. Utilizzando la suite completa di prodotti SOC Prime, supportata da intelligenza artificiale, automazione e intelligence sulle minacce in tempo reale, le organizzazioni possono rafforzare la propria postura contro attacchi ransomware sofisticati.

Sebbene il gruppo non sia stato ancora attribuito ufficialmente a un attore specifico, l’utilizzo di un’infrastruttura registrata in Russia potrebbe indicare collegamenti con gruppi di minaccia attivi in quella regione. Per gli utenti SOC Prime che utilizzano Microsoft Defender for Endpoint, si consiglia di attivare Bear Fence, un servizio continuo con caccia automatizzata alle minacce e 242 regole Sigma mappate su ATT&CK per tutti i gruppi APT russi dal 2021.