L’ultimo avviso emesso dalle agenzie di sicurezza in Australia, Stati Uniti, Canada, Germania, Regno Unito, Nuova Zelanda, Corea del Sud e Giappone avverte del crescente pericolo rappresentato da APT40 operante per conto del Ministero della Sicurezza dello Stato (MSS) di Pechino. In particolare, l’avviso descrive le attività del gruppo sponsorizzato dallo stato della Repubblica Popolare Cinese, in grado di adattarsi rapidamente e implementare exploit PoC (proof-of-concept) per nuove vulnerabilità, sfruttandole tempestivamente per monitorare le reti di interesse e colpire sistemi non patchati.

Rilevare Attacchi APT40 Sfruttando Vulnerabilità di Recente Scoperta

Nel Q1 2024, i gruppi APT di varie regioni, tra cui Cina, Corea del Nord, Iran e Russia, hanno mostrato tecniche offensive significativamente migliorate e inventive, rappresentando serie sfide per l’ambiente globale della cybersecurity. Con l’escalation drastica delle tensioni geopolitiche negli ultimi anni, la minaccia APT diventa una delle principali minacce per i difensori informatici.

L’ultimo avviso congiunto delle agenzie di cybersecurity mette in guardia contro la crescente minaccia del gruppo APT40 supportato dalla Cina, accusato di prendere di mira multiple reti governative e aziendali in tutto il mondo, con particolare interesse per il settore privato e pubblico di Australia e Stati Uniti. Per identificare proattivamente e resistere agli attacchi potenziali, i difensori informatici necessitano di strumenti avanzati per il rilevamento e la caccia alla minaccia.

La piattaforma SOC Prime per la difesa informatica collettiva mira a dotare ogni team di sicurezza delle migliori soluzioni e contenuti di rilevamento curati per le minacce più recenti, rilasciati con SLA di 24 ore. Per rimanere aggiornati sugli attacchi APT40, i professionisti della sicurezza possono sfruttare un set di regole di rilevamento affrontando le TTP descritte nell’avvenimento AA24-190A da CISA.

Basta toccare il Esplora Rilevamenti pulsante qui sotto e consultare immediatamente un elenco curato di regole Sigma associate alle ultime campagne APT40 analizzate da CISA. Tutte le regole sono compatibili con oltre 30 piattaforme SIEM, EDR e Data Lake e sono mappate al framework MITRE ATT&CK. Inoltre, tutte le regole sono arricchite con ampi metadati, dettagli di intelligence sulle minacce details, attack timelines, and triage recommendations to smooth out threat investigation.

Poiché gli hacker APT40 tendono a sfruttare le infrastrutture esposte pubblicamente, preferendo TTP che non richiedono l’interazione dell’utente, l’adattamento di exploit PoC per le ultime CVE è uno dei modi più frequentemente usati per ottenere l’accesso iniziale alla rete di interesse. Controlla l’elenco qui sotto per scoprire le CVE prominenti armate dall’attore APT cinese accompagnate da regole di rilevamento pertinenti:

Log4J

Regole di Rilevamento per CVE-2021-44228

Vulnerabilità Atlassian Confluence

Regole di Rilevamento per CVE-2021-31207

Regole di Rilevamento per CVE-2021-26084

Vulnerabilità Microsoft Exchange

Regole di Rilevamento per CVE-2021-31207

Regole di Rilevamento per CVE-2021-34523

Regole di Rilevamento per CVE-2021-34473

Gli esperti di cybersecurity che cercano contenuti di rilevamento aggiuntivi per analizzare retrospettivamente le attività di APT40 e mantenersi aggiornati sulle TTP utilizzate dal gruppo possono esplorare un set di regole dedicato curato dal Team SOC Prime. Basta navigare nel Threat Detection Marketplace utilizzando il tag “APT40” o utilizzare questo link per accedere direttamente alla collezione di regole APT40 .

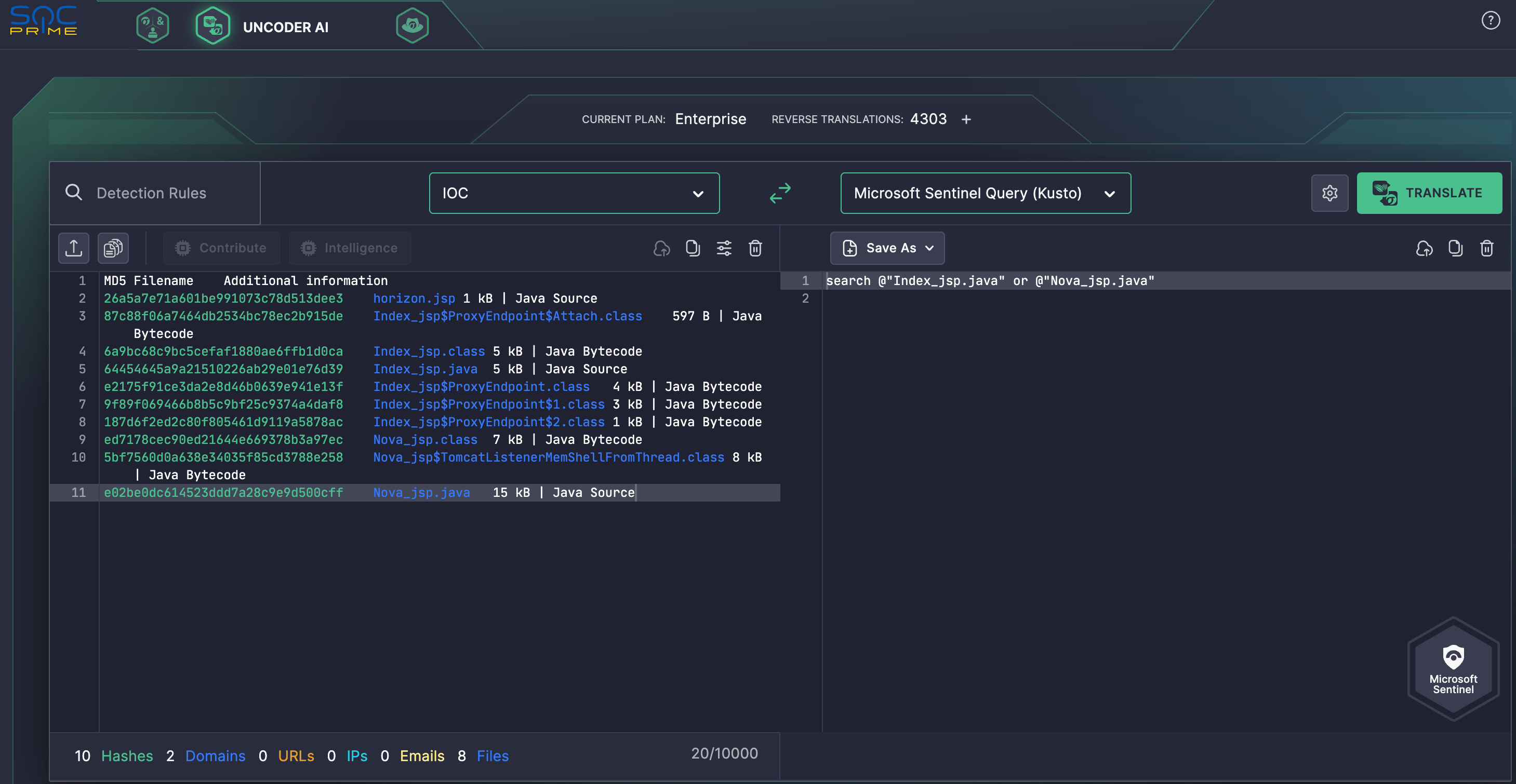

Per semplificare la ricerca di file, host o IOCs di rete menzionati nell’ avviso AA24-190A di CISA, gli ingegneri di sicurezza possono avvantaggiarsi del Uncoder AI di SOC Prime con il suo pacchetto IOC integrato. Consente la conversione automatizzata dei dettagli CTI in query IOC personalizzate che sono immediatamente compatibili con il formato SIEM o EDR preferito.

Poiché gli attori sponsorizzati dallo stato cinese sono attualmente uno dei gruppi di hacking più attivi sulla scena globale, le organizzazioni potrebbero essere interessate anche a un più ampio stack di rilevamento indirizzato a tattiche, tecniche e procedure più rilevanti per gli attori affiliati alla RPC.

Analisi degli Attacchi APT40

L’ultimo avviso di cybersecurity congiunto, guidato dall’Australian Cyber Security Centre (ACSC) ha fatto luce sull’attività del gruppo nazionale della Repubblica Popolare Cinese (RPC) tracciato come APT40. La collettività avversaria, anche conosciuta come Bronze Mohawk, Gingham Typhoon (ex Gadolinium), ISLANDDREAMS, Kryptonite Panda, Leviathan, Red Ladon, TA423, e TEMP.Periscope, è stata attiva almeno dal 2013, conducendo attacchi informatici su entità nella regione dell’Asia-Pacifico.

Nel 2022, l’ACSC è venuto a conoscenza di un attacco APT40 a un’organizzazione locale non divulgata. Con il consenso della vittima, l’ACSC ha indagato sull’incidente risalendo all’attività di APT40, basandosi sui dati raccolti da sensori a base host. Inoltre, nel marzo 2024, il governo della Nuova Zelanda ha implicato gli hacker di APT40 per la violazione dell’Ufficio del Consiglio Parlamentare e del Servizio Parlamentare nel 2021.

Dopo ulteriori analisi di APT40 riflesse in un avviso dedicato, gli esperti di cybersecurity affermano che la collettività di hacker è principalmente mirata alle attività di ricognizione su reti di interesse per identificare potenziali obiettivi per il compromesso. Questa sorveglianza continua consente al gruppo di individuare dispositivi vulnerabili, obsoleti o non manutenuti su queste reti e dispiegare rapidamente gli exploit.

APT40 sembra preferire colpire infrastrutture vulnerabili, esposte al pubblico rispetto a metodi che richiedono l’interazione con l’utente, come le campagne di phishing, e dare priorità all’acquisizione di credenziali valide per facilitare le attività successive. Notevolmente, APT40 sembra essere esperta nel modificare rapidamente e implementare exploit per nuovi difetti di sicurezza, sorvegliando attivamente le reti per individuare sistemi non patchati. In particolare, l’avviso afferma che gli hacker hanno beneficiato tempestivamente degli exploit in software popolari come Log4j, Atlassian Confluence e Microsoft Exchange per bersagliare i sistemi nel mirino.

Ulteriori analisi della tecnica di APT40 mostrano che gli avversari impiegano web shell per la persistenza nelle fasi iniziali dell’intrusione. Dopo aver ottenuto l’accesso iniziale, il gruppo tende a fare affidamento su dispositivi obsoleti, come router SOHO, per canalizzare il traffico maligno e volare sotto i radar. La catena di attacco successiva include attività di ricognizione, escalation dei privilegi e movimento laterale, sfruttando RDP per catturare credenziali e raccogliere dati preziosi.

Per contrastare tali intrusioni, gli esperti di sicurezza consigliano di implementare soluzioni di logging complete, applicare l’autenticazione multi-fattore (MFA), stabilire un rigoroso protocollo di gestione delle patch, aggiornare le attrezzature obsolete, disattivare servizi, porte e protocolli non necessari, e segmentare le reti per proteggere informazioni sensibili. Rimani avanti alle minacce emergenti e futura-immunizza la postura di cybersecurity della tua organizzazione sfruttando la suite completa di prodotti SOC Prime per l’Engineering della Rilevazione potenziata da AI, la Caccia alla Minaccia Automatica e la Validazione dello Stack di Rilevamento.