I gruppi hacker affiliati alla russia rappresentano ancora una minaccia globale di primo piano, adattando continuamente le loro tattiche per servire gli interessi geopolitici di Mosca. Con l’escalation delle tensioni internazionali, questi attori legati ai governi stanno ampliando il loro focus, prendendo di mira organizzazioni di alto profilo in tutto il mondo. Nel suo ultimo report, il team Microsoft Threat Intelligence evidenzia le attività recenti di Secret Blizzard (noto anche come Turla, UAC-0024), che ora prende di mira le ambasciate straniere a Mosca. Utilizzando una tecnica adversary-in-the-middle (AiTM) a livello ISP, il gruppo è stato osservato mentre distribuiva il proprio malware personalizzato ApolloShadow per condurre attività di cyber spionaggio.

Rilevare l’attività di Secret Blizzard tramite il malware ApolloShadow

Secondo il rapporto ESET sull’attività APT per il Q4 2024–Q1 2025, gli attori legati alla russia si posizionano al secondo posto per numero di attacchi APT a livello mondiale. Nel 2025, gruppi collegati a intelligence russe come SVR e GRU hanno preso di mira attivamente l’Ucraina e l’UE, concentrandosi su infrastrutture critiche, istituzioni governative e organizzazioni di ricerca. Con molte organizzazioni globali a rischio, è fondamentale anticipare minacce come la recente campagna di cyber spionaggio di Secret Blizzard.

Registrati alla piattaforma SOC Prime per rilevare potenziali attacchi APT russi nelle fasi più precoci possibili. La piattaforma fornisce threat intelligence tempestiva e contenuti di rilevamento attuabili, supportati da un ecosistema completo per l’ingegneria della detection potenziata dall’AI, il threat hunting automatizzato e la rilevazione avanzata delle minacce. Clicca sul pulsante Esplora rilevamenti qui sotto per accedere a una selezione di regole di rilevamento dedicate a identificare e rispondere alla più recente campagna di cyber spionaggio Secret Blizzard tramite il malware ApolloShadow.

In alternativa, i difensori informatici possono cercare contenuti di rilevamento pertinenti direttamente nel Threat Detection Marketplace utilizzando i tag “Secret Blizzard” o “ApolloShadow”.

Tutte le regole della piattaforma SOC Prime sono compatibili con molteplici soluzioni SIEM, EDR e Data Lake e mappate al framework MITRE ATT&CK®. Inoltre, ogni regola è corredata da metadati dettagliati, compresi riferimenti di threat intel, timeline degli attacchi, raccomandazioni per il triage e altro ancora.

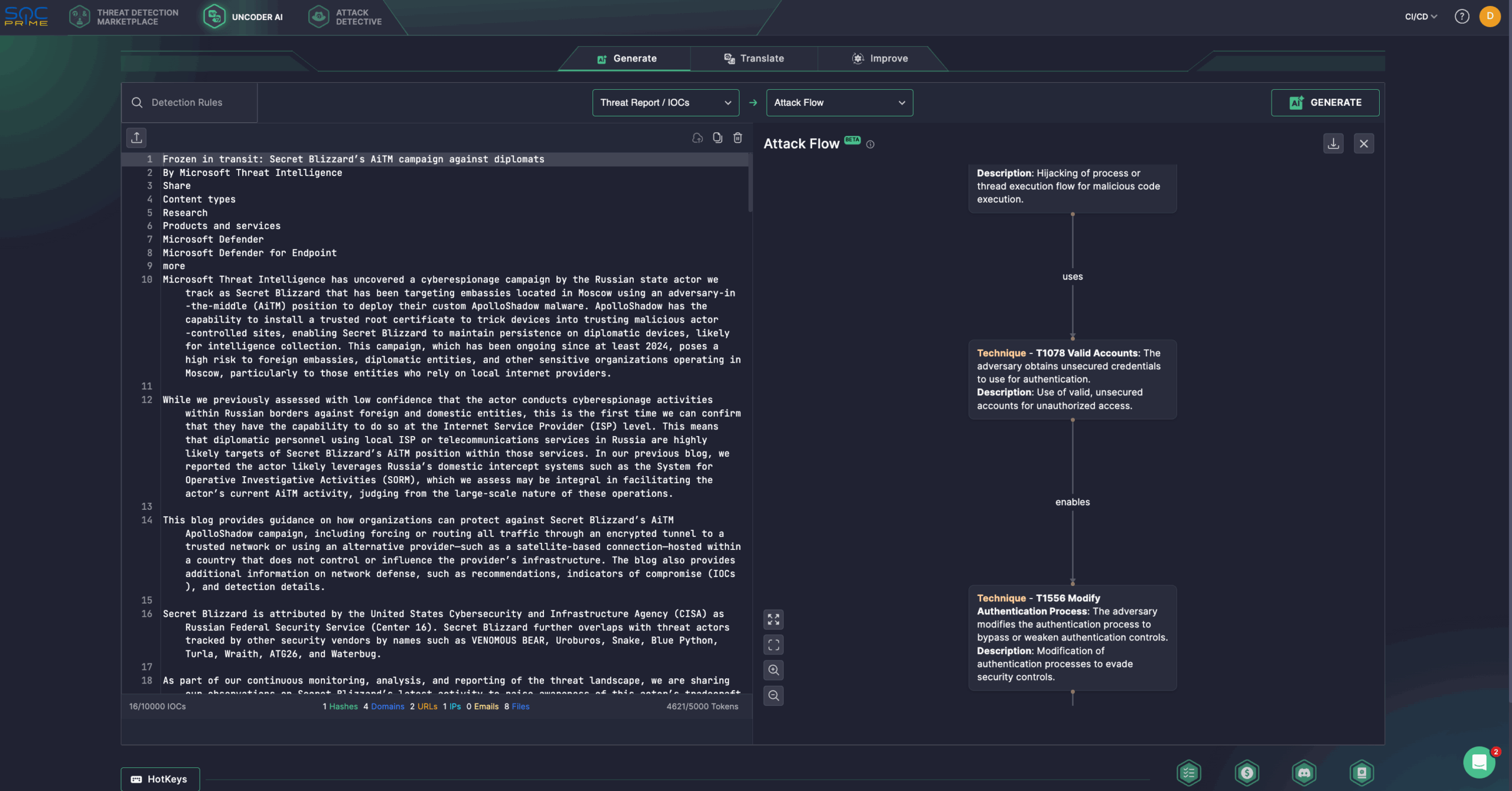

Inoltre, gli esperti di sicurezza possono semplificare le investigazioni sulle minacce utilizzando Uncoder AI, un IDE privato e co-pilota per l’ingegneria della detection basata su threat intelligence. Genera algoritmi di rilevamento da report di minacce raw, abilita rapidi sweep di IOC, prevede tag ATT&CK, ottimizza codice di query con suggerimenti AI e lo traduce in più linguaggi per SIEM, EDR e Data Lake. Ad esempio, i professionisti della sicurezza possono utilizzare la più recente ricerca Microsoft sull’attività Secret Blizzard per generare un diagramma Attack Flow in pochi clic.

Analisi dell’attività di Secret Blizzard: campagna di cyber spionaggio con malware ApolloShadow

Una recente analisi del team Microsoft Threat Intelligence ha rivelato un’operazione di cyber spionaggio sofisticata mirata alle ambasciate straniere a Mosca. Gli attaccanti hanno sfruttato una tecnica adversary-in-the-middle (AiTM) a livello ISP (Internet Service Provider) per distribuire una famiglia di malware identificata come ApolloShadow. Le evidenze indicano che questa attività malevola è attiva almeno dal 2024, rappresentando rischi di sicurezza continui per il personale diplomatico che si affida all’infrastruttura telecom russa.

Questa campagna mirata è stata attribuita a Secret Blizzard, un gruppo APT russo con note affiliazioni al Servizio Federale di Sicurezza (FSB). Ampiamente tracciato con vari alias, tra cui Turla, Waterbug, Venomous Bear, Snake, Iron Hunter e Krypton, Secret Blizzard è noto per condurre operazioni cibernetiche contro obiettivi ad alto valore come agenzie governative, enti militari e istituzioni diplomatiche. Il gruppo utilizza una combinazione di malware personalizzati e strumenti specializzati di ricognizione. Secondo CISA, Secret Blizzard ha legami diretti con il Centro 16 del FSB, sottolineando ulteriormente la natura strategica delle sue attività cyber.

Negli ultimi attacchi contro le ambasciate, Secret Blizzard ottiene l’accesso iniziale dirottando la connessione internet della vittima tramite un captive portal contraffatto. Quando un dispositivo verifica la connettività internet tramite un servizio legittimo di Windows, viene silenziosamente reindirizzato a un dominio controllato dall’attore minaccioso che imita la pagina di test Microsoft. Questo reindirizzamento avvia il download del malware ApolloShadow, mascherato come un aggiornamento di sistema necessario.

Una volta installato, ApolloShadow induce gli utenti a concedere privilegi elevati mostrando un pop-up di User Account Control (UAC). Si spaccia per un installer Kaspersky (CertificateDB.exe) per installare certificati root fasulli. Questo permette all’attaccante di intercettare comunicazioni sicure e mantenere un accesso occulto e duraturo al sistema.

ApolloShadow installa certificati root malevoli usando certutil di Windows e distribuisce uno script secondario (“wincert.js”) per assicurare che anche Mozilla Firefox si fidi dei certificati contraffatti. Questa configurazione consente agli aggressori di decrittare e monitorare il traffico criptato, acquisendo dati sensibili senza suscitare allarmi immediati.

Se ApolloShadow rileva privilegi amministrativi, modifica le impostazioni di registro di sistema per classificare le reti come private, rilassa le regole del firewall e aggiunge un account amministratore nascosto (“UpdatusUser”) con password hard-coded. Questi passaggi abilitano un accesso persistente e riducono le barriere per possibili movimenti laterali nella rete della vittima.

L’aumento degli attacchi di Secret Blizzard contro enti diplomatici, combinato con l’elevata sofisticazione nelle tecniche di evasione, richiede risposte rapide e proattive da parte dei difensori. La piattaforma SOC Prime fornisce ai team di sicurezza soluzioni all’avanguardia per migliorare le capacità di detection e threat hunting, ridurre significativamente la superficie di attacco e costruire una solida postura di cybersecurity.