Introduzione

On Agosto 2020 un nuovo tipo di malware, appartenente alla categoria Ransomware , è apparso nel panorama delle minacce informatiche. L’attore dietro il suo sviluppo l’ha chiamato “DarkSide ” e, come altri malware di questo tipo, è operato in campagne Big Game Hunting (BGH). Più o meno nello stesso periodo, un DLS (Dedicated Leak Site) è stato reso disponibile nel darkweb (dietro la rete TOR ) per segnalare le prime vittime.

Sul loro DLS i operatori di DarkSide hanno dichiarato di avere un’esperienza nella conduzione di operazioni informatiche, avendo precedentemente utilizzato altre varianti di ransomware non meglio identificate. Infatti, alcune caratteristiche delle loro prime operazioni supportano l’ipotesi che il gruppo possa essere un ex affiliato di qualche altro R-a-a-S (Ransomware as a Service) che ha scelto di scrivere il proprio ransomware probabilmente per evitare di condividere i profitti delle attività criminali con terzi.

Approfondimenti

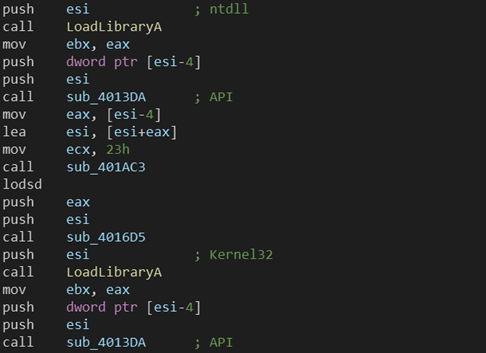

DarkSide è una famiglia di malware ben scritto, non cambiato molto nel tempo se confrontato con le prime versioni analizzate ad agosto/settembre 2020. Di solito, i campioni appartenenti a questa famiglia presentano alcune caratteristiche volte a rendere l’analisi più difficile. Ad esempio, in un campione recente (sha256: 17139a10fd226d01738fe9323918614aa913b2a50e1a516e95cced93fa151c61), in malware family not much changed over the time if compared to the first versions analyzed on August / September 2020. Usually, the samples belonging to this family present some features aimed at making the analysis more harder. For example, in a recent sample (sha256: 17139a10fd226d01738fe9323918614aa913b2a50e1a516e95cced93fa151c61), at 0040182A troviamo un sub destinato a risolvere dinamicamente DLLs and API tramite LoadLibrary / GetProcAddress. sub_4016D5, sub_4013DA and sub_401AC3 sono anche coinvolti in questo processo. Lo screenshot seguente mostra un pezzo di codice estratto dalla funzione completa progettata per questo scopo:

Questo può essere un posto utile per creare una regola basata su codice basata Yara mirata a cacciare ulteriori varianti della stessa famiglia di malware. Dopo aver selezionato diversi pezzi rappresentativi possiamo ottenere qualcosa di simile al seguente:

regola DarkSide_Ransomware_827333_39928 : CRIMEWARE {

meta:

author = “Emanuele De Lucia”

description = “Rileva possibili varianti del ransomware DarkSide”

hash1 = “17139a10fd226d01738fe9323918614aa913b2a50e1a516e95cced93fa151c61”

/*

call 0x4016d5

push esi

call 0x408195

mov ebx, eax

push dword ptr [esi – 4]

push esi

call 0x4013da

mov eax, dword ptr [esi – 4]

lea esi, [esi + eax]

mov ecx, 0x23

*/

strings:

$ = { E8 [4] 56 E8 [4] 8B D8 FF 76 ?? 56 E8 [4] 8B 46 ?? 8D 34 06 B9 ?? ?? ?? ?? }

condition:

any of them

}

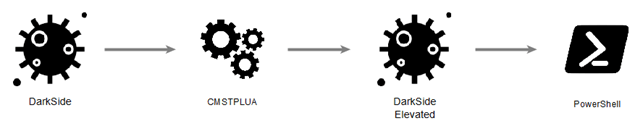

Darkside impiega anche tecniche per l’escalation dei privilegi e il bypass diUAC UAC (User Access Control). La tecnica osservata in questo caso è conosciuta come CMSTPLUA UAC Bypass e sfrutta la funzione ShellExec tramite l’interfaccia CMSTPLUA COM interfaccia {3E5FC7F9-9A51-4367-9063-A120244FBEC7}. Questo consente di avviare un processo con permessi elevati, secondo il seguente grafico:

Powershell viene utilizzato per eliminare le copie shadow impedendo il recupero di file precedentemente salvati attraverso di esse secondo la seguente sintassi:

powershell -ep bypass -c

“(0..61)|%{$s+=[char][byte](‘0x’+’4765742D576D694F626A6563742057696E33325F536861646F77

636F7079207C20466F72456163682D4F626A656374207B245F2E44656C65746528293B7D20′

.Substring(2*$_,2))};iex $s”

Decodificato:

Get-WmiObject Win32_Shadowcopy | ForEach-Object {$_.Delete();}

Una veloce regola Sigma può essere impiegata per cacciare comportamenti simili lato sistema. sistema-side comportamenti.

titolo: Rileva potenziale infezione DarkSide tramite cmdline PowerShell utilizzato per eliminare le copie Shadow

stato: stabile

descrizione: Rileva potenziale infezione DarkSide tramite cmdline PowerShell utilizzato per eliminare le copie Shadow

autore: Emanuele De Lucia

riferimenti:

– ricerca interna

tag:

– attack.t1086

– attack.t1064

data: 2020/12/01

fonte di log:

categoria: creazione_processi

prodotto: windows

rilevazione:

selezione:

Immagine|finisce con:

– ‘powershell.exe’

CommandLine|contiene|tutte:

– ‘(0..61)|%%{$s+=[char][byte]’

– ‘4765742D576D694F626A6563742057696E33325F536861646F77636F7079207C

20466F72456163682D4F626A656374207B245F2E44656C65746528293B7D20′

condition: livello:

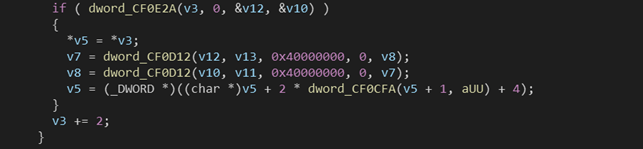

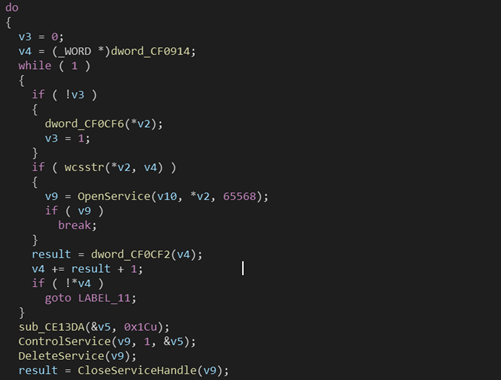

alto Prima di eseguire il payload principale, il campione esegue diverse altre attività come la raccolta di informazioni (per es. ottenere informazioni sui dischi)

e un confronto dei servizi di sistema con un elenco predefinito per fermare quelli che potrebbero influire sul processo di crittografia dei file.

I seguenti sono i servizi che il malware cerca nel campione analizzato:

ocssd

sql

agntsvc

isqlplussvc

xfssvccon

mydesktopservice

ocautoupds

encsvc

firefox

tbirdconfig

mydesktopqos

ocomm

dbeng50

sqbcoreservice

excel

infopath

msaccess

mspub

onenote

outlook

powerpnt

steam

thebat

thunderbird

visio

winword

wordpad

notepad

Queste aree possono altresì essere considerate per estrarre pezzi di codice noti.

Queste aree possono altresì essere considerate per estrarre pezzi di codice noti.

Queste aree possono altresì essere considerate per estrarre pezzi di codice noti.

Queste aree possono altresì essere considerate per estrarre pezzi di codice noti.

pezzetti di codice noti: pezzetti di codice noti: regola DarkSide_Ransomware_827333_39929 : CRIMEWARE {

push dword ptr [ebp – 4]

meta:

author = “Emanuele De Lucia”

description = “Rileva possibili varianti del ransomware DarkSide”

call dword ptr [0xcf0e66]

/*

mov dword ptr [ebp – 8], eax

cmp dword ptr [ebp – 8], 0

je 0xce4d83

push 0x1c

lea eax, [ebp – 0x30]

push eax

call 0xce13da

push 1

push dword ptr [ebp – 8]

call dword ptr [0xcf0e6a]

call dword ptr [0xcf0e6e]

push dword ptr [ebp – 8]

call dword ptr [0xcf0e6a]

$ = {68 [4] FF 37 FF 75 ?? FF 15 [4] 89 45 ?? 83 7D [2] 74 ?? 6A ?? 8D 45 ?? 50 E8 [4] 8D 45 ?? 50 6A ?? FF 75 ?? FF 15 [4] FF 75 ?? FF 15 ?? ?? ?? ??}

Dopo la fase di crittografia,

Dopo la fase di crittografia,

Dopo la fase di crittografia,

Dopo la fase di crittografia,

*/

strings:

Dopo la fase di crittografia,

condition:

any of them

}

è progettato per comunicare con il suo server di comando e controllo per condividere dettagli relativi alla vittima (victimID) così come ulteriori parametri utili per recuperare i file criptati e identificare l’affiliato. Darkside Molto probabilmente queste capacità di rete sono state aggiunte per supportare il modello R-a-a-S. Nel campione analizzato, il CnC (Comando e Controllo) si attesta sul nome di dominio

. Rilevare attività di rete potenzialmente legate a questa minaccia potrebbe quindi coinvolgere scrivere regole SNORT simili alla seguente: . Rilevare attività di rete potenzialmente legate a questa minaccia potrebbe quindi coinvolgere scrivere regole SNORT simili alla seguente:alert udp $HOME_NET any -> any 53 (msg:”Richiesta DNS per dominio in blacklist ‘securebestapp20.com'”; content:”|0f|securebestapp20|03|com|00|”;nocase; reference:url,https://www.emanueledelucia.net/; sid:[SID QUI]; rev:1;)

Questo nome di dominio è stato creato il

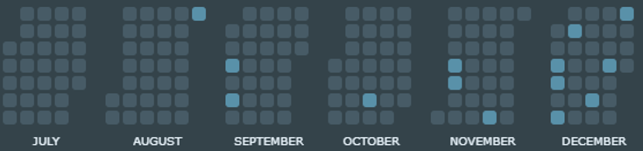

e, secondo la mia visibilità, al momento della scrittura ha una storia di e, secondo la mia visibilità, al momento della scrittura ha una storia di (2) record A associati. Quello interessante è collegato all’IP two . Potrebbe essere interessante notare che il . Potrebbe essere interessante notare che ilvalore del conteggio pDNS per questo nome di dominio dal ) al (giorno del primo resolution osservato a ) al ) è inferiore a . Potrebbe essere interessante notare che il(giorno dell’ultima resolution osservato a ) è inferiore a e che la maggior parte di essi si è verificata da inizio novembre fino ad oggi. Questo suggerisce una crescita della diffusione e ovviamente del business. In generale, inoltre, questo numero è anche coerente con il basso volume complessivo di . Potrebbe essere interessante notare che il) is less than 180 campagne osservate almeno fino a metà novembre 2020. Questo è ulteriormente confermato dalla R-a-a-S visibilità globale lato payload che posso disporre per questa famiglia di malware. DarkSide Qui di seguito sono riportati i rilevamenti per la famiglia maligna DarkSide fino alla fine dell’anno dove è possibile osservare un aumento generale dei tassi di rilevamento verso dicembre 2020. Benvenuto nell’oscurità di lingua russa

un utente ha pubblicato un annuncio intitolato “

” su un forum

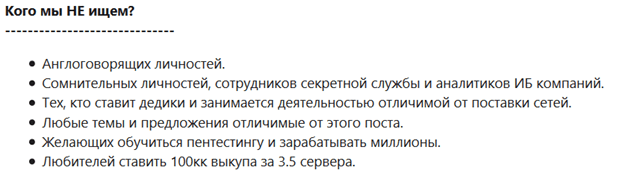

On di lingua russa nel darkweb. Il testo contenuto in quel post ha ufficialmente avviato il programma di affiliazione del progetto. Articoli di stampa sono stati utilizzati per pubblicizzare il programma stesso così come le abilità del gruppo che sono “[Affiliate Program] Darkside Ransomwaremirate solo a grandi corporation ” come originariamente postato dall’attore della minaccia stesso: Nel programma di affiliazione non sono benvenute, tra le altre, personalità di lingua inglese, dipendenti del servizio segreto, ricercatori di sicurezza, gli avidi (almeno così mi sembra di capire) eccetera eccetera.Ci sono, inoltre, alcune regole da rispettare, come evitare di colpire entità all’interno di paesi appartenenti allaCome puoi immaginare per qualsiasi altro lavoro, c’è una selezione da fare per essere inclusi nel programma. Questo include un

), inclusi Georgia e Ucraina, o quelli operanti nei settori dell’istruzione, medicina, pubblico e non-profit.

There are, moreover, some rules to be respected, like avoiding to target entities within countries belonging to the CIS (Come puoi immaginare per qualsiasi altro lavoro, c’è una selezione da fare per essere inclusi nel programma. Questo include uncolloquio

per verificare le competenze e le esperienze del candidato, come essere stato affiliato a qualche altro programma in precedenza. Il gruppo offre una versione di Windows e di del ransomware DarkSide oltre a un pannello di amministrazione, un sito di leak e un and del ransomware DarkSide oltre a un pannello di amministrazione, un sito di leak e un sistema CDN per lo storage dei dati. Allora, hai ESXi?

Alla fine di novembre 2020, una variante di

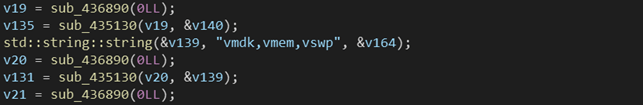

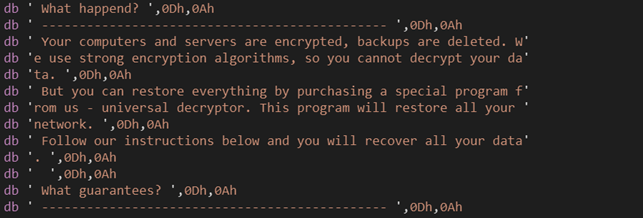

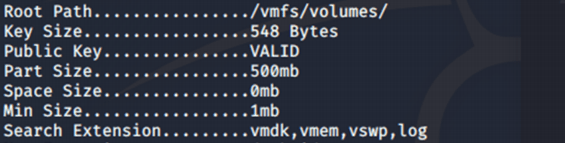

ransomware è stata caricata su un repository di malware online del ransomware DarkSide oltre a un pannello di amministrazione, un sito di leak e un ben conosciuto DarkSide . Aveva un tasso di rilevamento, al momento del caricamento, praticamente inesistente. Anche al momento della scrittura ( Gen 2021 ) il tasso di rilevamento è molto basso (.vmdk). Sembra avere uno scopo abbastanza diverso rispetto alla versione per Windows. Mentre quest’ultima è nata per criptare tutti i file utente su una workstation (documenti, immagini, PDF e così via…), la versione Linux è stata creata per danneggiare le macchine virtuali sui server. Infatti, il campione cerca estensioni correlate a file.vswpcome La nota di riscatto è simile a quella di Windows e formati di log generici. La nota di riscatto è simile a quella di Windows, e formati di log generici., La nota di riscatto è simile a quella di Windows e l’output dell’eseguibile, una volta lanciato, conferma il focus sugli ambienti

vmfs/volumes/

. macchine virtuali. Una regola Yara rigorosa simile alla seguente può aiutare a identificare le varianti Linux di DarkSide: è la posizione predefinita delle

as /macchine virtuali. Una regola Yara rigorosa simile alla seguente può aiutare a identificare le varianti Linux di DarkSide: regola DarkSide_Ransomware_827333_39930 : CRIMEWARE { macchine virtuali. Una regola Yara rigorosa simile alla seguente può aiutare a identificare le varianti Linux di DarkSide: virtual machines. A strict Yara rule similar to the following can help in identifying Linux variants of DarkSide:

rule DarkSide_Ransomware_827333_39930 : CRIMEWARE {

meta:

author = “Emanuele De Lucia”

description = “Rileva possibili varianti di ransomware DarkSide per Linux”

hash1 = “da3bb9669fb983ad8d2ffc01aab9d56198bd9cedf2cc4387f19f4604a070a9b5”

strings:

$ = “vmdk,vmem,vswp,log” fullword ascii

$ = “XChaCha20” fullword ascii

$ = “Partial File Encryption Tool” fullword ascii

$ = “main.log” fullword ascii

condition:

(uint16(0) == 0x457f and all of them)

}

Anche per la versione Linux, le comunicazioni verso l’esterno avvengono tramite lo stesso nome di dominio precedentemente riportato e un URL appositamente creato per ogni vittima. Attraverso Sigma è possibile scrivere regole volte a rilevare richieste di risoluzione DNS verso il nome di dominio dove effettivamente è attestato il comando e controllo:

titolo: Rileva richieste di risoluzione al nome di dominio del Command and Control di DarkSide

status: stable

descrizione: Rileva richieste di risoluzione al nome di dominio del Command and Control di DarkSide

riferimenti:

– https://www.emanueledelucia.net/fighting-the-darkside-ransomware/

author: Emanuele De Lucia

data: 2020/12/01

tag:

– attack.t1071.001

fonte di log:

category: dns

rilevazione:

selezione:

query:

– ‘securebestapp20.com’

condition: livello:

falsepositives:

– ricerca interna

alto Prima di eseguire il payload principale, il campione esegue diverse altre attività come la raccolta di informazioni (per es. ottenere informazioni sui dischi)

Profilo dell’Avversario

Da metà novembre 2020, a seguito del programma di affiliazione, è attualmente più difficile associare l’uso esclusivo del DarkSide ransomware a un attore di minaccia specifico.

Tuttavia, alcune somiglianze con Revil suggeriscono che il suo sviluppatore possa essere familiare con questa soluzione fino a ipotizzare che potrebbe provenire da un ex affiliato di Revil che, per avere più controllo sulle operazioni e non dividere i profitti, ha lanciato il proprio progetto, ulteriormente potenziato da un programma di affiliazione indipendente. Indipendentemente dall’attore specifico dietro le operazioni, DarkSide può essere distribuito tramite diversi vettori di attacco, solitamente dopo aver raccolto informazioni sul bersaglio.

Secondo la mia visibilità, almeno un attore di minaccia che ha usato DarkSide ha adottato la tecnica di phishing (T1566) per distribuire un primo stadio payload la cui sfruttamento ha finalmente permesso la distribuzione delle varianti DarkSide all’interno dell’ambiente della vittima. Altre tecniche di intrusione coinvolgono lo sfruttamento di vulnerabilità in applicazioni esposte (T1190) per ottenere un primo punto di appoggio da cui eseguire movimenti laterali.

Indicatori di Compromesso

|

Osservabile |

Descrizione |

Valore |

|

sha256 |

payload-delivery |

da3bb9669fb983ad8d2ffc01aab9d56198bd9cedf2cc4387f19f4604a070a9b5 |

|

sha256 |

payload-delivery |

17139a10fd226d01738fe9323918614aa913b2a50e1a516e95cced93fa151c61 |

|

dominio |

attività-di-rete |

. Rilevare attività di rete potenzialmente legate a questa minaccia potrebbe quindi coinvolgere scrivere regole SNORT simili alla seguente: |