Perché Accelerare Il Processo Di Threat Hunting?

Come in ogni attività di operazioni di sicurezza, vogliamo bilanciare efficacia ed efficienza per ottenere i migliori risultati con il minor numero di risorse.

Purtroppo, il Threat Hunting è spesso visto come un ‘lusso’, riservato solo alle squadre più avanzate di sec-ops con budget ampi per finanziare risorse esperte e tempo da dedicare a esercizi di caccia con risultati incerti e valore aziendale. Il processo di Threat Hunting è senza dubbio più complesso del flusso di lavoro tipico dell’analista SOC di livello I/II. È anche vero che, storicamente, i risultati del Threat Hunting sono stati difficili da dimostrare in modo significativo agli stakeholder.

Tuttavia, da SOC Prime, il nostro obiettivo è cambiare lo status quo attraverso una migliore tecnologia, strumenti e collaborazione comunitaria. In questo articolo, esamineremo come appare il processo attuale di Threat Hunting e come possiamo accelerare questo processo per consentire a team di tutte le dimensioni, livelli e maturità di iniziare a scoprire proattivamente le minacce.

Com’è Il Processo Di Threat Hunting?

Iniziamo stabilendo un framework altamente generico per il Threat Hunting.

- Identificare un Soggetto o un Argomento di Ricerca

- Condurre Ricerche

- Formulare un’Ipotesi

- Testare l’Ipotesi

- Registrare e Agire sui Risultati

Probabilmente noterai che ho intenzionalmente lasciato fuori i dettagli. Il corpus di opinioni esperte su questo argomento; sebbene non estremamente ampio, dovrebbe essere la risorsa principale per comprendere veramente come appare il Threat Hunting. Tuttavia, in generale, la maggior parte dei Threat Hunter concorda sul fatto che i punti sopra elencati siano una sintesi equa del processo generale.

*Nota – SOC Prime non dichiara di possedere questo video né di essere affiliata con Insomni’hack o i presentatori. Il video citato sopra serve a fornire ulteriore contesto per gli approcci comuni al Threat Hunting.Questa presentazione di Roberto Rodriguez e Jose Luis Rordiguez è una delle mie preferite. Entrambi i presentatori sono noti leader di pensiero e contributori alla comunità di sviluppo open-source di threat hunting. Consiglio vivamente di guardare il video completo e anche di dare un’occhiata ai loro rispettivi blog.

Come Accelerare Il Processo Di Threat Hunting

Quando si bilancia efficacia ed efficienza, stiamo davvero parlando di affrontare i seguenti problemi.

- Tecnologia

La velocità è fondamentale quando si eseguono ricerche complesse su periodi di tempo. Senza essere troppo specifici o criticare certe piattaforme, è importante notare che alcune tecnologie di memorizzazione dei log e SIEM sono capaci di eseguire ricerche più rapidamente di altre. La differenza tra una ricerca che richiede 30 secondi e 3 minuti, moltiplicata per centinaia di esercizi all’anno, comincia a sommarsi in reali aumenti di efficienza.

- Informazione

Sto intenzionalmente lanciando una rete ampia usando il termine ‘informazione’. All’interno di una pratica di Threat Hunting, l’informazione può e deve provenire da più luoghi, interni ed esterni, per orientare e arricchire gli esercizi. In poche parole, un threat hunting più informato e strategico è più efficace rispetto a cacciare alla cieca con ricerche casuali e dashboard.

- Feed di Threat Intelligence

- Honey Net Interno

- Honey Net Esterno

- Threat Modeling (Idealmente, mappato al MITRE ATT&CK Framework e informato sia da stakeholder tecnici che aziendali.)

- OSINT

- Reverese Engineering di Malware

- Idealmente, mappato al MITRE ATT&CK Framework e informato sia da stakeholder tecnici che aziendali.

- Persone

Potremmo disquisire sul perché avere le persone giuste sia importante; tuttavia, sappiamo anche che questo tipo di conversazione ha meno impatto dato l’attuale divario di competenze nel settore. Una conversazione significativa in questo ambito riguarda più l’automazione o l’ausilio della forza lavoro esistente.

- Processi

Questo è il collante che tiene tutto insieme e porta efficacia ed efficacia a Tecnologia, Informazione e Persone.

I. Comprendere Risultati/Impatto

- Come il Threat Hunting migliora la tua postura complessiva di sicurezza?

- GRC

- Protezione

- Rilevazione

- Risposta

II. Quantificare Progresso/Valore

- Come misuri il progresso del tuo programma di Threat Hunting?

- Un aumento o una diminuzione dei risultati si correlano con il valore aziendale?

Ammettiamolo, tutti questi fattori sono strettamente legati e difficili da consolidare in entità distinte. In breve, per accelerare il processo di threat hunting, abbiamo bisogno di una soluzione che (a) lavori con le migliori tecnologie, (b) fornisca informazioni avanzate e rilevanti, (c) riduca il carico di lavoro attraverso l’automazione o l’arricchimento, e (d) fornisca una qualche forma di struttura procedurale per comprendere e quantificare il valore.Piattaforma SOC Prime’s Detection as CodeNegli ultimi cinque anni, SOC Prime ha aiutato le organizzazioni a realizzare operazioni di Threat Hunting tramite la piattaforma Detection as Code.

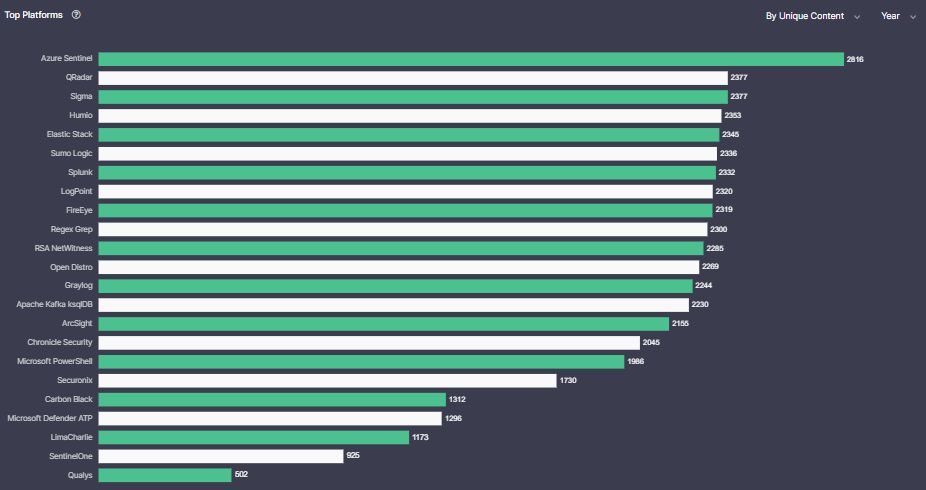

La piattaforma è un arsenale di oltre 100.000 regole specifiche per minacce cross-platform che mirano a risolvere i problemi di tecnologia, informazioni, persone e processi nel Threat Hunting.Elemento (a), il contenuto della piattaforma SOC Prime’s Detection as Code è compatibile con tutte le migliori piattaforme SIEM.

Sviluppiamo contenuti per le migliori piattaforme SIEM del settore. Qualunque piattaforma tu attualmente utilizzi, o stia considerando di migrare, saremo pronti a fornire le rilevazioni giuste.Elemento (b), il nostro contenuto di rilevamento è avanzato e rilevante per le minacce emergenti.

Sviluppiamo contenuti per le migliori piattaforme SIEM del settore. Qualunque piattaforma tu attualmente utilizzi, o stia considerando di migrare, saremo pronti a fornire le rilevazioni giuste.Elemento (b), il nostro contenuto di rilevamento è avanzato e rilevante per le minacce emergenti.

Come piattaforma comunitaria, il SOC Prime’s Detection as Code funge da aggregatore di nuovi contenuti di rilevamento creati dal team R&D di SOC Prime, dai cacciatori di minacce indipendenti e sviluppatori della comunità. Rilasciamo e aggiorniamo nuovi contenuti quotidianamente, aiutando i team a rispondere al panorama delle minacce in rapida evoluzione.Elemento (c), la Piattaforma si integra con Elastic e viene fornita con la nostra applicazione SOC Workflow per la gestione di casi/incidente, arricchimento e automazione.

Come piattaforma comunitaria, il SOC Prime’s Detection as Code funge da aggregatore di nuovi contenuti di rilevamento creati dal team R&D di SOC Prime, dai cacciatori di minacce indipendenti e sviluppatori della comunità. Rilasciamo e aggiorniamo nuovi contenuti quotidianamente, aiutando i team a rispondere al panorama delle minacce in rapida evoluzione.Elemento (c), la Piattaforma si integra con Elastic e viene fornita con la nostra applicazione SOC Workflow per la gestione di casi/incidente, arricchimento e automazione.

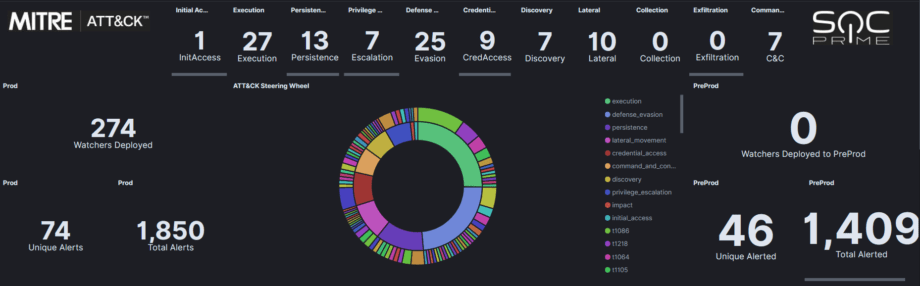

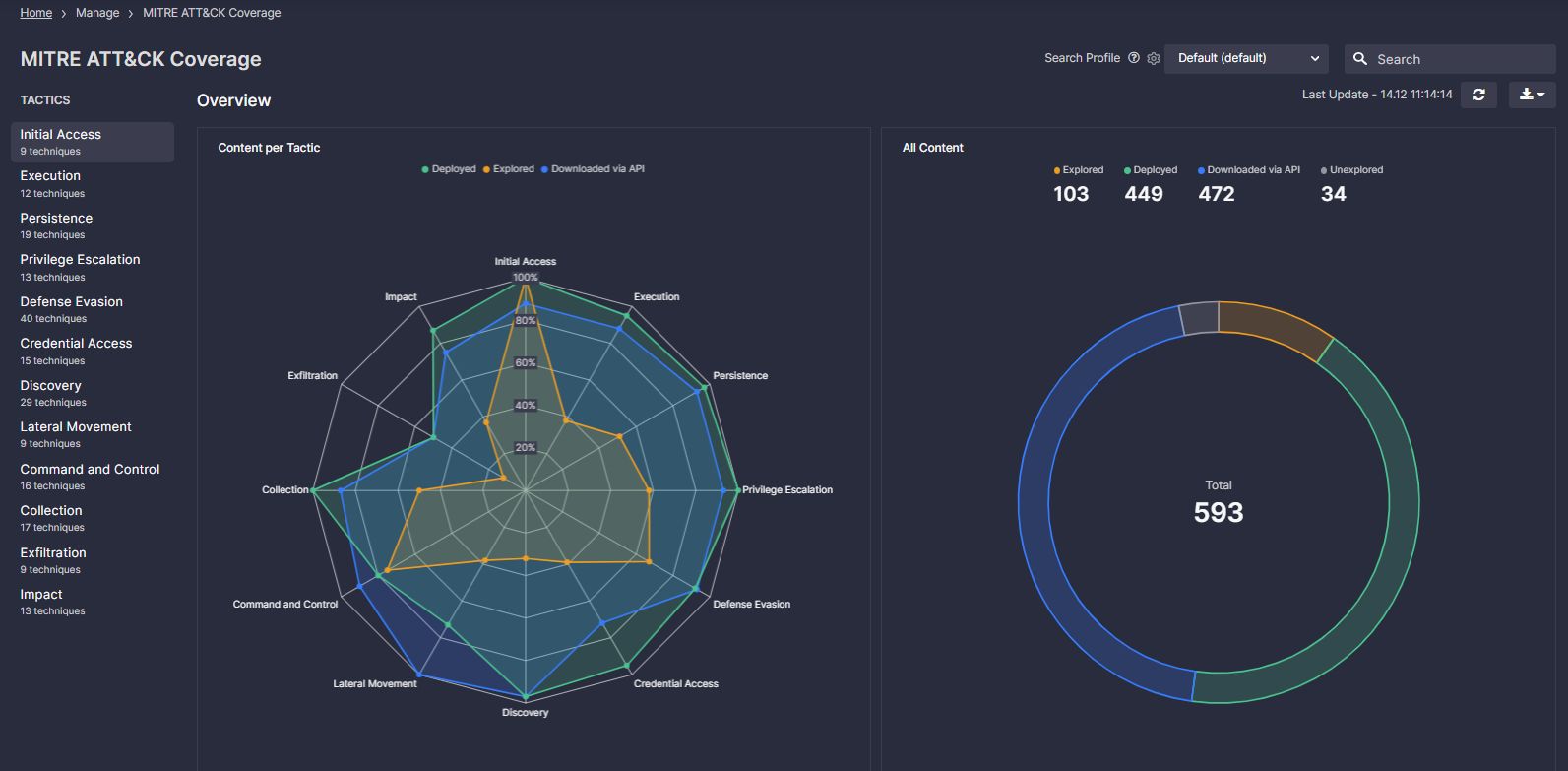

Con oltre 30.000 regole disponibili, rendere operativo il contenuto rapidamente è la chiave del successo. La nostra app SOC Workflow è inclusa con la maggior parte dei livelli a pagamento e fornisce una gestione nativa dei casi e funzionalità simili a SOAR direttamente dallo stack.Elemento (d), il nostro contenuto di rilevamento è mappato al framework MITRE ATT&CK per fornire una struttura concettuale e fungere da strumento per comunicare valore e progresso agli stakeholder.Mappiamo oltre il 95% del nostro contenuto di rilevamento contro il framework MITRE ATT&CK. Questo consente alle organizzazioni di migliorare la propria capacità affidandosi alla competenza specializzata della nostra comunità.

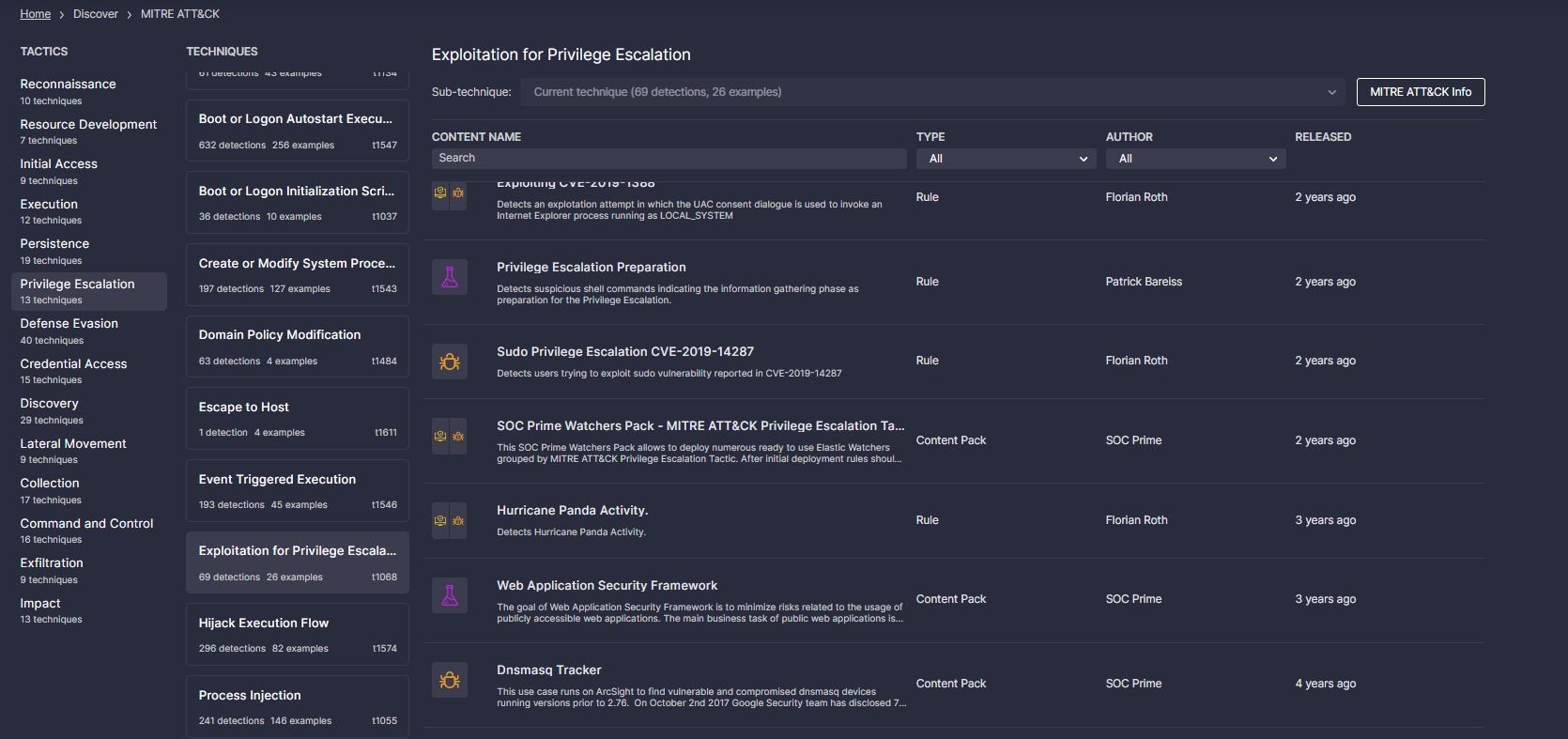

Con oltre 30.000 regole disponibili, rendere operativo il contenuto rapidamente è la chiave del successo. La nostra app SOC Workflow è inclusa con la maggior parte dei livelli a pagamento e fornisce una gestione nativa dei casi e funzionalità simili a SOAR direttamente dallo stack.Elemento (d), il nostro contenuto di rilevamento è mappato al framework MITRE ATT&CK per fornire una struttura concettuale e fungere da strumento per comunicare valore e progresso agli stakeholder.Mappiamo oltre il 95% del nostro contenuto di rilevamento contro il framework MITRE ATT&CK. Questo consente alle organizzazioni di migliorare la propria capacità affidandosi alla competenza specializzata della nostra comunità. Da qui, i team possono identificare rapidamente obiettivi di caccia, eseguire ulteriori ricerche su attori della minaccia e TTP rilevanti, e accedere a query e regole specifiche per le minacce che possono essere utilizzate per iniziare a cacciare con pochi clic.

Da qui, i team possono identificare rapidamente obiettivi di caccia, eseguire ulteriori ricerche su attori della minaccia e TTP rilevanti, e accedere a query e regole specifiche per le minacce che possono essere utilizzate per iniziare a cacciare con pochi clic.

Poiché mappiamo le nostre regole al framework ATT&CK, possiamo misurare la copertura di rilevamento in un ambiente e stabilire un riferimento per il progresso nel tempo.

Per esempio; potremmo essere in grado di dire che 6 mesi fa, avevi copertura per 20/144 tecniche. Oggi, dopo l’implementazione sistematica di ulteriori regole per le tecniche mancanti, ora hai copertura per 60/144 tecniche. È una copertura di rilevamento triplicata! Inoltre, ora hai una roadmap delle operazioni di sicurezza che definisce:

- Attuali Lacune di Rilevamento

- Tattiche

- Tecniche

- Attori Della Minaccia

- Sorgenti di Log da Acquisire/Incorporare

- Tipi di Evento da Configurare

Esempio:

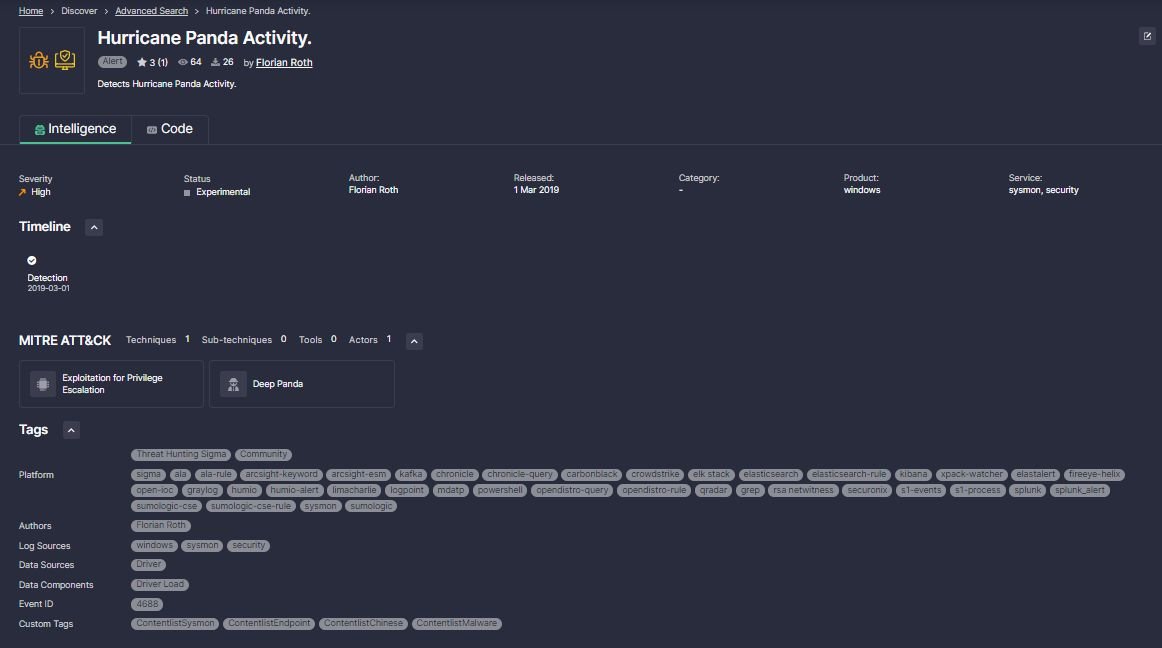

https://tdm.socprime.com/tdm/info/FHh5xhYB3zlf/Come esempio, abbiamo selezionato la tecnica “Exploitation for Privilege Escalation” sotto la tattica “Privilege Escalation”. Da qui, siamo stati in grado di trovare la regola Sigma “Hurricane Panda Activity”, che contiene un riferimento diretto all’articolo di ricerca su cui si basa e alle condizioni specifiche per le tecniche e i comandi che questo Attore Della Minaccia utilizza. Con una regola pronta all’uso, un cacciatore di minacce potrebbe rapidamente iniziare un esercizio, saltando le fasi più lunghe e impegnative in termini di risorse di ricerca e formulazione di ipotesi.

Riassunto:

Come prodotto, la piattaforma SOC Prime’s Detection as Code soddisfa tutti e quattro i requisiti che abbiamo stabilito per accelerare il processo di threat hunting. Naturalmente, abbiamo anche un intero catalogo di servizi professionali progettati per aiutare i team a realizzare questi valori nel caso, troppo frequente, in cui siano a corto di personale.

L’accesso comunitario alla Piattaforma è gratuito! Iscriviti e inizia a esplorare il nostro contenuto di rilevamento oggi su “TDM.SOCPRIME.COM”. Come sempre, non esitate a contattarci direttamente per domande o per un incontro.