Introduction

Il s’agit d’un guide pratique basé sur les recommandations de Zoom et CheckPoint élaborées avec bon sens et l’utilisation spécifique de Zoom dans notre entreprise, également connue sous le nom d’activité de télétravail, comme chaque entreprise dans le monde maintenant et les activités de vente/pré-vente en tant que fournisseur.

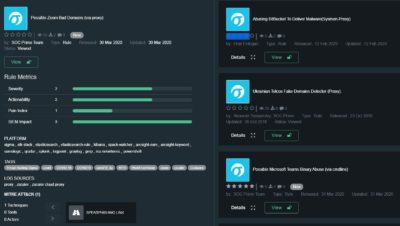

En raison de la nature spécifique de notre activité, en plus du renforcement, nous faisons ce que nous faisons de mieux, nous avons développé du contenu analytique de détection de menaces pour les SIEM basé sur les rapports Zoom disponibles via l’API, les journaux proxy et les journaux des postes de travail.

Approche hiérarchisée

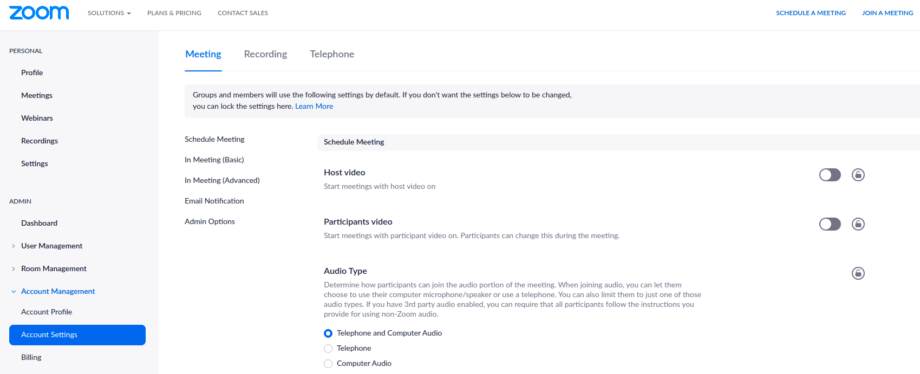

Tous les paramètres configurables de Zoom peuvent être contrôlés à 3 niveaux. Héritage hiérarchique en place :

- Niveau de compte (état « par défaut » ou « verrouillé »)

- Niveau de groupe (état « par défaut » ou « verrouillé »)

- Niveau utilisateur (état « par défaut »)

Paramètres par défaut – recommandés mais peuvent être modifiés par un utilisateur. Si un paramètre est modifié au niveau du compte, il devient le paramètre par défaut pour tous les groupes et utilisateurs du compte sauf si le paramètre avait été précédemment modifié par un groupe ou un utilisateur.

Paramètres verrouillés – obligatoires et ne peuvent pas être modifiés par un utilisateur. Chaque paramètre peut être verrouillé soit au niveau du compte soit au niveau du groupe. Verrouiller un paramètre au niveau du compte signifie qu’il ne peut pas être modifié par aucun utilisateur. Verrouiller le paramètre au niveau du groupe signifie que les membres du groupe ne peuvent pas modifier le paramètre.

Conseils techniques

- Pour chaque groupe nécessitant des paramètres différents, allez dans Paramètres du groupe > nom_groupe > Paramètres.

- Pour verrouiller des paramètres au niveau du compte ou du groupe – cliquez sur l’icône de verrouillage à droite du nom de l’option.

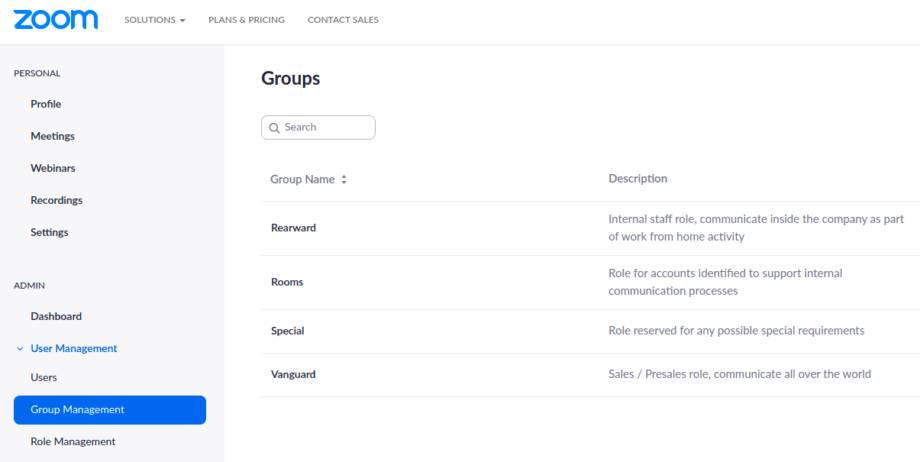

Tout d’abord, les groupes d’utilisateurs doivent être identifiés en fonction du mode de travail, de la communication interne spécifique et des spécificités commerciales de l’entreprise. Pour l’instant, nous avons identifié les suivants (oui, ce n’est pas une constante, nous évoluons, nous changeons) :

- « Avant-garde » – Rôle de vente / prévente, communiqué dans le monde entier, options recommandées au maximum, restrictions minimales pour être plus flexible et atteindre tous les clients et clients possibles. Tous les risques associés couverts par une activité de sensibilisation appropriée et une formation sur la façon de mitiger les activités malveillantes via les contrôles de réunion Zoom.

- « Arrière » – Rôle du personnel interne, communique au sein de l’entreprise dans le cadre de l’activité de télétravail, un à un, un à plusieurs, réunions instantanées, réunions planifiées, etc. La communication avec l’extérieur est limitée. Restrictions maximales et activité de sensibilisation moins étendue.

- « Salles » – Un rôle pour les comptes identifiés pour soutenir les processus de communication interne, tels que des salles continuellement ouvertes, etc. Restrictions spécifiques.

- « Spécial » – Rôle réservé à toute exigence spéciale possible. Restrictions minimales. ne doit pas être utilisé de manière continue.

Paramètres au niveau du compte

En détails :

- Rejoindre avant l’hôte – désactivé par défaut

- Utiliser l’ID de réunion personnelle (PMI) lors de la programmation d’une réunion – désactivé

- Utiliser l’ID de réunion personnelle (PMI) lors du démarrage d’une réunion instantanée – désactivé

- Seuls les utilisateurs authentifiés peuvent rejoindre les réunions – activé par défaut

- Exiger un mot de passe lors de la programmation de nouvelles réunions – activé verrouillé

- Identifier les participants invités dans la réunion/webinaire – activé verrouillé

- Exiger un mot de passe pour les réunions instantanées – activé verrouillé

- Exiger un mot de passe pour l’ID de réunion personnelle (PMI) – activé verrouillé

- Exiger un mot de passe pour l’ID de réunion de salle (pour les salles Zoom seulement) – activé verrouillé

- Intégrer le mot de passe dans le lien de réunion pour une connexion en un clic – activé par défaut

- Discussion – activé par défaut

- Transfert de fichiers – désactivé verrouillé

- Permettre à l’hôte de mettre en attente un participant – activé verrouillé

-

Partage d’écran – activé par défaut

- Qui peut partager ? – Tous les participants

- Qui peut commencer à partager lorsque quelqu’un d’autre partage ? – Hôte seulement

- Annotation – activé par défaut

- Tableau blanc – activé par défaut

- Contrôle à distance – activé par défaut

- Permettre aux participants supprimés de rejoindre à nouveau – désactivé verrouillé

- Assistance à distance – désactivé par défaut

- Sous-titrage – désactivé par défaut

- Enregistrer les sous-titres – désactivé par défaut

- Contrôle de la caméra à distance – désactivé verrouillé

- Flouter la capture d’écran lors du changement de tâche sur iOS – activé verrouillé

-

Enregistrement local – activé verrouillé

- Les hôtes peuvent donner aux participants la permission d’enregistrer localement – désactivé

- Enregistrement automatique – désactivé verrouillé

- Contrôle d’accès par adresse IP – activé verrouillé

- Seuls les utilisateurs authentifiés peuvent voir les enregistrements cloud – activé verrouillé

- Avertissement d’enregistrement – activé verrouillé

Paramètres au niveau du groupe

Paramètres de groupe « Avant-garde »

- Rejoindre avant l’hôte – désactivé verrouillé

- Utiliser l’ID de réunion personnelle (PMI) lors de la programmation d’une réunion – désactivé verrouillé

-

Chat privé – désactivé par défaut

- Peut être activé si nécessaire pour la communication technique de l’hôte, co-hôte, etc.

- Co-hôte – activé par défaut

- Afficher un lien « Rejoindre depuis votre navigateur » – activé par défaut

- Salle d’attente – activé verrouillé

Paramètres de groupe « Arrière »

- Rejoindre avant l’hôte – désactivé verrouillé

- Utiliser l’ID de réunion personnelle (PMI) lors de la programmation d’une réunion – désactivé verrouillé

- Seuls les utilisateurs authentifiés peuvent rejoindre les réunions – activé verrouillé

- Chat privé – désactivé verrouillé

- Contrôle à distance – désactivé verrouillé

- Salle d’attente – activé verrouillé

- Assistance à distance – désactivé verrouillé

Paramètres de groupe « Salles »

- Rejoindre avant l’hôte – activé par défaut

- Salle d’attente – désactivé par défaut

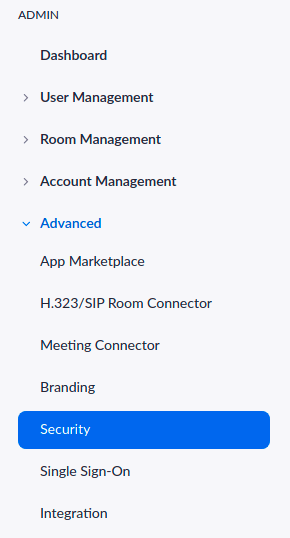

Paramètres de sécurité du compte

Nous avons décidé d’utiliser Google pour l’authentification, où nous appliquons déjà des mesures de sécurité par mot de passe, 2FA et des contrôles supplémentaires.

|

Méthodes de connexion

Sécurité

L’utilisateur doit saisir la clé d’hôte pour revendiquer le rôle d’hôte avec une longueur de : 10 |

Recommandations générales et de bon sens

- Lorsque vous partagez votre lien de réunion sur un réseau social ou d’autres forums publics, cela rend votre événement… extrêmement public. TOUTE PERSONNE avec le lien peut rejoindre votre réunion.

- Évitez d’utiliser votre ID de réunion personnelle (PMI) pour organiser des événements publics. Le PMI est essentiellement une réunion continue et vous ne voulez pas que des inconnus envahissent votre espace virtuel personnel après la fin de la fête. Générez un ID de réunion aléatoire pour les réunions lorsque cela est possible.

- Selon la recherche (5), les hôtes de réunions Zoom n’ont même pas besoin d’envoyer un lien public pour que les utilisateurs participent à leurs réunions. Exigez toujours un mot de passe pour rejoindre.

- Si vraiment nécessaire, partagez des IDs de réunion aléatoires via les réseaux sociaux mais envoyez un mot de passe par message direct.

- N’essayez jamais d’ouvrir des liens URL ou des images envoyés via le chat.

- Configurez une authentification appropriée au niveau du compte, Google, mots de passe locaux avec des contrôles appropriés en place, SAML, 2FA, utilisez une authentification pertinente à votre politique de sécurité d’entreprise.

- Familiarisez-vous avec les paramètres et fonctionnalités de Zoom afin de comprendre comment protéger votre espace virtuel lorsque vous en avez besoin. Comment couper le son, comment désactiver la vidéo pour les participants, mettre les participants en attente, etc.

- Configurez la collecte de journaux à partir de votre compte Zoom vers votre SIEM et établissez des mécanismes d’alerte / de surveillance.

- La collecte de journaux depuis votre serveur proxy et EDR est obligatoire dans le paysage des menaces actuel. Couvrez simplement les attaques spécifiques à Zoom via ces journaux.

Contenu pour détecter les attaques liées à Zoom

Domaines potentiellement malveillants de Zoom (via proxy) – https://tdm.socprime.com/tdm/info/MrDuoDkETUIP/

Domaines potentiellement malveillants de Zoom (via dns) – https://tdm.socprime.com/tdm/info/TWstmhIEa1oA/

Domaines potentiellement malveillants de Zoom (via dns) – https://tdm.socprime.com/tdm/info/TWstmhIEa1oA/

Abus potentiel de binaire Zoom (via cmdline) – https://tdm.socprime.com/tdm/info/BMUtqKem63oL/

Abus potentiel de binaire Zoom (via cmdline) – https://tdm.socprime.com/tdm/info/BMUtqKem63oL/

Fuite potentielle d’identifiants NTLM via un chemin UNC externe indésirable (via cmdline) – https://tdm.socprime.com/tdm/info/i71EA49sF8jW/

Fuite potentielle d’identifiants NTLM via un chemin UNC externe indésirable (via cmdline) – https://tdm.socprime.com/tdm/info/i71EA49sF8jW/

Références

———————————-

- https://blog.zoom.us/wordpress/2020/03/20/keep-the-party-crashers-from-crashing-your-zoom-event/

- https://threatpost.com/as-zoom-booms-incidents-of-zoombombing-become-a-growing-nuisance/154187/

- https://support.zoom.us/hc/en-us/articles/115005269866-Using-Tiered-Settings

- https://blog.checkpoint.com/2020/03/26/whos-zooming-who-guidelines-on-how-to-use-zoom-safely/

- https://support.zoom.us/hc/en-us/articles/360034291052-Predicting-Zoom-Meeting-IDs

- https://support.zoom.us/hc/en-us/articles/360034675592-Advanced-security-settings

- https://support.zoom.us/hc/en-us/articles/360038247071-Setting-up-and-using-two-factor-authentication

- https://support.zoom.us/hc/en-us/articles/360032748331-Using-Operation-Logs

- https://www.bleepingcomputer.com/news/security/zoom-client-leaks-windows-login-credentials-to-attackers/

- https://library.myguide.org/myguide-library/categories/zoom/zoom-web/zoom-web-guides