Depuis au moins deux décennies, nous assistons à des changements incessants dans le paysage des menaces vers une croissance et une sophistication accrues, avec à la fois des acteurs malveillants et des collectifs soutenus par l’État concevant des campagnes offensives sophistiquées contre des organisations à l’échelle mondiale. En 2024, les adversaires, en moyenne, procèdent à 11,5 attaques par minute. Simultanément, il faut 277 jours aux équipes SecOps pour détecter et contenir une violation de données, selon une étude d’IDM et de l’Institut Ponemon. L’une des raisons d’une telle latence est la pénurie massive de talents dans l’industrie, avec 71% des organisations ayant des postes vacants.

Compte tenu de l’écart de talents existant et de la surface d’attaque en constante augmentation, il est essentiel de prendre des décisions éclairées sur la priorisation adéquate et les opérations de cyberdéfense efficaces en termes de ressources.

Définition du Renseignement sur les Menaces

Gartner déclare que le renseignement sur les menaces, également connu sous le nom de renseignement sur les cybermenaces (CTI), est un élément crucial de l’architecture de sécurité. Il aide les professionnels de la sécurité à détecter, trier et enquêter sur les menaces, améliorant ainsi la posture de sécurité d’une organisation. En améliorant la qualité des alertes, réduisant les temps d’investigation et fournissant une couverture pour les dernières cyberattaques et acteurs, le CTI joue un rôle vital dans la défense cybernétique moderne.

Selon Gartner, le renseignement sur les menaces est défini comme « une connaissance fondée sur des preuves (par exemple, contexte, mécanismes, indicateurs, implications et conseils orientés vers l’action) concernant des menaces ou dangers existants ou émergents pour des actifs. » En d’autres termes, le renseignement sur les menaces est une donnée complète et exploitable visant à anticiper et contrecarrer les cybermenaces spécifiques à une organisation. Le CTI permet aux équipes de sécurité d’adopter une approche fondée sur les données pour résister de manière proactive et efficace aux cyberattaques avant qu’elles n’escaladent tout en facilitant les efforts de détection et de chasse.

Une étude de Statista prévoit que le marché du CTI dépassera 44 milliards de dollars américains d’ici 2033, soulignant l’importance croissante des défenses informées et basées sur les données dans les stratégies commerciales contemporaines. Cette prévision s’aligne avec les résultats du rapport 2023 sur l’état du renseignement sur les menaces de Recorded Future, révélant que 70,9% des répondants ont une équipe dédiée à la collecte et à l’analyse du renseignement sur les menaces.

Intégrer le renseignement sur les menaces dans votre stratégie de cybersécurité peut être un défi. Cela nécessite de donner la priorité aux besoins spécifiques en information de votre organisation et d’évaluer vos contrôles de sécurité pour opérationnaliser efficacement le renseignement sur les menaces. Une mauvaise utilisation du CTI peut entraîner une surcharge d’alertes et une augmentation des faux positifs, soulignant l’importance d’une mise en œuvre correcte.

Types de Renseignements sur les Menaces

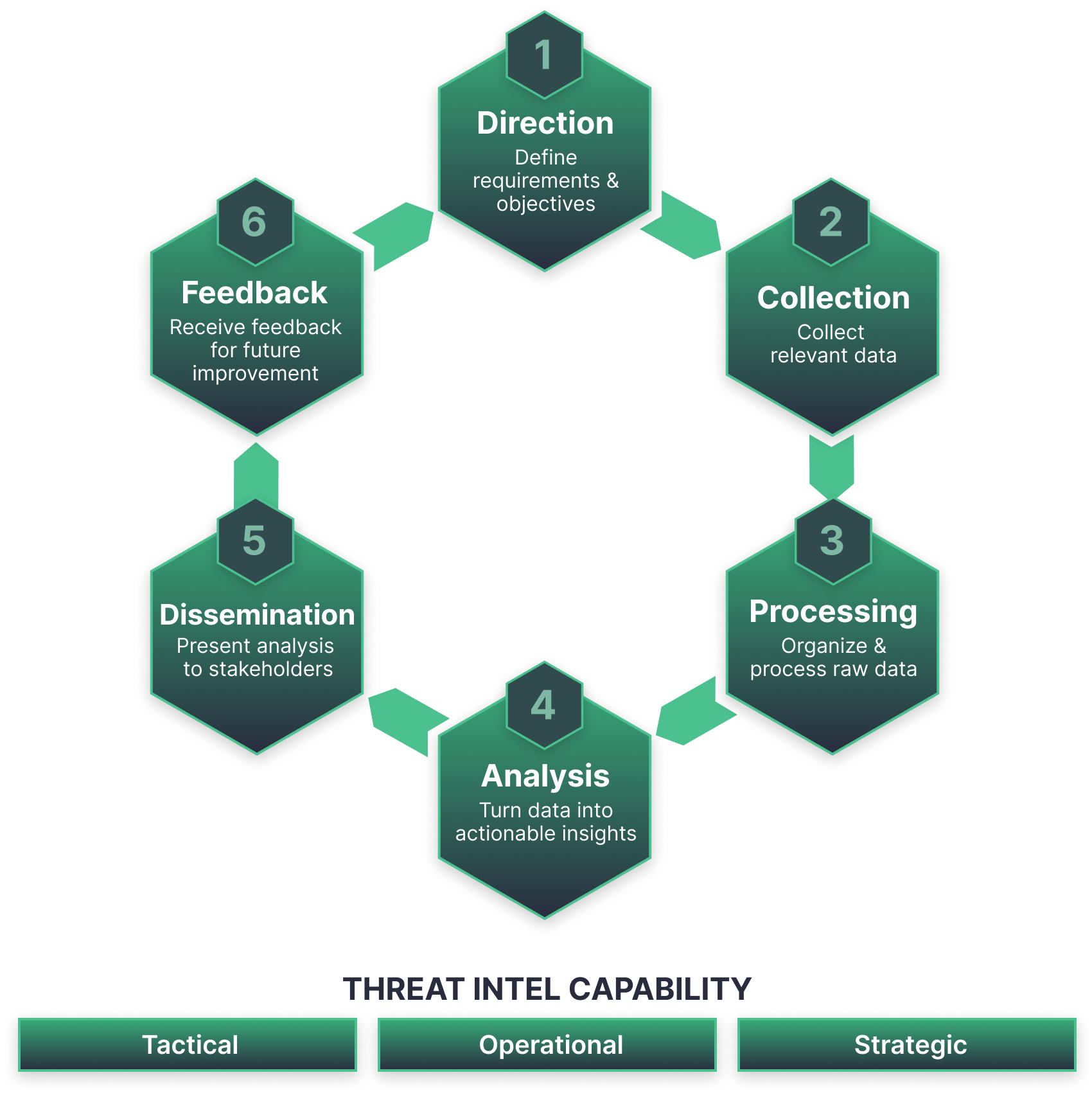

Le renseignement sur les menaces peut être classé en tactique, stratégique et opérationnel selon les objectifs de l’organisation, les parties engagées, les exigences spécifiques, et les objectifs globaux dans un scénario de cycle de vie.

- Le renseignement sur les menaces stratégiques fournit des informations de haut niveau sur la surface d’attaque mondiale et la manière dont une organisation s’y intègre. Il est principalement utilisé pour des décisions à long terme qui transforment les processus et favorisent l’avancement des programmes de cybersécurité. Les parties prenantes utilisent le renseignement sur les menaces stratégiques pour aligner les stratégies et investissements de cybersécurité de l’organisation avec le paysage de la cybersécurité.

- Le renseignement sur les menaces tactique implique des indicateurs de compromission (IOCs), tels que des adresses IP, des domaines, des URL, ou des hachages consommés par les contrôles de sécurité mais également utilisés manuellement lors des investigations. Il aide les Centres d’opérations de sécurité (SOC) à détecter et répondre aux cyberattaques en cours, en se concentrant sur des IOCs communs, comme les adresses IP liées aux serveurs C2 des adversaires, les hachages de fichiers d’incidents identifiés, ou les lignes d’objet de courriels associées aux attaques de hameçonnage. Ce type de renseignement sur les menaces aide à filtrer les faux positifs et à découvrir les attaquants cachés, aidant les équipes de sécurité dans leurs opérations quotidiennes au SOC. En résumé, le CTI tactique est destiné à servir des décisions à court terme, telles que l’émission d’alertes urgentes, l’escalade des processus de cybersécurité, ou l’ajustement des configurations au sein de l’infrastructure existante.

- Le renseignement sur les menaces opérationnel, également connu sous le nom de CTI technique, permet aux organisations de contrecarrer de manière proactive les cyberattaques en se concentrant sur les TTPs connus des adversaires. Les responsables de la sécurité de l’information tels que les CISOs et les gestionnaires de SOC profitent de ce type de CTI pour anticiper les acteurs potentiels des menaces et mettre en œuvre des mesures de sécurité ciblées pour combattre les attaques qui posent le plus de défis à l’entreprise.

Qui Peut Bénéficier du Renseignement sur les Menaces ?

Le renseignement sur les menaces englobe des données vastes et exploitables conçues pour anticiper et contrer les menaces spécifiques à une organisation quelle que soit sa taille, son secteur ou son niveau de maturité en cybersécurité. Le CTI équipe les équipes de sécurité avec les données nécessaires pour défendre de manière proactive et efficace contre les cyberattaques, facilitant ainsi à la fois les efforts de détection et de réponse et permettant aux entreprises d’obtenir une compréhension globale des menaces existantes ou des mesures proactives non encore liées aux cyberattaques.

Pour les petites et moyennes entreprises, le renseignement sur les menaces offre un niveau de protection qui pourrait autrement être inaccessible. Les grandes entreprises disposant d’équipes de sécurité étendues peuvent réduire les coûts et les exigences en compétences en utilisant le renseignement sur les menaces externe, rendant leurs analystes plus efficaces.

Selon le type de renseignement sur les menaces, tout membre d’une équipe de sécurité peut tirer le meilleur parti du CTI pour renforcer les défenses de l’organisation :

- Les analystes de sécurité et IT peuvent améliorer les capacités de détection et renforcer les défenses. Ils corrèlent le CTI en collectant des données brutes sur les menaces et des détails liés à la sécurité provenant d’un large éventail de sources, y compris des flux CTI en open-source, des communautés d’échange de l’information entre pairs ou des sources de journaux spécifiques à l’organisation.

- Les analystes SOC corrèlent et analysent le renseignement tactique sur les menaces pour identifier les tendances, les schémas et les comportements des adversaires et classer les incidents selon leur risque et impact potentiel, ce qui améliore l’exactitude de l’identification des menaces et réduit les faux positifs.

- Les chasseurs de menaces s’appuient sur le CTI opérationnel dans leurs enquêtes basées sur des hypothèses, fournissant des informations sur les TTPs des attaquants pour hiérarchiser les menaces les plus critiques. Ils exploitent également le renseignement tactique sur les menaces pour faciliter la chasse basée sur les IOCs et documenter les indicateurs de compromission liés aux menaces émergentes et existantes. Le CTI facilite également la chasse proactive aux menaces, permettant la détection des menaces potentielles aux premiers stades d’une attaque avant qu’elles ne causent des dommages importants.

- Le CSIRT (Computer Security Incident Response Team) peut tirer parti du renseignement sur les menaces pour accélérer les capacités de réponse aux incidents. Le renseignement sur les menaces fournit au CSIRT des informations cruciales sur les dernières menaces, y compris les IOCs et les schémas d’attaque utilisés par les acteurs malveillants, pour identifier et remédier rapidement aux incidents au sein de l’organisation. En intégrant le CTI dans leurs flux de travail, le CSIRT peut améliorer l’efficacité de la hiérarchisation et de la réponse aux incidents, entraînant des actions plus rapides et un impact réduit des cyberattaques.

- La direction exécutive, comme les CISOs, les gestionnaires de SOC, et autres décideurs en sécurité de l’information, utilisent le renseignement stratégique sur les menaces pour obtenir une visibilité complète sur les menaces les plus difficiles pour l’entreprise. Cela favorise la planification stratégique pour anticiper les futures menaces et vulnérabilités et atténuer efficacement leur impact.

Cycle de Vie du Renseignement sur les Menaces

L’opération liée au CTI est un processus continu de transformation des données brutes en informations exploitables pour une prise de décision éclairée. Le cycle de vie du CTI sert de cadre simple pour permettre aux départements SecOps d’optimiser leurs efforts et ressources vers une cyberdéfense informée par les menaces. Bien que les approches puissent légèrement varier, normalement, le cycle de vie du renseignement sur les menaces se compose de 6 étapes majeures résultant en un flux de travail efficace et une boucle de rétroaction continue pour une amélioration à grande échelle.

- Direction. À ce stade, les équipes de sécurité établissent les exigences et objectifs pour une opération CTI particulière. Au cours de cette phase de planification, les équipes créent une feuille de route, avec des objectifs, une méthodologie et des outils définis en fonction des besoins des parties impliquées.

- Collecte. Une fois que les objectifs et les attentes sont clairs, les équipes peuvent commencer le processus de collecte de données. Cela implique de recueillir des données provenant de diverses sources, y compris des journaux de sécurité, des flux de menaces, des forums, des réseaux sociaux, des experts du domaine, etc. En fait, l’idée est de collecter autant d’informations pertinentes que possible.

- Traitement. Une fois toutes les informations requises disponibles, l’étape suivante du cycle de vie suppose son traitement et son organisation en une forme exploitable. Normalement, cela inclut l’évaluation des données pour leur pertinence, le filtrage, la suppression des détails non pertinents, la traduction d’informations de sources étrangères et la structuration des données de base pour une analyse ultérieure.

- Analyse. Avec un ensemble de données prêt à l’emploi, les équipes procèdent à une analyse approfondie pour convertir des éléments de données disparates en CTI exploitable, y compris le profilage des acteurs de la menace, la corrélation des menaces, et l’analyse des comportements.

- Diffusion. Une fois l’analyse effectuée, à la phase de diffusion, les équipes veillent à ce que les conclusions et recommandations clés soient reçues par les parties prenantes.

- Retour d’information. La dernière étape consiste à recevoir des commentaires des parties et des parties prenantes impliquées pour déterminer les ajustements et les améliorations à apporter au cours du cycle suivant.

La plateforme SOC Prime pour la défense cybernétique collective offre des capacités CTI prêtes à l’emploi, permettant aux équipes de réduire considérablement le temps et les efforts nécessaires à chaque étape du cycle de vie du renseignement sur les menaces. En se basant sur SOC Prime, les experts en sécurité peuvent naviguer rapidement à travers de grands volumes de données et explorer le contexte recherché et emballé sur toute attaque ou menace cybernétique, y compris les zero-days, les références MITRE ATT&CK® et les outils de Red Team pour identifier et déjouer de manière proactive les menaces qui comptent le plus. Tous les renseignements sur les menaces et les métadonnées actionnables sont liés à plus de 13K règles Sigma, qui incluent des recommandations de triage et de configuration d’audit, pour faire en sorte que votre recherche de menaces corresponde parfaitement à vos besoins actuels.

Cas d’utilisation du Renseignement sur les Menaces

Le renseignement sur les menaces est un élément essentiel d’un programme de cybersécurité complet qui a des applications pratiques dans plusieurs domaines de la sécurité pour améliorer la détection, la réponse et pérenniser la posture de cybersécurité globale. De l’accélération du triage des incidents et de la hiérarchisation des alertes au soutien des opérations de sécurité quotidiennes et à la chasse proactive aux menaces, il offre des informations critiques sur les cas d’utilisation courants du renseignement sur les menaces.

- Triage et hiérarchisation des alertes. Le renseignement sur les menaces assiste les analystes SOC dans l’accélération du triage des alertes en les aidant à obtenir des informations contextuelles pour comprendre complètement et hiérarchiser les alertes et à évaluer facilement si une escalade ou une remédiation de l’incident est nécessaire. En enrichissant les alertes avec du CTI exploitable, les défenseurs peuvent facilement couper à travers le bruit et réduire les taux de faux positifs.

- Détection proactive et chasse aux menaces. Le renseignement sur les menaces est crucial dans la chasse aux menaces basée sur les TTPs, permettant aux équipes de sécurité de chercher de manière proactive des signes de menaces avancées au sein de leur environnement. En opérationnalisant le renseignement sur les menaces, les équipes de sécurité peuvent découvrir des menaces cachées et des vulnérabilités qui échappent aux contrôles de sécurité traditionnels, identifier rapidement un comportement suspect lors des chasses et perturber les menaces avant qu’elles ne frappent. Le renseignement sur les menaces facilite également le suivi des métriques de performance critiques, comme le temps moyen de détection (MTTD), aidant à évaluer l’efficacité des efforts de détection et de réponse aux menaces.

- Gestion des vulnérabilités. Le renseignement sur les menaces fournit des informations sur les vulnérabilités émergentes et les exploits zero-day. Cela permet aux organisations de prioriser les efforts de correction et d’atténuation en fonction des menaces réelles pertinentes pour leur infrastructure.

- Détection de phishing et de fraude. Dans l’année de l’IA, les attaques de phishing ont augmenté de 58,2%, par rapport à l’année précédente, indiquant l’augmentation de la sophistication et de l’expansion des adversaires, ce qui souligne la nécessité de renforcer les mesures défensives contre les campagnes de phishing. Le renseignement sur les menaces aide à identifier les campagnes de phishing, les domaines malveillants et les adresses IP suspectes associées à des activités frauduleuses. Cela permet aux organisations de bloquer les communications malveillantes et de se défendre de manière proactive contre les attaques de phishing de toute envergure.

- Prise de décision stratégique. Le renseignement sur les menaces aide à mapper le paysage des menaces, évaluer les risques et offrir un contexte essentiel pour prendre des décisions opportunes afin d’affiner les stratégies de cybersécurité en ligne avec les priorités commerciales actuelles. En comprenant le paysage des menaces en évolution, les organisations peuvent allouer les ressources de manière efficace pour renforcer leur posture globale de cybersécurité.

- Collaboration communautaire et partage de connaissances. Le renseignement sur les menaces favorise l’échange d’informations et la collaboration de l’industrie mondiale en fournissant des informations précieuses sur les menaces émergentes, les tendances d’attaque et les tactiques des adversaires. Les équipes de sécurité peuvent partager le CTI avec des pairs de l’industrie, des agences gouvernementales, et des communautés d’échange entre pairs pour renforcer collectivement les défenses et atténuer les risques tout en améliorant la connaissance situationnelle à travers le paysage de la cybersécurité. De plus, le renseignement sur les menaces favorise une approche communautaire où les organisations peuvent partager leur expertise avec des ingénieurs de sécurité en herbe et adapter des stratégies ensemble pour lutter efficacement contre les cybermenaces. La Discord de SOC Prime sert de plateforme communautaire où les professionnels de la cybersécurité de divers niveaux et horizons se connectent pour échanger leurs connaissances et leurs perspectives avec les nouveaux venus, partager des algorithmes de détection basés sur le comportement et du renseignement sur les menaces, et discuter des dernières tendances en cybersécurité pour obtenir un avantage concurrentiel contre les adversaires.

La suite de produits de SOC Prime pour la détection avancée des menaces, l’ingénierie de détection alimentée par l’IA et la chasse aux menaces automatisée offre des capacités CTI prêtes à l’emploi, aidant les équipes de sécurité à économiser du temps et des efforts sur les opérations de renseignement sur les menaces. En se reposant sur la plateforme SOC Prime, les organisations peuvent suivre sans effort les derniers TTPs utilisés par les adversaires sur le terrain, ainsi que des méthodes proactives non encore liées aux cyberattaques. Explorer le contexte pertinent lié à plus de 13K règles Sigma traitant de toute attaque ou menace cybernétique, y compris les zero-days, CTI et références MITRE ATT&CK, ou outils de Red Team pour faciliter l’opérationnalisation de votre renseignement sur les menaces.