Le cycle de gestion des vulnérabilités est un processus essentiel pour se défendre contre l’augmentation croissante des cybermenaces dans notre ère numérique moderne. En 2023 seulement, plus de 30 000 nouvelles vulnérabilités ont été repérées, avec une augmentation de 42% observée en 2024, soulignant le besoin urgent de stratégies efficaces de gestion. Alors que les adversaires, y compris des groupes sophistiqués parrainés par des États comme APT40, exploitent rapidement ces failles de sécurité, les organisations doivent adopter une méthodologie structurée pour la gestion des vulnérabilités.

Le cycle de gestion des vulnérabilités vise à combler les lacunes de sécurité au sein de l’infrastructure informatique d’une organisation. Le processus commence par la détection des failles potentielles grâce à une surveillance continue du système. Après la détection, ces faiblesses de sécurité sont évaluées pour leur impact potentiel et leur exploitabilité, permettant une remédiation priorisée. Les phases de conclusion englobent la mise en œuvre des correctifs nécessaires et la réalisation de rapports et documentations détaillés, établissant une défense proactive contre les menaces les plus récentes.

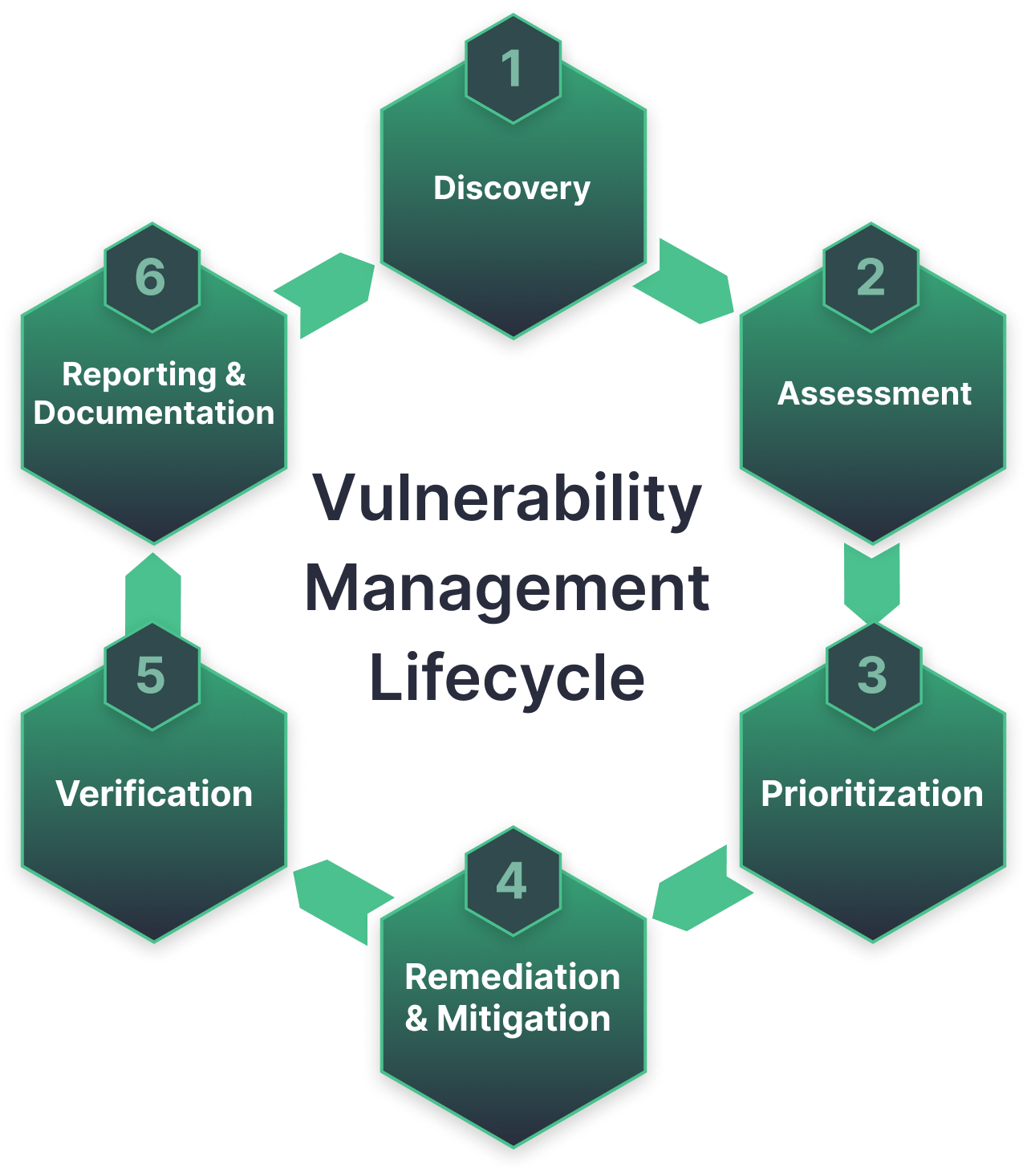

Le cycle comprend normalement six étapes clés visant à maintenir une posture de sécurité infaillible :

- Découverte. Lister tous les actifs informatiques qui pourraient contenir des failles potentielles et mettre l’organisation en danger.

- Évaluation. Évaluer la gravité et les conséquences potentielles des failles de sécurité identifiées.

- Priorisation. Classer les lacunes de sécurité en fonction de leurs facteurs de risque pour concentrer efficacement les efforts de remédiation.

- Remédiation & Mitigation. Déployer des correctifs ou des mesures pour résoudre les vulnérabilités et instaurer des stratégies de mitigation pour minimiser leur impact lorsqu’une résolution complète n’est pas réalisable.

- Vérification. Réliser une évaluation et des tests pour s’assurer que les problèmes de sécurité ont été résolus efficacement.

- Rapport & Documentation. Documenter tous les tenants et aboutissants du processus de gestion des vulnérabilités et ses résultats pour les parties prenantes.

En suivant continuellement les six étapes ci-dessus, les équipes de sécurité peuvent construire une défense robuste tout en minimisant les risques d’intrusions.

Phases du cycle de gestion des vulnérabilités

Découverte

La première étape implique une identification complète de tous les actifs au sein du réseau susceptibles de contenir des failles de sécurité. Obtenir une compréhension approfondie de l’infrastructure informatique de l’organisation est essentiel pour vérifier qu’aucun actif n’est négligé, empêchant ainsi les vecteurs d’infection potentiels.

Pour s’assurer que les équipes de sécurité collectent toutes les données pertinentes pour permettre une découverte complète des menaces, elles peuvent s’appuyer sur SOC Prime’s Attack Detective. La solution permet aux organisations de renforcer leur posture SIEM avec un plan d’action visant à maximiser la visibilité des menaces et à combler les lacunes de détection, obtenir des cas d’utilisation SIEM priorisés, facilement configurables et prêts à déployer comme alertes à faible bruit et à forte valeur, et fournir une capacité de recherche de menaces en temps réel, recherchée et emballée, pour éliminer les risques de violations.

Évaluation

Une fois que tous les composants sont catalogués et classés, ces actifs sont soumis à un balayage et à une évaluation des vulnérabilités pour identifier ceux à risque. Cette phase implique une évaluation des problèmes identifiés pour déterminer leur impact potentiel sur la posture de sécurité de l’organisation. Des méthodes telles que les tests d’intrusion et la modélisation des menaces sont fréquemment utilisées pour répliquer les attaques potentielles et évaluer les risques réels posés par ces faiblesses de sécurité.

Avec le nombre sans cesse croissant de nouvelles vulnérabilités découvertes dans les logiciels populaires, la détection proactive de l’exploitation des vulnérabilités reste l’un des cas d’utilisation de sécurité les plus courants. SOC Prime’s Threat Detection Marketplace répertorie la plus grande bibliothèque de Detection-as-Code au monde d’algorithmes, traitant de toute cyberattaque ou menace émergente sous un SLA de 24 heures, y compris plus de 1 000 éléments de contenu SOC pour détecter l’exploitation de vulnérabilités.

Priorisation

Après avoir découvert les lacunes de sécurité, elles doivent être évaluées et priorisées en fonction de leur gravité, de leur impact potentiel et de leur exploitabilité. En général, les équipes SOC utilisent les critères suivants à cette étape :

- Valeur de l’actif. Sur la base de l’évaluation de la première étape, les experts en sécurité doivent prendre en compte la valeur du composant d’infrastructure contenant le problème de sécurité.

- Scores CVE & CVSS. Cela peut inclure la liste de MITRE des Common Vulnerabilities and Exposures (CVE) ou le Common Vulnerability Scoring System (CVSS). Cependant, le classement de criticité en lui-même ne suffit pas pour prendre des décisions car le problème pourrait être présent dans des actifs de faible valeur ou avoir un impact commercial limité.

- Impact possible sur les activités commerciales. Lors de la priorisation des efforts de remédiation, les équipes de sécurité doivent déterminer précisément comment les vulnérabilités peuvent affecter les opérations commerciales, y compris la perturbation des services, la fuite de données et les pertes financières.

- Risque d’exploitation. Cela se réfère à la probabilité qu’une faille au sein d’un système informatique soit découverte et utilisée par un acteur malveillant pour causer des dommages.

- Exposition. Cela représente à quel point la vulnérabilité est accessible aux adversaires. Si l’actif vulnérable est accessible publiquement, il est plus susceptible d’être ciblé.

Cette phase est essentielle pour optimiser l’allocation des ressources et concentrer les efforts sur les menaces significatives. Pour aider les défenseurs à opérer efficacement le renseignement sur les menaces, SOC Prime’s Threat Detection Marketplace équipe les défenseurs avec un contexte complet des menaces lié aux algorithmes de détection traitant les menaces les plus récentes ou existantes, y compris les descriptions CVE, les POCs d’exploit, les CTI et les références MITRE ATT&CK, la mitigation, et les liens médiatiques.

Remédiation & Mitigation

Une fois que les équipes de sécurité ont une liste priorisée des failles de sécurité, l’étape suivante consiste à traiter les menaces potentielles. Il y a trois approches à la résolution des vulnérabilités :

- Remédiation. S’attaquer à une vulnérabilité pour empêcher son exploitation implique des mesures telles que corriger un bug du système d’exploitation, rectifier une mauvaise configuration ou éliminer un actif vulnérable du réseau. Néanmoins, la remédiation n’est pas toujours réalisable. Parfois, des solutions complètes ne sont pas immédiatement disponibles, comme pour les vulnérabilités zero-day. Dans d’autres cas, le processus de remédiation peut demander des ressources excessives.

- Mitigation. Cela englobe des stratégies conçues pour compliquer la capacité d’un attaquant à exploiter une vulnérabilité ou à atténuer les dommages causés par son exploitation, sans complètement résoudre la lacune de sécurité. Par exemple, renforcer les mesures d’authentification et d’autorisation au sein d’une application web peut compliquer la tâche des attaquants pour compromettre des comptes. De même, élaborer des plans de réponse aux incidents pour les vulnérabilités identifiées peut aider à atténuer les effets néfastes des cyber-incidents. Les équipes de sécurité ont souvent recours à la mitigation lorsque la remédiation complète est soit inaccessible, soit trop coûteuse.

- Acceptation. Dans des cas très limités, certaines vulnérabilités sont jugées si peu impactantes ou improbables à exploiter que les traiter peut ne pas justifier le coût. Dans de tels cas, l’organisation pourrait choisir d’accepter le risque posé par la vulnérabilité.

Vérification

Pour vérifier le succès de l’intervention et de la mitigation, l’équipe SOC effectue des scans et des tests de suivi sur les actifs récemment traités. Ces audits visent à confirmer que toutes les vulnérabilités identifiées ont été résolues et qu’aucun nouveau problème ne découle des correctifs.

En plus de cette réévaluation ciblée, l’équipe de sécurité effectue également un examen plus large du réseau. Cela comprend l’identification de nouvelles vulnérabilités susceptibles d’être apparues depuis le dernier scan, l’évaluation de la pertinence des mitigations obsolètes et la notation de tout autre changement pouvant nécessiter une intervention supplémentaire. Les résultats de ces activités offrent des aperçus cruciaux pour la phase suivante du cycle de gestion des vulnérabilités.

Rapport & Documentation

Dans la phase de conclusion, les équipes de sécurité enregistrent méticuleusement les résultats du dernier cycle, détaillant les vulnérabilités découvertes, les actions de remédiation prises et les résultats obtenus. Ces rapports détaillés sont ensuite diffusés aux principales parties prenantes, telles que les dirigeants, les gestionnaires d’actifs et les responsables de la conformité.

En outre, l’équipe de sécurité entreprend une évaluation complète de la performance du cycle. Cela inclut l’analyse de métriques critiques telles que le temps moyen de détection (MTTD), le temps moyen de réponse (MTTR), le nombre de vulnérabilités critiques et les taux de récurrence. Suivre ces métriques au fil du temps établit un benchmark de performance pour le programme de gestion des vulnérabilités et identifie les domaines nécessitant des améliorations. Les insights obtenus de chaque cycle sont utilisés pour affiner et améliorer les efforts futurs.

En suivant diligemment ces étapes, les organisations peuvent adopter une posture proactive en matière de cybersécurité, en identifiant et en traitant efficacement les vulnérabilités potentielles avant qu’elles ne puissent être exploitées par des entités malveillantes.

Avantages du cycle de gestion des vulnérabilités

La mise en œuvre d’un cycle de gestion des vulnérabilités améliore la stratégie de cybersécurité d’une organisation, renforçant sa capacité à protéger ses actifs et à maintenir des défenses solides. Le cycle offre un ensemble d’avantages qui contribuent collectivement à un environnement informatique plus sécurisé et résilient.

Visibilité globale basée sur des informations orientées données. Les scans réguliers de vulnérabilités et les patchs opportuns entravent considérablement les attaquants de compromettre les systèmes. Cela permet aux équipes de sécurité de détecter et d’évaluer systématiquement les faiblesses potentielles, offrant des données critiques pour des décisions éclairées en matière de sécurité et de gestion des risques. Cette compréhension approfondie permet d’adapter les mesures de sécurité pour traiter des vulnérabilités spécifiques, améliorant ainsi les stratégies globales d’atténuation des risques.

Défense proactive en cybersécurité. De solides pratiques de gestion des vulnérabilités permettent aux organisations de traiter et de mitiger les vulnérabilités avant que les attaquants puissent les exploiter. Cette posture proactive réduit la probabilité d’attaques réussies, minimise les dommages potentiels et améliore la posture de sécurité globale de l’organisation. En anticipant les menaces potentielles et en identifiant en temps opportun les points aveugles de sécurité susceptibles d’affecter la sécurité de l’organisation, les organisations peuvent maintenir une défense robuste, sécurisant efficacement leurs actifs et leurs données contre des cyberattaques de toute échelle et complexité.

Allocation de ressources optimisée. Identifier et mitiger les risques de sécurité aide les organisations à minimiser les temps d’arrêt du système et à protéger leurs données. Améliorer le processus de gestion des vulnérabilités réduit également le temps de récupération après les incidents. En intégrant le cycle de gestion des vulnérabilités dans la stratégie de cybersécurité, il est possible d’attribuer plus efficacement le temps et l’argent en priorisant les faiblesses de sécurité en fonction du risque et de l’impact. Cela garantit que les ressources de l’organisation se concentrent sur les problèmes les plus critiques, aboutissant à une gestion des vulnérabilités plus efficace.

Approche structurée pour valider les mesures de sécurité. Le cycle de gestion des vulnérabilités équipe les équipes de sécurité avec un processus standardisé pour vérifier l’efficacité des contrôles et des efforts de remédiation, garantissant une amélioration continue des mesures de sécurité. Cette approche structurée produit des résultats plus fiables, permet aux organisations d’automatiser les workflows cruciaux et maximise la valeur des investissements en sécurité. La validation continue aide à maintenir une posture de sécurité robuste et à s’adapter au paysage cybersécurité en constante évolution.

Cycle de gestion des vulnérabilités selon les directives de la NIST

Depuis des décennies, la gestion des correctifs d’entreprise est une question controversée, avec souvent des vues conflictuelles entre le personnel de sécurité et le personnel commercial/mission. Les organisations font fréquemment face au défi de trouver un équilibre entre les compromis entre un déploiement rapide et des tests approfondis. Déployer des correctifs rapidement réduit la fenêtre d’opportunité pour les attaquants, mais augmente le risque de perturbations opérationnelles dues à des tests insuffisants. La NIST a publié sa Publication spéciale 800-40r4, Guide de la planification de la gestion des correctifs d’entreprise : maintenance préventive pour la technologie, visant à aider les DSSI, les dirigeants en cybersécurité et d’autres qui gèrent le risque organisationnel associé à l’utilisation des logiciels à relever ces défis et à adopter une approche structurée à la gestion efficace des correctifs.

Le guide sert de manuel extensif pour créer et exécuter un programme robuste de gestion des correctifs d’entreprise. Il souligne une approche méthodique qui insiste sur la nécessité de la découverte des actifs et de l’évaluation des vulnérabilités pour identifier et comprendre les vulnérabilités potentielles. Le guide met en avant l’importance de prioriser les actifs et les vulnérabilités, ce qui aide à développer un programme de correction informé et efficace.

Le NIST SP 800-40r4 présente la correction comme un élément essentiel de la maintenance préventive pour les technologies informatiques, la considérant comme une dépense nécessaire pour les organisations accomplir leurs missions. Il aborde les défis courants de la gestion des correctifs d’entreprise et recommande de construire une stratégie complète pour rationaliser et opérationnaliser le processus de correction tout en renforçant la réduction des risques. Mettre en œuvre une maintenance préventive par la gestion des correctifs d’entreprise est crucial pour prévenir les compromissions, les violations de données, les perturbations opérationnelles et d’autres incidents négatifs.

La Publication spéciale de la NIST détaille la nécessité de prioriser les vulnérabilités identifiées par des évaluations de risque structurées, conduisant à des actions efficaces de remédiation et de mitigation. Cela assure un déploiement ciblé des correctifs, prenant en compte les plans de maintenance et les exceptions, pour traiter précisément les vulnérabilités.

De plus, le guide souligne l’importance de la validation et de la surveillance pour vérifier l’efficacité des correctifs, soutenus par des mécanismes solides de reporting et d’amélioration continue qui améliorent en permanence les processus de correction.

En incorporant ces composantes essentielles, la publication fournit un guide approfondi, offrant des insights précieux et des métriques exploitables qui permettent aux organisations de renforcer leur posture en cybersécurité, de garantir une amélioration continue et de répondre efficacement au paysage des menaces en évolution.

Avec une surface d’attaque en expansion constante, il est impératif pour les organisations progressistes de trouver une solution de gestion des vulnérabilités à l’épreuve du temps qui facilite l’optimisation des ressources et consolide la visibilité, l’évaluation et les capacités de remédiation. En s’appuyant sur la plateforme pour une défense collective en cybersécurité de SOC Prime basée sur le renseignement mondial sur les menaces, le crowdsourcing, zéro confiance, et l’IA, les organisations peuvent accélérer leur cycle de gestion des vulnérabilités et s’assurer qu’elles peuvent défendre de manière proactive contre les menaces critiques et éliminer les risques de violations de données.