INTRODUCTION

De nombreuses équipes bleues utilisent MITRE ATT&CK® pour progresser dans la maturité de leur détection et de leur réponse. L’arsenal de l’équipe bleue en outils EDR, journaux d’événements et outils de triage ouvrent tous l’histoire de ce qui se passe sur les points d’extrémité. Cependant, les anomalies sont normales et ces alertes et sources de données doivent être triées pour avancer avec les actions de réponse ou de filtrage. Ce MITRE projet fournit aux défenseurs en progression une base de connaissances et des ressources qui peuvent être utilisées comme outils pour comprendre les attaques et, par conséquent, les règles et les méthodes de détection. Utiliser ATT&CK pour cette réflexion personnelle vous aidera à progresser dans le monde de la cybersécurité.

EXIGENCES

Un laboratoire en fonctionnement avec au moins un hôte Windows 10 ou Windows 11 est essentiel à l’avancement personnel de tout défenseur. Avancer sans pratique dans un environnement de laboratoire isolé ne mène qu’à une compréhension superficielle des techniques ATT&CK. Utiliser un ordinateur non isolé pour tester les techniques de l’adversaire n’est pas conseillé. Je recommande vivement, au minimum, d’augmenter les paramètres par défaut des paramètres de journalisation (PowerShell, ligne de commande des processus, etc.), d’installer et de configurer Sysmon, et d’avoir ProcMon and Wireshark en cours d’exécution à tout moment.

COMMENT LE MITRE ATT&CK FRAMEWORK PEUT-IL AIDER ?

Tout d’abord, examinons ce que signifie ATT&CK. Souvent qualifié par la communauté de “cadre”, les créateurs d’ATT&CK le définissent comme une “base de connaissances”. ATT&CK a été créé par MITRE pour documenter les techniques des attaquants à utiliser dans les émulations d’adversaires. Le “CK” dans ATT&CK signifie “Common Knowledge” (Connaissance Commune). Les tactiques et techniques documentées dans ATT&CK reflètent les comportements réels des adversaires. Par conséquent, chaque défenseur devrait avoir une conscience de chaque tactique et technique.

Tutoriel MITRE ATT&CK : Avant de commencer

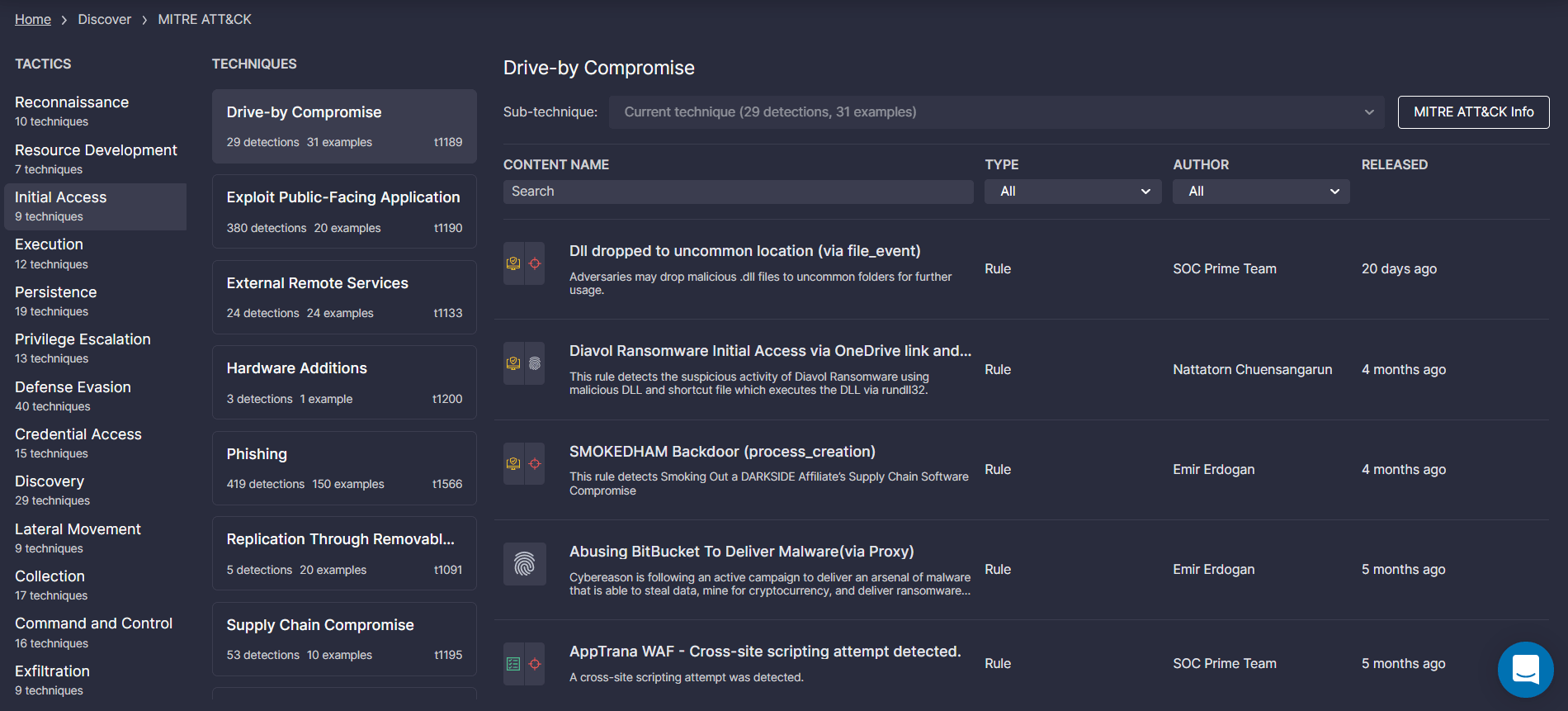

Vous devez identifier un endroit pour conserver des notes sur chaque technique. Une manière simple de prendre des notes est via l’outil MITRE ATT&CK Navigator, qui a la capacité de télécharger la matrice en un fichier Excel. De plus, la plateforme Detection as Code de SOC Prime fournit une sélection centrée sur les menaces de contenu de détection alignée avec le dernier cadre ATT&CK avec la capacité d’approfondir les tactiques, les techniques et les sous-techniques associées.

MITRE ATT&CK Navigator :

https://mitre-attack.github.io/attack-navigator/enterprise/

Ressources ATT&CK propulsées par la plateforme SOC Prime :

https://tdm.socprime.com/mitre/

Voici quelques notes suggérées à prendre :

- Écrivez votre propre description de la technique.

- Trouvez & gardez une copie du code PoC (Proof of Concept).

- Gardez une copie des signatures écrites ou des idées de détection.

- Gardez une copie (ou un lien) vers des outils libres et open source utiles pour enquêter sur la technique après compromission.

- Documentez les ressources les plus utiles que vous avez identifiées pour chaque technique.

- Suivez les experts que vous avez trouvés les plus influents pour votre compréhension.

COMMENT UTILISER ATT&CK : ORIENTATIONS GÉNÉRALES

1. Identifier les Techniques ATT&CK

La méthode la plus rapide et la plus facile d’utilisation des sources de données ATT&CK pour la progression personnelle est de commencer à plonger dans chaque technique répertoriée dans la matrice ATT&CK de gauche à droite. Cette approche brute force vous fera passer par chaque technique ; cependant, elle peut ne pas être la plus efficace pour s’assurer que vous vous développez rapidement dans les domaines qui comptent le plus.

Voici quelques réalités des techniques ATT&CK qui devraient influencer votre approche pour les utiliser afin de guider l’apprentissage :

- Certaines techniques sont plus difficiles à comprendre et à mettre en œuvre que d’autres ; vous ne voulez pas être submergé par des techniques compliquées.

- Certaines techniques sont très spécifiques et d’autres sont “larges” ; j’élargirai sur ce sujet plus tard.

- Certaines techniques sont plus couramment utilisées par les adversaires que d’autres. Par exemple, les techniques exploitant .NET sont devenues plus courantes car les équipes bleues ont un meilleur positionnement contre les attaques PowerShell.

Heureusement, Travis Smith de Tripwire a publié un cadre ATT&CK personnalisé basé sur son expérience d’enseignement pour identifier les méthodes plus faciles par rapport aux plus difficiles. N’ayez pas peur de sauter et de revenir à une technique si vous trouvez que certaines techniques sont plus difficiles à comprendre.

Pour plus de détails, consultez les ressources suivantes :

Remarque : Gardez à l’esprit que, au fur et à mesure que ATT&CK évolue, ces matrices personnalisées pourraient devenir obsolètes.

2. Lisez la Page des Techniques MITRE ATT&CK Chaque technique répertoriée dans ATT&CK est généralement plus impliquée que le résumé de ~1 000 mots fourni par MITRE. Par exemple, “compromission par drive-by” répertoriée comme la première technique en haut à gauche de la matrice est une technique très large. De nombreuses méthodes correspondant à cette technique existent, telles que cibler les extensions de navigateur, les bogues du navigateur, ou les bogues du système d’exploitation. La détection et la compréhension de ces méthodes peuvent différer énormément. Par exemple, détecter un fichier flash malveillant est différent de détecter un JavaScript malveillant. Une exploitation de fichier flash est probablement contenue dans le format SWF et implique probablement l’analyse d’ActionScript, tandis qu’une exploitation basée sur JavaScript est un fichier texte clair et cible probablement le moteur JavaScript du navigateur.

Each technique listed in ATT&CK is generally more involved than the ~1,000-word summary MITRE provides. For instance, “drive by compromise” listed as the first technique in the top-left of the matrix is a very broad technique. Many methods that fit this technique exist, such as targeting browser extensions, browser bugs, or operating system bugs. The detection and understanding of these methods can differ extremely. For instance, detecting a malicious flash file is different from detecting malicious JavaScript. A flash file exploit is likely contained in the SWF format and probably involves analyzing ActionScript, while a JavaScript-based exploit is a plain text file and likely targets the browser’s JavaScript engine.

Le matériel fourni par MITRE sur chaque page ATT&CK est une bonne introduction à la technique. Il vous fournira généralement la terminologie et suffisamment d’informations pour vous guider dans des recherches supplémentaires. Pour de nombreuses techniques, lire la description ATT&CK vous laissera probablement avec plus de questions que de réponses. C’est une bonne chose.

Points à considérer

Au fur et à mesure que vous lisez les ATT&CK Chaque technique répertoriée dans ATT&CK est généralement plus impliquée que le résumé de ~1 000 mots fourni par MITRE. Par exemple, “compromission par drive-by” répertoriée comme la première technique en haut à gauche de la matrice est une technique très large. De nombreuses méthodes correspondant à cette technique existent, telles que cibler les extensions de navigateur, les bogues du navigateur, ou les bogues du système d’exploitation. La détection et la compréhension de ces méthodes peuvent différer énormément. Par exemple, détecter un fichier flash malveillant est différent de détecter un JavaScript malveillant. Une exploitation de fichier flash est probablement contenue dans le format SWF et implique probablement l’analyse d’ActionScript, tandis qu’une exploitation basée sur JavaScript est un fichier texte clair et cible probablement le moteur JavaScript du navigateur., vous devez garder à l’esprit les éléments suivants :

-

Quels termes me paraissent vagues ?

Par exemple, qu’est-ce que “ActionScript” ?

-

Combien d’adversaires sont mentionnés comme utilisant cette technique ?

Généralement, plus d’adversaires sont mentionnés, plus la technique peut être commune et facile à abuser.

-

Quelle est la précision de cette technique ?

Certaines techniques sont très précises et peuvent ne pas nécessiter autant de recherche supplémentaire qu’une technique large.

- Quels outils offensifs sont répertoriés comme étant associés à cette technique et sont-ils open source ou disponibles pour des tests ?

3. Faites des recherches

Pour chaque technique, il y a une abondance de ressources situées en bas de page. Généralement, les ressources couvriront les rapports sur les implémentations de la technique par l’adversaire. Les meilleures ressources pour accroître votre compréhension sont celles qui plongent dans l’implémentation technique des techniques et fournissent des liens vers la recherche ou les outils offensifs utilisés par les adversaires. De plus, assurez-vous de vérifier tout rapport de recherche offensif original ou articles de blog sur la technique.

Points à considérer :

Au fur et à mesure que vous lisez les ressources, vous devez garder à l’esprit les éléments suivants :

-

Quels noms me paraissent vagues ?

Par exemple, qu’est-ce que “ActionScript” ?

- Quels outils offensifs sont répertoriés comme étant associés à cette technique et sont-ils open source ou disponibles pour des tests ?

- Y a-t-il du code PoC disponible ou des captures d’écran du code utilisé pour mettre en œuvre la technique ?

- Quels mécanismes de prévention et de détection sont mis en avant par le chercheur ? Mettent-ils spécifiquement en avant la technique ?

- Quels outils ou techniques sont disponibles pour détecter cette technique après compromission ?

- Ai-je couvert tous les aspects de cette technique ? Y a-t-il des méthodes supplémentaires de cette technique que je n’ai pas couvertes ?

- Les auteurs de cette publication ont-ils des pages GitHub, des articles de blog, un compte Twitter, etc. ?

4. Explorez des ressources supplémentaires (Recherche)

Puisque ATT&CK est une base de connaissances commune, de nombreuses ressources existent de la part de chercheurs qui ne sont pas nécessairement liées à ATT&CK. Les ressources peuvent agrégées des exemples de techniques spécifiques, identifier certaines détections, et publier des recherches de techniques offensives.

Voici quelques-uns de mes liens préférés qui couvrent les techniques adverses dans ATT&CK, et beaucoup incluent des références à des ressources supplémentaires :

- Projet Living of the Land Binaries et Scripts sur GitHub:

- Site Web et Blog de Sean Metcalf

- Threat-Hunter Playbook de Roberto Rodriguez sur GitHub:

- Posters du SANS

- Blog de Casey Smith

- Blog d’Adam Hexacorn

Heureusement pour nous, bon nombre de ces techniques ont également été expliquées par des chercheurs en sécurité lors de conférences au fil des années. Voici quelques classiques :

- Défendre contre les attaques PowerShell – Lee Holmes

- Abus de l’instrumentation de gestion de Windows – Matt Graeber

- Conception de portes dérobées Active Directory DACL – Andy Robbins et Will Schroeder

Points à considérer :

See Étape 3.

5. Effectuez une émulation (Émuler)

Remarque : Ne téléchargez pas d’outils d’émulation à moins de posséder le réseau ou d’avoir une autorisation explicite. Les outils d’émulation sont souvent détectés par les antivirus et peuvent contenir des exploits.

Émuler une technique dans un laboratoire isolé est excellent. Le code PoC fournit aux défenseurs une fenêtre pour maîtriser la compréhension d’une attaque. De nombreux scripts d’émulation gratuits et code PoC existent, et ces ensembles d’outils fournissent une fenêtre sur la technique sous la forme d’un code condensé. Exécuter simplement le code et observer le résultat ne suffit pas. Une tentative doit être faite pour parcourir le code ligne par ligne afin de comprendre la technique. De plus, les journaux capturés nativement par le système d’exploitation, Sysmon, ProcMon doivent être examinés. Dans certains cas, capturer une télémétrie supplémentaire avec des outils tels que Wireshark, des débogueurs, des moniteurs d’API, des dumps mémoire, etc., peut être bénéfique. En outre, utiliser des outils de criminalistique post-émulation (tels que ceux mis à disposition par Eric Zimmerman) peut être utile selon la technique.

Rédiger et tester la détection de cette technique est une autre excellente manière de comprendre l’attaque et les limitations et contexte de l’alerte sur cet événement. Aujourd’hui, de nombreuses règles sont partagées via SIGMA, un format de langage générique pour plusieurs systèmes SIEM.

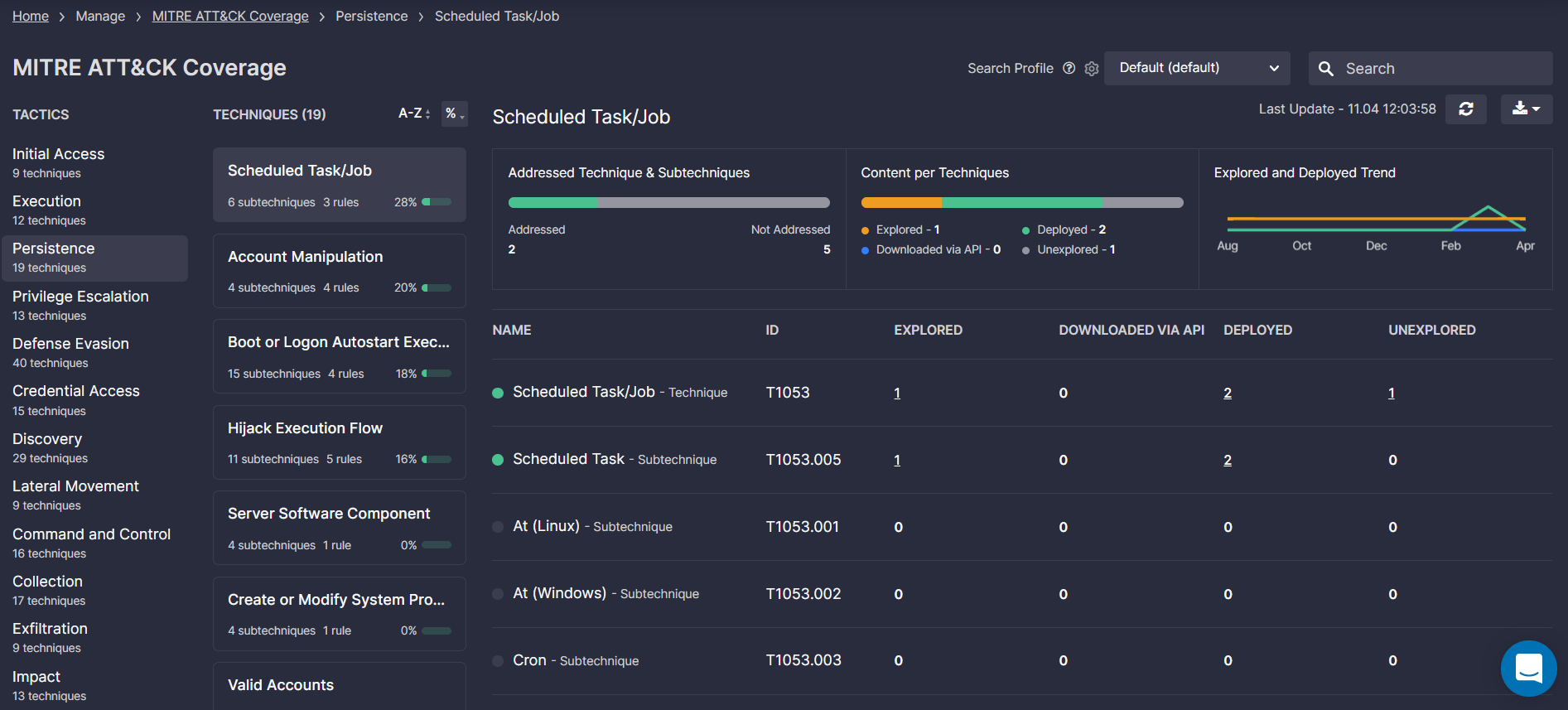

La plateforme Detection as Code de SOC Prime fournit nativement plus de 130,000 détections basées sur Sigma par abonnement dans plus de 20 formats SIEM et XDR qui incluent des émulations et des règles pour la plupart des techniques disponibles dans la dernière version du cadre ATT&CK. Créez un compte gratuit sur https://tdm.socprime.com/ et accédez aux derniers contenus de détection adaptés au profil de menaces de votre organisation et à l’outil de sécurité utilisé. Avec le tableau de bord Couverture ATT&CK de MITRE , vous pouvez suivre les métriques en temps réel sur la couverture des menaces et évaluer le progrès au fil du temps sur les techniques ATT&CK abordées, les tactiques et sous-techniques avec le contenu de la plateforme de SOC Prime.

Certaines techniques peuvent être incroyablement difficiles à comprendre ou à reproduire sans formation avancée et expérience. Il est normal, même après avoir effectué une émulation, acquis des connaissances sur la technique, ou même écrit votre propre code de ne pas comprendre complètement ce qui se passe. Si vous êtes arrivé jusqu’ici et avez des questions persistantes, contacter directement des mentors ou des chercheurs peut être utile.

Points à considérer

Au fur et à mesure que vous lisez les ressources, vous devez garder à l’esprit les éléments suivants :

- Puis-je modifier / altérer le PoC pour contourner la détection ?

- Y a-t-il des PoCs supplémentaires disponibles qui s’inscrivent dans cette technique mais utilisent une méthode différente ?

LIMITATIONS de ATT&CK

Actualité

Le temps entre la découverte ou la demande d’une nouvelle technique pour qu’elle soit publiée peut prendre plusieurs mois. Des alternatives telles que suivre des chercheurs sur Twitter est un excellent moyen d’être en avance sur le jeu. Cependant, séparer le signal du bruit avec le flot d’informations partagées peut être une tâche intimidante.

Profondeur

Tous les sujets applicables à la cybersécurité ne sont pas couverts par les techniques ATT&CK. Par exemple, on n’apprendra probablement pas les subtilités des exploits basés sur des utilisations après libération. Consulter d’autres cadres et bases de connaissances tels que le Common Weaknesses Enumeration de MITRE peut aider ici.

Rejoignez la plateforme Detection as Code de SOC Prime pour une défense cyber collaborative, une chasse aux menaces et une découverte pour combattre efficacement les menaces numériques avec la puissance d’une communauté mondiale de plus de 20,000 experts en sécurité.