L’ingénierie de la détection des menaces (DE) est plus complexe qu’il n’y paraît au départ. Elle va bien au-delà de la détection d’événements ou d’activités anormales. Le processus DE inclut la détection d’états et de conditions, ce qui est souvent plus applicable à la réponse aux incidents ou à la criminalistique numérique. Comme le mentionne Florian Roth dans son blog, la définition de l’ingénierie de la détection « devrait être considérée comme un chantier en cours ». Ces opérations de sécurité nécessitent une expertise pour comprendre les tactiques, techniques et procédures employées par les acteurs malveillants et traduire cette connaissance en stratégies de détection efficaces.

L’ingénierie de la détection concerne le développement d’un environnement au sein d’une organisation où plusieurs équipes collaborent pour mieux gérer les risques et cibler les menaces potentielles. L’ingénierie de la détection implique la conception, le développement, le test et la maintenance de la logique de détection des menaces. Cette logique de détection des menaces peut constituer une règle, un modèle, ou même une description textuelle. Le DE a une portée large et fonctionne dans plusieurs dimensions, de la gestion des risques à l’ intelligence sur les menaces.

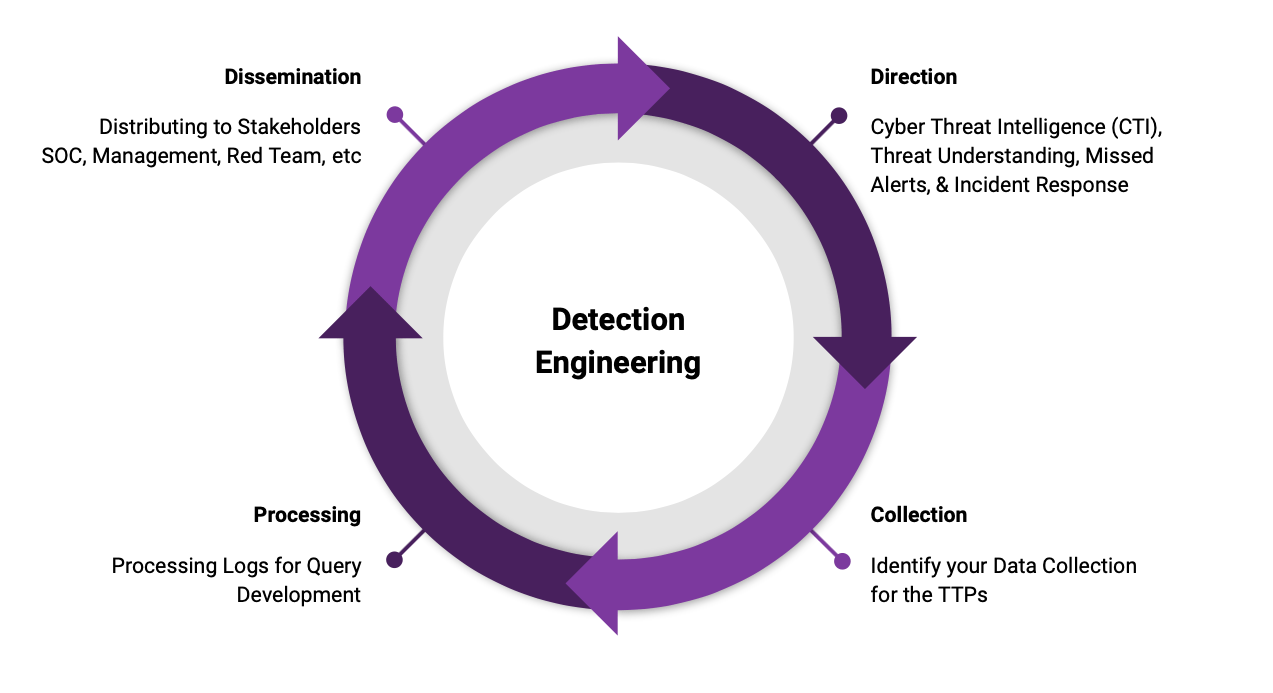

Source : SANS

Bien que l’ingénierie de la détection des menaces soit un terme de plus en plus populaire dans le secteur de la sécurité informatique, il reste un concept relativement nouveau dans sa phase de développement. Les informations disponibles à portée de main sont plutôt limitées et il n’y a pas tant de spécialistes dédiés à ce domaine particulier de la cybersécurité. Pourtant, de nombreuses entreprises essaient leurs méthodes pour utiliser cette théorie et améliorer leurs capacités de détection et de réponse.

L’un des concepts importants de l’ingénierie de la détection est le Detection-as-Code (DaC). Essentiellement, DaC signifie que la détection impliquera les meilleures pratiques d’implémentation de l’ingénierie logicielle en utilisant le pipeline CI/CD (intégration et livraison continues) moderne.

Quels sont les avantages de l’ingénierie de la détection ?

Les ingénieurs en sécurité utilisent le processus DE pour créer, tester et ajuster des détections afin d’alerter les équipes sur toute activité malveillante et de minimiser les alertes faussement positives. Voici quelques avantages de l’ingénierie de la détection :

Identification dynamique des menaces: Les techniques et tactiques avancées aident les ingénieurs de détection à identifier les risques à un stade précoce du cycle de vie de l’attaque. En plus des techniques classiques de détection basées sur des signatures, elle découvre également des menaces dynamiques et sophistiquées en temps réel. Cette approche proactive aide à repérer les dangers possibles avant qu’ils ne causent des dommages sérieux.

Réponse aux incidents améliorée: Les activités liées à la réponse aux incidents sont facilitées par l’automatisation et l’adaptabilité employées dans l’ingénierie de la détection. Des temps de réponse plus rapides sont possibles grâce à des systèmes automatisés capables d’analyser rapidement et de prioriser les événements de sécurité. La capacité de personnaliser les actions de réponse en fonction du type et du degré des menaces détectées permet d’optimiser les efforts d’atténuation des incidents.

Réduction du temps de latence : Le temps nécessaire pour détecter une violation de sécurité est appelé temps de latence. En reconnaissant et réagissant immédiatement aux menaces, l’ingénierie de la détection cherche à raccourcir la période de découverte de la violation. En utilisant des techniques complètes et en modifiant régulièrement les paramètres de détection, les organisations peuvent réduire considérablement le temps pendant lequel les exploits passent inaperçus dans leurs réseaux.

Amélioration de l’intelligence sur les menaces: En utilisant l’ingénierie de la détection, les organisations peuvent intégrer des flux d’intelligence sur les menaces et des sources de données dans leur architecture de détection. Cette relation améliore les capacités de détection en fournissant les informations les plus récentes sur les nouvelles menaces, les schémas d’attaque et les indicateurs de compromission. L’utilisation de l’intelligence sur les menaces peut aider les équipes de sécurité à anticiper les risques émergents et à prendre des décisions éclairées lors de la réponse aux incidents. Avec Uncoder AI de SOC Prime qui combine la puissance de l’expertise collective de l’industrie et l’intelligence augmentée, les équipes peuvent explorer instantanément des CTI pertinentes, y compris la configuration des fausses alertes positives, du triage et des alertes.

Pourquoi l’ingénierie de la détection est-elle importante ?

Les analystes de sécurité travaillent en étroite collaboration avec les alertes et les données fournies par des outils de sécurité tels que SIEM, EDR, et XDR, pou détecter une activité suspecte et anormale. Les principaux problèmes de ces méthodologies de détection sont les suivants :

Les équipes de sécurité peuvent développer des méthodes d’écriture et de durcissement des détections évolutives pour identifier rapidement des menaces complexes en mettant en œuvre DaC. Tout comme un code d’application bien écrit, la détection doit également être traitée comme un code bien écrit pouvant être testé. Les équipes de sécurité peuvent fournir de meilleurs avertissements et identifier des comportements malveillants en vérifiant le contrôle de source et en le révisant avec une collaboration d’experts.

Caractéristiques d’un bon processus d’ingénierie de la détection

Le processus d’ingénierie de la détection des menaces nécessite à la fois de bons outils et d’excellents contenus de détection pour fonctionner. Cependant, l’ingénierie de la détection ne concerne pas seulement les requêtes complexes. Même des règles simples comptent tant qu’elles peuvent être enregistrées, réutilisées et permettent une alerte automatique. Un bon processus DE a de nombreuses caractéristiques clés pour identifier et répondre aux alertes de sécurité.

L’ensemble du processus est décomposé en une vue graphique unique par le livre blanc de SANS. Vous devez construire votre stratégie et la répéter continuellement car l’ingénierie de la détection est un processus cyclique. Voici les composants essentiels pour un processus DE efficace :

Source : livre blanc de SANS

L’ingénierie de la détection: DE commence par une image claire des données qu’une organisation génère. L’étape suivante consiste à évaluer les capacités d’inventorisation de l’organisation et les sources de données pour la génération d’événements. Ce n’est qu’en connaissant les sources de données que les ingénieurs peuvent comprendre les possibilités de détection. Le défi ici est de trouver un équilibre entre avoir des détections larges qui génèrent un grand volume de faux positifs et avoir une règle précise avec un haut niveau de faux négatifs. Ainsi, chaque requête doit être testée pour le volume et la précision des alertes.

Étape de maintenance de la détection : Après avoir déployé une règle de détection, vous devez la maintenir. Comme tout code nécessite des mises à jour et des corrections de bogues, il en va de même pour les requêtes. La meilleure approche est de générer autant de feedback que possible pour améliorer collectivement les capacités de détection d’une règle. Chez SOC Prime, nous croyons en la défense cybernétique collective puisqu’elle profite à l’ensemble de l’industrie.

Intelligence sur les menaces : L’intelligence sur les menaces est ce qui nourrit l’ingénierie de la détection car nous pourrions définir le DE comme le processus de transformation du contexte des menaces en détections. L’ingénierie de la détection des menaces ne peut pas être pleinement efficace sans une génération et une collecte de données appropriées. C’est pourquoi l’intelligence sur les menaces est indispensable au DE.

Quel rôle joue un outil EDR/XDR dans l’ingénierie de la détection ?

The EDR (outil de détection et de réponse des terminaux) est conçu pour protéger les terminaux du réseau, tandis que l’outil XDR (Extended Detection and Response) est utilisé pour simplifier la gestion de la sécurité du réseau en appliquant des politiques de sécurité sur l’ensemble du réseau.

Les deux outils, EDR et XDR, fonctionnent comme moteurs d’analyse de sécurité. Ces outils peuvent détecter automatiquement les menaces en utilisant des connaissances internes et externes du réseau et de l’intelligence sur les menaces. Ces détections peuvent également être configurées pour répondre automatiquement à certains événements, par exemple en terminant un processus (éteindre une machine) ou en envoyant des alertes à l’équipe de sécurité.

Le paysage des menaces évolue constamment. Les plateformes EDR/XDR peuvent contenir un grand nombre de règles de détection ; elles sont censées fournir une base solide pour la majorité des configurations. Aucune réglementation ou règle ne s’applique à tout. C’est pourquoi nous ne pouvons pas compter uniquement sur ces règles et normes. Les réseaux et les organisations différents ont des environnements distincts, et la détection doit se conformer à la configuration et à la conformité de chaque cas particulier. Les points clés qu’une organisation doit inclure dans son outil de détection et de réponse sont :

Le rôle de l’intelligence sur les menaces dans l’ingénierie de la détection

L’intelligence sur les menaces est le processus de collecte de données pour analyser les motifs et identifier les cibles des acteurs malveillants. Un analyste de sécurité disposant d’intel sur les données internes et externes peut créer de bonnes règles de détection. Les plateformes d’intelligence sur les menaces fournissent des mises à jour et des flux sur les développements du paysage des cybermenaces. Elles offrent également un contexte sur les menaces pour enrichir et améliorer le processus de détection.

Une ingénierie de la détection appropriée nécessite des données contextuelles basées sur les tactiques, techniques et procédures (TTP) décrites dans le cadre MITRE ATT&CK® or et d’autres cadres. Le contexte est essentiel car il simplifie de nombreux processus, car les attaquants tendent à utiliser les mêmes chaînes de destruction. Les acteurs malveillants prennent souvent le chemin de moindre résistance pour atteindre leurs objectifs. C’est pourquoi l’analyse des différents vecteurs d’attaque est une bonne idée lorsqu’il s’agit de chasse à la menace et de détection.

Bien que les indicateurs les plus efficaces pour la détection soient les TTP (tactiques, techniques et procédures), les indicateurs de compromission (IOC) sont également importants dans l’ingénierie de la détection. Mais les IOC sont beaucoup moins flexibles que les règles de détection basées sur le comportement. Souvent, les adresses IP, les domaines et les hachages ne seront pas réutilisés par les acteurs malveillants. De plus, si vous traitez avec une exploitation sensible au temps, les indicateurs de compromission peuvent ne pas être encore publiés. Pourtant, les IOC sont efficaces pour la détection rétrospective pour découvrir si vous avez été ciblé dans le passé.

Outre l’ingénierie de la détection, les organisations devraient également tirer parti de la chasse aux menaces pour renforcer leur posture de sécurité. Sans la chasse aux menaces, le DE n’est pas complet et pourrait devenir moins efficace. Se concentrer sur les menaces connues est essentiel, mais à lui seul, cela ne peut garantir un système de défense complet. Bien sûr, la cybersécurité est l’industrie où une protection à 100 % est un simple mythe. Mais plus votre approche est complète, moins vos systèmes seront vulnérables.

En exploitant le Uncoder AIde SOC Prime, les équipes disposent d’un cadre d’intelligence augmentée pour l’ingénierie de la détection avancée qui fusionne la puissance de Sigma et ATT&CK et repose sur une expertise partagée pour coder, valider et partager des idées de détection plus rapidement et plus simplement que jamais.