Introduction

De nombreuses équipes bleues utilisent MITRE ATT&CK pour développer la maturité de leur détection et réponse. L’arsenal des équipes bleues comprenant les outils EDR, les journaux d’événements et les outils de triage révèlent ce qui se passe sur les points d’extrémité. Cependant, les anomalies sont normales et ces alertes et sources de données doivent être triées pour avancer avec les actions de réponse ou de filtrage. Le projet ATT&CK fournit aux défenseurs en progression une base de connaissances et des ressources pouvant être utilisées comme outils pour comprendre les attaques et donc les règles et méthodes de détection. Utiliser ATT&CK pour cette réflexion personnelle vous aidera à progresser dans le monde de la cybersécurité.

Exigences

Un laboratoire fonctionnant avec au moins un hôte Windows 7 ou Windows 10 est crucial pour tout défenseur souhaitant progresser personnellement. Avancer sans pratique dans un environnement lab de type sandbox ne conduira qu’à une compréhension superficielle des techniques. Tester les techniques d’adversaires sur un ordinateur non sandbox n’est pas recommandé. Je recommande vivement, au minimum, d’augmenter les paramètres de journalisation par défaut (powershell, ligne de commande de processus, etc.), d’installer et de configurer sysmon, et d’avoir procmon fonctionnant en permanence.

Comment ATT&CK peut-il aider ?

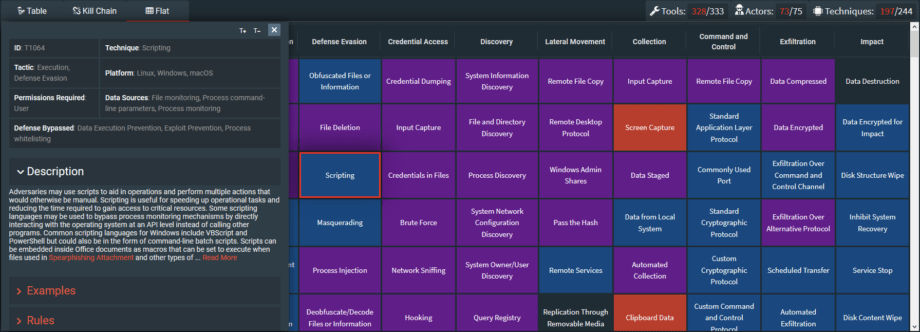

Souvent appelé « cadre » par la communauté, les créateurs d’ATT&CK se réfèrent à lui comme une « base de connaissances ». ATT&CK a été créé pour suivre les techniques des attaquants qui seraient utilisées dans les émulations d’adversaires. Le « CK » d’ATT&CK signifie « Connaissances Communes ». Chaque tactique et technique couverte dans la base de connaissances ATT&CK est considérée par MITRE comme quelque chose que chaque défenseur devrait connaître.Avant de commencerVous devez identifier un endroit pour conserver vos notes sur chaque technique. Une façon simple de télécharger chaque technique dans un format propice à la prise de notes est via le MITRE ATT&CK Navigator qui permet de télécharger la matrice au format xlsx pour Excel. De plus, SOC Prime offre une vue facile à naviguer de la matrice ATT&CK via le Threat Detection Marketplace qui est disponible gratuitement.Navigateur ATT&CK :

https://mitre-attack.github.io/attack-navigator/enterprise/

Marché de la Détection des Menaces :

https://tdm.socprime.com/att-ck/

Voici quelques notes suggérées à prendre :

Voici quelques notes suggérées à prendre :

- Écrivez votre propre description de la technique.

- Conservez une copie du code POC.

- Conservez une copie des signatures écrites ou des idées de détection.

- Conservez une copie (ou un lien) vers des outils libres et open source utiles pour enquêter sur la technique après coup.

- Suivez les ressources les plus utiles que vous avez identifiées pour chaque technique.

- Suivez les experts qui, selon vous, ont été les plus influents dans votre compréhension.

Conseils Généraux

1. Identifiez une Technique de la Matrice ATT&CKLa méthode la plus rapide et la plus simple pour utiliser ATT&CK pour son autosanction est de commencer à plonger dans chaque technique et tactique listée dans la matrice ATT&CK de gauche à droite. Cette approche en force brute vous fera passer à travers chaque technique, cependant, elle peut ne pas être la plus efficace pour vous assurer de mûrir rapidement dans les domaines qui comptent le plus.

Voici quelques réalités des techniques ATT&CK qui devraient influencer votre approche pour l’utiliser comme guide d’apprentissage :

- Certaines techniques sont plus difficiles à comprendre et à appliquer que d’autres ; vous ne voulez pas être submergé par des techniques compliquées.

- Certaines techniques sont très spécifiques et d’autres sont « larges » ; j’élabore là-dessus plus tard.

- Certaines techniques sont plus couramment utilisées par les adversaires que d’autres. Par exemple, les techniques utilisant .NET sont devenues plus courantes alors que les équipes bleues ont une meilleure posture contre les attaques powershell.

Heureusement, Travis Smith de Tripwire a publié une matrice ATT&CK personnalisée basée sur son expérience d’enseignement qui peut être utilisée pour identifier les méthodes plus faciles des plus difficiles. N’ayez pas peur de sauter et de revenir à une technique si vous trouvez certaines techniques plus difficiles à comprendre.

Article de blog de Travis Smith :

[https://www.tripwire.com/state-of-security/mitre-framework/using-attck-teacher/]

Personnalisation du Navigateur ATT&CK de Travis Smith :

[https://github.com/TravisFSmith/mitre_attack/tree/master/teaching]

Remarque : Gardez à l’esprit qu’à mesure qu’ATT&CK évolue, ces matrices personnalisées peuvent devenir obsolètes.

2. Lisez la Page de la Technique ATT&CKChaque technique listée dans ATT&CK est généralement plus impliquée que le résumé de ~1000 mots fourni par MITRE. Par exemple, la technique « drive by compromise » listée comme la première technique en haut à gauche de la matrice est une technique très large. De nombreuses méthodes qui correspondent à cette technique existent, comme le ciblage d’extensions, de bogues de navigateurs, ou de bogues de systèmes d’exploitation. La détection et la compréhension de ces méthodes peuvent différer énormément. Par exemple, détecter un fichier flash malveillant est différent de détecter un javascript malveillant. Une exploitation de fichier flash est probablement contenue au format SWF et implique probablement l’analyse d’actionscript, tandis qu’une exploitation basée sur javascript est un fichier texte brut et cible probablement le moteur javascript du navigateur.

Le matériel fourni par MITRE sur chaque page ATT&CK est une bonne introduction à la technique. Il vous fournira généralement le jargon et suffisamment d’informations pour vous guider dans vos recherches supplémentaires. Pour de nombreuses techniques, la lecture de la description ATT&CK vous apportera probablement plus de questions que de réponses. C’est une bonne chose.Points à considérer :Pendant que vous lisez la page de la technique ATT&CK, vous devriez garder à l’esprit les éléments suivants :

- Quels noms sont vagues pour moi ?

a. Par exemple, qu’est-ce que « Actionscript » ? - Combien d’adversaires sont listés comme utilisant cette technique ?

a. En général, plus il y a d’adversaires listés, plus la technique est commune et facile à abuser. - À quel point cette technique est-elle spécifique ?

a. Certaines techniques sont très spécifiques et peuvent ne pas nécessiter autant de recherches supplémentaires qu’une technique large. - Quels outils offensifs sont listés comme associés à cette technique et sont-ils open source ou disponibles pour des tests ?

3. Étudiez les Ressources (Recherche)Pour chaque technique, il existe une abondance de ressources situées en bas de page. En général, les ressources couvriront les rapports sur l’utilisation de la technique par les adversaires dans le passé. Ces ressources peuvent ou non entrer dans les détails techniques de la technique. La meilleure ressource qui peut être listée sous la technique sera généralement le rapport de recherche offensif original ou un article de blog.Points à considérer :Pendant que vous lisez les ressources, vous devriez garder à l’esprit les éléments suivants :

- Quels noms sont vagues pour moi ?

a. Par exemple, qu’est-ce que « Actionscript » ? - Les auteurs de cette publication ont-ils des pages github, des articles de blog, un compte twitter, etc. ?

- Quels outils offensifs sont listés comme associés à cette technique et sont-ils open source ou disponibles pour des tests ?

- Y a-t-il un Code POC disponible ?

- Quels mécanismes de prévention et de détection sont avancés par le chercheur ? Soulignent-ils spécifiquement la technique ?

- Quels outils ou techniques sont disponibles pour détecter cette technique après la compromission ?

- Ai-je couvert tous les aspects de cette technique ? Existe-t-il des méthodes supplémentaires de cette technique que je n’ai pas abordées ?

4. Ressources Supplémentaires (Recherche)Étant donné qu’ATT&CK est une base de connaissances commune, de nombreuses ressources existent de chercheurs qui ne sont pas nécessairement liées à ATT&CK. Les ressources peuvent agréger des exemples spécifiques de techniques, identifier des détections spécifiques et publier des recherches sur des techniques offensives.

Voici quelques-unes de mes ressources préférées qui couvrent les techniques adversaires dans ATT&CK et qui renvoient souvent à des ressources supplémentaires :Living of the Land Binaries and Scripts Project :

https://github.com/LOLBAS-Project/LOLBAS

Site Web & Blog de Sean Metcalf :

https://adsecurity.org/

Playbook de Threat Hunter de Roberto Rodriguez :

https://github.com/Cyb3rWard0g/ThreatHunter-Playbook

Affiches SANS :

https://digital-forensics.sans.org/community/posters

Blog de Casey Smith :

http://subt0x11.blogspot.com/

Blog d’Adam Hexacorn :

http://www.hexacorn.com/blog/Heureusement pour nous, de nombreuses techniques ont également été expliquées par des chercheurs en sécurité lors de conférences au fil des ans. Voici quelques classiques :Se défendre contre les attaques PowerShell – Lee Holmeshttps://www.youtube.com/watch?v=LNlxGXGJPl8Abuser des Instruments de Gestion Windows – Matt Graeberhttps://www.youtube.com/watch?v=0SjMgnGwpq8Concevoir des Backdoors DACL dans Active Directory – Andy Robbins et Will Schroederhttps://www.youtube.com/watch?v=ys1LZ1MzIxEPoints à considérer :Voir l’étape 3.5. Réaliser une Émulation (Émuler)

Remarque : Ne téléchargez pas d’outils d’émulation à moins que vous ne possédiez le réseau ou n’ayez une permission explicite. Les outils d’émulation sont souvent signalés par les antivirus et peuvent contenir des exploitations.Émuler une technique dans un laboratoire sandbox est excellent. Le code Proof of Concept (POC) offre aux défenseurs une fenêtre pour maîtriser la compréhension d’une attaque. De nombreux scripts d’émulation gratuits et codes POC existent et ces ensembles d’outils offrent une vue sur la technique sous forme de code concentré. Exécuter simplement le code et observer le résultat ne suffit pas. Une tentative doit être faite pour passer en revue le POC ligne par ligne pour comprendre la technique. De plus, les journaux capturés nativement par le système d’exploitation, sysmon, et procmon devraient être examinés. Dans certains cas, capturer des télémétries supplémentaires avec des outils tels que wireshark, des débogueurs, des moniteurs API, des dumps de mémoire, etc. peut être bénéfique. En outre, utiliser des outils de forensic après émulation (comme ceux fournis par Eric Zimmerman) peut être bénéfique selon la technique.

Écrire et tester la détection de cette technique est une autre excellente façon de comprendre l’attaque et les limitations et le contexte de l’alerte sur cet événement. Aujourd’hui, de nombreuses règles sont partagées via SIGMA un format de signature open source pour les SIEMs.

SOC Prime fournit le Threat Detection Marketplace qui se compose à la fois d’émulations et de règles pour la plupart des techniques dans ATT&CK. Vous pouvez créer un compte gratuitement et accéder à de nombreuses règles gratuitement(https://tdm.socprime.com/login/).

Certaines techniques peuvent être incroyablement difficiles à comprendre ou à reproduire sans formation et expérience avancées. Il est normal, même après avoir réalisé une émulation, compris, ou même écrit votre propre code ; de ne pas comprendre complètement ce qui se passe. Si vous avez atteint ce point et avez des questions persistantes, contacter directement des mentors ou des chercheurs peut être utile.Points à considérer :Pendant que vous lisez les ressources, vous devriez garder à l’esprit les éléments suivants :

- Puis-je modifier / altérer le POC pour contourner la détection ?

- Existe-t-il d’autres POC disponibles qui entrent dans cette technique mais utilisent une méthode différente ?

Limitations

TempsLe délai entre la découverte ou la demande d’une nouvelle technique à publier et la publication de la technique peut prendre plusieurs mois. Des alternatives comme suivre les chercheurs sur twitter sont un excellent moyen de prendre de l’avance sur les événements. Cependant, séparer le signal du bruit avec le flot d’informations partagé peut être une tâche ardue.ProfondeurTous les sujets applicables à la cybersécurité ne sont pas couverts par les techniques ATT&CK. Par exemple, probablement personne n’apprendra les subtilités des exploitations basées sur use-after-free. Consulter d’autres cadres et bases de connaissances, tels que le MITRE’s Common Weaknesses Enumeration, peut aider ici.