Le collectif de hackers soutenu par la Chine, suivi sous le nom UNC6384, a été observé derrière des attaques de cyberespionnage visant des diplomates en Asie du Sud-Est et diverses organisations mondiales, en ligne avec les objectifs stratégiques de Pékin. La campagne détourne le trafic web pour livrer un téléchargeur signé numériquement, menant au déploiement d’une variante de backdoor PlugX grâce à des techniques sophistiquées d’ingénierie sociale et d’évasion.

Détecter les attaques UNC6384

Le Rapport mondial sur les menaces 2025 de CrowdStrike souligne l’accélération des opérations cyber liées à la Chine, avec une hausse de 150 % des activités soutenues par l’État et jusqu’à 300 % d’augmentation des attaques ciblant les services financiers, les médias, la fabrication et les secteurs industriels. La dernière campagne d’UNC6384 reflète cette tendance, illustrant l’expansion des capacités offensives et la sophistication croissante des groupes de hackers chinois.

Inscrivez-vous sur la plateforme SOC Prime pour accéder à une marketplace de plus de 600 000 règles et requêtes de détection, utilisables dans les solutions d’analyse de sécurité les plus avancées. Grâce à une threat intelligence native IA, à l’automatisation du threat hunting et à des capacités avancées de détection, la plateforme SOC Prime propose un stack de détection pertinent permettant aux organisations de se protéger contre les attaques furtives associées au groupe UNC6384 soutenu par la Chine. Cliquez sur le bouton Explorer les Détections pour accéder à des règles Sigma comportementales mappées sur le framework MITRE ATT&CK®, ainsi qu’à des IOCs et des règles générées par IA, compatibles avec plusieurs plateformes SIEM, EDR et Data Lake.

Pour plus de contenu sur les TTPs associés au groupe chinois Mustang Panda, qui partage des similitudes avec les tactiques et outils d’UNC6384, les défenseurs peuvent consulter le Threat Detection Marketplace sous l’étiquette “Mustang Panda” ou utiliser l’étiquette “APT” pour accéder à une couverture plus large des menaces étatiques.

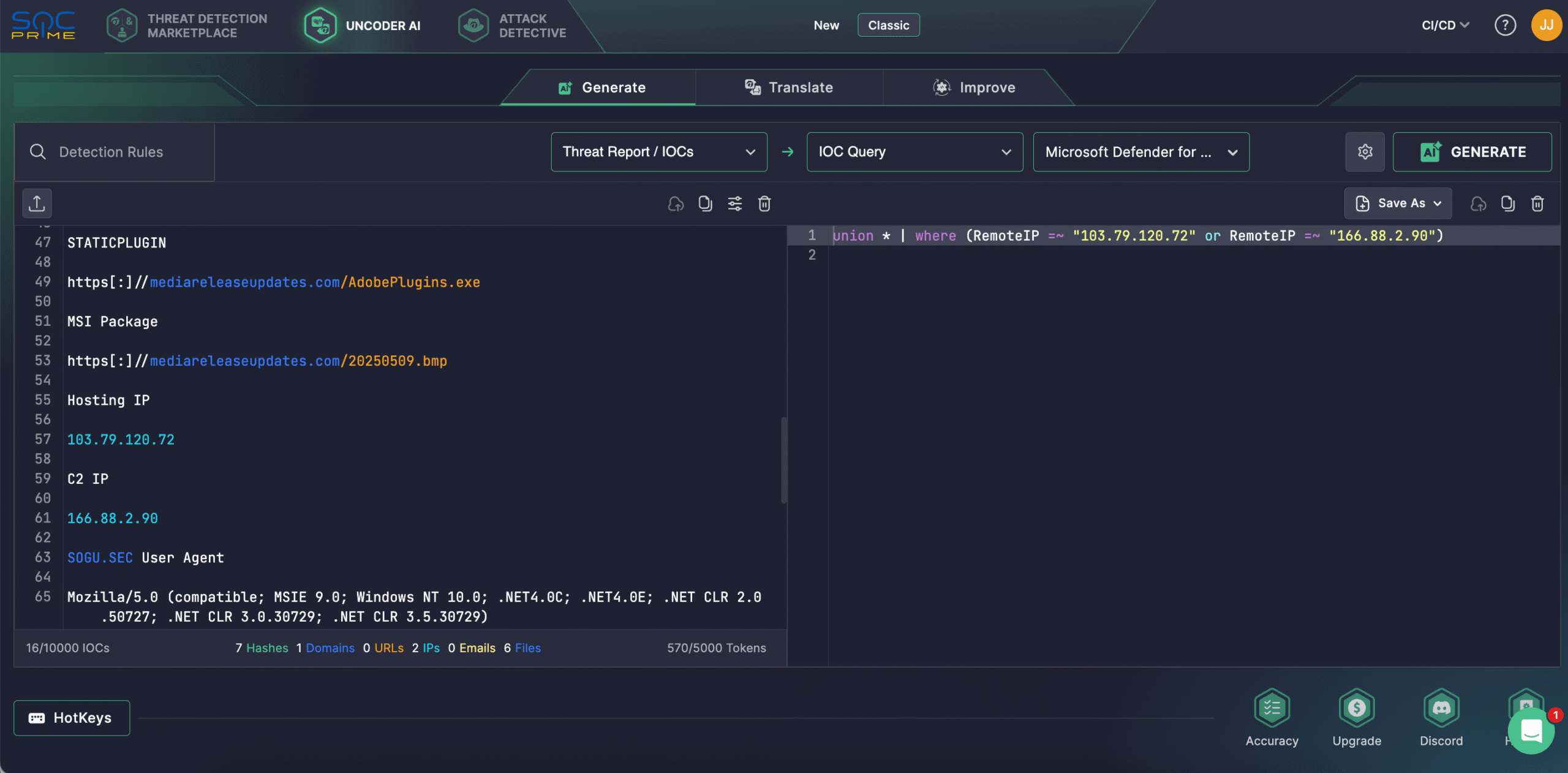

Les ingénieurs en sécurité peuvent tirer parti de Uncoder AI pour accélérer la corrélation des IOCs en convertissant instantanément la threat intelligence issue du rapport du Google Threat Intelligence Group en requêtes de hunting personnalisées. Uncoder AI permet également de générer des algorithmes de détection à partir de rapports bruts, de prédire les tags ATT&CK, d’optimiser le code des requêtes grâce à l’IA, de les traduire dans plusieurs formats et de visualiser l’Attack Flow lié à la dernière activité UNC6384.

Analyse des attaques UNC6384

Au début du printemps 2025, le Google Threat Intelligence Group (GTIG) a révélé des attaques sophistiquées attribuées à l’acteur UNC6384 lié à la Chine, ciblant principalement des diplomates en Asie du Sud-Est ainsi que d’autres organisations dans le monde. UNC6384 présente des TTPs qui se chevauchent avec Mustang Panda (également connu sous les noms BASIN, Bronze President, Camaro Dragon, Earth Preta, Red Lich, Temp.Hex, TA416 ou RedDelta). L’opération a exploité des redirections de captive portal pour détourner le trafic et livrer STATICPLUGIN, permettant le déploiement en mémoire d’une variante de PlugX (alias Korplug) appelée backdoor SOGU.SEC.

Actif depuis au moins 2008, le malware PlugX est largement utilisé par des groupes de menaces chinois, notamment Mustang Panda. Par exemple, en 2022, Mustang Panda a mené une campagne contre des organismes publics en Europe, au Moyen-Orient et en Amérique du Sud en exploitant PlugX. UNC6384 et Mustang Panda ont tous deux été observés ciblant le secteur public en Asie du Sud-Est, déployant SOGU.SEC via des launchers DLL side-loaded et utilisant une infrastructure C2 commune.

Dans cette campagne, la chaîne d’attaque commence lorsque le navigateur de la victime exécute un captive portal hijack pour diffuser un malware déguisé en mise à jour de plugin Adobe, exploitant la vérification captive portal codée en dur de Chrome (www.gstatic[.]com/generate_204). Ensuite, les attaquants réalisent des redirections Adversary-in-the-Middle (AitM) vers un site contrôlé par l’adversaire, conduisant les victimes vers de fausses pages de mise à jour protégées par des certificats TLS valides. À partir de là, le malware de première étape STATICPLUGIN est livré, récupérant ensuite un package MSI depuis le même site. Le MSI a permis le side-loading de DLL CANONSTAGER, menant finalement au déploiement en mémoire du backdoor SOGU.SEC. Plus de deux douzaines d’échantillons signés de ce type ont été observés depuis 2023, soulignant la sophistication croissante d’UNC6384.

Comme mesures de mitigation potentielles face aux attaques UNC6384, l’éditeur recommande d’appliquer les dernières mises à jour et de mettre en place des défenses ciblées contre cette activité malveillante et d’autres menaces soutenues par la Chine. Les étapes conseillées incluent l’activation de la navigation sécurisée avancée dans Chrome, le maintien de tous les appareils entièrement à jour et l’activation de la vérification en deux étapes pour les comptes.

Alors que les groupes de hackers chinois adoptent de plus en plus de tactiques furtives pour échapper à la détection, les organisations sont invitées à renforcer leurs défenses proactives afin d’identifier les menaces dès les premières phases d’attaque et de protéger leur posture globale de cybersécurité. En s’appuyant sur la suite complète de produits SOC Prime, fondée sur une expertise de pointe en cybersécurité et sur l’IA, combinant automatisation, threat intelligence native IA et principes de Zero Trust, les organisations mondiales peuvent contrer efficacement des menaces cyber de tout niveau de sophistication.