Le nombre croissant d’ attaques par hameçonnage nécessite une attention immédiate de la part des défenseurs, soulignant la nécessité d’accroître la sensibilisation à la cybersécurité et de renforcer l’hygiène cybernétique de l’organisation. Suite à l’ attaque UAC-0102 ciblant les utilisateurs de UKR.NET, un autre collectif de hackers suivi sous le nom de UAC-0198 exploite la vector d’attaque par hameçonnage pour cibler les organes de l’État ukrainien et distribuer massivement le malware ANONVNC (MESHAGENT) afin d’obtenir un accès non autorisé aux dispositifs compromis.

Détecter les attaques de phishing UAC-0198

Pendant la troisième année d’une guerre à grande échelle entre l’Ukraine et la Russie, les forces adverses ont intensifié leurs activités malveillantes, souvent en utilisant l’hameçonnage comme vecteur d’attaque principal. La dernière alerte du CERT-UA met en avant une attaque UAC-0198, employant des tactiques de phishing pour cibler les organes de l’État ukrainien avec le malware ANONVNC (MESHAGENT).

Pour aider les professionnels de la sécurité à identifier les dernières attaques UAC-0198, la plateforme SOC Prime pour la défense cybernétique collective rassemble un ensemble de règles Sigma dédiées, listées ci-dessous:

Nom de fichier court (via cmdline)

Cette règle par les équipes SOC Prime aide à identifier les fichiers malveillants en utilisant des noms de fichiers courts (c’est-à-dire 1.doc, 1.dll, 12.exe). La détection est compatible avec 20 formats SIEM, EDR et Data Lake, et est mappée sur le cadre MITRE ATT&CK®, abordant la tactique d’évasion de la défense avec le masquage (T1036) étant une technique principale.

Binaire / Scripts suspects dans la localisation de démarrage automatique (via file_event)

Cette règle aide à détecter l’activité malveillante associée à la configuration des paramètres système pour exécuter automatiquement un programme ou des scripts lors du démarrage ou de la connexion au système afin de maintenir la persistance ou d’obtenir des privilèges de niveau supérieur sur les systèmes compromis. La règle est compatible avec 24 technologies SIEM, EDR et Data Lake, et est mappée à MITRE ATT&CK concernant la technique d’exécution de démarrage ou de connexion automatique, avec les clés de registre de démarrage / dossier de démarrage (T1547.001) comme sous-technique principale.

Possible infiltration / exfiltration de données via un service non-corporatif (via dns)

Les adversaires peuvent exfiltrer des données en les transférant, y compris des sauvegardes d’environnements cloud, vers un autre compte cloud qu’ils contrôlent. La dépendance vis-à-vis de l’environnement environnant peut nécessiter la mise en œuvre de mesures de filtrage supplémentaires pour empêcher les faux positifs. Cette règle Sigma permet aux défenseurs de détecter une possible infiltration ou exfiltration de données via des services non-corporatifs. La détection peut être utilisée sur 20 technologies SIEM, EDR et Data Lake natives cloud et sur site pour faciliter la détection de menaces sur plusieurs plateformes. La règle est mappée sur MITRE ATT&CK abordant la tactique Command and Control, avec le transfert d’outils entrants (T1105) et Exfiltration via les services web (T1567) comme techniques principales.

Pour consulter la pile de contenu dédiée, les professionnels de la sécurité peuvent appuyer sur le bouton Explorer Détections ci-dessous et accéder immédiatement à la liste des règles. De plus, les cyber défenseurs peuvent accéder à un contenu de détection plus ciblé en parcourant le Marketplace de détection de menaces en utilisant les étiquettes personnalisées « CERT-UA#10647» et « UAC-0198 ».

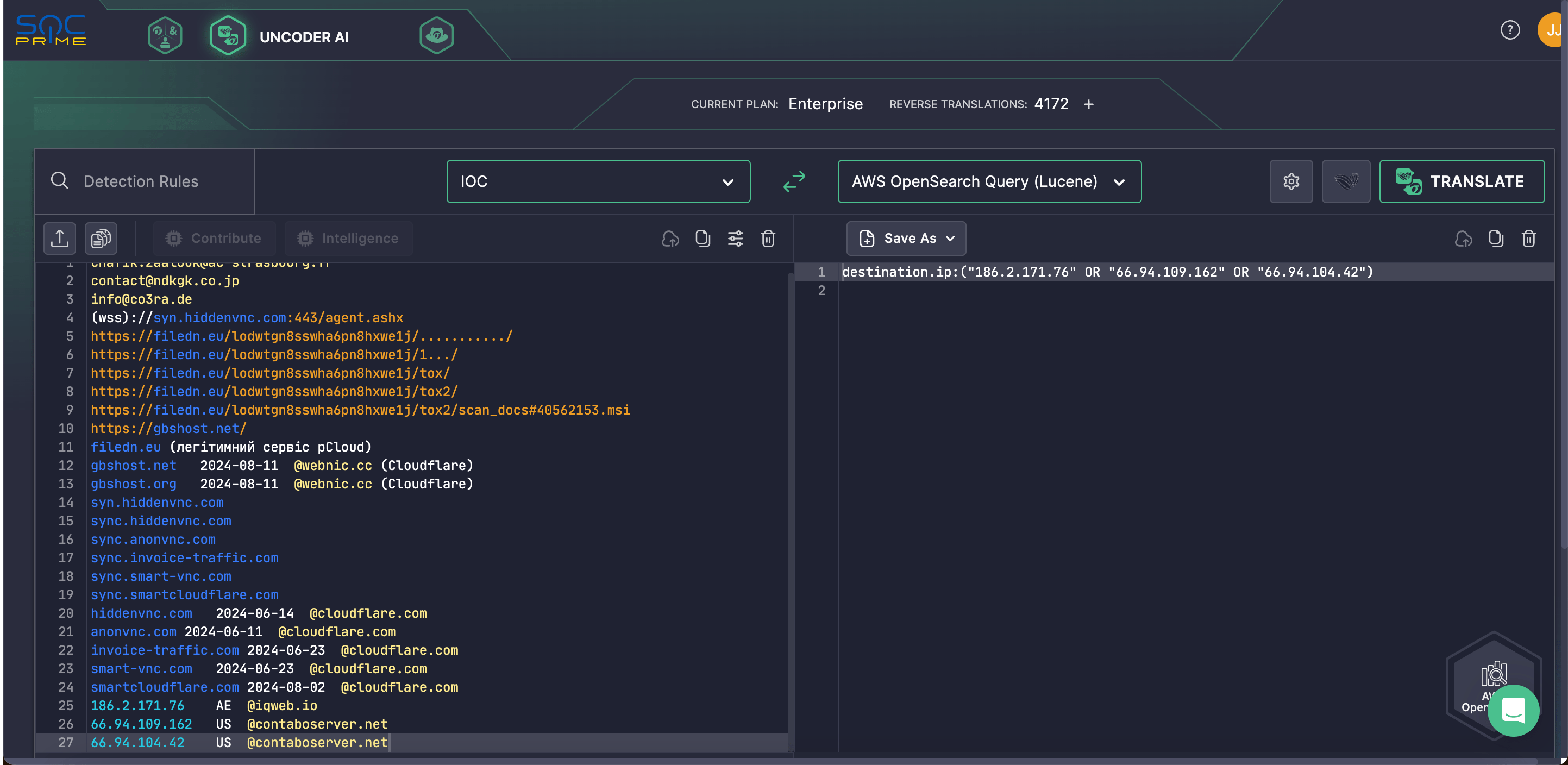

Les équipes de sécurité peuvent également s’appuyer sur Uncoder AI pour simplifier l’appariement des indicateurs de compromission (IOC) basé sur les renseignements sur les menaces de l’ CERT-UA#10647 alerte pour convertir en douceur les IOCs fournis en requêtes optimisées pour la performance prêtes à être exécutées dans l’environnement de chasse sélectionné.

Analyse de l’attaque UAC-0198 diffusant le malware ANONVNC (MESHAGENT)

Le 12 août 2024, le CERT-UA a publié une nouvelle alerte CERT-UA#10647 notifiant la communauté mondiale des défenseurs cybernétiques d’une attaque de phishing en cours ciblant les organes de l’État ukrainien. Le collectif de hackers UAC-0198 derrière cette campagne propage massivement des emails de spear-phishing usurpant l’identité du Service de sécurité de l’Ukraine. Le CERT-UA a déjà identifié plus de 100 ordinateurs compromis, y compris ceux opérant au sein des agences gouvernementales nationales et locales en Ukraine.

Les emails malveillants contiennent un lien pour télécharger un fichier nommé « Documents.zip ». Une fois cliqué, le lien télécharge un fichier MSI, qui à son tour déclenche l’installation du logiciel malveillant ANONVNC (MESHAGENT). Ce dernier permet un accès non autorisé et caché au système ciblé, propageant ainsi l’infection davantage.

ANONVNC présente un fichier de configuration identique à celui du malware MESHAGENT. Le fait que le code source de MESHAGENT soit disponible publiquement sur GitHub suggère que le code utilisé dans cette attaque pourrait avoir été adapté à partir de celui-ci. Par conséquent, les chercheurs du CERT-UA se réfèrent temporairement au malware découvert sous le nom d’ANONVNC, avec « MESHAGENT » entre parenthèses pour souligner ses similitudes avec l’échantillon malveillant correspondant.

Les attaques de phishing récemment identifiées ont suscité une agitation dans le domaine de la menace cybernétique depuis au moins juillet 2024 et pourraient avoir une portée géographique plus large. Au 1er août 2024, plus de mille fichiers EXE et MSI ont été trouvés dans les répertoires du service de fichiers pCloud liés à la campagne en cours par UAC-0198.

Les risques croissants d’attaques de phishing attribués à l’activité malveillante UAC-0198, qui pourraient s’étendre au-delà de l’Ukraine, soulignent le besoin urgent d’améliorer les capacités de défense cybernétique à plus grande échelle. SOC Prime exploite la plus grande et principale plateforme mondiale pour la défense cybernétique collective basée sur l’intelligence des menaces mondiale, le crowdsourcing, la confiance zéro et l’IA permettant aux équipes de sécurité de se défendre de manière proactive contre les menaces émergentes de toute ampleur et sophistication tout en maximisant l’efficacité des ressources.