Juste après la campagne de phishing contre l’Ukraine diffusant Remcos RAT, une autre opération offensive s’appuyant sur un kit d’outils adverse similaire entre en scène. Fin décembre 2023, les chercheurs de Trendmicro ont signalé au CERT-UA des fichiers suspects liés à l’armée envoyés via une série de nouvelles attaques de phishing contre l’Ukraine. L’activité malveillante découverte, visant les Forces armées d’Ukraine, usurpe le processus de recrutement de la Troisième Brigade d’Assaut Séparée et des Forces de Défense Israéliennes. Les actions offensives attribuées au groupe UAC-0184 reposent sur l’utilisation du tunneling SSH inversé et visent à infecter l’infrastructure ciblée avec Remcos RAT.

Analyse d’attaque UAC-0184

Le 22 décembre 2023, Trendmicro a informé CERT-UA de l’activité ennemie nouvellement découverte contre l’Ukraine impliquant des appâts de phishing liés à l’armée. Sur la base des détails reçus, le 6 janvier 2024, CERT-UA a publié un nouveau avertissement CERT-UA#8386 couvrant une opération de phishing se faisant passer pour le processus de recrutement lié à la Troisième Brigade d’Assaut Séparée et aux Forces de Défense Israéliennes.

Au plus tard en novembre 2023, les adversaires ont appliqué Signal pour distribuer des archives malveillantes contenant des fichiers LNK. L’exécution de ces derniers déclenche une chaîne d’infection qui se traduit par la distribution de Remcos RAT. À la suite d’une attaque utilisant le tunneling SSH inversé, les adversaires peuvent obtenir un accès à distance non autorisé aux instances impactées.

Les fichiers de raccourci référencés ci-dessus contiennent une commande déguisée pour charger et exécuter un fichier HTA via mshta.exe, qui contient du code déguisé. En retour, un code VBScript exécute une commande PowerShell destinée à décrypter, décompresser et lancer un script PowerShell nuisible. Ce dernier assure le chargement et l’exécution d’échantillons de logiciels malveillants ainsi qu’un fichier attractif au format PDF ou DOCX. Notamment, les noms et le contenu de ces appâts de phishing sont liés à l’armée.

Malgré l’utilisation d’outils disponibles publiquement par les attaquants, l’activité offensive découverte peut être considérée comme un groupe distinct de menaces cybernétiques et est liée au groupe de piratage UAC-0184.

Détecter les attaques UAC-0184 couvertes dans l’alerte CERT-UA#8386

Un volume croissant de campagnes malveillantes ciblant l’Ukraine et reposant souvent sur des outils de piratage disponibles publiquement donne le feu vert à de nombreux collectifs pour utiliser l’arène de menace cybernétique ukrainienne comme champ de bataille pour de futures attaques de sophistication accrue. Pour aider les défenseurs à détecter efficacement les attaques liées au groupe UAC-0184 et couvertes dans la nouvelle alerte CERT-UA#8386, la plateforme SOC Prime propose un ensemble de règles Sigma pertinentes basées sur le comportement.

Appuyez sur Explorer les détections pour explorer l’ensemble de la collection d’algorithmes de détection d’attaques UAC-0184. Explorez MITRE ATT&CK® et les références CTI, ou accédez à des métadonnées plus exploitables directement à votre portée.

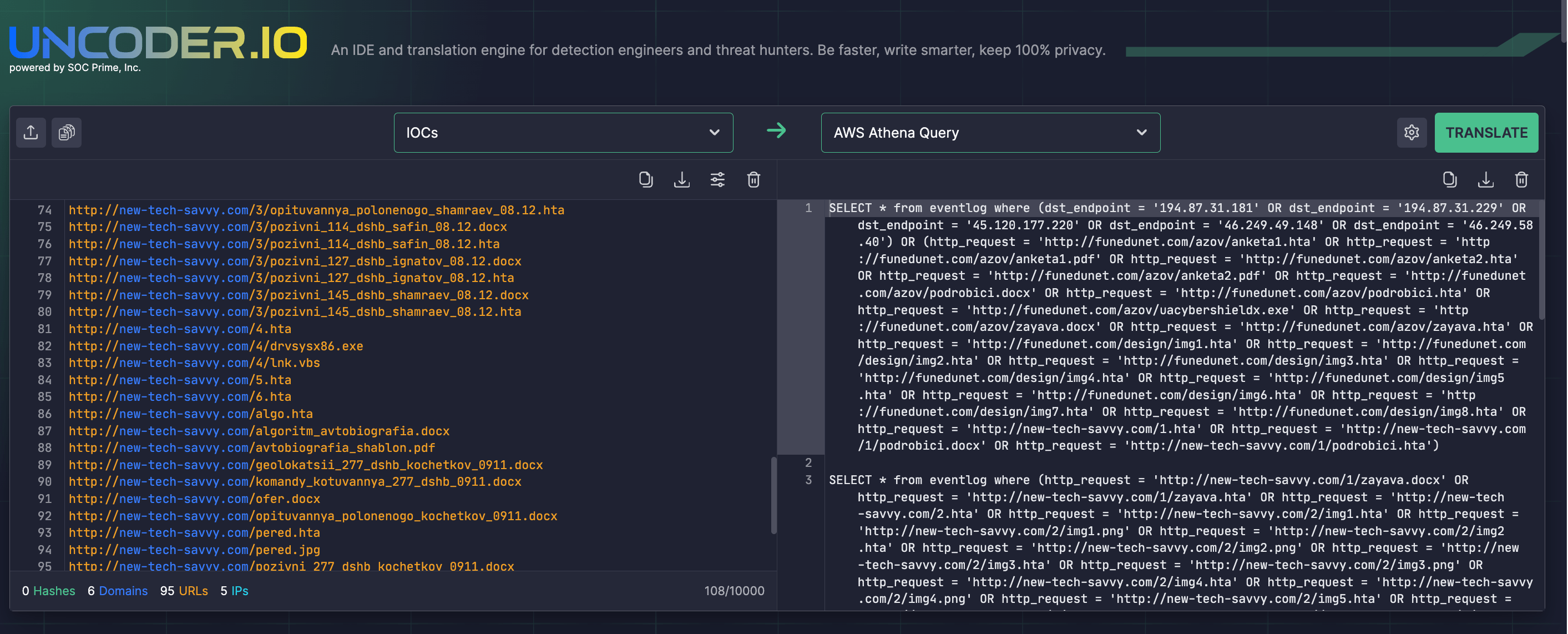

Recherchez les IOCs associés aux attaques UAC-0184 et listés dans l’alerte CERT-UA#8386 via l’outil open-source Uncoder IO qui permet de générer instantanément des renseignements sur les menaces sous forme de requêtes IOC personnalisées prêtes à exécuter dans votre environnement SIEM ou EDR.

Contexte MITRE ATT&CK

L’utilisation de MITRE ATT&CK fournit un aperçu détaillé du contexte de la campagne offensive la plus récente associée à UAC-0184. Reportez-vous au tableau ci-dessous pour consulter l’ensemble complet de règles Sigma dédiées traitant les tactiques, techniques et sous-techniques ATT&CK correspondantes. Tactics Techniques Sigma Rule Execution Command and Scripting Interpreter: PowerShell (T1059.001) Command and Scripting Interpreter: Windows Command Shell (T1059.003) Command and Scripting Interpreter: Visual Basic (T1059.005) Persistence Boot or Logon Autostart Execution (T1547) System Binary Proxy Execution (T1218) Hide Artifacts: Hidden Windows (T1564.003) Discovery Software Discovery: Security Software Discovery (T1518.001)