The UAC-0099 collectif de hackers, qui lance des attaques de cyber-espionnage ciblées contre l’Ukraine depuis la seconde moitié de 2022, réapparaît dans l’arène des menaces cybernétiques. L’équipe CERT-UA a observé une hausse de l’activité malveillante du groupe tout au long de novembre-décembre 2024 contre des entités gouvernementales ukrainiennes en utilisant le vecteur d’attaque par hameçonnage et en propageant le malware LONEPAGE.

Détecter les attaques UAC-0099 couvertes dans l’alerte CERT-UA#12463

Les volumes croissants de cyber-espionnage des campagnes contre les agences gouvernementales en Ukraine et ses alliés se distinguent comme un aspect significatif du paysage actuel des menaces cyber. La dernière alerte CERT-UA#12463observe un ensemble de nouvelles opérations de collecte de renseignements ciblant les organisations du secteur public ukrainien et souligne la nécessité d’éléver les défenses pour minimiser les risques d’infections via l’exploitation de CVE-2023-38831 et la distribution du malware LONEPAGE.

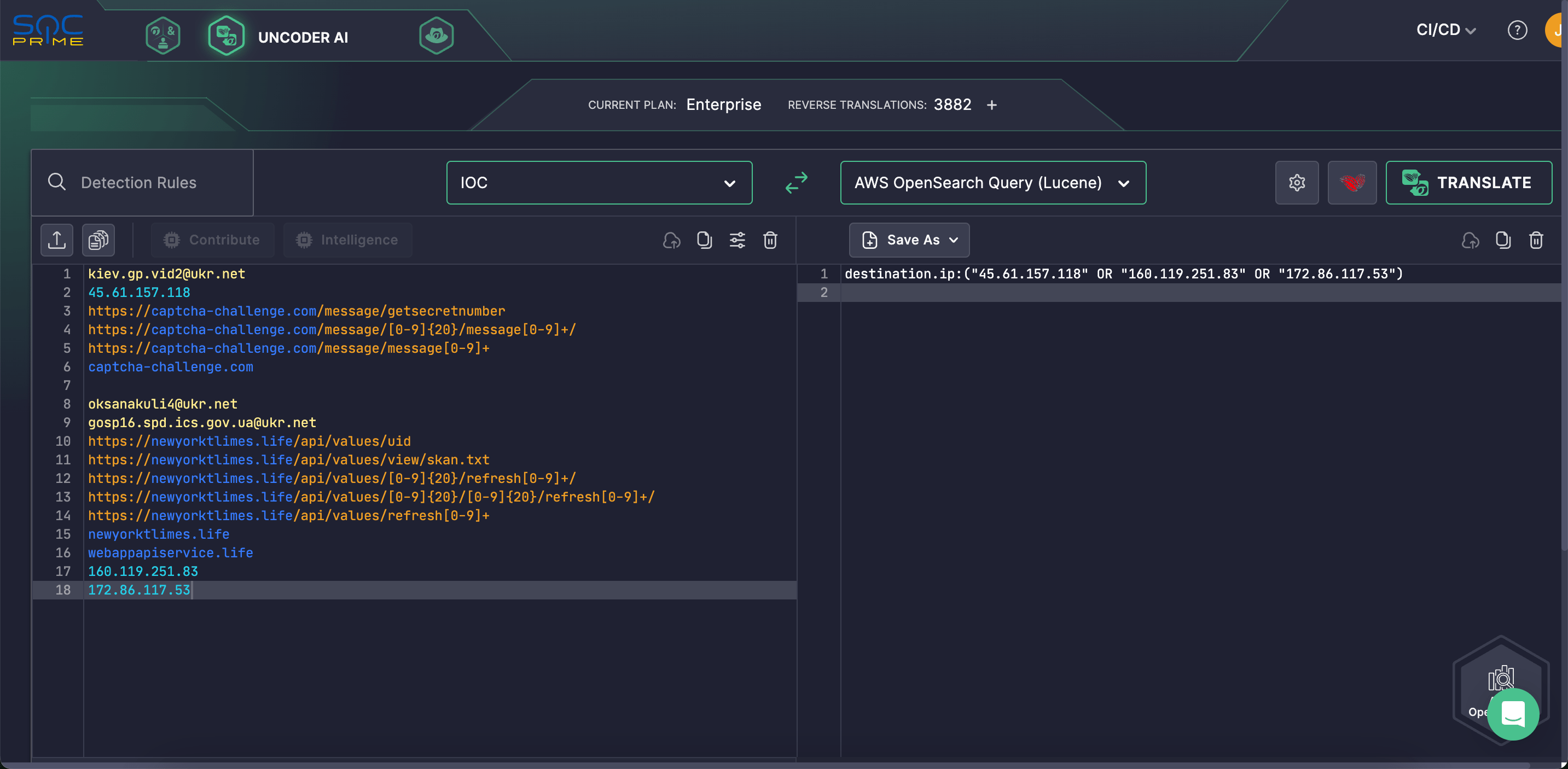

Cliquez Explorer les détections pour accéder à la liste sélectionnée de contenu SOC pour la détection des attaques UAC-0099 couverte dans l’alerte CERT-UA correspondante, qui se concentre sur les opérations des adversaires du groupe s’étendant de novembre à décembre 2024. Toutes les détections sont mappées au cadre MITRE ATT&CK® et offrent un contexte pertinent de menace cyber pour améliorer la recherche sur les menaces, y compris CTI et d’autres métadonnées clés. Les équipes de sécurité peuvent aussi tirer parti des capacités de traduction automatique et convertir le code de détection dans plus de 30 formats SIEM, EDR et Data Lake pour répondre à leurs exigences spécifiques en matière de sécurité.

Les ingénieurs de sécurité peuvent également explorer les TTP liés aux attaques de cyber-espionnage de l’acteur en accédant à la pile complète de détection via le tag «UAC-0099» basé sur l’identifiant du groupe.

De plus, les équipes peuvent accélérer l’emballage IOC et la chasse rétrospective des TTP du groupe. Utilisez Uncoder AI pour convertir instantanément les IOCs de la dernière recherche CERT-UA en requêtes de chasse sélectionnées compatibles avec plusieurs formats de langage.

Analyse des attaques UAC-0099

Le 14 décembre 2024, le CERT-UA a émis une nouvelle alerte suivie sous le nom alerte CERT-UA#12463 notifiant les équipes de sécurité d’une recrudescence de l’activité de cyber-espionnage par les acteurs UAC-0099. Entre novembre et décembre 2024, des adversaires ont lancé une série de cyber-attaques ciblant les organismes d’État, y compris les départements forestiers, les institutions judiciaires, les usines et d’autres agences du secteur public en Ukraine.

Les attaquants ont appliqué leurs schémas comportementaux communs via des courriels d’hameçonnage contenant des pièces jointes sous forme de doubles archives avec des fichiers LNK ou HTA. Certaines de ces archives incluaient aussi un exploit pour la vulnérabilité WinRAR connue CVE-2023-38831. En cas de compromis réussi, le malware LONEPAGE est exécuté sur les machines affectées, permettant l’exécution de commandes. Ce malware exécute des commandes PowerShell malveillantes pour infecter le système et transmettre les données volées au serveur par une requête HTTP POST.

En juin 2023, le groupe UAC-0099 a également été observé derrière une campagne à long terme contre les médias et agences gouvernementales ukrainiennes visant à la collecte de renseignements. Dans ces opérations de cyber-espionnage, les attaquants ont utilisé de manière similaire des courriels d’hameçonnage avec des pièces jointes malveillantes et, dans certains cas, exploité la même vulnérabilité critique dans le logiciel WinRAR pour livrer le malware LONEPAGE.

Malgré les similitudes dans l’arsenal offensif utilisé par les adversaires, les chercheurs ont noté des changements dans les TTP du groupe lors de la dernière campagne. Notamment, LONEPAGE était précédemment implémenté sous la forme d’un fichier VBS stocké dans l’un des répertoires système. En décembre 2024, la fonctionnalité décrite a été exécutée à l’aide de deux fichiers : un fichier chiffré en 3DES et une application .NET conçue pour déchiffrer ce fichier et exécuter le code PowerShell résultant en mémoire.

Les adversaires continuent de rester sous le radar et d’assurer la résilience de l’infrastructure en exploitant les services Cloudflare. L’élargissement des campagnes de cyber-espionnage de l’UAC-0099, couplé à ses méthodes, outils et cibles en pleine évolution, met en évidence le besoin critique d’une vigilance cyber accrue pour contrer efficacement l’adaptabilité du groupe. En tirant parti de la plateforme SOC Prime pour la défense cyber collective, les organisations peuvent contrecarrer proactivement les attaques de toute envergure pour renforcer leur posture de cybersécurité sans compromettre les données.

Contexte MITRE ATT&CK

Exploiter MITRE ATT&CK aide les équipes de sécurité à obtenir des informations détaillées sur les TTP de l’UAC-0099 utilisés dans une campagne de cyber-espionnage contre l’Ukraine et couverte dans le dernier rapport CERT-UA. Référez-vous au tableau ci-dessous pour voir l’ensemble complet de règles Sigma traitant des tactiques, techniques et sous-techniques ATT&CK pertinentes.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Scheduled Task/Job (T1053) | |

Exploitation for Client Execution (T1203) | ||

User Execution: Malicious Link (T1204.001) | ||

User Execution: Malicious File (T1204.002) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell | ||

Defense Evasion | Obfuscated Files or Information (T1027) | |

Obfuscated Files or Information: Command Obfuscation (T1027.010) | ||

System Binary Proxy Execution (T1218) | ||

Hide Artifacts (T1564) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Exfiltration | Automated Exfiltration (T1020) | |