Il y a à peine quelques semaines, CERT-UA a sensibilisé la communauté mondiale des défenseurs du cyberespace à une campagne de cyberespionnage en cours ciblant l’Ukraine et des organisations en Asie centrale liées au groupe UAC-0063.

Début juin, les chercheurs de CERT-UA ont émis une autre alerte couvrant l’activité de cyberespionnage à long terme exploitant principalement le vecteur d’attaque par courrier électronique et ciblant les organismes gouvernementaux ukrainiens et les agences de presse dans le but de collecter des renseignements. Le collectif de hackers derrière ces cyberattaques identifié comme UAC-0099 mène des opérations de cyberespionnage ciblées contre l’Ukraine depuis le second semestre 2022.

Analyse de l’activité de cyberespionnage de UAC-0099

La dernière alerte CERT-UA#6710 couvre l’activité malveillante en cours attribuée au groupe de hackers UAC-0099 ciblant le gouvernement ukrainien et les agences de presse. Tout au long de la période 2022—2023, les acteurs menaçants ont obtenu un accès à distance non autorisé à des dizaines d’ordinateurs liés aux organisations ukrainiennes pour tenter de recueillir des renseignements à partir des systèmes compromis.

Selon les chercheurs, les acteurs menaçants distribuent massivement des liens malveillants, des fichiers exécutables, des archives et des documents HTML par e-mail et messageries, qui, une fois lancés, peuvent infecter les systèmes ciblés avec le malware LONEPAGE. Ce dernier est un malware basé sur PowerShell qui applique généralement du code JavaScript ou VBScript pour télécharger le fichier « upgrade.txt » depuis le serveur distant et exécuter ultérieurement des commandes PowerShell malveillantes pour compromettre le système et soumettre les données volées au serveur via une requête HTTP POST.

De plus, les adversaires peuvent télécharger d’autres souches malveillantes dans l’environnement affecté, telles que le voleur d’informations THUMBCHOP pour les navigateurs Chrome et Opera, un keylogger CLOGFLAG, avec les logiciels TOR et SSH pour créer un service furtif pour un accès à distance à l’ordinateur compromis. De même, au stade de la réponse aux incidents, les chercheurs de CERT-UA ont découvert d’autres échantillons de malware basés sur GO, tels que SEAGLOW et OVERJAM.

D’après l’enquête, les hackers UAC-0099 ont également été observés se déplaçant latéralement à partir de l’environnement compromis tout en scannant le réseau informatique local, compromettant des comptes privilégiés et accédant aux systèmes d’information de l’entreprise.

Pour aider les organisations à remédier à la menace, les défenseurs du cyberespace recommandent de restreindre la capacité d’exécuter certains composants légitimes sur les stations de travail des utilisateurs, y compris wscript.exe, cscript.exe, powershell.exe, mshta.exe, qui peuvent être exploités par les adversaires.

Détection de la campagne de cyberespionnage UAC-0099 couverte dans l’alerte CERT-UA#6710

Pour aider les organisations à détecter une activité potentiellement malveillante associée à l’activité de cyberespionnage UAC-0099, la plateforme SOC Prime pour la défense collective du cyberespace propose une large collection de règles Sigma pertinentes. Pour simplifier la recherche de contenu, les professionnels de la sécurité peuvent filtrer les détections en utilisant des tags personnalisés correspondants « CERT-UA#6710 » et « UAC-0099 » basés sur l’alerte CERT-UA et l’identifiant de groupe.

Cliquez sur le bouton Explore Detections ci-dessous pour accéder à la liste complète des règles Sigma dédiées détectant la dernière campagne UAC-0099. Toutes les règles sont alignées avec le cadre MITRE ATT&CK® v12, enrichi d’un contexte de menace cybernétique approfondi, et compatible avec plus de 28 solutions SIEM, EDR et XDR pour répondre à des besoins de sécurité particuliers.

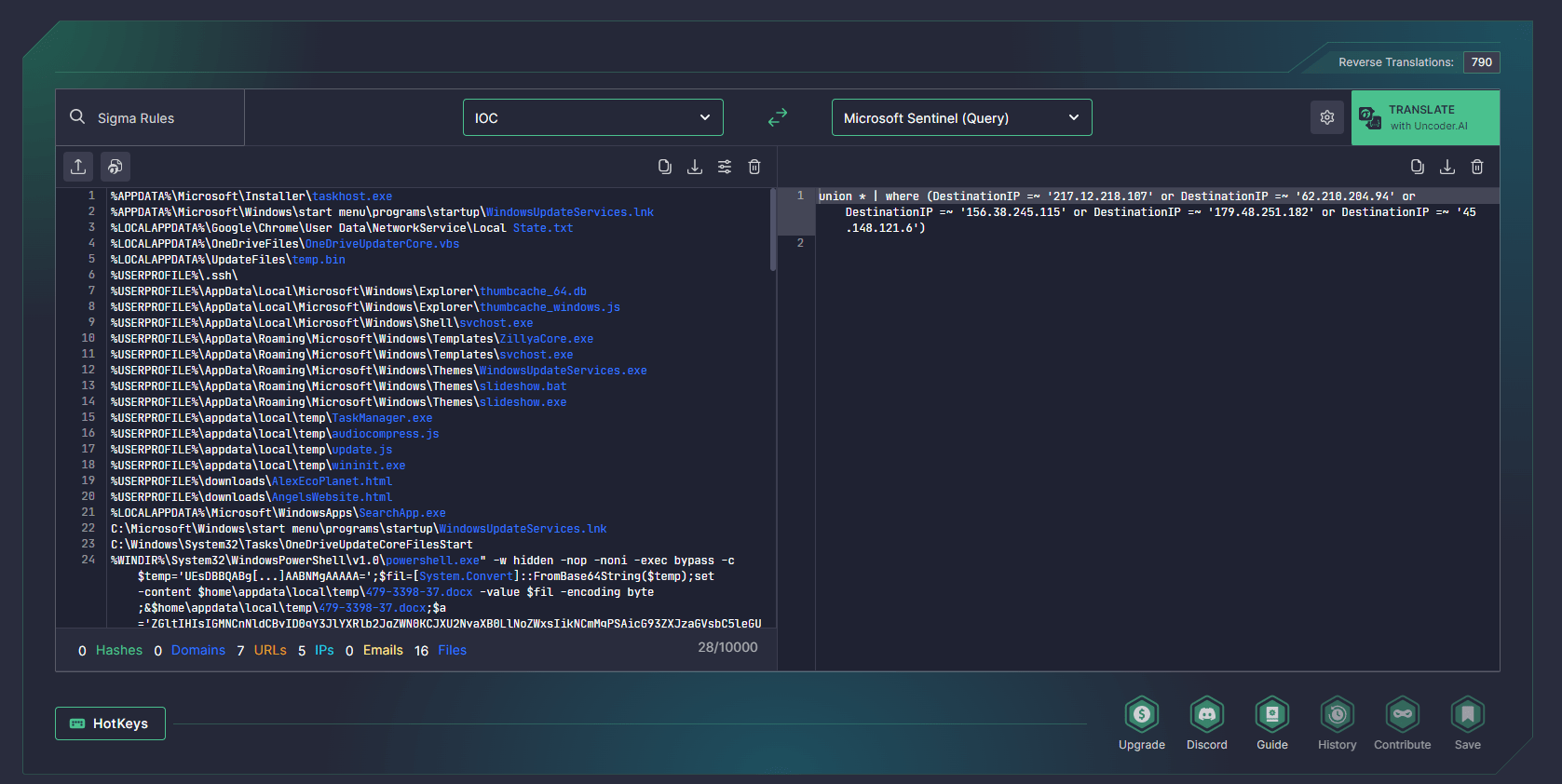

Les équipes SOC peuvent booster leur vitesse de chasse aux menaces en recherchant des indicateurs de compromission associés à l’activité de cyberespionnage UAC-0099 avec l’aide de Uncoder AI. Copiez simplement le fichier, l’hôte ou le réseau IOCs fournis par CERT-UA dans l’outil et sélectionnez le type de contenu de votre requête cible pour créer instantanément des requêtes IOC optimisées pour les performances prêtes à être exécutées dans l’environnement choisi.

Contexte MITRE ATT&CK

Pour examiner un contexte plus large derrière les dernières attaques de cyberespionnage UAC-0099 couvertes dans l’alerte CERT-UA#6710, toutes les règles Sigma associées sont étiquetées avec ATT&CK v12 abordant les tactiques et techniques pertinentes : Tactics Techniques Sigma Rule Initial Access Phishing (T1566) Defense Evasion System Script Proxy Execution (T1216) Hide Artifacts (T1564) Masquerading (T1036) System Binary Proxy Execution (T1218) Execution Command and Scripting Interpreter (T1059) Scheduled Task/Job (T1053) Discovery System Information Discovery (T1082) System Network Configuration Discovery (T1016) Persistence Boot or Logon Autostart Execution (T1547) Command and Control Ingress Tool Transfer (T1105)