Depuis le déclenchement de la guerre à grande échelle en Ukraine, les cyber-défenseurs ont identifié l’augmentation des volumes de campagnes de cyber-espionnage visant à collecter des renseignements auprès des organismes d’État ukrainiens.

Le 22 mai 2023, les chercheurs de CERT-UA ont émis une nouvelle alerte avertissant la communauté mondiale des cyber-défenseurs d’une campagne de cyber-espionnage en cours visant le système d’information et de communication de l’un des organismes d’État ukrainiens. Dans ces attaques, les pirates ont diffusé quelques e-mails usurpés en se faisant passer pour l’expéditeur l’Ambassade de la République du Tadjikistan en Ukraine en utilisant le vecteur d’attaque par email. L’activité de l’adversaire est attribuée au groupe de hackers de cyber-espionnage suivi sous le nom de UAC-0063, qui est également connu pour cibler des organisations en Asie Centrale, en Israël et en Inde.

Analyse de l’attaque de cyber-espionnage UAC-0063 couverte dans l’alerte CERT-UA#6549

La dernière alerte CERT-UA#6549 indique une campagne de cyber-espionnage en cours ciblant les organismes d’État ukrainiens liée à l’activité des acteurs de la menace UAC-0063. Selon les chercheurs, ce collectif de hackers a été sous les projecteurs de l’arène malveillante depuis 2021, effectuant principalement des activités d’intelligence cyber ciblée et subversive. Dans la dernière campagne, les adversaires ont utilisé un vecteur d’attaque par email pour inciter les victimes à ouvrir une pièce jointe avec une macro malveillante ou suivre un lien direct vers le document malveillant pour collecter des renseignements.

La chaîne d’infection est déclenchée par le téléchargement d’un document et l’activation d’une macro malveillante, ce qui conduit à créer et ouvrir un fichier DOCX. Ce dernier contient également une macro qui en crée une autre destinée à générer le fichier malveillant « SoftwareProtectionPlatform » identifié comme un chargeur encodé VBScript HATVIBE, ainsi qu’une tâche planifiée pour son lancement.

Une enquête plus approfondie a révélé que le 25 avril 2023, les systèmes compromis ont également été infectés par des logiciels malveillants supplémentaires, notamment le keylogger LOGPIE et le backdoor CHERRYSPY, ce dernier étant destiné à exécuter du code Python reçu du serveur distant. Les acteurs menaçants ont appliqué des mécanismes avancés de cryptage et d’obfuscation de code, y compris PyArmor et Themida, pour la protection anti-analyse. De plus, les attaquants ont utilisé le voleur de fichiers C++ STILLARCH pour la recherche et l’exfiltration de fichiers, tels que le traitement des résultats du keylogger LOGPIE.

Sur la base de l’analyse de comportements similaires et de fichiers connexes, le groupe de cyber-espionnage UAC-0063 a également jeté son dévolu sur des organisations en Asie centrale, notamment au Kazakhstan, au Kirghizistan et en Mongolie, ainsi que sur des entreprises israéliennes et indiennes.

Pour réduire la surface d’attaque, les chercheurs de CERT-UA recommandent de configurer des restrictions sur les comptes utilisateurs en rapport avec l’utilisation de « mshta.exe » et le lancement de Windows Script Host et de l’interpréteur Python.

Détection des activités malveillantes associées à la campagne de cyber-espionnage UAC-0063

Avec l’augmentation des volumes de campagnes de cyber-espionnage visant l’Ukraine et ses alliés, les cyber-défenseurs ont besoin de la source d’informations pertinentes et de contenu de détection pour résister de manière proactive aux intrusions soutenues par la Russie. Pour aider les organisations à identifier en temps opportun l’activité potentiellement malveillante, SOC Prime compile un ensemble de règles Sigma répondant aux outils, techniques et procédures des adversaires couverts dans les enquêtes de CERT-UA. Toutes les détections sont compatibles avec plus de 25 solutions SIEM, EDR et XDR et sont mappées au cadre MITRE ATT&CK v12 pour aider les équipes SOC à rationaliser les procédures d’enquête et de chasse aux menaces.

Cliquez sur le Explorer les détections ci-dessous pour explorer l’ensemble de règles Sigma visant à détecter la dernière campagne par UAC-0063. Pour simplifier la recherche de contenu, la plate-forme SOC Prime prend en charge le filtrage par le tag personnalisé « CERT-UA#6549 » et un tag plus large « UAC-0063 » basé sur les identifiants d’alerte et de groupe.

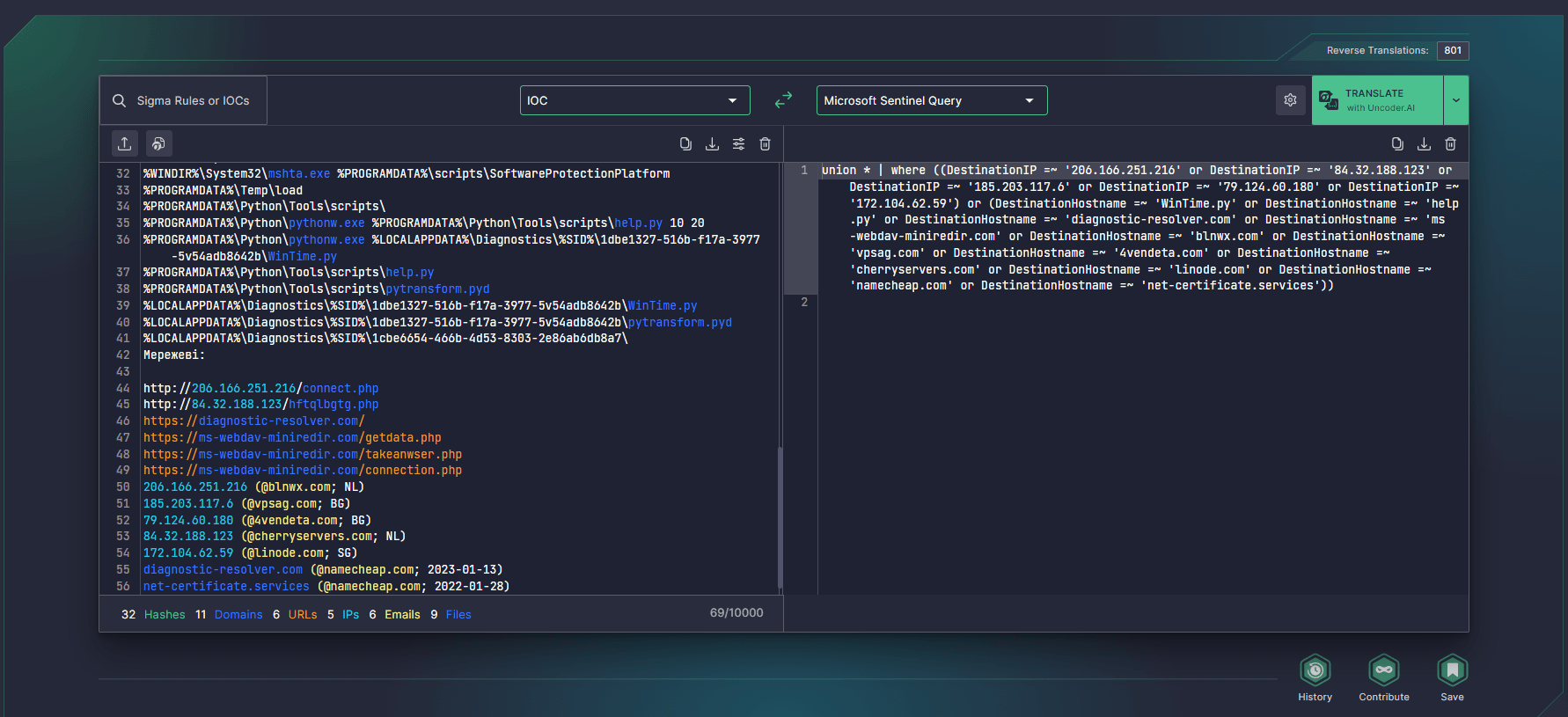

Pour rationaliser l’enquête sur les menaces, les cyber-défenseurs peuvent également rechercher des indicateurs de compromis pertinents (IoCs) associés à la dernière campagne UAC-0063 en utilisant Uncoder.IO. Collez simplement le fichier, l’hôte ou le réseau IoCs fournis par CERT-UA dans l’outil pour créer instantanément des requêtes IoC optimisées pour la performance prêtes à être exécutées dans l’environnement choisi.

Contexte MITRE ATT&CK

Pour plonger dans le contexte derrière la campagne malveillante par UAC-0063, toutes les règles Sigma référencées ci-dessus sont étiquetées avec ATT&CK v12 abordant les tactiques et techniques pertinentes :