Depuis l’invasion à grande échelle de l’Ukraine par la Russie, les forces offensives de l’agresseur ont lancé des milliers de cyberattaques ciblées contre l’Ukraine. L’une des menaces les plus persistantes appartient au tristement célèbre groupe de cyber-espionnage suivi sous le nom de UAC-0010 (Armageddon). Cet article fournit un aperçu de l’activité de l’adversaire du groupe contre l’Ukraine en exploitant principalement le vecteur d’attaque par hameçonnage en date de juillet 2023, basé sur la recherche CERT-UA.

Description de l’attaque UAC-0010 (Armageddon APT)

Avec l’augmentation constante des volumes de cyberattaques ciblant les responsables ukrainiens et visant à paralyser les infrastructures critiques des organisations, les défenseurs mettent en place des moyens efficaces pour prévenir, identifier et remédier rapidement aux menaces connexes. Selon les enquêtes CERT-UA, Armageddon alias Gamaredon également identifié comme UAC-0010 reste l’une des menaces les plus persistantes sur la ligne de front cybernétique ukrainienne avec une activité de cyber-espionnage contre les forces de sécurité et de défense de l’Ukraine étant l’objectif principal de l’adversaire. On pense que d’anciens responsables du Département principal de Crimée du Service de sécurité de l’Ukraine, ayant rompu le serment militaire et commencé à servir le Service fédéral de sécurité russe en 2014, sont à l’origine des campagnes offensives du groupe.

Sur la base des incidents étudiés, le nombre de dispositifs infectés au sein des systèmes d’information et de communication des organisations du secteur public ukrainien pourrait s’élever à plusieurs milliers d’éléments. UAC-0010 utilise principalement la distribution par courriel ou les messagers Telegram, WhatsApp et Signal comme vecteur d’attaque initial en exploitant des comptes déjà compromis. L’un des moyens les plus fréquents de compromission initiale est l’envoi d’une archive contenant un fichier malveillant HTM ou HTA aux utilisateurs ciblés. L’ouverture du fichier incite à générer une archive contenant un fichier de raccourci, ce qui déclenche une chaîne d’infection.

Pour la distribution de logiciels malveillants, Armageddon APT exploite des dispositifs de stockage de données amovibles vulnérables, des fichiers légitimes, y compris ceux LNK, et des modèles Microsoft Office Word modifiés, ce qui permet aux pirates d’infecter tous les documents générés sur les systèmes ciblés en ajoutant les macros correspondantes.

À des stades d’attaque ultérieurs, les adversaires sont capables de voler des fichiers et des données sensibles des utilisateurs via les logiciels malveillants GammaLoad ou GammaSteel. À la suite de l’infection, l’appareil vulnérable peut contenir plus de 100 fichiers compromis. De plus, si après le nettoyage du registre du système d’exploitation ou la suppression de fichiers et de tâches planifiées, l’un des fichiers infectés reste sur le système affecté, l’ordinateur est très susceptible d’être exposé à une réinfection. Au 1er juillet 2023, UAC-0010 utilise des commandes PowerShell pour effectuer l’exfiltration de données et l’exécution de code à distance ainsi que l’outil Anydesk pour un accès à distance en temps réel.

Les adversaires enrichissent continuellement leurs capacités offensives visant à échapper à la détection et à contourner la protection de sécurité. Par exemple, ils appliquent un scénario PowerShell spécifique pour contourner l’authentification à deux facteurs. Pour éviter d’utiliser le sous-système DNS, ils appliquent des services Telegram tiers pour identifier les adresses IP des serveurs de gestion et tendent à changer plusieurs fois par jour les adresses IP des nœuds de contrôle intermédiaires.

En tant que mesures d’atténuation potentielles, les chercheurs du CERT-UA recommandent d’imposer des restrictions sur le lancement de certaines utilitaires sur le système de l’organisation, comme mshta.exe, wscript.exe, cscript.exe et powershell.exe. Les appareils qui utilisent Starlink pour établir une connexion Internet pourraient être plus exposés aux menaces attribuées aux activités malveillantes de l’UAC-0010.

Détection des campagnes en cours de l’UAC-0010 alias Armageddon APT russe contre l’Ukraine

Le nombre croissant d’opérations offensives lancées par le groupe de piratage lié à la Russie UAC-0010 nécessite l’attention immédiate des défenseurs cherchant des moyens d’aider l’Ukraine et ses alliés à contrecarrer efficacement les attaques des agresseurs. La plateforme SOC Prime pour la défense cybernétique collective propose une liste complète de règles Sigma pour la détection proactive des attaques de l’UAC-0010 filtrée par l’étiquette pertinente « UAC-0010 ».

Pour approfondir les alertes vérifiées et les requêtes de chasse mentionnées ci-dessus, appuyez sur le bouton Explore Detections et choisissez des règles Sigma correspondant à vos besoins de sécurité actuels et couvrant les sources de journaux spécifiques à votre organisation. Tous les algorithmes de détection sont alignés avec le cadre MITRE ATT&CK v12 abordant les TTPs appropriés et peuvent être utilisés sur des dizaines de technologies SIEM, EDR et XDR utilisées dans votre organisation.

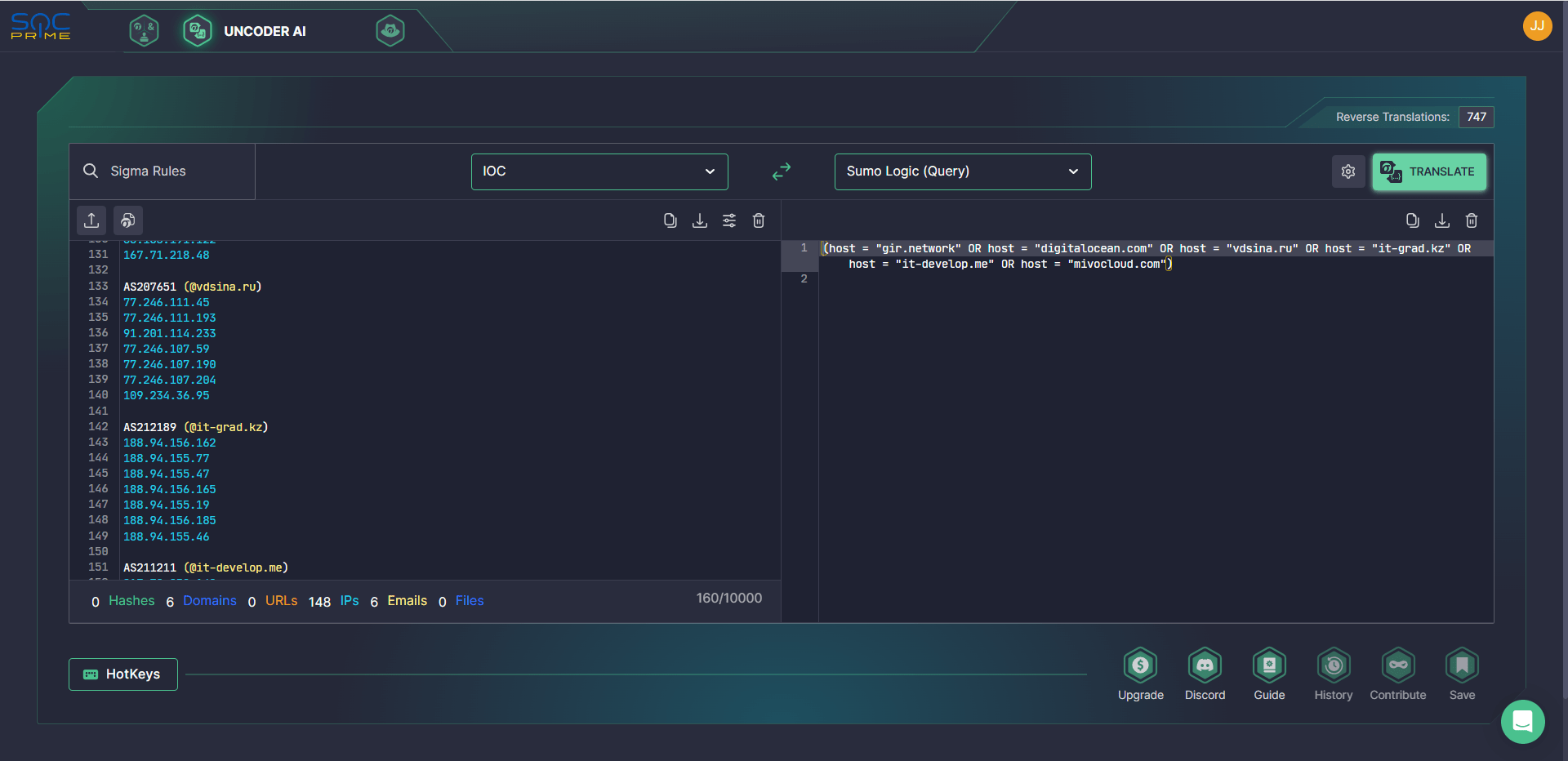

Les défenseurs peuvent également lancer des chasses instantanées en exploitant les indicateurs de compromission liés aux menaces UAC-0010 et énumérés dans le rapport CERT-UA correspondant et le Uncoder AI de SOC Prime qui permet aux équipes de créer des requêtes IOC personnalisées en quelques clics et de travailler automatiquement avec elles dans l’environnement SIEM ou EDR sélectionné.

Inscrivez-vous à la Plateforme SOC Prime pour choisir les outils adaptés à votre parcours de défense cybernétique actuel. Explorez la plus grande collection mondiale de règles Sigma pour les menaces existantes et émergentes avec le Threat Detection Marketplace, plongez dans le contexte des menaces cybernétiques derrière le contenu sélectionné, ajustez les détections à votre schéma de données personnalisé et traduisez-les instantanément au format de langue de votre choix avec Uncoder AI, ou validez en quelques secondes l’ensemble de votre pile de détection pour identifier sans heurts les angles morts dans votre couverture de détection et exécuter des analyses de menace basées sur vos priorités de contenu.