SOC Prime s’efforce toujours d’étendre le support pour les SIEM, EDR, NSM et autres outils de sécurité les plus populaires, y compris les solutions cloud-native, afin d’ajouter plus de flexibilité au Threat Detection Marketplace. Cela permet aux acteurs de la sécurité d’utiliser les outils qu’ils préfèrent le plus et résout le problème de migration vers un autre environnement back-end.

Nous sommes ravis d’annoncer la sortie de notre intégration avec Sumo Logic, SIEM cloud-native offrant des capacités de recherche et de déploiement améliorées qui permettent aux praticiens de la sécurité d’approfondir votre instance Sumo Logic ou Cloud Security Enterprise (CSE) à la volée.

Sumo Logic est une plateforme cloud-native qui aide à dynamiser vos analyses de sécurité et permet de réduire le MTTI et le MTTR grâce à une surveillance en temps réel.

L’intégration avec la plateforme cloud-native Sumo Logic est un pas de plus vers une cyber défense proactive en tirant parti des analyses en temps réel de la plateforme avec des capacités d’apprentissage automatique et de renseignement sur les menaces.

Threat Detection Marketplace propose actuellement plus de 6 000 éléments de contenu pour Sumo Logic et Sumo Logic CSE qui traitent des dernières exploitations, CVE, malwares et TTP, et couvrent 216 des 249 techniques MITRE ATT&CK® :

- Requêtes

- Requêtes CSE

- Règles CSE

Configuration de l’intégration Sumo Logic

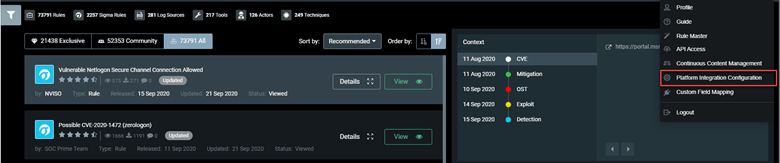

Serechercher ou déployer du contenu de détection de menaces adapté à cette solution cloud-native nécessite une configuration appropriée de Sumo Logic. Pour configurer l’intégration de Sumo Logic, sélectionnez Configuration de l’intégration de la plateforme dans le menu des paramètres utilisateur.

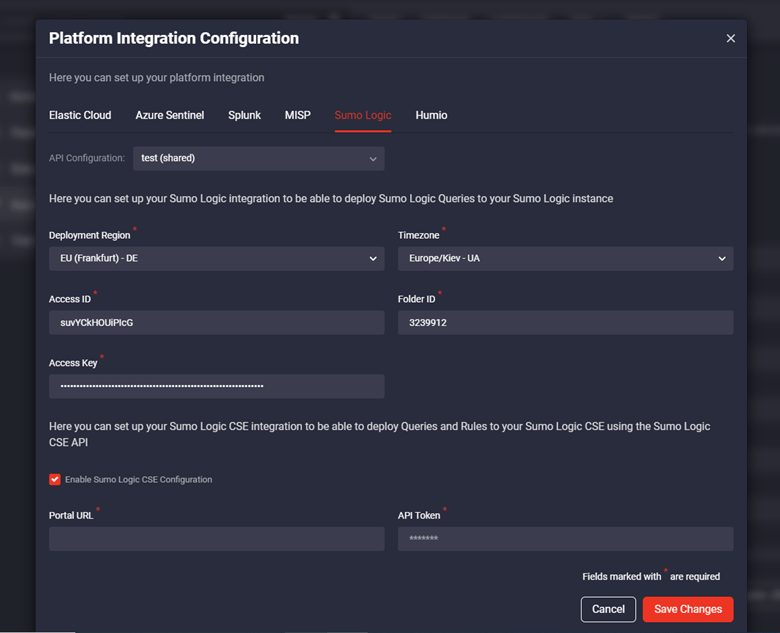

Dans les Configuration de l’intégration de la plateforme paramètres, vous pouvez configurer deux intégrations différentes selon le type de contenu Sumo Logic que vous souhaitez déployer :

- Pour les requêtes, vous devez configurer l’intégration Sumo Logic

- Pour les requêtes et règles CSE, vous devez configurer l’intégration avec le Sumo Logic CSE

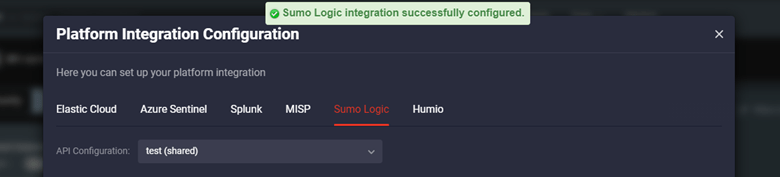

Pour configurer l’intégration pour Sumo Logic CSE, sélectionnez la case à cocher Activer la configuration Sumo Logic CSE , et remplissez le URL du portail and Token API champs requis, puis cliquez sur le bouton Enregistrer les modifications. Une fois configuré, vous verrez la notification de succès, et vous êtes prêt à démarrer votre expérience de détection des menaces !

Once configured, you will see the success notification, and you’re all set to kick off your threat detection experience!

Déployer le contenu Sumo Logic, les règles et requêtes CSE dans votre instance

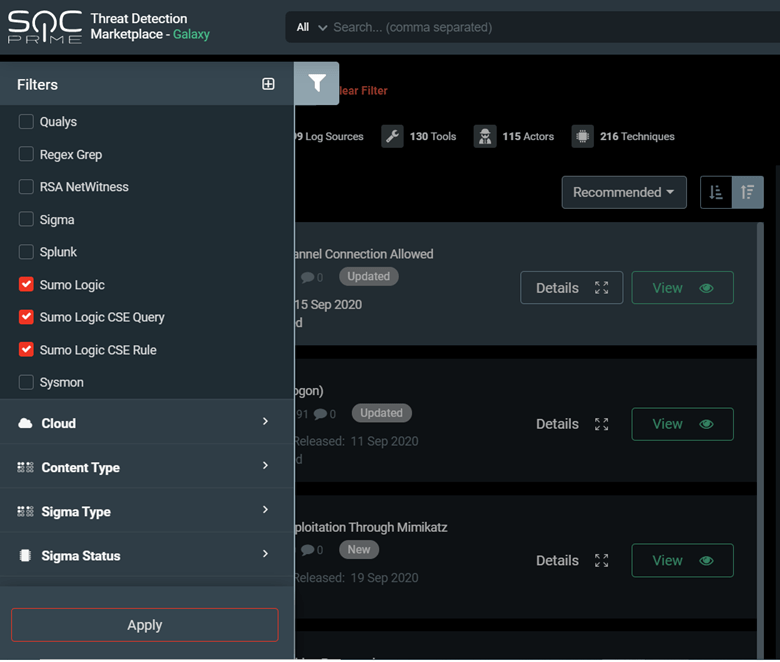

Vous pouvez filtrer tout le contenu du Threat Detection Marketplace par les requêtes et règles Sumo Logic et CSE en utilisant le panneau des filtres pour obtenir un contenu plus ciblé spécifique à la plateforme.

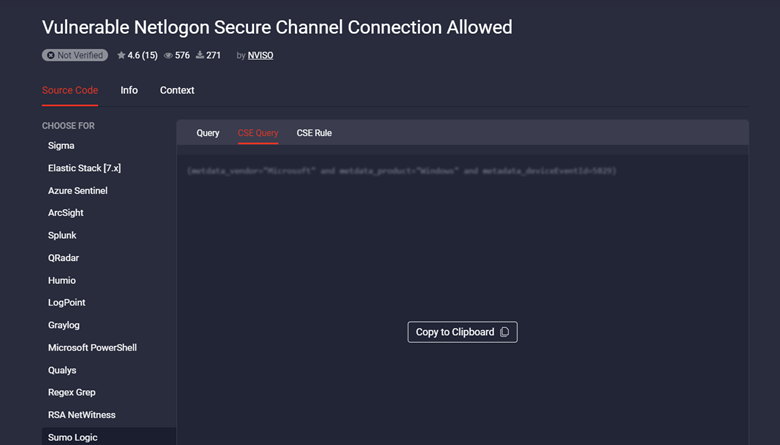

En sélectionnant la règle spécifique qui peut être ajustée au format SIEM Sumo Logic ou Sumo Logic CSE, vous pouvez tirer le meilleur parti du déploiement de contenu simplifié directement dans votre instance SIEM.

Recherche et déploiement de requêtes

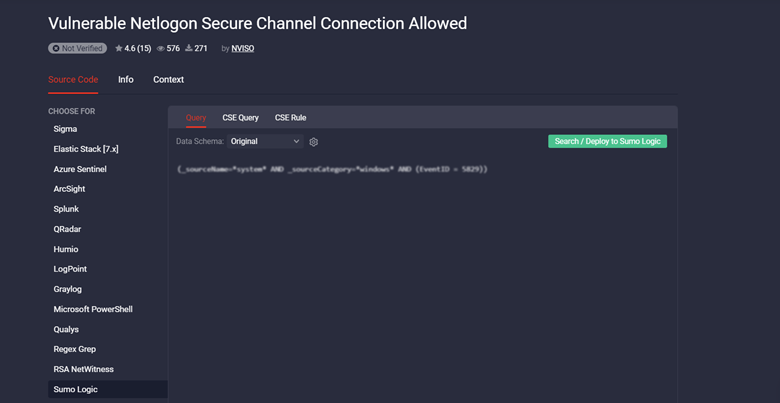

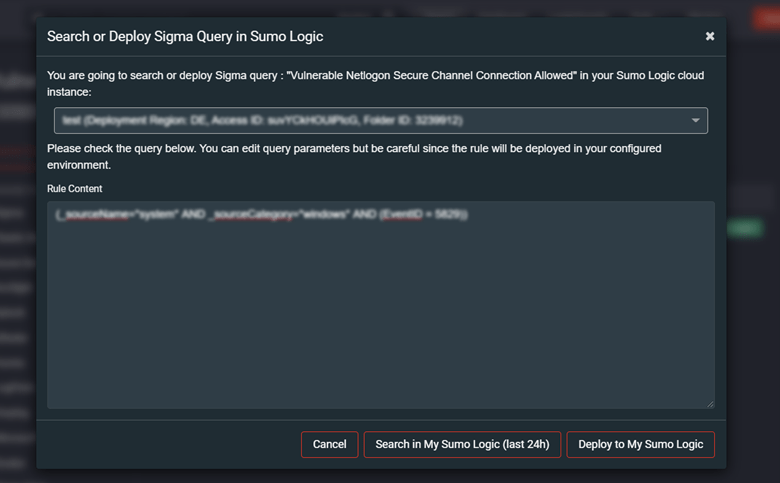

Threat Detection Marketplace permet de rechercher ou de déployer des requêtes Sigma dans votre instance Sumo Logic. Sélectionnez l’onglet Requête sur la page de la règle, puis cliquez sur le bouton Rechercher/Déployer vers Sumo Logic. button.

Dans la fenêtre pop-up qui apparaît, vérifiez la requête que vous allez rechercher ou déployer et apportez-y des modifications si nécessaire. Sélectionnez l’action que vous allez effectuer avec la requête en cliquant sur le bouton correspondant :

- Rechercher dans Mon Sumo Logic (couvre la période de 24 heures)

- Déployer dans Mon Sumo Logic

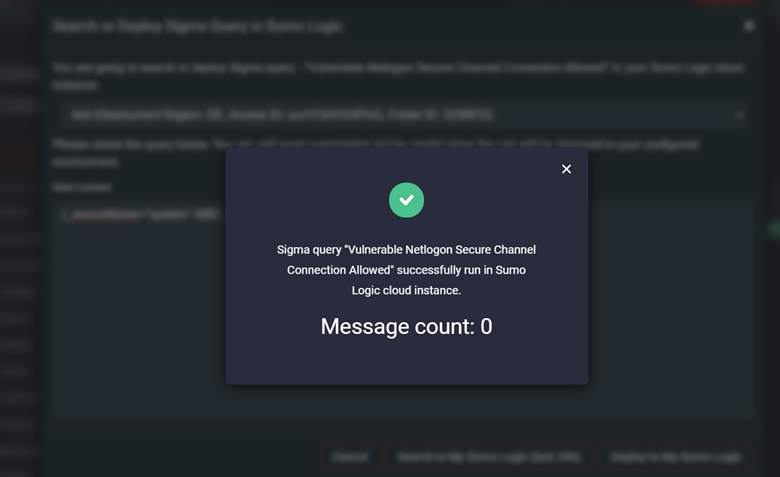

Une fois le déploiement ou la recherche de la requête réussi, vous verrez une notification de succès qui permet d’approfondir votre instance Sumo Logic avec la requête déployée ou exécutée.

La notification de déploiement réussi inclura également un lien qui vous mène au répertoire dans votre instance Sumo Logic avec la requête déployée.

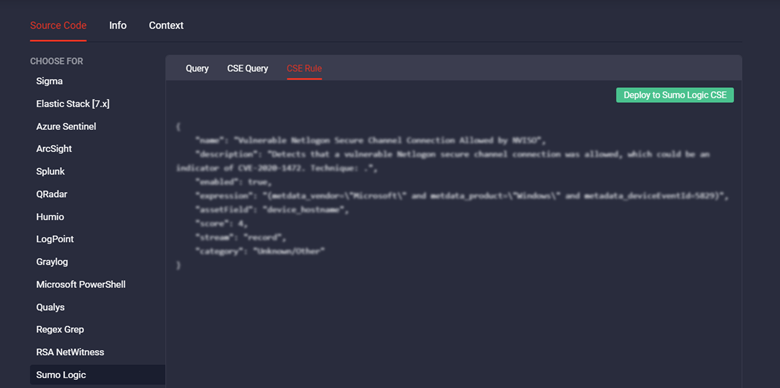

Déploiement des règles et requêtes CSE

L’intégration améliorée de Sumo Logic avec le Threat Detection Marketplace permet de déployer des règles CSE à la volée directement dans votre instance Sumo Logic CSE. Le déploiement automatisé des règles est possible avec l’intégration de l’API CSE activée pour les règles CSE.

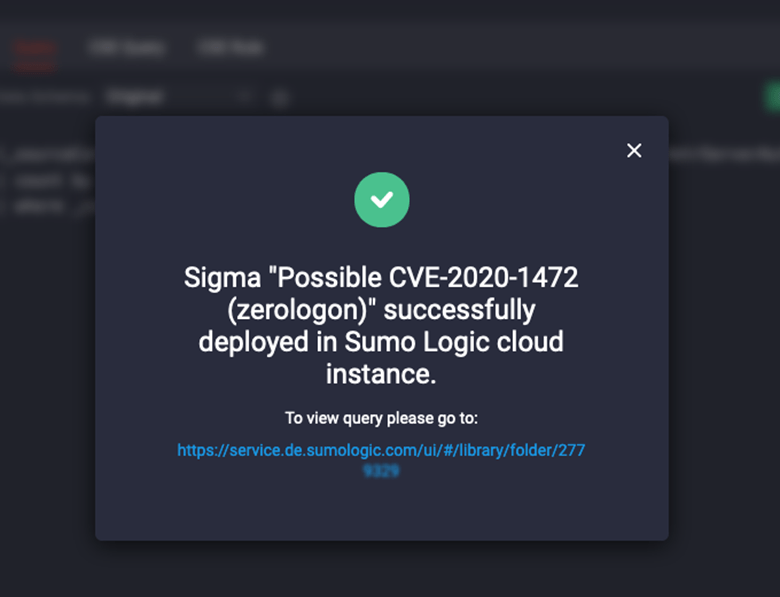

Pour essayer le déploiement simplifié des règles, sélectionnez l’onglet Règle CSE et cliquez sur le bouton Déployer vers Sumo Logic CSE Une fois configuré, vous verrez la notification de succès, et vous êtes prêt à démarrer votre expérience de détection des menaces !

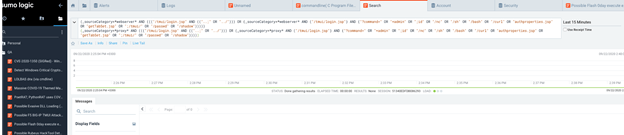

Vous serez alors directement dirigé vers votre instance Sumo Logic CSE où vous pourrez visualiser et gérer vos éléments de contenu déployés.

Les requêtes CSE ne peuvent être déployées que manuellement car il n’existe aucune configuration d’API disponible pour ce type de contenu. Pour déployer des requêtes CSE, sélectionnez l’onglet Requête CSE , cliquez sur le bouton Copier dans le Presse-papiers , puis collez le code directement dans votre instance Sumo Logic CSE à la nouvelle condition de Règle.

Vous cherchez plus de contenu de détection de menaces ? Inscrivez-vous à Threat Detection Marketplace pour tirer parti de plus de 70 000 règles, requêtes, playbooks et autres éléments de contenu sélectionnés traitant les dernières attaques et personnalisés pour votre environnement.