Des experts en sécurité ont découvert une nouvelle Strela Stealer campagne, qui exploite une nouvelle itération de malware voleur d’identifiants de messagerie. Dans cette campagne, la version mise à jour du malware est enrichie de fonctionnalités améliorées et est désormais capable de collecter des données de configuration système via l’utilitaire « system info ». De plus, Strela Stealer a étendu ses cibles au-delà de l’Espagne, de l’Italie et de l’Allemagne pour se concentrer sur l’Ukraine.

Détection des attaques de Strela Stealer

Chaque jour, environ 560 000 nouveaux éléments de malware sont détectés, selon Statista. Cela met en évidence la surface d’attaque en constante expansion, ce qui représente un défi significatif pour les défenseurs de la cybersécurité. Pour surpasser les menaces cybernétiques et détecter les attaques malveillantes à temps, les défenseurs peuvent compter sur SOC Prime Platform offrant une suite complète de produits pour la détection avancée des menaces et la chasse aux menaces.

Pour répondre aux dernières attaques de Strela Stealer, SOC Prime Platform propose un ensemble de détections enrichies en CTI. Cliquez sur Explorez les détections ci-dessous et accédez immédiatement aux règles de détection pertinentes, mappées au cadre de MITRE ATT&CK® et compatibles avec plus de 30 technologies SIEM, EDR et Data Lake.

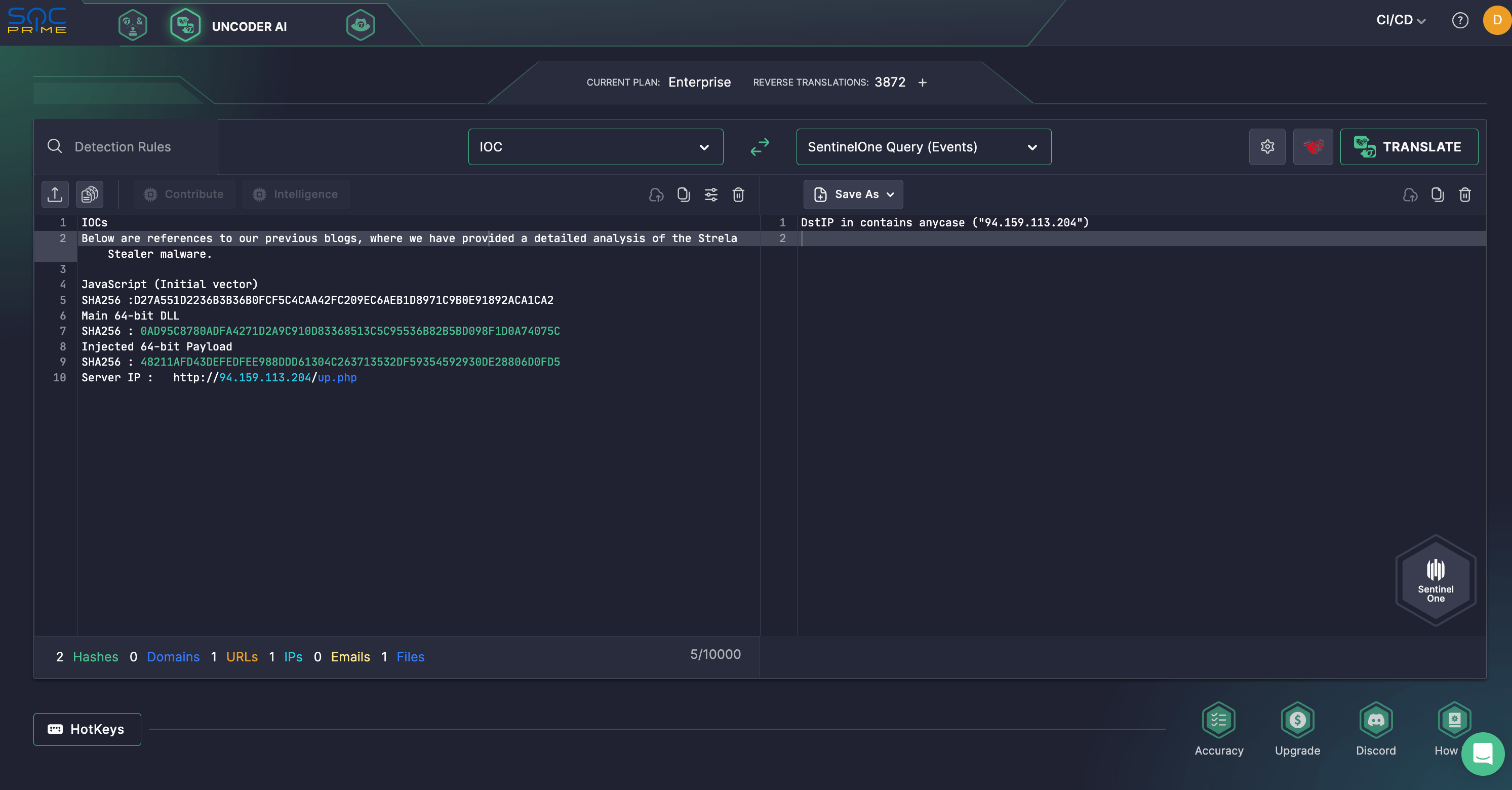

Les ingénieurs de la sécurité peuvent également tirer parti de Uncoder AI pour emballer de manière transparente les IOCs et effectuer une analyse rétrospective des TTP des adversaires. Convertissez instantanément les IOCs de la recherche par SonicWall en requêtes sur mesure compatibles avec divers langages SIEM, EDR et Data Lake.

Analyse des attaques de Strela Stealer : Nouvelle campagne contre l’Ukraine

L’équipe de SonicWall Capture Labs a suivi le malware Strela Stealer, qui est resté actif tout au long de 2024. Début novembre 2024, la souche malveillante s’est propagée via des courriels de phishing qui ont émergé dans une campagne discrète ciblant des utilisateurs en Europe centrale et sud-ouest. Il s’est appuyé sur JavaScript obscurci et WebDAV pour contourner les défenses de sécurité traditionnelles tout en évoluant et en affinant continuellement ses capacités offensives pour rester indétecté tout en exfiltrant furtivement des données sensibles.

Une nouvelle itération de Strela Stealer a récemment été identifiée avec des mises à jour notables. Le malware étend maintenant également sa portée au-delà de l’Espagne, de l’Italie et de l’Allemagne et cible l’Ukraine.

Le flux d’infection commence par du JavaScript envoyé dans des pièces jointes de courriel archivées. Lorsqu’il est exécuté, il déclenche un script PowerShell qui exécute une DLL depuis un emplacement réseau partagé via Regsvr32.exe, contournant le stockage sur disque. Cette méthode furtive assure l’exécution de la DLL malveillante directement depuis l’emplacement réseau.

La DLL 64 bits dans la variante Strela Stealer la plus récente agit comme un chargeur pour sa charge utile, avec le noyau encodé stocké dans sa section de données. Le malware décrypte le fichier armé via un XOR personnalisé. Cette variante améliorée de Strela Stealer présente des capacités avancées d’obfuscation avec du code inutile et de nombreuses instructions de saut, rendant l’analyse anti-malware plus difficile.

La DLL décrypte la charge utile, résout les imports nécessaires et l’exécute, avec RCX pointant vers l’entrée de la charge utile. Tant la DLL enveloppe que la charge utile incluent des méthodes d’obfuscation similaires, ce qui indique les mises à jour les plus sophistiquées de cette nouvelle variante.

La charge utile injectée, servant d’exécutable 64 bits, utilise l’API « GetKeyboardLayoutList » pour vérifier les dispositions de clavier installées, se terminant si aucune correspondance n’est trouvée. Initialement destiné à voler des identifiants de messagerie depuis Outlook et Thunderbird, la itération mise à jour du malware collecte maintenant également des données de configuration système en utilisant l’utilitaire « system info ». Le résultat est ensuite enregistré dans un fichier temporaire, crypté et envoyé au serveur via une requête POST. Les données volées sont exfiltrées après chiffrement, le malware s’attendant à une réponse « OK » du serveur.

La menace croissante de Strela Stealer est marquée par des techniques d’obfuscation avancées qui lui permettent de fonctionner sans laisser de traces sur le disque, rendant la détection plus difficile, ainsi que son expansion vers l’Ukraine au-delà des régions européennes, ce qui nécessite une vigilance cybernétique accrue. SOC Prime Platform pour la défense cybernétique collective offre aux organisations des technologies de pointe pour surpasser les menaces cybernétiques tout en renforçant les défenses et en construisant une posture cybersécuritaire robuste.