Il y a environ une semaine, nous avons reçu cette info de l’un de nos partenaires : « Nous voyons des e-mails de phishing circulant dans notre environnement (Interne à Interne) » accompagnée d’un échantillon de courriel partagé avec nous. Aujourd’hui, nous allons analyser les récentes attaques de phishing ciblant les entreprises Fortune 500 et Global 2000 surnommées « Stealthphish » visant à compromettre les e-mails professionnels (BEC) et à tromper les spécialistes financiers pour qu’ils transfèrent de l’argent vers de mauvais comptes. Cet incident est effectué par le même acteur que celui décrit dans le rapport IBM X-force IRIS du 21 février : https://securityintelligence.com/ibm-x-force-iris-uncovers-active-business-email-compromise-campaign-targeting-fortune-500-companies/ Sans plus attendre, plongeons dans les détails techniques de l’infrastructure et des mécanismes d’attaque, extrayons certains IOCs et tentons une attribution.

Commençons par l’extrait d’en-tête d’e-mail :

X-MS-Exchange-Organization-AuthMechanism : 04

X-Originating-IP : [154.118.XXX.YYY]

Allocation dynamique pour les clients LTE

VilleLagos

NomNigeria

L’ASN est le même que les IP des rapports ci-dessus. Deux URLs vers lesquelles l’email redirigeait :

hXXps://arcadiansilverspring[.]com/wp-admin/images/files/encrypted_access_area/signdocu/

hXXp://libertym[.]us/wp-content/themes/twentysixteen/files/encrypted_access_area/signdocu/

Adresses IP associées :

184[.]173[.]132[.]214

50[.]2[.]225[.]147

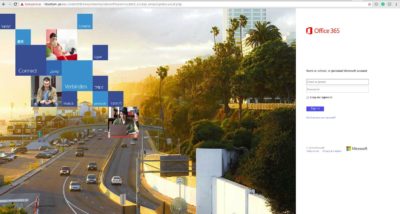

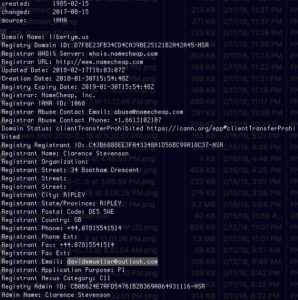

libertym[dot]us semble être un domaine récemment piraté : Il héberge une page de connexion Office365 de phishing pour la collecte d’identifiants. Dans ce cas, il y a au moins un avertissement de certificat SSL en haut de la page qui pourrait arrêter un utilisateur vigilant.

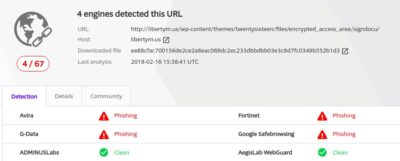

Il héberge une page de connexion Office365 de phishing pour la collecte d’identifiants. Dans ce cas, il y a au moins un avertissement de certificat SSL en haut de la page qui pourrait arrêter un utilisateur vigilant. Le domaine libertym[.]us a été classé comme malveillant le 16 février, il était donc relativement facile à détecter.

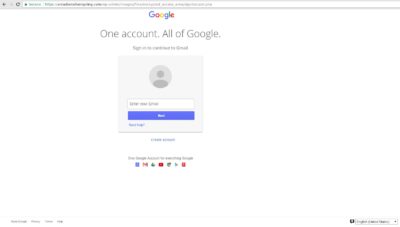

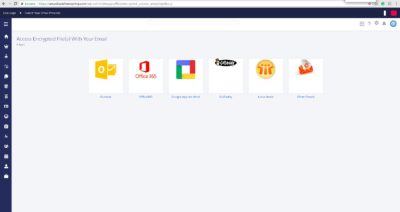

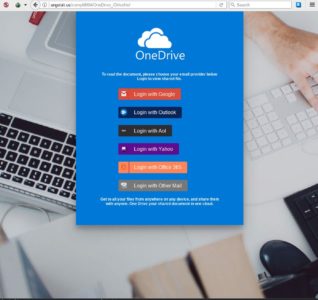

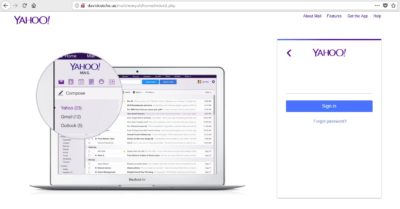

Le domaine libertym[.]us a été classé comme malveillant le 16 février, il était donc relativement facile à détecter. Un domaine plus dangereux hXXps://arcadiansilverspring[dot]com a également été récemment piraté et dispose d’un SSL approprié. Cela nous sert d’exemple que seul un HTTPS vert ≠ confiance ou sécurité. Dans cet exemple, les pages de phishing pour Google Apps et DocuSign sont similaires à celles que nous avions vues précédemment, ce qui constitue un autre lien avec Stealthphish. Captures d’écran des URLs de phishing :

Un domaine plus dangereux hXXps://arcadiansilverspring[dot]com a également été récemment piraté et dispose d’un SSL approprié. Cela nous sert d’exemple que seul un HTTPS vert ≠ confiance ou sécurité. Dans cet exemple, les pages de phishing pour Google Apps et DocuSign sont similaires à celles que nous avions vues précédemment, ce qui constitue un autre lien avec Stealthphish. Captures d’écran des URLs de phishing :

Le domaine est resté non répertorié pendant un certain temps même lorsque l’attaque progressait.

Le domaine est resté non répertorié pendant un certain temps même lorsque l’attaque progressait. À ce jour, la situation est un peu meilleure : https://www.virustotal.com/#/url/cc38768a899bd34a208a5cb15f84a9b139d1703b1c7477774e9eb73740e5af5c/detectionNous avons initialement fait un Whois sur le premier domaine malveillant qui nous a mené à davidwmueller[at]outlook[.]com alias Clarence Stevenson :

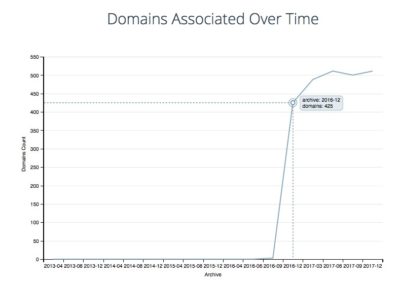

À ce jour, la situation est un peu meilleure : https://www.virustotal.com/#/url/cc38768a899bd34a208a5cb15f84a9b139d1703b1c7477774e9eb73740e5af5c/detectionNous avons initialement fait un Whois sur le premier domaine malveillant qui nous a mené à davidwmueller[at]outlook[.]com alias Clarence Stevenson : Un reverse whois sur l’e-mail de davidwmueller en utilisant certains des outils disponibles gratuitement trouve plus de 500 domaines qui ont été enregistrés depuis décembre 2016.

Un reverse whois sur l’e-mail de davidwmueller en utilisant certains des outils disponibles gratuitement trouve plus de 500 domaines qui ont été enregistrés depuis décembre 2016. Les domaines découverts ressemblent à des tentatives de typosquatting ou même à des sites Web légitimes plutôt qu’à des DGA :

Les domaines découverts ressemblent à des tentatives de typosquatting ou même à des sites Web légitimes plutôt qu’à des DGA :

• mobile-india.us

• hextracoin.us

• nikemail.us

• tipclub.us

• travelworld123.com

• treasurea.us

• app-android.us

• jumail.us

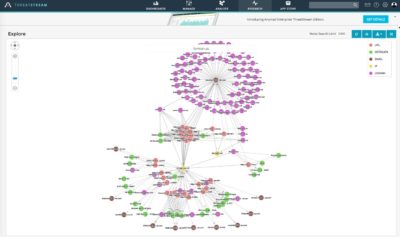

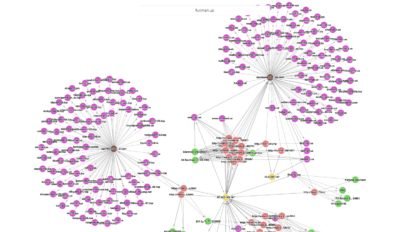

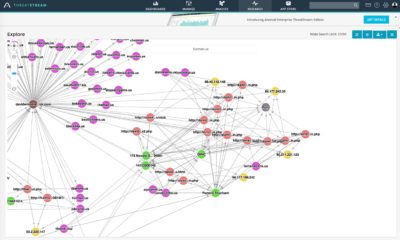

De nombreux domaines ont été maintenus inactifs et certains d’entre eux ont déjà expiré au moment de l’attaque, nous avons donc décidé de revoir manuellement l’OSINT et de filtrer le bruit : Les choses sont devenues plus intéressantes une fois que nous avons cherché nos découvertes dans Anomali ThreatStream :

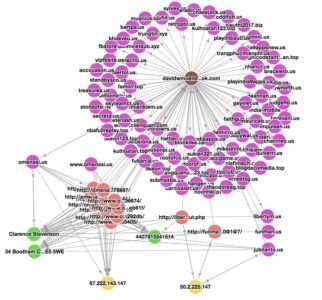

Les choses sont devenues plus intéressantes une fois que nous avons cherché nos découvertes dans Anomali ThreatStream : Ajout de quelques informations Whois à davidwmueller[at]outlook[.]com ainsi qu’une recherche de Clarence Stevenson dans les données ThreatStream :

Ajout de quelques informations Whois à davidwmueller[at]outlook[.]com ainsi qu’une recherche de Clarence Stevenson dans les données ThreatStream : Voyons maintenant ce qui se cache derrière ces URLs et domaines (ne pas essayer cela à la maison !) :

Voyons maintenant ce qui se cache derrière ces URLs et domaines (ne pas essayer cela à la maison !) :

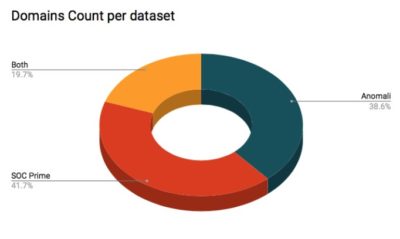

Stealthphish vise clairement O365, OneDrive, Google Apps et Yahoo Mail également. Comme prochaine étape, nous avons vérifié les 500+ domaines plus en détail en utilisant l’OSINT et une partie de notre flux d’informations sur les menaces propriétaires, puis nous avons fait correspondre notre ensemble de données avec ThreatStream. En conséquence, nous avons confirmé un total de 528 domaines liés à l’attaque avec 204 répertoriés dans ThreatStream, 220 dans SOC Prime et 104 dans les deux flux :

Stealthphish vise clairement O365, OneDrive, Google Apps et Yahoo Mail également. Comme prochaine étape, nous avons vérifié les 500+ domaines plus en détail en utilisant l’OSINT et une partie de notre flux d’informations sur les menaces propriétaires, puis nous avons fait correspondre notre ensemble de données avec ThreatStream. En conséquence, nous avons confirmé un total de 528 domaines liés à l’attaque avec 204 répertoriés dans ThreatStream, 220 dans SOC Prime et 104 dans les deux flux : Il est temps de rechercher les IP dans ThreatStream et de voir s’il y a d’autres liens :

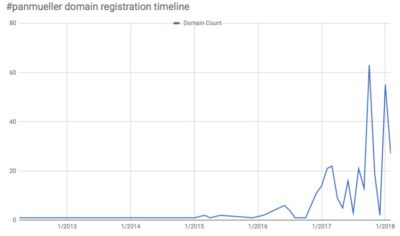

Il est temps de rechercher les IP dans ThreatStream et de voir s’il y a d’autres liens : Nous avons de nouveaux noms (identités volées ou pseudo) et 10 autres adresses Gmail à utiliser dans notre recherche Whois et d’informations sur les menaces. Nous ne voyons également pas beaucoup de contexte sur les IP OSINT trouvées, ce qui signifie qu’elles ne sont pas encore utilisées dans une attaque active (pas encore un IOC). À ce stade, nous avons essayé de vérifier les mesures de sécurité de base du compte Outlook de PanMueller (PAN signifie Phishing Attack Nigeria et se traduit également par « Monsieur » de l’ukrainien, il a donc été utilisé par nos chercheurs comme nom interne).

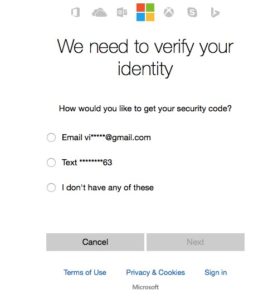

Nous avons de nouveaux noms (identités volées ou pseudo) et 10 autres adresses Gmail à utiliser dans notre recherche Whois et d’informations sur les menaces. Nous ne voyons également pas beaucoup de contexte sur les IP OSINT trouvées, ce qui signifie qu’elles ne sont pas encore utilisées dans une attaque active (pas encore un IOC). À ce stade, nous avons essayé de vérifier les mesures de sécurité de base du compte Outlook de PanMueller (PAN signifie Phishing Attack Nigeria et se traduit également par « Monsieur » de l’ukrainien, il a donc été utilisé par nos chercheurs comme nom interne). Nous avons 10 comptes Gmail à passer, commençons par celui qui ressemble au courriel de sauvegarde : vip01667790762[at]gmail[.]com

Nous avons 10 comptes Gmail à passer, commençons par celui qui ressemble au courriel de sauvegarde : vip01667790762[at]gmail[.]com Alors que nous continuons à enrichir tous les e-mails sur notre graphique, nous remarquons également nguyenthilinh110591[at]gmail.com avec de nombreux domaines liés :

Alors que nous continuons à enrichir tous les e-mails sur notre graphique, nous remarquons également nguyenthilinh110591[at]gmail.com avec de nombreux domaines liés : Nous commençons à voir des domaines protégés par WhoisGuard et des inscriptions privées. Mais il semble que notre PanMueller ne se soit pas trop préoccupé de cacher son identité lors de l’enregistrement en masse des domaines. Essayons de découvrir qui se cache derrière le compte vip01667790762[at]gmail.com et davidwmueller[at]outlook[.]com en effectuant tout simplement une recherche Google :

Nous commençons à voir des domaines protégés par WhoisGuard et des inscriptions privées. Mais il semble que notre PanMueller ne se soit pas trop préoccupé de cacher son identité lors de l’enregistrement en masse des domaines. Essayons de découvrir qui se cache derrière le compte vip01667790762[at]gmail.com et davidwmueller[at]outlook[.]com en effectuant tout simplement une recherche Google :

On dirait que notre PanMueller n’est pas un maître du mal qui aurait planifié une attaque pour la domination mondiale pendant 2,5 ans mais une personne qui ne se soucie pas vraiment de sa cybersécurité personnelle. Il vend des services de VPN, un hébergement rapide et des enregistrements de domaine, en général ce n’est pas exactement une activité criminelle. Même plus, il répertorie publiquement son numéro de téléphone portable sur sa page Facebook avec l’utilisation de celui-ci dans son adresse Gmail d’enregistrement de domaine. Soit il a été piraté, soit il était suffisamment déterminé pour vraiment planifier tout cela et obtenir 7 681 abonnés/amis dans le processus. Le comportement de PanMueller est également très différent des derniers développements de cette campagne. Le domaine « arcadiansilverspring » ne correspond tout simplement pas ! PanMueller utilisait des domaines enregistrés à petit prix sous des noms fictifs et l’information est restée ouverte. Pendant ce temps, StealthPhish a manifestement démontré des capacités de piratage de sites Web légitimes utilisant WordPress (un bug récent dans la version 4.9.3 avec mise à jour automatique désactivée peut faire sonner la cloche) et leurs domaines sont cachés derrière les services WhoisGuard. Bien que nous ayons découvert la majorité de l’infrastructure de l’attaquant, il reste un ensemble de domaines qui reste dans l’ombre. Et ce sont les domaines piratés avec des certificats SSL légitimes qui représentent une menace beaucoup plus importante. Découvrir ces domaines est une tâche appropriée pour tout chasseur de menaces, analyste SOC et SIEM, nous serons donc prêts à aider avec le bon contenu de détection de menace.

On dirait que notre PanMueller n’est pas un maître du mal qui aurait planifié une attaque pour la domination mondiale pendant 2,5 ans mais une personne qui ne se soucie pas vraiment de sa cybersécurité personnelle. Il vend des services de VPN, un hébergement rapide et des enregistrements de domaine, en général ce n’est pas exactement une activité criminelle. Même plus, il répertorie publiquement son numéro de téléphone portable sur sa page Facebook avec l’utilisation de celui-ci dans son adresse Gmail d’enregistrement de domaine. Soit il a été piraté, soit il était suffisamment déterminé pour vraiment planifier tout cela et obtenir 7 681 abonnés/amis dans le processus. Le comportement de PanMueller est également très différent des derniers développements de cette campagne. Le domaine « arcadiansilverspring » ne correspond tout simplement pas ! PanMueller utilisait des domaines enregistrés à petit prix sous des noms fictifs et l’information est restée ouverte. Pendant ce temps, StealthPhish a manifestement démontré des capacités de piratage de sites Web légitimes utilisant WordPress (un bug récent dans la version 4.9.3 avec mise à jour automatique désactivée peut faire sonner la cloche) et leurs domaines sont cachés derrière les services WhoisGuard. Bien que nous ayons découvert la majorité de l’infrastructure de l’attaquant, il reste un ensemble de domaines qui reste dans l’ombre. Et ce sont les domaines piratés avec des certificats SSL légitimes qui représentent une menace beaucoup plus importante. Découvrir ces domaines est une tâche appropriée pour tout chasseur de menaces, analyste SOC et SIEM, nous serons donc prêts à aider avec le bon contenu de détection de menace.

En revenant au graphique, nous avons essayé de rechercher chaque élément de métadonnées que ThreatStream pouvait trouver et trouvé un résultat particulièrement intéressant lié à « Pamela Touchard » : Pamela nous a conduit à l’infâme Pony. Peut-être que PanMueller n’était qu’un proxy et qu’il a vendu ses affaires aux mauvaises personnes ? Quelques brèves informations du bulletin Anomali Threat sur Pony :

Pamela nous a conduit à l’infâme Pony. Peut-être que PanMueller n’était qu’un proxy et qu’il a vendu ses affaires aux mauvaises personnes ? Quelques brèves informations du bulletin Anomali Threat sur Pony :

« Pony est un voleur de mots de passe et un téléchargeur. Un téléchargeur est un programme qui télécharge des logiciels malveillants supplémentaires afin de compromettre davantage le système. Pony est largement disponible en tant que code source et via de nombreux forums de hack. Pony est souvent hébergé sur un hébergement à l’épreuve des balles avec une infrastructure en Russie et en Ukraine. Pony est étroitement associé à Chanitor/Hancitor et Neverquest/Vawtrak. Pony a affecté des millions de victimes dans le monde entier. »

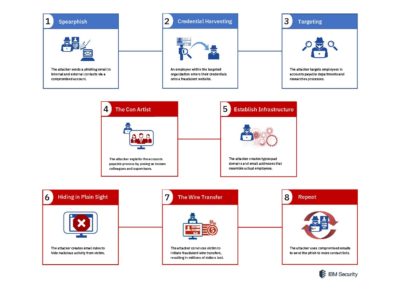

Il y a environ 4000+ indicateurs de compromission associés à l’utilisation de Pony par le CyberCrime avec 250+ nouvelles URL en 2018 seulement. Pour approfondir cette question, je recommande de suivre https://ui.threatstream.com/tip/7073 and https://ui.threatstream.com/search?status=active&value__re=.*pony.*Nous pouvons conclure que Stealthphish est la campagne de phishing à l’échelle mondiale organisée par Cyber Crime avec des ressources considérables. L’acteur opère furtivement et se cache à la vue de tous en utilisant les comptes de messagerie professionnelle compromis (aka #BEC), en exploitant les filtres de messagerie pour masquer l’activité des victimes piratées et en imitant soigneusement les individus piratés travaillant dans des positions financières et comptables des entreprises Fortune 500 et Global 2000.

Source de l’image originale : IBM SecurityLes objectifs de la campagne Stealthphish sont de tirer parti de l’ingénierie sociale pour tromper le personnel responsable des opérations financières afin de transférer de l’argent aux cybercriminels, en le masquant comme une opération légitime. Nous n’avons peut-être pas encore vu le dénouement de cet acteur. Le compromis ou l’utilisation abusive des domaines de PanMueller (et des comptes ?) a donné à Stealthphish une quantité sans précédent de domaines pour la collecte d’identifiants. Ces domaines ne sont pas répertoriés ou même marqués comme propres sur la plupart des OSINT, des renseignements commerciaux. Ils ne sont pas enregistrés récemment, exclus des listes de logiciels malveillants telles que VirusTotal et même des ressources anti-phishing dédiées comme OpenPhish et PhishTank. Il n’y a pas non plus de logiciel malveillant impliqué au stade initial de l’attaque et Stealthphish s’est constitué une énorme infrastructure « pré-IOC ». De plus, si nous examinons attentivement les domaines, nous voyons que cela est loin d’être un cas typique de DGA (domain generated algorithms) pour éviter les détections modernes basées sur l’apprentissage automatique. Et comme nous le savons, une fois que les identifiants sont obtenus, Stealthphish exploite les comptes de messagerie d’entreprise pour mélanger les actions de phishing avec les communications commerciales légitimes (Living off the land 2.0 : services de messagerie cloud). Avec tout cela combiné, nous voyons une attaque soigneusement exécutée qui évitera la plupart des défenses anti-phishing d’aujourd’hui.

Il est fortement recommandé de mettre sur liste noire toute connexion aux IOCs fournis ci-dessous et de les ajouter aux listes de surveillance dans les technologies de détection que vous possédez. De plus, l’intégration étroite de toute information sur les menaces liées à Pony, qu’il s’agisse d’URLs ou de hachages, est d’une importance capitale.

Pendant ce temps, nous contribuons à toutes nos découvertes à Anomali ThreatStream ainsi qu’à finaliser le contenu pour notre propre Threat Detection Marketplace.

Les ASN impliqués dans l’attaque, recommandés pour inclusion dans une liste noire si applicable :

AS37340 https://ipinfo.io/AS37340AS36873 https://ipinfo.io/AS36873Indicateurs de compromission (IOCs) TLP:WHITE :IP:184[.]173[.]132[.]214

50[.]2[.]225[.]147

67[.]222[.]143[.]147

50[.]2[.]225[.]167Domaine :aamape[dot]com

angelalt[dot]us

app-android[dot]us

davidcutche[dot]us

getartifa[dot]top

hextracoin[dot]us

jumail[dot]us

libertym[dot]us

likeviet[dot]top

mobile-india[dot]us

nhacsan[dot]pro

nikemail[dot]us

omenaxi[dot]us

passethus[dot]com

ribbinkx[dot]xyz

tintuc36h[dot]com

tipclub[dot]us

travelworld123[dot]com

treasurea[dot]usURL :hXXps://arcadiansilverspring[dot]com/wp-admin/images/files/encrypted_access_area/signdocu/

hXXp://libertym[dot]us/wp-content/themes/twentysixteen/files/encrypted_access_area/signdocu/

Tous les autres IOCs ne sont pas destinés à la divulgation publique pour le moment et impliquent plus de 528 domaines (324 découverts par SOC Prime), plus de 120 IP avec des e-mails compromis. Nous sommes en train de les distribuer avec le contenu de détection via https://my.socprime.com/en/tdm/ and https://ui.threatstream.com/Liens vers le contenu de détection des menaces pour SIEM :

ArcSight QRadar et Splunk https://tdm.socprime.com/login/Un grand merci à l’un de nos partenaires pour avoir partagé les 77 domaines suspects initiaux et l’échantillon d’e-mail qui ont permis d’accélérer l’enquête – merci mec, tu déchires !

Ce rapport vous est présenté par la division Vader

/Restez en sécurité