La vie privée est une valeur fondamentale en matière de sécurité numérique. Le rythme dynamique de l’évolution de la cybersécurité souligne l’importance de la protection de la vie privée, qui implique de sauvegarder l’identité de l’utilisateur et de garder les données privées, sûres et sécurisées lors de la navigation en ligne. Dans cet article de blog, je souhaite partager mon expertise acquise au cours de plus de 20 ans dans le domaine et en tant que CISO chez SOC Prime.

Ces 7 dernières années chez SOC Prime, nous avons trouvé nos propres façons de communiquer avec les clients, de recueillir des retours et de combiner produits et services dans la bonne proportion et de manière évolutive. En offrant des services professionnels de SIEM et de gestion conjointe pour les entreprises Fortune 500 et Global 2000, nous avons vu de nombreuses approches habiles appliquées par des ingénieurs en cybersécurité de diverses organisations et industries qui ont réussi à construire des mécanismes de détection efficaces malgré les ressources limitées à leur disposition. Faisons une analogie avec l’histoire de la fabrication pour expliquer la cause profonde des préoccupations relatives à la vie privée et les moyens de les gérer.

L’humanité a trouvé le bon moyen de fabriquer des biens à la suite d’une longue histoire de tentatives et d’erreurs. Ce voyage a commencé par des biens fabriqués à la main uniquement pour la consommation personnelle, suivi par la fabrication de biens destinés à la vente sur les marchés médiévaux, et atteignant la production à grande échelle pour le marché de masse via des processus de fabrication automatisés.

Prenant cette analogie, en termes de développement de contenu dans le domaine de la cybersécurité, la plupart des entreprises sont encore à l’âge de bronze, produisant des contenus en interne décalés par rapport aux menaces actuelles. Il y a plusieurs raisons à cela. Premièrement, la difficulté tourne autour du contrôle de la propriété, car il est difficile de véritablement posséder quelque chose dans une grande entreprise. Ainsi, il est assez difficile d’assumer la responsabilité d’une mauvaise décision. Un autre défi concerne le recrutement et la fidélisation des experts matures, tant en raison d’une pénurie de talents d’environ 3 millions de personnes, qu’en raison du fait que les meilleurs experts se dirigent souvent vers des entreprises spécialisées. Par exemple, un expert avec de solides compétences en recherche et en rétro-ingénierie de malwares est susceptible de passer à un fournisseur EDR, donc cela nécessite un effort considérable pour les garder en interne. Le budget restreint et le temps limité pour le développement de contenu est un autre obstacle.

Enfin, en ce qui concerne les défis liés au développement de contenu, les préoccupations relatives à la vie privée restent un problème. Toutes les options sauf le développement de contenu en interne nécessitent un accès de tiers aux données sensibles de l’organisation. En même temps, toutes sortes de journaux et de télémétrie provenant des applications périphériques, cloud, SaaS et des « joyaux de la couronne » contiennent des données sensibles qui sont fréquemment soumises à des réglementations et peuvent souvent contenir la propriété intellectuelle de l’entreprise. Comme ces données se retrouvent généralement dans les silos de SIEM, d’analyse de journaux et d’EDR, l’accès est souvent privilégié et non restreint. Pourtant, les options disponibles sur le marché actuel pour répondre à ce défi nécessitent de donner un accès complet à un tiers. Si ce tiers est un MSSP ou MDR bien établi, les préoccupations relatives à la vie privée sont moins pressantes, mais très souvent, le développement de contenu est sous-traité à des fournisseurs tiers de type startup qui comptent quelques dizaines de personnes dans leur équipe, y compris des postes non techniques, cherchant à protéger les données d’une entreprise du Fortune-100 « comme les leurs ».

Pour des organisations comme les agences gouvernementales ou fédérales, il est pratiquement impossible d’approuver un tel accès tiers à des données sensibles. Ici, je vais essayer de clarifier les préoccupations existantes en matière de confidentialité et prouver que la révolution industrielle dans le développement de contenu a véritablement eu lieu. La confidentialité n’est plus un obstacle au développement d’algorithmes de détection, y compris les processus automatisés.

Tout d’abord, faisons un pas en arrière et mettons-nous d’accord sur les termes pour être sur la même longueur d’onde. Une alerte, un signal ou une détection — qu’importe ce que vous nommez — par nature consiste en une règle de détection ou une requête de chasse (algorithme) appliquée aux journaux, à la télémétrie, aux informations API (données) avec un certain résultat (issue).

Présentation de notre modèle de maturité de développement de contenu

Pour faire une règle de haute qualité du point de vue de la confidentialité, vous devez avoir accès à la plateforme SIEM / EDR / XDR / Data Analytics / Log Analytics / Threat Hunting (ci-après, Plateforme), ainsi qu’à une source de données et à un résultat d’alerte. Aucune préoccupation relative à la confidentialité n’existe jusqu’à ce que vous prévoyiez d’impliquer un tiers. En analysant un large éventail de règles sur une variété de nos clients, y compris leurs approches uniques de traitement des alertes, nous avons construit le modèle de maturité de développement de contenu suivant, qui aide à expliquer comment SOC Prime atténue les risques de confidentialité. Ce modèle contient quatre étapes de maturité de développement de contenu. Plus l’étape est élevée, plus le processus de développement de contenu est mature, ainsi que du point de vue de la protection de la vie privée :

- Développement de contenu via des services de conseil. Cette étape implique de collecter des journaux d’une infrastructure en direct, de trouver des modèles suspects, puis de les décrire comme des règles, des requêtes ou des recettes de Machine Learning (ML) dans le format spécifique de la Plateforme, et de mettre en œuvre ces éléments de contenu sur la même infrastructure. Cela nécessite d’accéder aux journaux bruts, aux règles, aux requêtes et aux alertes déclenchées dans la Plateforme du client. Normalement, à cette étape, le développement de contenu de détection est fourni par des services de conseil.

- Développement de contenu via des services gérés en co-direction. Cette étape se concentre sur l’analyse des journaux/événements typiques dans des environnements de laboratoire, en simulant les dernières menaces et attaques pour capturer les modèles d’attaque dans les journaux. Elle implique également de créer des règles de détection en temps réel, des requêtes de chasse aux menaces ou des recettes de ML du côté du client, en vérifiant le résultat et en ajustant les règles/indications. La réalisation de ces opérations nécessite un accès aux règles/indications et aux alertes déclenchées dans la Plateforme du client. Normalement, à cette étape, le développement de contenu de détection est fourni par des services gérés en co-direction.

- Modèle de développement par rapprochement avec boucle de rétroaction. Cette étape représente le modèle de développement par rapprochement, qui implique l’engagement de centaines d’ingénieurs en sécurité externes et de chercheurs dans le monde, analysant des journaux dans des environnements de laboratoire, décrivant des règles ou des requêtes en utilisant le langage universel pris en charge par divers SIEM, EDR, ou d’autres types de plateformes d’analyse de journaux, ainsi que la mise en œuvre automatique de ces règles ou requêtes sur différentes infrastructures en utilisant un ensemble prédéfini de personnalisations. Recueillir les retours des clients pour assurer l’amélioration continue des règles/requêtes est crucial à cette étape, ce qui nécessite l’accès aux règles/requêtes (optionnel*), y compris l’accès aux statistiques anonymisées et agrégées sur les alertes déclenchées dans la Plateforme du client.

- Crowdsourcing development model without a feedback loop. À cette étape, le développement de contenu de détection atteint le plus haut degré de maturité. Développer du contenu transversal pour divers SIEM, EDR, ou d’autres types de plateformes d’analyse de journaux est disponible sans recevoir de retour continu des clients. Cette étape ressemble fortement à la troisième, mais l’exactitude de la règle ou de la demande repose sur le retour déjà collecté auprès de divers clients sur une période de temps significative pour un grand ensemble de règles/demandes différentes. Le retour des clients est très apprécié, mais non requis. Cette étape nécessite l’accès aux règles/demandes (optionnel*) dans la Plateforme du client.

optionnel* — l’accès n’est pas requis si le client déploie manuellement des éléments de contenu.

La première étape du modèle de maturité de développement de contenu décrit est la plus sensible aux risques de confidentialité. En plus des préoccupations de confidentialité des clients, le développement de contenu à la première étape soulève également d’autres défis avec les droits de propriété intellectuelle (PI), car le contenu fabriqué dans l’infrastructure du client basé sur les journaux du client appartient uniquement au client. Ces défis expliquent clairement pourquoi les produits et services de SOC Prime ne peuvent pas être livrés à l’étape la moins mature et la plus vulnérable en termes de confidentialité. SOC Prime peut travailler à la deuxième étape en livrant des services gérés en co-direction, mais le modèle de développement par rapprochement disponible aux troisième et quatrième étapes offre plus de maturité et une plus grande sensibilisation à la confidentialité. La maturité de développement de contenu la plus élevée atteinte à la quatrième étape est ce qui fait que SOC Prime se démarque des autres fournisseurs de cybersécurité. Nous avons déjà recueilli des retours clients sur une période significative, nous permettant d’être moins dépendant de la boucle de rétroaction du client.

Pour approfondir les préoccupations relatives à la confidentialité, je vais expliquer ensuite comment nous atténuons les risques généraux de confidentialité pour nos clients en illustrant les exemples des produits principaux et des fonctionnalités de SOC Prime. Je commencerai par Uncoder.IO, l’un des projets pionniers de SOC Prime et hautement remarquable du point de vue de la confidentialité.

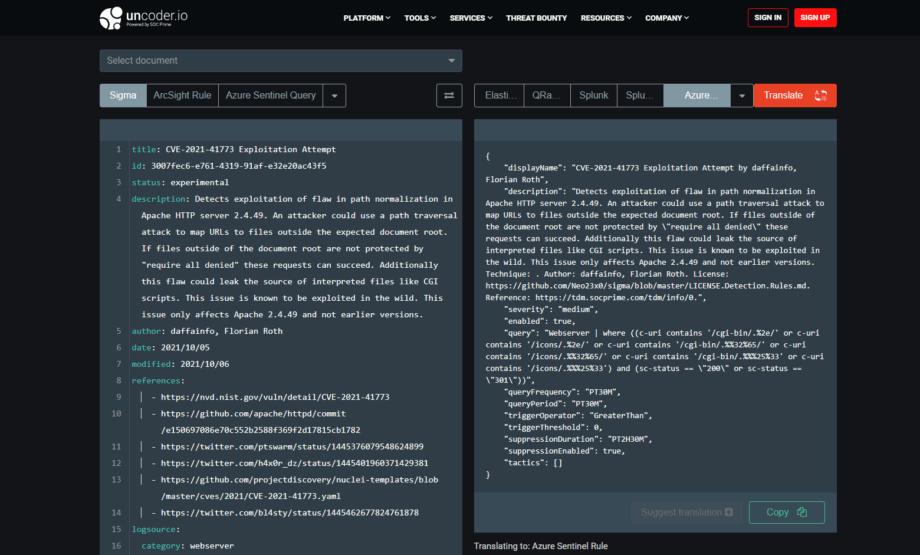

Uncoder.IO

Uncoder.IO est le moteur de traduction en ligne Sigma pour les recherches sauvegardées, requêtes, filtres, requêtes API SIEM, ce qui aide les SOC Analysts, Threat Hunters et Detection Engineers à convertir les détections au format SIEM ou XDR sélectionné à la volée.

Nous appliquons les meilleures pratiques de l’industrie suivantes pour assurer la protection de la confidentialité des données pour tous les utilisateurs travaillant avec Uncoder.IO :

- Entièrement anonyme : pas d’inscription, pas d’authentification, pas de journalisation

- Toutes les données sont conservées basées sur la session, stockées en mémoire, pas de stockage sur les disques serveurs

- Réimage complète toutes les 24h

- Architecture basée sur les microservices

- Basé sur le projet vérifié par la communauté « sigmac »

- Hébergement Amazon AWS

- Données au repos chiffrées à l’aide d’un algorithme de chiffrement standard de l’industrie, AES-256

- Données en transit chiffrées à l’aide du protocole de chiffrement TLS 1.2

- Notation générale A+ selon Qualys SSL Labs

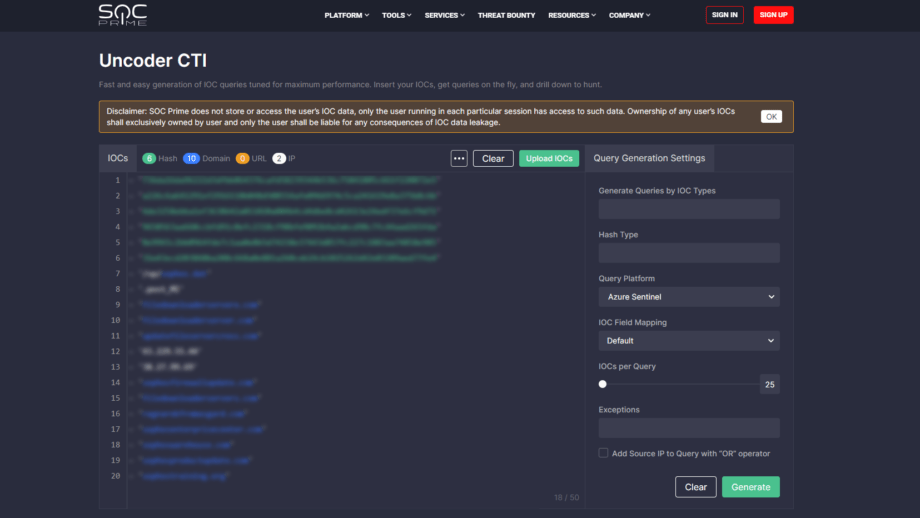

Uncoder CTI

Uncoder CTI et sa version publique, CTI.Uncoder.IO, sont des outils de conversion en ligne qui rendent la chasse aux menaces basée sur l’IOC plus facile et plus rapide. Avec Uncoder CTI, les spécialistes du renseignement sur les menaces et les chasseurs de menaces peuvent facilement convertir les IOC en requêtes de chasse personnalisées prêtes à s’exécuter dans le SIEM ou XDR sélectionné.

Contrairement à une plateforme de renseignement sur les menaces standard (TIP), Uncoder CTI permet d’extraire des IOC de n’importe quel flux ou source. Tout comme Uncoder.IO, Uncoder CTI a été conçu en tenant compte de la confidentialité. Seul l’utilisateur exécutant chaque session Uncoder CTI a accès à ses données IOC. SOC Prime ne collecte aucun IOC ni leurs journaux, et aucun tiers n’a accès à ces données.

Uncoder CTI répond aux préoccupations relatives à la confidentialité comme suit :

- Entièrement anonyme : pas d’inscription, pas d’authentification, pas de journalisation d’IOC, pas de collecte d’IOC

- Toutes les données sont conservées basées sur la session, stockées en mémoire, pas de stockage sur les disques serveurs

- Réimage complète toutes les 24h

- Architecture basée sur les microservices

- Hébergement Amazon AWS

- Basé sur le projet vérifié par la communauté « sigmac »

- Les traductions Sigma sont réalisées sur des microservices dédiés et ne sont enregistrées à aucune étape

- Toutes les conversions se font en RAM (mémoire à accès aléatoire) pour garantir haute performance, évolutivité, et confidentialité

- La Plateforme analyse les IOC localement dans l’environnement du navigateur de l’utilisateur, aucun IOC n’est envoyé au serveur Uncoder CTI

- La Plateforme retourne des requêtes prêtes à l’emploi directement à votre navigateur via un canal chiffré

- Les données au repos sont chiffrées à l’aide d’un algorithme de chiffrement standard de l’industrie, AES-256

- Les données en transit sont chiffrées à l’aide du protocole de chiffrement TLS 1.2

- Le rapport CTI ne quitte pas votre environnement local (votre ordinateur et votre navigateur)

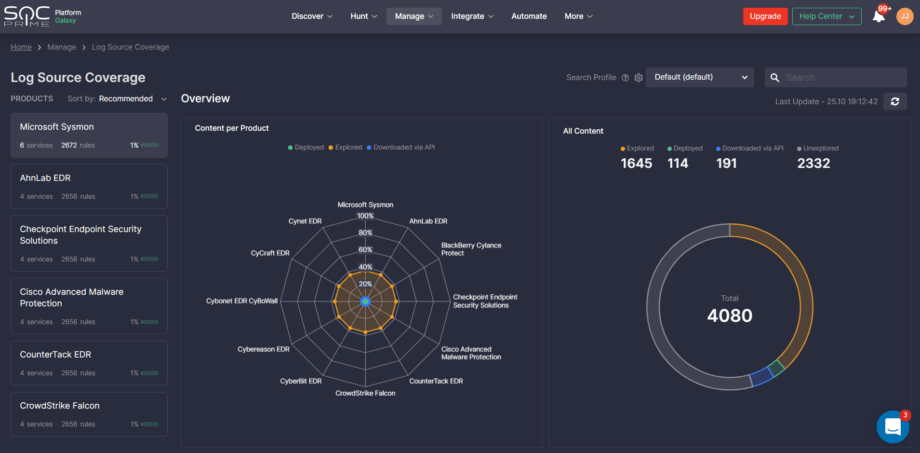

Couverture de la source du journal et de la MITRE ATT&CK

La première plateforme mondiale de défense cyber collaborative, de chasse et de découverte fournit aux professionnels de la sécurité des outils de gestion pour suivre l’efficacité de la détection des menaces et la couverture des données en utilisant SIEM ou XDR.

La couverture des sources de journaux visualise comment les sources de journaux spécifiques à l’organisation sont couvertes par le contenu SOC du Threat Detection Marketplace, ce qui permet de suivre et d’orchestrer le programme général de détection des menaces pour l’entreprise. La couverture MITRE ATT&CK® affiche les progrès en direct dans la résolution des tactiques, techniques et sous-techniques ATT&CK basées sur le contenu de détection exploré ou déployé.

La couverture des sources de journaux et la couverture MITRE ATT&CK® sont conçues pour atténuer les risques de confidentialité avec les moyens de protection de l’information suivants :

- Pas d’accès tiers aux données utilisateur traitées par la plateforme Detection as Code

- Les données au repos sont chiffrées à l’aide d’un algorithme de chiffrement standard de l’industrie, AES-256

Bientôt, nous allons permettre l’exportation des données de couverture vers les formats CSV et JSON compatibles avec l’outil MITRE ATT&CK Navigator . Cette capacité est pratique pour les acteurs de la sécurité travaillant hors ligne dans Excel ou avec l’outil basé sur le web MITRE ATT&CK Navigator outil.

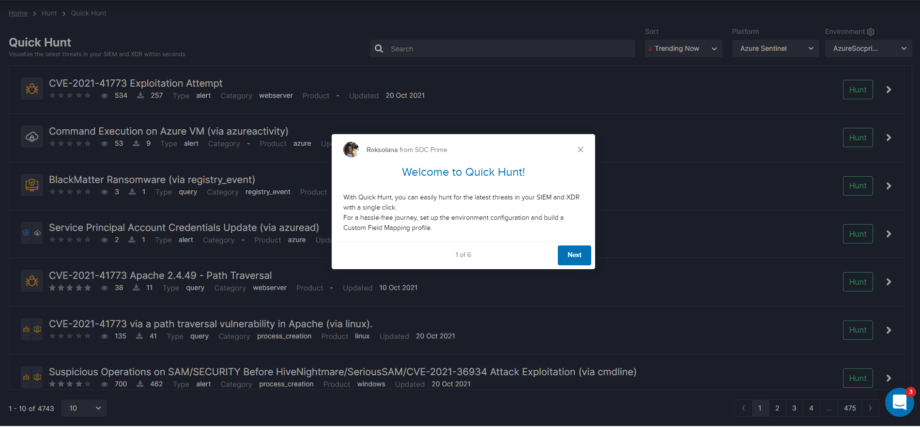

Quick Hunt

Quick Hunt aide les chasseurs de menaces à visualiser et à rechercher les dernières menaces dans leur SIEM & XDR en un seul clic. Quick Hunt a été conçu selon les meilleures pratiques de protection de la confidentialité, en particulier :

- Toutes les requêtes de chasse sont lancées pendant la session de navigateur existante

- Les données en transit sont chiffrées à l’aide du protocole de chiffrement TLS 1.2

- Les retours des utilisateurs sont entièrement anonymisés et fournis selon le choix de l’utilisateur exclusivement

Threat Detection Marketplace

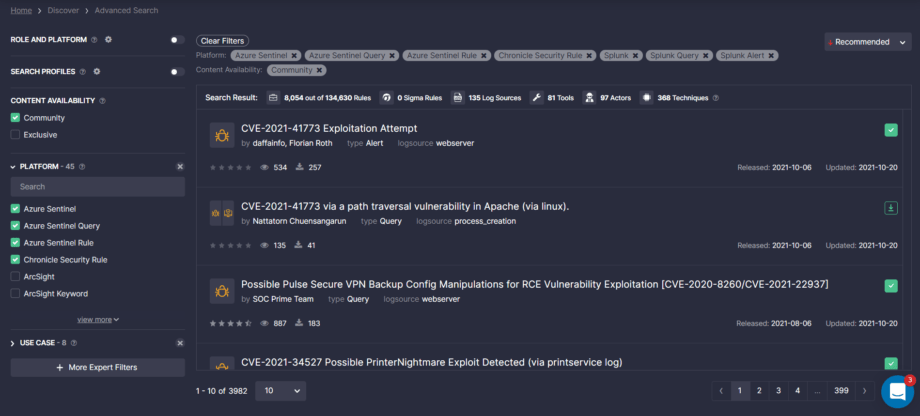

Le premier Threat Detection Marketplace au monde axé sur les primes pour le contenu SOC agrège le contenu de détection de menaces basé sur Sigma le plus à jour de plus de 300 chercheurs et le livre de manière native via abonnement à plus de 20 plateformes SIEM et XDR. Le Threat Detection Marketplace de SOC Prime contient plus de 130 000 détections alignées avec le cadre MITRE ATT&CK et continuellement mises à jour. Pour adapter la recherche de contenu au rôle et aux besoins de sécurité de l’utilisateur, le Threat Detection Marketplace de SOC Prime offre une variété de paramètres de personnalisation et de filtres configurés dans le profil de l’utilisateur. Cependant, cette personnalisation du profil utilisateur basée sur le moteur de recommandation est facultative.

Le Threat Detection Marketplace de SOC Prime se conforme aux meilleures pratiques suivantes pour garantir la protection de la confidentialité des données :

- Mot de passe à usage unique (OTP)

- Authentification à deux facteurs (2FA)

- Historique des connexions, des visualisations et des téléchargements stocké sur des serveurs analytiques dédiés

- Journalisation de la sécurité (piste d’audit)

- Hébergement Amazon AWS

- Protection par pare-feu d’application web (WAF)

- Les données au repos sont chiffrées à l’aide d’un algorithme de chiffrement standard de l’industrie, AES-256

- Les données en transit sont chiffrées à l’aide du protocole de chiffrement TLS 1.2

- Notation générale A+ selon Qualys SSL Labs

Gestion continue du contenu

Le module de gestion continue du contenu (CCM) alimenté par la plateforme Detection as Code de SOC Prime diffuse le contenu SOC compatible directement dans l’environnement de l’utilisateur. Le module CCM livre automatiquement le contenu de détection le plus pertinent en temps réel, libérant les équipes de sécurité pour qu’elles puissent consacrer plus de temps à la sécurisation plutôt qu’à la chasse. Pour permettre la livraison et la gestion en temps réel du contenu et rester à la pointe, le module CCM a été conçu selon une approche proactive du développement de workflow CI/CD.

Le module CCM atténue les risques de confidentialité de la manière suivante :

- Aucune donnée de journal collectée depuis votre environnement SIEM, EDR ou XDR

- SOC Prime dispose uniquement d’informations sur les règles en cours d’exécution et leurs taux de réussite

- Aucune donnée utilisateur, aucune information IP ou hôte n’est collectée via CCM

- Script API open source, facile à lire et à vérifier

- Les données au repos sont chiffrées à l’aide d’un algorithme de chiffrement standard de l’industrie, AES-256

- Les données en transit sont chiffrées utilisant le protocole de chiffrement TLS 1.2

En résumé, je voudrais mettre l’accent sur les points les plus cruciaux concernant l’approche de SOC Prime en matière de vie privée couvrant tous les contrôles techniques énumérés ci-dessus et leur efficacité vérifiée par un audit indépendant. Atteindre la conformité SOC Type II valide que SOC Prime dispose de tous les contrôles techniques mentionnés ci-dessus pour ses solutions de cybersécurité, ses procédures opérationnelles commerciales et son infrastructure technique. Tous les projets sont menés par l’équipe interne de SOC Prime, garantissant aucun accès tiers à la plateforme Detection as Code de SOC Prime. Le chiffrement des données en utilisant les normes de l’industrie et les meilleures pratiques, comme l’algorithme de chiffrement AES-256 pour le chiffrement des données au repos et le protocole de chiffrement TLS 1.2 pour les données en transit, illustre l’engagement de SOC Prime pour la sécurité et la confidentialité des données.

Pour explorer plus en détail comment nous adaptons l’impératif de confidentialité chez SOC Prime, veuillez-vous référer à https://my.socprime.com/privacy/.