Le paysage de la cybersécurité est en constante évolution, et comprendre des scénarios d’attaque complexes est désormais essentiel pour protéger les organisations. L’un des outils les plus efficaces pour visualiser et simuler des cyberattaques est Attack Flow v3.0.0.

Développé en tant que projet open-source par le MITRE Center for Threat-Informed Defense, Attack Flow permet aux équipes de cybersécurité de modéliser des séquences d’actions adverses, appelées flux d’attaque, qui mènent à des incidents de sécurité. En se concentrant sur les relations entre tactiques, techniques et procédures (TTPs), ce cadre offre une méthode structurée et axée sur le renseignement pour comprendre et se défendre contre les cybermenaces.

Attack Flow va au-delà de l’analyse des techniques individuelles de façon isolée. En illustrant comment les attaquants enchaînent les techniques, les défenseurs peuvent anticiper les chemins d’attaque, identifier les vulnérabilités avant qu’elles ne soient exploitées et améliorer la posture de sécurité globale.

La plateforme d’intelligence de détection native de l’IA de SOC Prime prend totalement en charge Attack Flow v3.0.0. En utilisant un modèle RAG LLM et le MITRE ATT&CK® framework, il peut générer automatiquement des flux d’attaque à partir de rapports de menace avec l’IA. Cela réduit le temps nécessaire pour comprendre les attaques et aide à traduire des séquences complexes en logique de détection. Intégré à la télémétrie et aux règles de détection, cela met en évidence les lacunes et priorise efficacement les menaces.

En combinant l’automatisation dirigée par l’IA avec Attack Flow v3.0.0, SOC Prime dote les équipes de sécurité de la capacité d’anticiper les menaces, de renforcer les défenses et de répondre plus rapidement aux cyberattaques avancées.

Qu’est-ce qu’Attack Flow v3.0.0 ?

Attack Flow v3.0.0 est un langage et un ensemble d’outils pour décrire et visualiser les séquences de comportements adverses, construit sur le cadre MITRE ATT&CK. Il permet aux équipes de cybersécurité de modéliser comment les attaquants enchaînent les techniques offensives pour atteindre leurs objectifs, capturant la séquence complète des actions depuis l’accès initial, le mouvement latéral et la persistance jusqu’à l’impact final. En visualisant ces séquences, les défenseurs acquièrent une compréhension plus profonde de la manière dont les techniques interagissent, comment certains comportements préparent d’autres, et comment les adversaires gèrent l’incertitude ou se remettent d’un échec.

Au cœur de cela, Attack Flow est un cadre structuré, lisible par machine, qui fournit à la fois une clarté opérationnelle et analytique. Il représente l’attaque à travers une combinaison de composants clés:

- Flux : la séquence globale des actions et des résultats.

- Actions : comportements ou techniques adverses spécifiques, chacun avec un nom et une description.

- Actifs : systèmes, données ou entités affectées par des actions, incluant éventuellement des détails comme l’état ou la configuration.

- Propriétés : informations contextuelles décrivant les caractéristiques ou effets des actions et des actifs.

- Relations : liens définissant comment les actions et les actifs s’influencent mutuellement au sein du flux.

En combinant précision lisible par machine et représentation visuelle, Attack Flow rend le comportement d’attaque complexe plus facile à comprendre, communiquer et agir. Cette approche aide les organisations à répondre à des questions critiques : Quels actifs sont les plus à risque ? Comment les attaquants se déplacent dans les réseaux ? Quelles mesures correctives interrompront le plus efficacement les chaînes d’attaque ? En fin de compte, Attack Flow v3.0.0 dote les défenseurs d’informations exploitables qui vont au-delà du renseignement sur les menacesstatique, permettant des stratégies de défense proactives, adaptatives et axées sur le renseignement.

À quoi sert Attack Flow ?

Attack Flow v3.0.0 est conçu pour tout professionnel de la cybersécurité cherchant à comprendre comment les adversaires opèrent, à évaluer l’impact potentiel sur leur organisation et à déterminer comment améliorer le plus efficacement la posture défensive. Attack Flow soutient de multiples rôles en cybersécurité en convertissant le comportement complexe de l’attaquant en informations exploitables. Son objectif principal est d’aider les équipes à comprendre, anticiper et atténuer l’activité de l’adversaire dans divers contextes opérationnels.

Il est particulièrement précieux pour :

- Analystes en renseignement sur les menaces pour suivre le comportement de l’adversaire à travers les campagnes, les incidents et les acteurs de menace.

- Equipes SOC (Bleues) pour évaluer les défenses, simuler des attaques et prioriser les mesures correctives.

- Intervenants en cas d’incident pour reconstruire les attaques afin d’identifier les lacunes et améliorer les plans de réponse.

- Equipes rouges et violettes pour émuler le comportement de l’adversaire de manière réaliste en utilisant les flux modélisés.

- Gestionnaires et dirigeants pour visualiser l’impact commercial sans détails techniques complexes.

Le cadre facilite la communication entre équipes en créant une représentation visuelle et lisible par machine des attaques. Les membres du SOC peuvent voir comment les contrôles défensifs interagissent avec les séquences d’attaque, les dirigeants peuvent comprendre les risques commerciaux en termes d’actifs impactés ou de pertes financières potentielles, et les équipes informatiques peuvent prioriser les améliorations de sécurité en fonction des chemins d’attaque réels.

Quels sont les cas d’utilisation d’Attack Flow ?

Attack Flow v3.0.0 offre une valeur pratique dans plusieurs domaines. Certains des cas d’utilisation les plus percutants incluent les suivants mentionnés ci-dessous.

Renseignement sur les menaces

En se concentrant sur les actions de l’attaquant plutôt que sur les IOCs facilement modifiables, les équipes de renseignement sur les menaces produisent des informations plus fiables, basées sur le comportement. Les exemples de MITRE Attack Flow permettent aux analystes de suivre les séquences d’adversaires au niveau de l’incident, de la campagne ou de l’acteur de menace. Les formats lisibles par machine garantissent que les flux peuvent être partagés entre les organisations et intégrés dans la pile de sécurité existante pour la détection et la réponse.

Posture défensive

Les équipes bleues utilisent MITRE Attack Flow pour évaluer et améliorer les défenses en simulant des scénarios d’attaque réalistes. En analysant les séquences de TTPs, les défenseurs peuvent identifier les lacunes de couverture, prioriser les stratégies correctives et renforcer les contrôles de sécurité en fonction du comportement observé de l’attaquant. Cela permet des améliorations ciblées plutôt que des contrôles généraux.

Réponse à l’incident

Les intervenants en cas d’incident peuvent utiliser le MITRE Attack Flow pour comprendre comment les attaques se sont déroulées et où les défenses ont réussi ou échoué. Cela aide lors des revues après action, à documenter les incidents et à améliorer les futures stratégies de réponse.

Chasse aux menaces

Les chasseurs de menaces peuvent utiliser des exemples de MITRE Attack Flow pour identifier des modèles récurrents de TTPs dans leurs environnements. Cela aide à guider les enquêtes, à construire des chronologies détaillées et à soutenir le développement de règles de détection.

Émulation de l’adversaire

Les équipes rouges et violettes peuvent utiliser le cadre pour concevoir des exercices réalistes d’émulation de l’adversaire. En utilisant des exemples de MITRE Attack Flow, elles peuvent modéliser des séquences de TTPs pour garantir des tests de sécurité précis et efficaces.

Communication exécutive

Les flux d’attaque transforment des activités techniques complexes en récits visuels pour les dirigeants, aidant les parties prenantes non techniques à comprendre l’impact des attaques et à prendre des décisions éclairées concernant les ressources, les outils et les politiques.

Analyse des logiciels malveillants

Les analystes peuvent documenter les comportements observés lors de l’analyse statique, dynamique et de rétro-ingénierie. Les exemples de MITRE Attack Flow peuvent aider à illustrer les résultats, améliorant les rapports, la création de détection et les améliorations défensives.

Comment commencer ?

Pour utiliser efficacement Attack Flow, les équipes devraient commencer par se familiariser avec le MITRE ATT&CK framework, car les flux d’attaque sont construits directement sur sa taxonomie des tactiques, techniques et procédures (TTPs). Une solide compréhension de ATT&CK garantit que les flux reflètent avec précision le comportement réel des adversaires.

Ensuite, les équipes devraient explorer le projet Attack Flow v3.0.0 pour comprendre son langage, sa structure et ses meilleures pratiques pour application en situation réelle. Cela fournit une base pour construire et interpréter les flux d’attaque efficacement.

Des ressources supplémentaires pour commencer incluent :

- Explorer le corpus d’exemples Attack Flow fourni par le MITRE Center for Threat-Informed Defense.

- Utiliser le générateur de flux d’attaque open-source pour créer des flux dans un environnement basé sur un navigateur.

- Tirer parti de la plateforme SOC Prime, qui peut aider à générer automatiquement des flux d’attaque à partir de rapports de menace en utilisant Uncoder AI, ou permettre aux équipes de revoir les flux construits à partir de menaces réelles dans le marché de la détection des menaces.

Pour une compréhension technique plus approfondie, les développeurs et les utilisateurs avancés peuvent se référer à la spécification du langage, guide du développeur, et au dépôt GitHub, qui fournissent des détails complets pour étendre, intégrer ou personnaliser Attack Flow pour des cas d’utilisation spécialisés.

Éléments structurels de base d’Attack Flow v3.0.0

Attack Flow v3.0.0 repose sur plusieurs objets de base pour représenter le comportement de l’adversaire :

- Actions : Techniques adverses qui forment la séquence des événements.

- Actifs : Systèmes, comptes ou données impactés par les actions.

- Conditions : Clarifient les dépendances ou les points de décision.

- Opérateurs : Définissent les relations logiques entre les chemins (ET/OU).

- Objets STIX supplémentaires : Enrichir les flux avec indicateurs, processus et contexte.

Ces éléments fonctionnent ensemble pour dépeindre le succès, l’échec, la bifurcation et les chemins d’attaque parallèles, fournissant à la fois des informations opérationnelles et stratégiques.

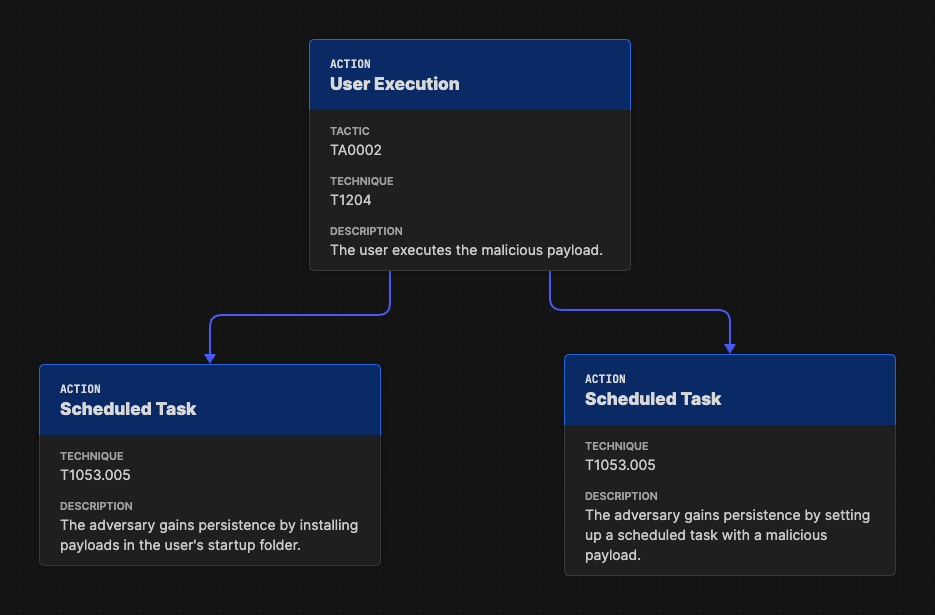

Chemins d’attaque parallèles

Les attaquants suivent rarement une seule route. Les chemins d’attaque parallèles modélisent des situations où plusieurs techniques sont disponibles pour le même objectif. Par exemple, après l’accès initial, un attaquant peut tenter deux méthodes de persistance différentes ; aucune ne dépend de l’autre. Ces chemins montrent des itinéraires alternatifs sans impliquer une exécution simultanée.

Modéliser des chemins parallèles aide les défenseurs à identifier les points d’étranglement et les lacunes de couverture. L’Attack Flow permet aux cyber défenseurs de simuler des scénarios « et si », de comparer l’efficacité des mesures correctives et de mieux comprendre la divergence des attaques. Au niveau de l’incident, les chemins parallèles représentent des techniques réellement tentées, tandis qu’au niveau de la campagne, ils résument le comportement à travers plusieurs événements.

Visualisation de plusieurs techniques de persistance utilisées par un adversaire. L’exemple est tiré de la documentation Attack Flow v3.0.0 par le MITRE Center for Threat-Informed Defense.

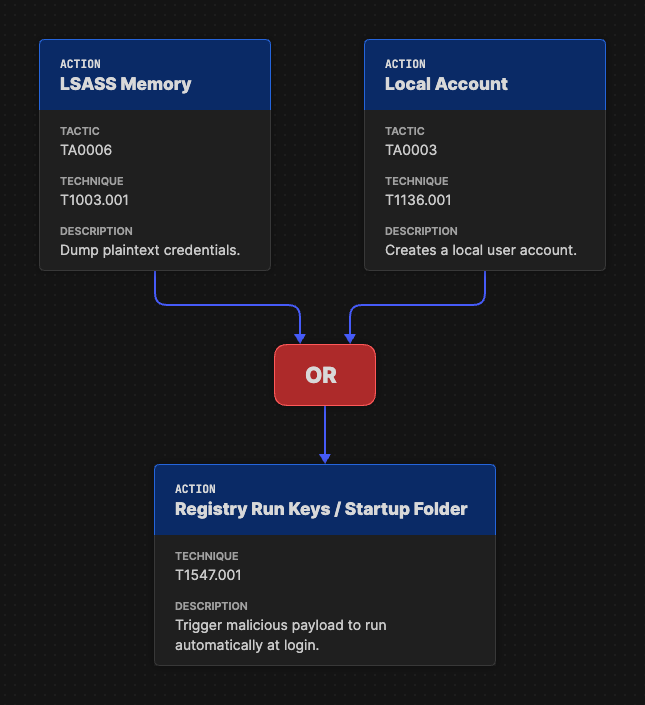

Objets Opérateur

Les objets opérateurs définissent comment plusieurs chemins d’attaque se rejoignent ou interagissent, permettant aux cyber défenseurs de représenter la structure logique de la prise de décision de l’adversaire. Lorsqu’un Attack Flow se divise en plusieurs chemins d’attaque parallèles, les opérateurs réunissent ces chemins pour montrer comment le succès ou l’échec d’une ou plusieurs actions affecte ce qui se passe ensuite.

Il existe deux types principaux d’opérateurs :

- OR: L’attaque continue si any des chemins entrants réussissent. Par exemple, si un adversaire utilise deux techniques différentes pour passer à un autre compte utilisateur, l’opérateur OU indique que le succès de l’une ou l’autre technique permet l’étape suivante.

- ET : L’attaque se poursuit uniquement si all les chemins connectés réussissent, illustrant les cas où plusieurs conditions préalables doivent être remplies avant qu’une action puisse se produire.

L’utilisation des opérateurs apporte de la clarté dans des exemples complexes de MITRE Attack Flow, aidant les défenseurs à comprendre les dépendances et les relations logiques entre les techniques d’attaque.

L’opérateur OU indique que l’attaquant peut utiliser l’une des deux techniques distinctes pour pivoter vers un compte utilisateur local. L’exemple est tiré de Attack Flow v3.0.0 par le MITRE Center for Threat-Informed Defense.

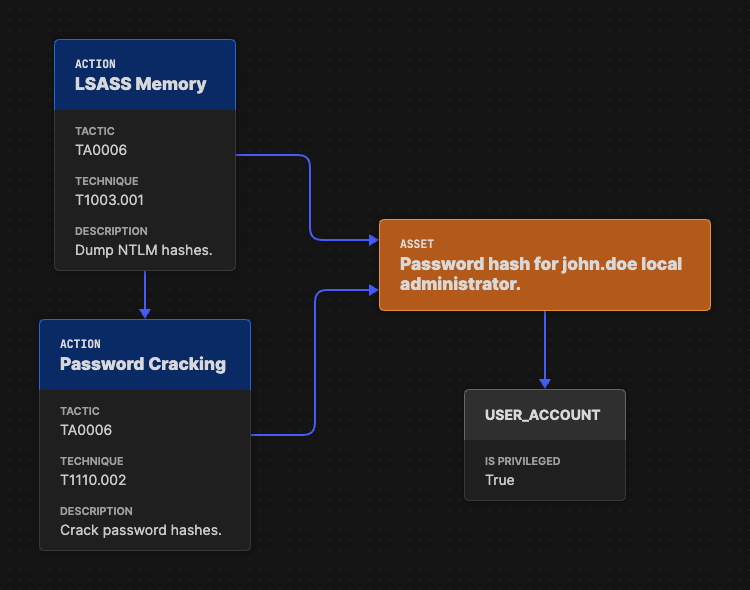

Objets Actif

Les objets actifs représentent les systèmes, données ou entités qui sont affectés au cours d’une attaque. Chaque action au sein d’un flux impacte ou dépend de certains actifs, fournissant un contexte crucial sur la manière dont les comportements adverses influencent l’environnement. En reliant les actions aux actifs, les analystes peuvent voir non seulement ce qu’a fait un attaquant, mais aussi ce que ces actions ont affecté et pourquoi elles étaient importantes.

Par exemple, si un attaquant effectue un vidage de mémoire LSASS, l’actif correspondant pourrait être un hachage de mot de passe spécifique extrait de la mémoire système. Plus tard, lorsque l’adversaire utilise ce hachage pour un craquage de mot de passe ou un déplacement latéral, le même actif reste connecté à ces actions, montrant visuellement et logiquement la progression du compromis.

Les actifs jouent un rôle vital en illustrant les dépendances entre les techniques d’attaque, soulignant quels systèmes ou points de données sont critiques au sein du réseau d’une organisation. En cartographiant ces relations, les objets actifs transforment les actions adverses abstraites en informations concrètes et spécifiques à l’environnement.

Un actif définit comment les actions affectent soit l’état de l’environnement, soit s’appuient sur son état actuel. L’exemple est tiré de Attack Flow v3.0.0 par le MITRE Center for Threat-Informed Defense.

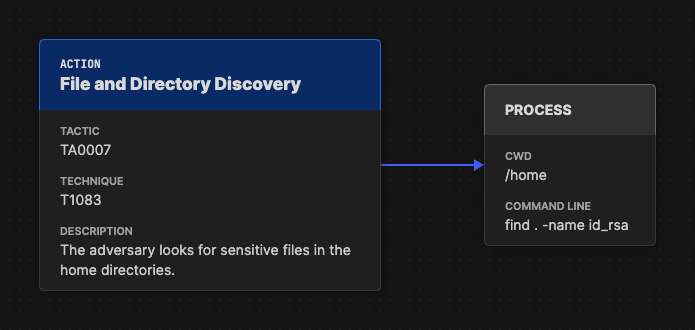

Objets STIX supplémentaires

Attack Flow v3.0.0 est construit sur la norme STIX (Structured Threat Information Expression), qui permet aux analystes d’enrichir leurs modèles d’attaque avec une large gamme de détails contextuels et techniques. Tandis que les objets de base d’Attack Flow, tels que les actions, actifs et conditions, capturent la séquence des comportements adverses, des objets STIX supplémentaires apportent profondeur et clarté à ces récits.

Les objets STIX peuvent inclure des indicateurs de compromission (IOCs), tels que les hachages de fichiers, les domaines ou les adresses IP, ainsi que des entités comme les processus, les comptes utilisateurs ou les familles de logiciels malveillants. Par exemple, un objet processus pourrait décrire comment une technique de découverte de fichiers a été exécutée lors d’une intrusion, reliant une activité système observable directement au comportement de l’adversaire.

Cette intégration rend Attack Flow hautement adaptable pour les opérations réelles de cybersécurité. En intégrant des objets STIX, les analystes peuvent corréler le renseignement comportemental avec des artefacts forensiques, des données de détection ou le contexte des vulnérabilités — tout cela au sein du même flux structuré.

L’objet processus capture les spécificités techniques de la manière dont l’action a été effectuée. L’exemple est tiré de Attack Flow v3.0.0 par le MITRE Center for Threat-Informed Defense.

Comment Attack Flow peut-il aider vos processus ?

Attack Flow accélère la façon dont les équipes transforment les récits bruts d’incident en décisions opérationnelles. En convertissant les séquences de comportement adverses en un format visuel et lisible par machine, il réduit le temps nécessaire pour interpréter le comportement des campagnes et met en lumière les relations logiques entre techniques, prérequis et résultats. Cette clarté permet d’extraire plus rapidement les leçons et d’agir en conséquence.

Renforçant l’effort d’ingénierie de la détection, Attack Flow traduit les TTPs enchaînés en logique de détection précise, facilitant l’écriture de règles qui recherchent des séquences de comportements plutôt que des indicateurs de compromission. Lorsque les flux sont croisés avec la télémétrie et les alertes, les défenseurs peuvent rapidement évaluer la couverture, repérer les lacunes et affiner les détections pour combler les angles morts les plus importants.

Attack Flow permet également une défense proactive. Visualiser les chaînes d’attaque complètes met en évidence les points d’étranglement où un seul contrôle peut arrêter plusieurs chemins et expose les maillons faibles que les attaquants exploitent. Cela change la planification défensive d’une réparation réactive des IOCs à un renforcement stratégique des actifs et des contrôles qui brisent des classes entières d’attaques.

Attack Flows permet aux équipes transversales de disposer d’un langage commun : les analystes SOC, chasseurs de menaces, équipes rouges, propriétaires de risques et dirigeants lisent tous le même flux, mais à différents niveaux de détail. Par exemple, un dirigeant peut voir deux chemins de résultat (perte de cryptomonnaie vs exfiltration de données à grande échelle) et prendre des décisions d’investissement basées sur l’impact commercial, tandis qu’un analyste voit les techniques et actifs exacts à prioriser pour la détection et l’atténuation.

Attack Flow excelle également pour l’apprentissage après action et l’émulation de l’adversaire. Les cyber défenseurs peuvent reconstruire des incidents pour comprendre pourquoi les défenses ont échoué et ce qui a fonctionné ; cela entraîne des améliorations ciblées (par exemple, renforcer un tableau de bord Kubernetes ou adapter une règle de détection à un comportement d’accès de cluster spécifique). Les équipes rouges utilisent les flux pour créer des plans d’émulation à haute fidélité ou pour rejouer les séquences d’incidents en utilisant le même ordre d’actions et d’actifs, même lorsque les détails de bas niveau sont manquants.

Avantages et inconvénients de l’utilisation d’Attack Flow v3.0.0

Attack Flow v3.0.0 fournit un moyen structuré, visuel et lisible par machine pour modéliser le comportement de l’adversaire, offrant à la fois des avantages clairs et certaines limitations.

Avantages :

- Accélère la compréhension des menaces en convertissant les attaques complexes en séquences logiques et exploitables.

- Améliore l’ingénierie de la détection en traduisant les TTPs enchaînés en règles de détection précises et basées sur le comportement.

- Soutient la défense proactive en identifiant les points d’étranglement, les actifs critiques et les lacunes de couverture.

- Améliore la communication entre les équipes et avec les dirigeants, offrant une vue partagée et compréhensible des attaques.

- Facilite l’analyse des incidents, la revue après action et l’émulation d’adversaires à haute fidélité.

- Compatible avec STIX et d’autres normes de renseignement structuré, permettant une intégration avec les outils et télémétrie existants.

- L’intégration de la plateforme SOC Prime permet aux équipes de générer automatiquement des Attack Flows à partir de rapports de menace en utilisant Uncoder AI, ou de tirer parti des flux réels du marché de la détection des menaces, accélérant l’adoption et réduisant l’effort manuel.

Limitations :

- Nécessite une familiarisation avec le cadre MITRE ATT&CK et une plongée approfondie dans le projet Attack Flow v3.0.0.

- Les flux d’attaque complexes peuvent être difficiles à interpréter.

- La modélisation à haute fidélité dépend de la qualité et de l’exhaustivité des renseignements ; des données incomplètes peuvent limiter la précision.

- Les équipes doivent adopter une approche centrée sur le comportement, au-delà des flux de travail traditionnels, ce qui peut nécessiter une formation.

Bien qu’Attack Flow v3.0.0 ait une courbe d’apprentissage, les bénéfices l’emportent sur l’effort. En combinant modélisation structurée, représentation visuelle et outils dirigés par l’IA comme ceux fournis par le plateforme SOC Prime, les organisations obtiennent des informations exploitables qui vont au-delà des indicateurs statiques, renforçant la compréhension des menaces, l’optimisation de la détection et la collaboration inter-équipes pour des opérations de cybersécurité modernes.

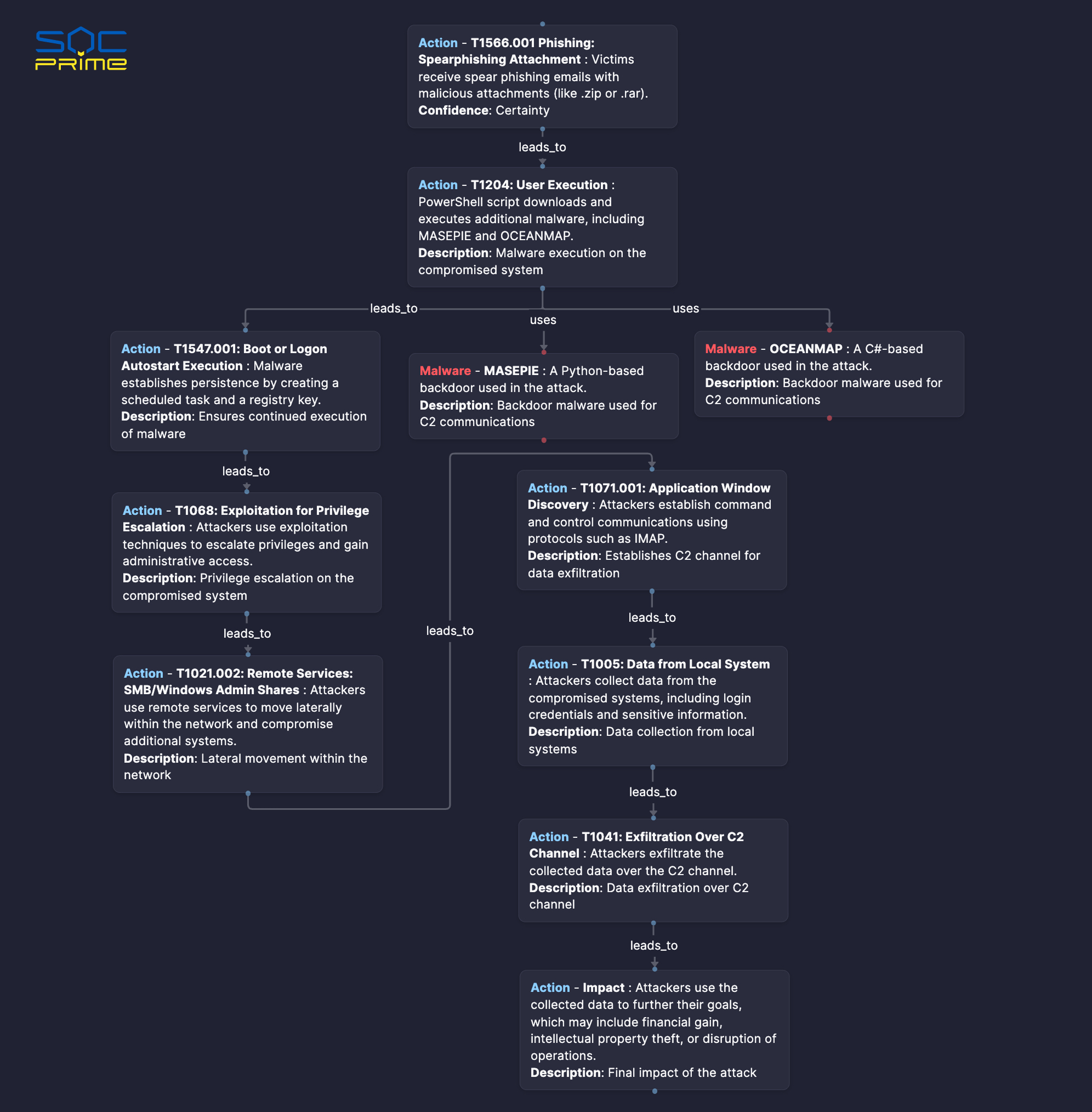

Ce flux d’attaque a été généré automatiquement dans le plateforme SOC Prime en utilisant Uncoder AI, basé sur le APT28 : De la compromission initiale à la création de menace de contrôleur de domaine en une heure (CERT-UA#8399) rapport de menace.