Le collectif de hackers motivé financièrement suivi sous le nom UAC-0006 revient sur l’arène des cybermenaces en exploitant le vecteur d’attaque par hameçonnage et en distribuant le malware SmokeLoader. Selon le dernier alerte de cybersécurité CERT-UA, les acteurs de la menace distribuent massivement des e-mails de phishing en exploitant les comptes compromis avec un sujet d’e-mail financier et en utilisant une pièce jointe ZIP malveillante pour déployer des logiciels malveillants sur les systèmes ciblés.

Analyse de l’attaque par hameçonnage UAC-0006 diffusant SmokeLoader

Le 5 mai 2023, les chercheurs en cybersécurité de CERT-UA ont publié une nouvelle alerte CERT-UA#6613 couvrant les campagnes adversaires en cours d’un groupe de hackers notoire et motivé financièrement connu sous le nom UAC-0006. En exploitant l’archive malveillante attachée aux e-mails de phishing, les acteurs de la menace déploient les malware SmokeLoader échantillons sur les systèmes compromis. L’archive est un fichier polyglotte contenant un leurre documentaire et un code JavaScript, qui télécharge et lance le fichier exécutable portable.exe via PowerShell. Ce dernier lance le malware SmokeLoader pour propager l’infection davantage.

Le collectif de hackers UAC-0006 derrière la campagne en cours est sur le devant de la scène dans l’arène des cybermenaces depuis 2013 et jusqu’à juillet 2021. Le groupe utilise couramment des téléchargeurs de fichiers JavaScript au stade initial de l’attaque. Les schémas comportementaux adversaires typiques impliquent l’accès aux services bancaires à distance, le vol de données d’authentification, telles que les mots de passe, les clés ou les certificats, et l’exécution de paiements non autorisés, par exemple, via l’exécution du bot HVNC directement depuis les systèmes compromis.

Les mesures d’atténuation recommandées qui aident à minimiser la menace impliquent le blocage de l’hôte de scripts Windows sur les ordinateurs potentiellement compromis. Pour activer cette configuration d’atténuation, les chercheurs CERT-UA suggèrent d’ajouter la propriété « Enabled » de type DWORD avec la valeur « 0 » à la branche de registre {HKEY_CURRENT_USER,HKEY_LOCAL_MACHINE}SoftwareMicrosoftWindows Script HostSettings.

Détection de la diffusion de malware SmokeLoader par le groupe UAC-0006 et couverte dans l’alerte CERT-UA#6613

Avec le volume et la sophistication croissante des attaques par hameçonnage lancées par des acteurs affiliés à la Russie contre des entités ukrainiennes, les organisations nécessitent une source de contenu de détection fiable pour résister de manière proactive aux intrusions possibles. La plateforme Detection as Code de SOC Prime agrège une liste de règles Sigma sélectionnées abordant les TTP des adversaires couverts dans les enquêtes CERT-UA. Tout le contenu de détection est compatible avec plus de 28+ solutions SIEM, EDR, et XDR et mappé au cadre MITRE ATT&CK v12.

Appuyez sur le bouton Explorer les détections ci-dessous et plongez dans le contenu de détection dédié identifiant la dernière campagne SmokeLoader par UAC-0006. Toutes les règles sont enrichies de métadonnées pertinentes, y compris des références ATT&CK et des liens CTI. Pour simplifier la recherche de contenu, la plateforme SOC Prime prend en charge le filtrage par le tag personnalisé « CERT-UA#6613 » et le tag plus large « UAC-0006 » basé sur l’alerte et les identifiants de groupe.

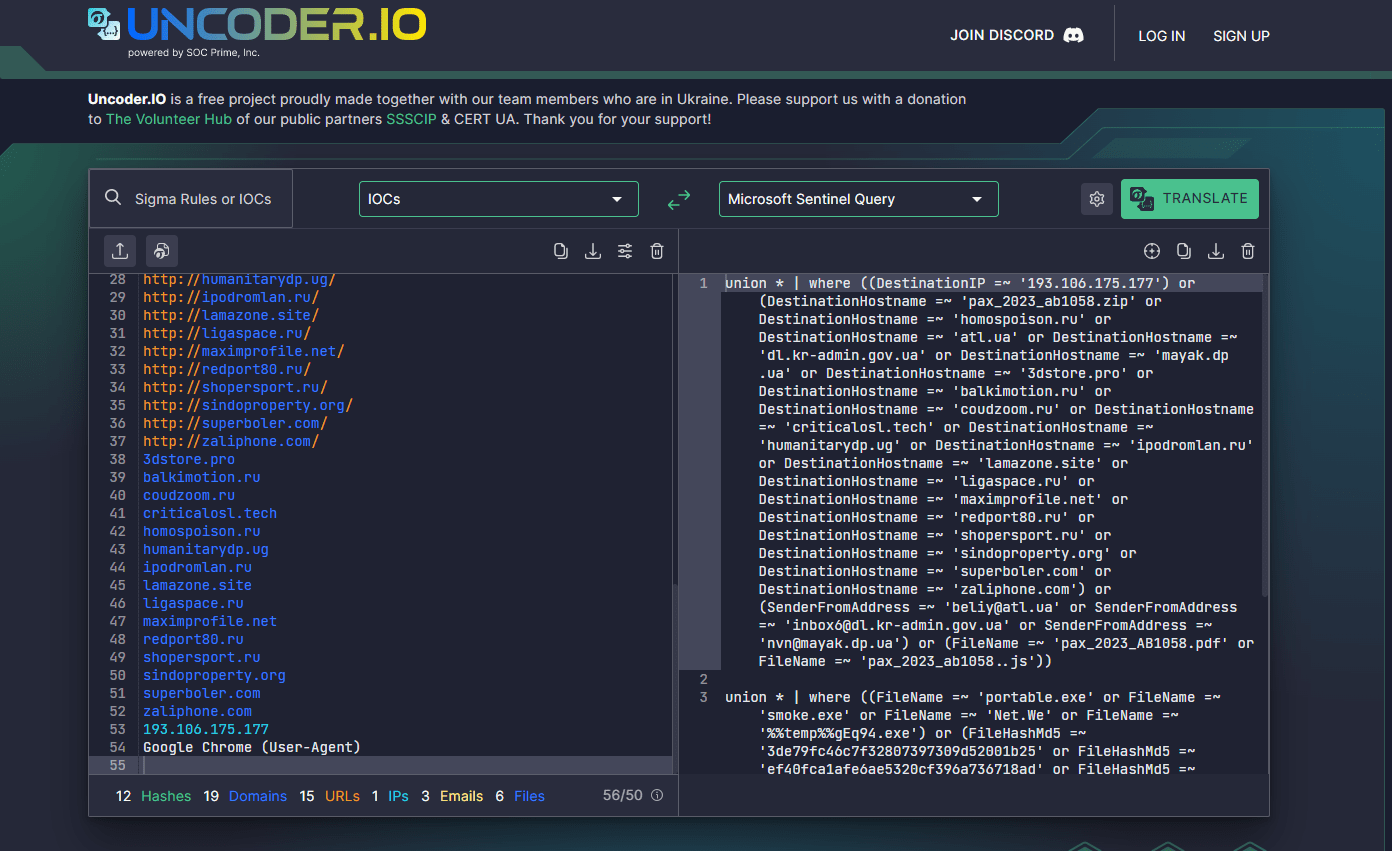

Les praticiens de la sécurité peuvent également rationaliser leurs opérations de chasse aux menaces en recherchant des IoC liés à la dernière campagne UAC-0006 contre des organisations ukrainiennes en utilisant Uncoder.IO. Il suffit de coller les IoC listés dans le dernier rapport CERT-UA dans l’outil et de le convertir facilement en requête optimisée pour la performance en quelques secondes.

Contexte MITRE ATT&CK

Pour approfondir le contexte derrière les attaques de phishing UAC-0006 en cours exploitant le malware SmokeLoader, toutes les règles Sigma mentionnées ci-dessus sont étiquetées avec ATT&CK v12 abordant les tactiques et techniques pertinentes :