Le malveillant malware SmokeLoader réapparaît dans l’arène des cybermenaces ciblant les entreprises taïwanaises dans divers secteurs industriels, y compris la fabrication, la santé et l’informatique. Typiquement utilisé comme téléchargeur pour déployer d’autres échantillons malveillants, dans la dernière campagne d’attaque, SmokeLoader exécute l’attaque directement en récupérant des plugins de son serveur C2.

Détecter le malware SmokeLoader

Presque 100 millions de nouvelles souches malveillantes ont été détectées uniquement en 2024, soulignant l’évolution constante du paysage des menaces. Pour surpasser les menaces existantes et émergentes, les professionnels de la sécurité peuvent se fier à la plateforme SOC Prime pour une défense collective contre les cybermenaces, offrant la plus grande bibliothèque mondiale d’algorithmes de détection soutenue par des solutions innovantes pour la détection avancée des menaces, la chasse automatisée aux menaces et l’ingénierie de détection alimentée par l’IA.

Pour accéder à une pile dédiée de règles Sigma abordant les dernières attaques SmokeLoader ciblant les organisations taïwanaises, cliquez sur le Explorer les Détections bouton ci-dessous. Toutes les détections sont alignées sur MITRE ATT&CK® et fournissent un contexte de cybermenaces approfondi pour une recherche sur les menaces simplifiée, y compris CTI et d’autres métadonnées pertinentes. Les ingénieurs en sécurité peuvent également convertir le code de détection en plus de 30 formats SIEM, EDR et Data Lake adaptés à leurs besoins de sécurité.

De plus, les défenseurs cybernétiques peuvent se plonger dans les tactiques, techniques et procédures (TTP) associées aux attaques SmokeLoader en explorant les règles de détection pertinentes accessibles sur le marché Threat Detection par les tags «AndeLoader », « SmokeLoader ».

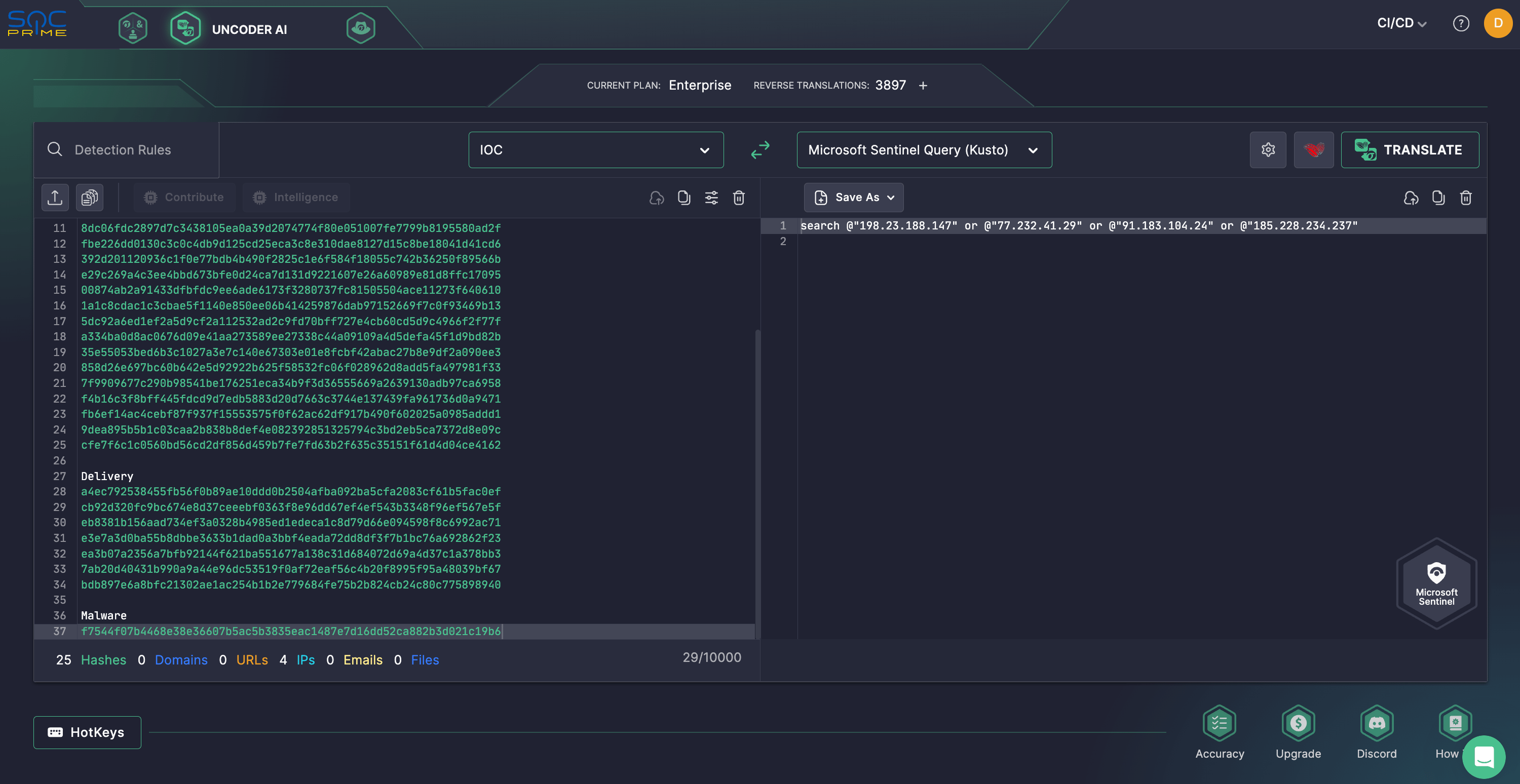

Les ingénieurs en sécurité peuvent également exploiter Uncoder AI pour simplifier l’emballage des IOC et l’analyse rétrospective des TTP des adversaires constatés dans les attaques SmokeLoader. Convertissez instantanément les IOC de la recherche par Fortinet en requêtes sur mesure compatibles avec divers langages SIEM, EDR et Data Lake.

Analyse des attaques SmokeLoader

Les chercheurs de FortiGuard Labs ont récemment découvert une nouvelle campagne d’adversaires contre des organisations taïwanaises exploitant le malware SmokeLoader. SmokeLoader, qui a émergé dans le paysage des menaces cybernétiques en 2011, est réputé pour son adaptabilité et ses capacités sophistiquées d’évasion de détection. Le malware est également remarquable pour son architecture modulaire, qui lui permet d’exécuter diverses attaques. Fonctionnant typiquement comme un téléchargeur pour d’autres échantillons malveillants, dans la dernière campagne offensive distribuant le malware SmokeLoader, ce dernier prend un rôle plus actif en lançant lui-même l’attaque et en récupérant des plugins de son serveur C2.

Le notoire chargeur appartient à la boîte à outils des adversaires du groupe financièrement motivé UAC-0006, qui a été largement utilisé dans de multiples campagnes de phishing contre l’Ukraine tout au long de 2023-2024.

Le flux d’infection dans la dernière campagne contre Taïwan commence par un email de phishing délivrant une pièce jointe Microsoft Excel. Lorsqu’elle est ouverte, la pièce jointe exploite des vulnérabilités connues de Microsoft Office, telles que CVE-2017-0199 et CVE-2017-11882, pour installer un chargeur de malware connu sous le nom de Ande Loader, qui déploie ensuite SmokeLoader sur les systèmes affectés.

SmokeLoader comprend deux composants clés : un stager et un module principal. Le rôle du stager est de déchiffrer, décompresser et injecter le module principal dans le processus explorer.exe. Le module principal prend ensuite le relais, assurant la persistance, établissant la communication avec l’infrastructure C2 et exécutant des commandes. Dans la campagne récemment observée, le malware utilise divers plugins capables d’extraire des informations de connexion, des informations FTP, des adresses e-mail, des cookies, et d’autres données sensibles d’applications telles que des navigateurs web, Outlook, Thunderbird, FileZilla et WinSCP.

La grande adaptabilité de SmokeLoader souligne la nécessité pour les défenseurs de rester vigilants, même lorsqu’ils traitent avec des malwares bien connus. Pour relever ces défis, SOC Prime propose une suite complète de produits pour l’ingénierie de détection alimentée par l’IA, la chasse automatisée aux menaces et la détection avancée des menaces, aidant les équipes de sécurité à contrecarrer proactivement les cyberattaques de toute envergure et de toute sophistication.