Objectif

L’objectif de cet article est de mettre en avant les avantages de l’utilisation des détections basées sur SIGMA par rapport aux IOC.

Introduction

Les indicateurs de compromission (IOCs) – ips, domaines, hachages, noms de fichiers, etc., tels que rapportés par les chercheurs en sécurité, sont interrogés sur les systèmes et les SIEMs pour détecter les intrusions. Ces indicateurs fonctionnent contre les attaques connues et ont une durée de vie utile courte, et sont plus utiles lorsqu’ils sont examinés de manière rétrospective. En effet, comme les indicateurs sont signalés, les logiciels malveillants et l’infrastructure pour lesquels ils ont été écrits sont facilement modifiés.

SIGMA, en revanche, nous permet d’écrire et de partager des règles qui peuvent se situer n’importe où sur la “Pyramid of Pain” de David Bianco et d’écrire des détections basées sur les TTP/Comportements pour des logiciels malveillants qui n’ont pas encore été écrits mais utilisent des comportements connus. Ces règles SIGMA sont indépendantes de la plateforme et, comme les IOCs, leur utilité dépend des sources de données collectées. De plus, en comprenant et en détectant comment les acteurs de la menace se comportent, nous pouvons écrire des détections qui fonctionneront sur des logiciels malveillants qui n’ont pas encore été écrits en nous concentrant sur les TTP/Comportements.

Pyramide de la Douleur | IOC vs SIGMA

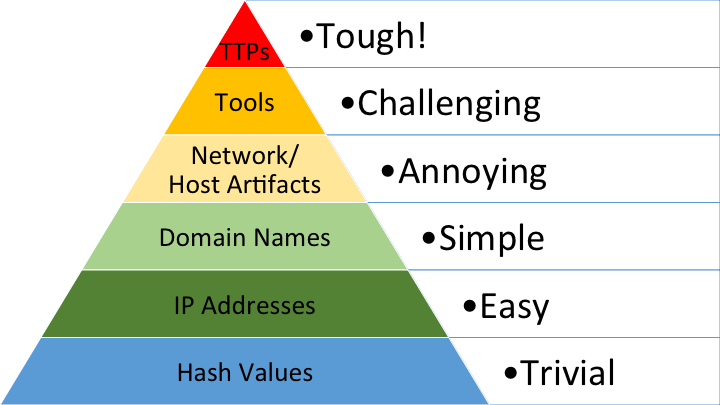

En tant qu’analystes, nous pouvons utiliser la Pyramide de la Douleur pour évaluer la qualité du contenu de détection en ce qui concerne la facilité avec laquelle un adversaire peut s’adapter pour les surmonter.

Pyramide de la Douleur de David Bianco

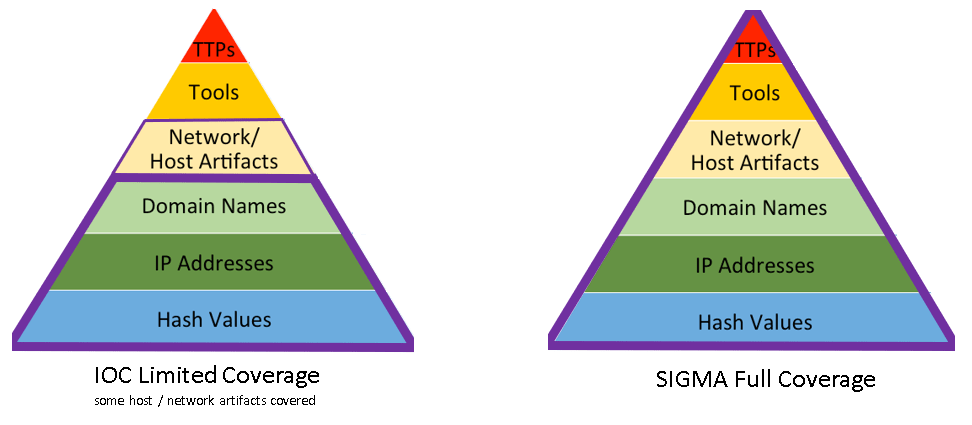

Dans les diagrammes ci-dessous, j’ai cartographié où se situent les flux basés sur les IOC par rapport à la couverture SIGMA.

Couverture IOC vs. Couverture SIGMA

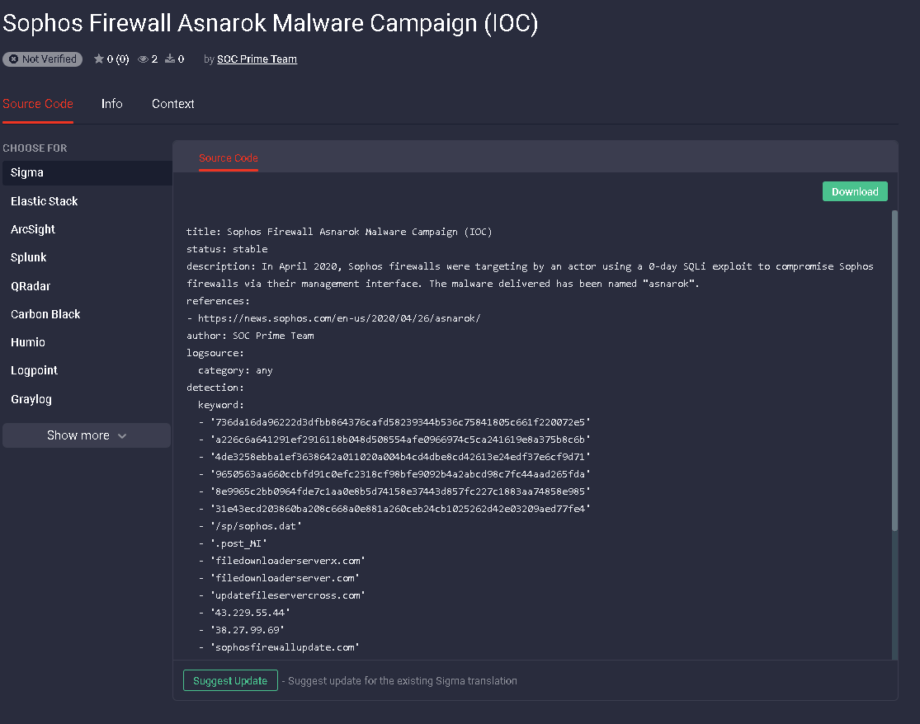

SIGMA permet aux défenseurs d’écrire du contenu pour toute source de données ou plateforme back-end (SIEM et autres). Cela inclut les données basées sur les IOC telles que les IPs et les Hachages. Par exemple, ci-dessous, une règle SIGMA qui détectera les IOCs publiés pour la campagne d’avril 2020. Campagne Asnarok contre les pare-feu Sophos, comme rapporté par Sophos.

Règle IOC pour la Campagne Sophos Asnorok (Lien vers la règle dans TDM)

Cependant, comme nous l’explorerons dans la section suivante, la véritable force de SIGMA réside dans la manière dont il permet aux analystes d’exprimer des détections basées sur les TTP/Comportements qui peuvent être partagées et mises en œuvre aussi facilement que les données basées sur les IOC.

Exemple COVID-19

Comme rapporté par de nombreuses autorités, les attaques ciblées ont continué pendant le COVID-19, y compris les attaques de ransomwares contre les prestataires de soins de santé, malgré la promesse de certains criminels de « suspendre » ce ciblage durant cette période critique. De plus, les groupes de ransomwares ont utilisé le COVID-19 et des sujets connexes (comme le télétravail) comme appâts de phishing.

Les attaques de ransomwares doivent être identifiées et remédiées avant que le chiffrement n’ait lieu. Typiquement, pour les attaques de ransomwares contre l’infrastructure d’une organisation, le temps jusqu’au chiffrement n’est que de quelques jours au maximum.

Heureusement, des chercheurs en sécurité du monde entier se sont unis dans de multiples efforts pour aider à combattre les escroqueries et le phishing liés au COVID-19, y compris les ransomwares. Beaucoup de ces efforts se concentrent sur la révélation de l’infrastructure de l’adversaire et soit les démanteler, soit signaler les IOCs pour être utilisés par la communauté de la sécurité. Un tel effort louable qui a reçu beaucoup d’attention est celui des IOCs fournis par la Coalition de Menace Cybernétique, un groupe de chercheurs qui ont publié gratuitement des quantités d’IOCs basées sur des URL, IPs, Domaines, et hachages.

Cependant, les indicateurs sous ces formes ont une durée de vie limitée et sont mieux utilisés avec une logique plus avancée qui détecte les TTPs/Comportements. Chez SOC Prime, nous fournissons ce contenu de détection sous forme de règles SIGMA.

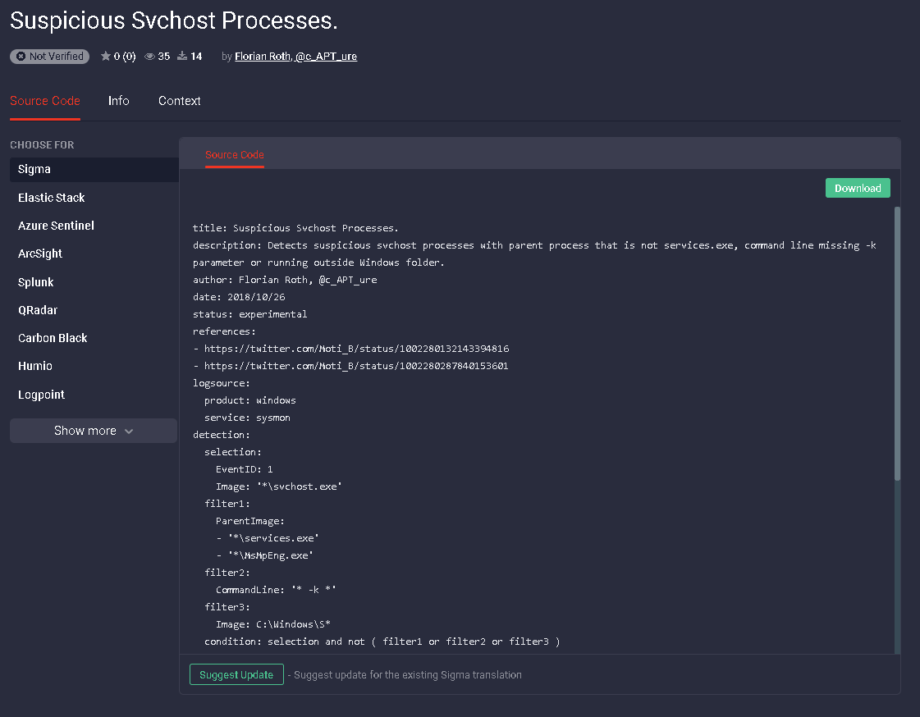

Par exemple, le 14 avril 2020, Unit 42 de Palo Alto a rapporté une attaque par ransomware utilisant le COVID-19 comme appât. Une technique utilisée par les criminels consistait à se faire passer pour (T1036) leur malware en tant que svchost.exe (un binaire Windows commun, utilisé pour héberger des services). C’est un TTP/Comportement couramment utilisé par de nombreux acteurs de la menace, et un TTP/Comportement que nous pouvons détecter en utilisant SIGMA.

Une règle SIGMA écrite par Florian Roth est disponible depuis 2018 pour détecter les malwares se faisant passer pour svchost.exe.

Règle SIGMA pour détecter le camouflage svchost dans TDM (Lien vers la règle dans TDM)

Ainsi, en tant que défenseurs, nous n’avons pas besoin d’attendre des listes de hachages, ips, ou domaines pour détecter les menaces sur nos systèmes. Au lieu de cela, en ayant un flux de règles SIGMA de chercheurs qui se concentrent sur les comportements, nous pouvons détecter ce type d’attaque de malware avant même qu’il n’ait été conçu.

À propos de SOC Prime et TDM

SOC Prime fournit à la fois du contenu SIGMA gratuit et exclusif. Le contenu communautaire sous forme de règles SIGMA est disponible pour toute personne utilisant un compte gratuit. Pour les prestataires de soins de santé, SOC Prime offre un accès au contenu premium gratuitement durant l’épidémie de COVID-19.

Créez un compte gratuit ici :

https://tdm.socprime.com

De plus, de nombreuses règles sont disponibles dans le dépôt public de SIGMA disponible ici : https://github.com/Neo23x0/sigma

META

Publié – Mai 2020

Dernière mise à jour – 6 mai 2020