Pourquoi contourner le processus de chasse aux menaces ?

Comme pour toute entreprise d’opérations de sécurité, nous voulons équilibrer l’efficacité et l’efficience pour produire les meilleurs résultats avec le moins de ressources possible.

Malheureusement, la chasse aux menaces est souvent considérée comme un ‘luxe’, réservé uniquement aux équipes sec-ops les plus avancées avec des budgets suffisants pour financer des ressources expertes et du temps à consacrer à des exercices de chasse avec des livrables flous et une valeur commerciale peu claire. Le processus de chasse aux menaces est indéniablement plus complexe que le flux de travail typique des analystes SOC de niveau I/II. Il est également vrai que, historiquement, les résultats de la chasse aux menaces ont été difficiles à démontrer de manière significative aux parties prenantes.

Cependant, chez SOC Prime, notre objectif est de changer le statu quo grâce à une meilleure technologie, des outils et une collaboration communautaire. Dans cet article, nous passerons en revue à quoi ressemble le processus actuel de chasse aux menaces et comment nous pouvons contourner ce processus pour permettre à des équipes de toutes tailles, niveaux et maturités de commencer à attraper les menaces de manière proactive.

À quoi ressemble le processus de chasse aux menaces ?

Commençons par établir un cadre très générique pour la chasse aux menaces.

- Identifier un sujet ou un thème de recherche

- Mener des recherches

- Former une hypothèse

- Tester l’hypothèse

- Enregistrez et agissez sur les résultats

Vous remarquerez probablement que j’ai intentionnellement laissé de côté les détails. L’ensemble des opinions d’experts sur ce sujet, bien que pas extrêmement vaste, devrait être la ressource principale pour comprendre réellement à quoi ressemble la chasse aux menaces. Cependant, en général, la plupart des chasseurs de menaces conviennent que les points ci-dessus sont une juste synthèse du processus général.

*Note – SOC Prime ne prétend pas posséder cette vidéo ou être affilié à Insomni’hack ou aux présentateurs. La vidéo référencée ci-dessus vise à fournir un contexte supplémentaire pour les approches courantes de la chasse aux menaces.Cette présentation par Roberto Rodriguez et Jose Luis Rodriguez est l’une de mes préférées. Les deux présentateurs sont bien connus en tant que leaders d’opinion et contributeurs à la communauté de développement de la chasse aux menaces en open source. Je recommande vivement de regarder la vidéo complète et de consulter également leurs blogs respectifs.

Comment contourner le processus de chasse aux menaces

Lorsqu’on équilibre l’efficacité et l’efficience, nous parlons en réalité d’aborder les problèmes suivants.

- Technologie

La rapidité est essentielle lors de l’exécution de recherches complexes sur des périodes de temps. Sans entrer dans des détails spécifiques et sans dénigrer certaines plateformes, il est important de noter que certaines technologies de stockage de logs et SIEM sont capables d’exécuter des recherches plus rapidement que d’autres. La différence entre une recherche qui prend 30 secondes et 3 minutes, multipliée par des centaines d’exercices par an, commence à représenter des gains d’efficacité réels.

- Information

J’étends intentionnellement le net en utilisant le terme ‘information’. Au sein d’une pratique de chasse aux menaces, l’information peut et doit provenir de multiples sources internes et externes pour orienter les objectifs et enrichir les exercices. En termes simples, une chasse aux menaces plus informée et stratégique est plus efficace que de chasser à l’aveugle avec des recherches et tableaux de bord aléatoires.

- Flux de renseignement sur les menaces

- Réseau de pots de miel interne

- Réseau de pots de miel externe

- Modélisation des menaces (idéalement, mappée sur le cadre MITRE ATT&CK et informée par les parties prenantes techniques et commerciales.)

- OSINT

- Ingénierie inverse des malwares

- Idéalement, mappé sur le cadre MITRE ATT&CK et informé par les parties prenantes techniques et commerciales.

- Personnes

Nous pourrions discourir sur pourquoi avoir les bonnes personnes est important ; cependant, nous savons également que ce type de conversation a moins d’impact étant donné le déficit de compétences actuel dans l’industrie. Les conversations significatives dans ce domaine portent davantage sur l’automatisation ou l’augmentation de la main-d’œuvre existante.

- Processus

C’est la colle qui maintient tout ensemble et apporte à la fois efficacité et efficience à la Technologie, l’Information et les Personnes.

I. Comprendre les livrables/l’impact

- Comment la chasse aux menaces améliore-t-elle votre posture de sécurité globale ?

- GRC

- Protection

- Détection

- Réponse

II. Quantification du progrès/de la valeur

- Comment mesurez-vous l’avancement de votre programme de chasse aux menaces ?

- Une augmentation ou une diminution des livrables est-elle corrélée à la valeur commerciale ?

À vrai dire, tous ces facteurs sont profondément liés et difficiles à consolider en entités distinctes. En bref, afin de contourner le processus de chasse aux menaces, nous avons besoin d’une solution qui (a) fonctionne avec les meilleures technologies, (b) fournit des informations avancées et pertinentes, (c) réduit la charge de travail grâce à l’automatisation ou l’enrichissement, et (d) offre une structure procédurale pour comprendre et quantifier la valeur.Plateforme Detection as Code de SOC PrimeDepuis cinq ans, SOC Prime aide les organisations à réaliser des opérations de chasse aux menaces grâce à la plateforme Detection as Code.

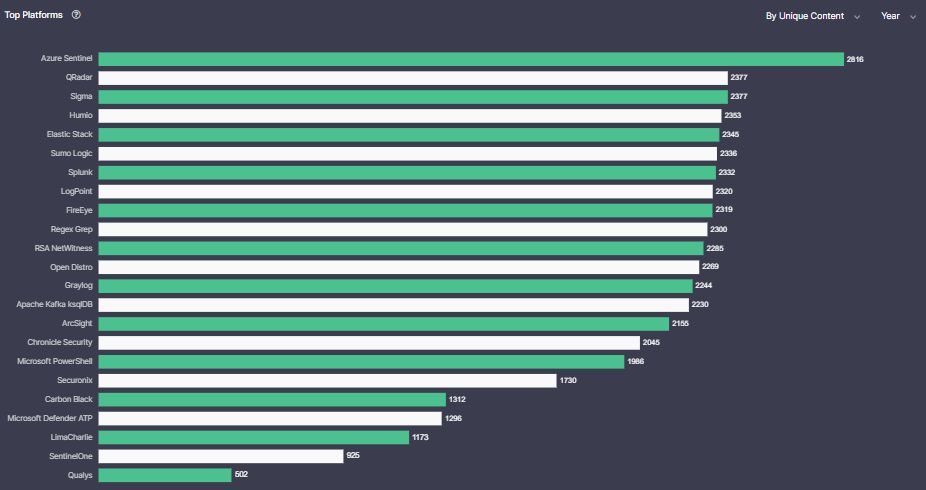

La plateforme est un arsenal de plus de 100 000 règles spécifiques aux menaces multi-plateformes conçues pour répondre aux problèmes de technologie, d’information, de personnes et de processus dans la chasse aux menaces.Point (a), le contenu de la plateforme Detection as Code de SOC Prime est compatible avec toutes les principales plateformes SIEM.

Nous développons du contenu pour les principales plateformes SIEM de l’industrie. Quelle que soit la plateforme que vous utilisez actuellement, ou que vous envisagez de migrer vers, nous serons prêts à vous fournir les bonnes détections.Point (b), notre contenu de détection est avancé et pertinent pour les menaces émergentes.

Nous développons du contenu pour les principales plateformes SIEM de l’industrie. Quelle que soit la plateforme que vous utilisez actuellement, ou que vous envisagez de migrer vers, nous serons prêts à vous fournir les bonnes détections.Point (b), notre contenu de détection est avancé et pertinent pour les menaces émergentes.

En tant que plateforme communautaire, la plateforme Detection as Code de SOC Prime agit comme un agrégateur de nouveaux contenus de détection créés par l’équipe R&D de SOC Prime, des chasseurs de primes de menaces indépendants et des développeurs communautaires. Nous publions et mettons à jour de nouveaux contenus quotidiennement, aidant les équipes à répondre au paysage des menaces en évolution rapide.Point (c), la plateforme s’intègre à Elastic et est livrée avec notre application de workflow SOC pour la gestion des cas/incidents, l’enrichissement et l’automatisation.

En tant que plateforme communautaire, la plateforme Detection as Code de SOC Prime agit comme un agrégateur de nouveaux contenus de détection créés par l’équipe R&D de SOC Prime, des chasseurs de primes de menaces indépendants et des développeurs communautaires. Nous publions et mettons à jour de nouveaux contenus quotidiennement, aidant les équipes à répondre au paysage des menaces en évolution rapide.Point (c), la plateforme s’intègre à Elastic et est livrée avec notre application de workflow SOC pour la gestion des cas/incidents, l’enrichissement et l’automatisation.

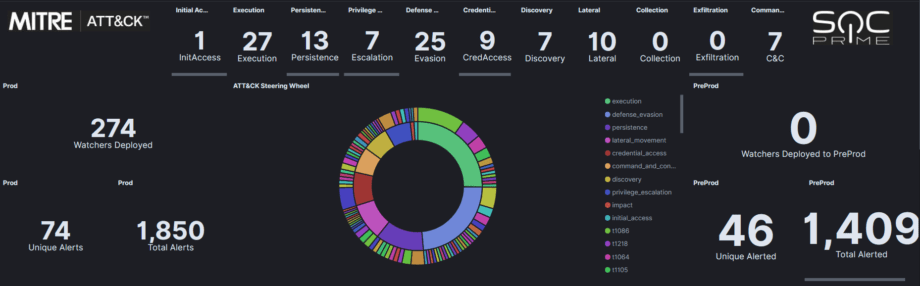

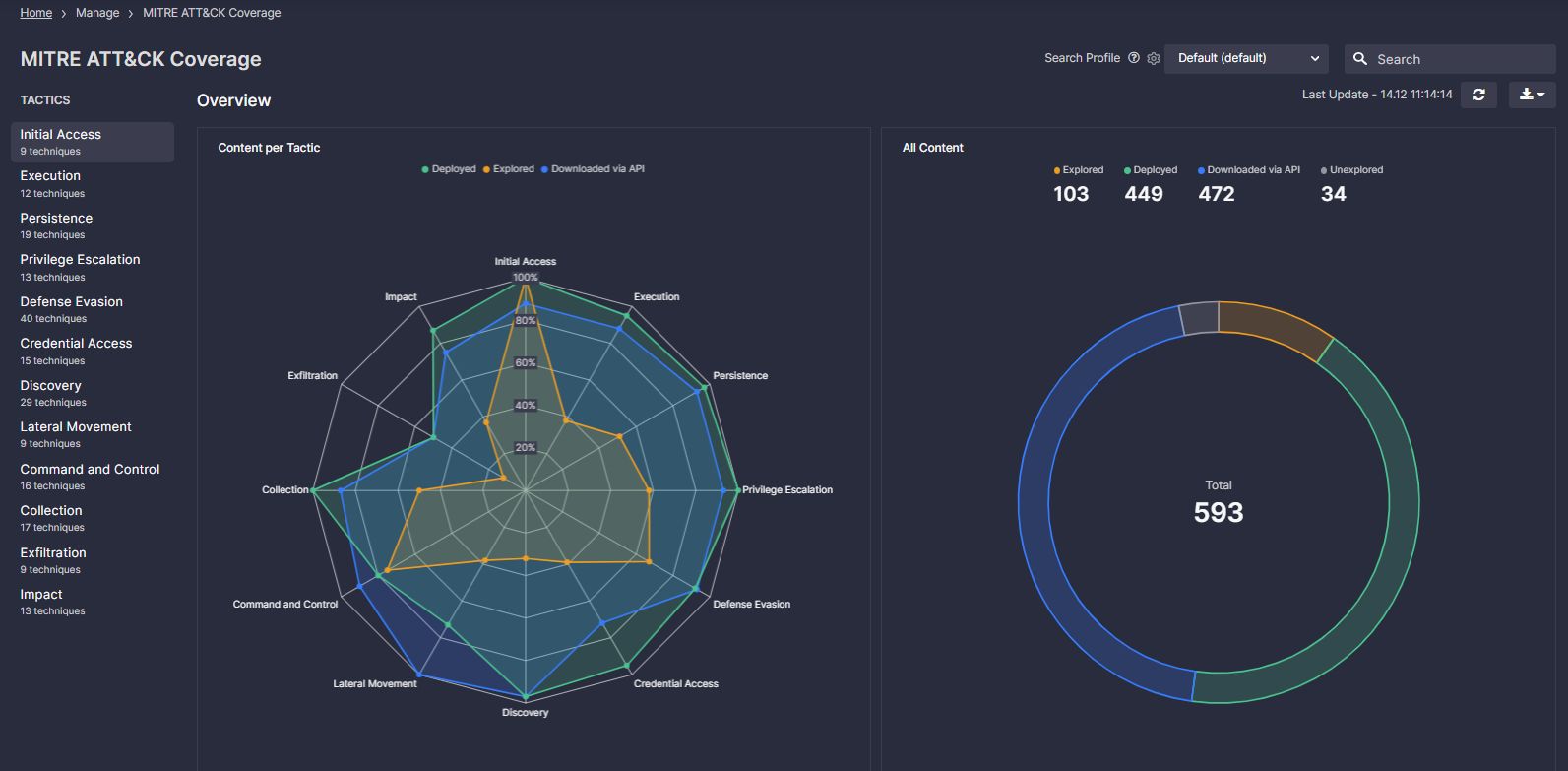

Avec plus de 30 000+ règles disponibles, l’opérationnalisation rapide du contenu est la clé du succès. Notre application SOC Workflow est incluse avec la plupart des niveaux payants et fournit une gestion des cas native et une fonctionnalité de type SOAR directement depuis la pile.Point (d), notre contenu de détection est mappé sur le cadre MITRE ATT&CK pour fournir une structure conceptuelle et agir comme un outil de communication de la valeur et du progrès aux parties prenantes.Nous cartographions plus de 95% de notre contenu de détection contre le cadre MITRE ATT&CK. Cela permet aux organisations d’améliorer leur propre capacité en s’appuyant sur l’expertise spécialisée de notre communauté.

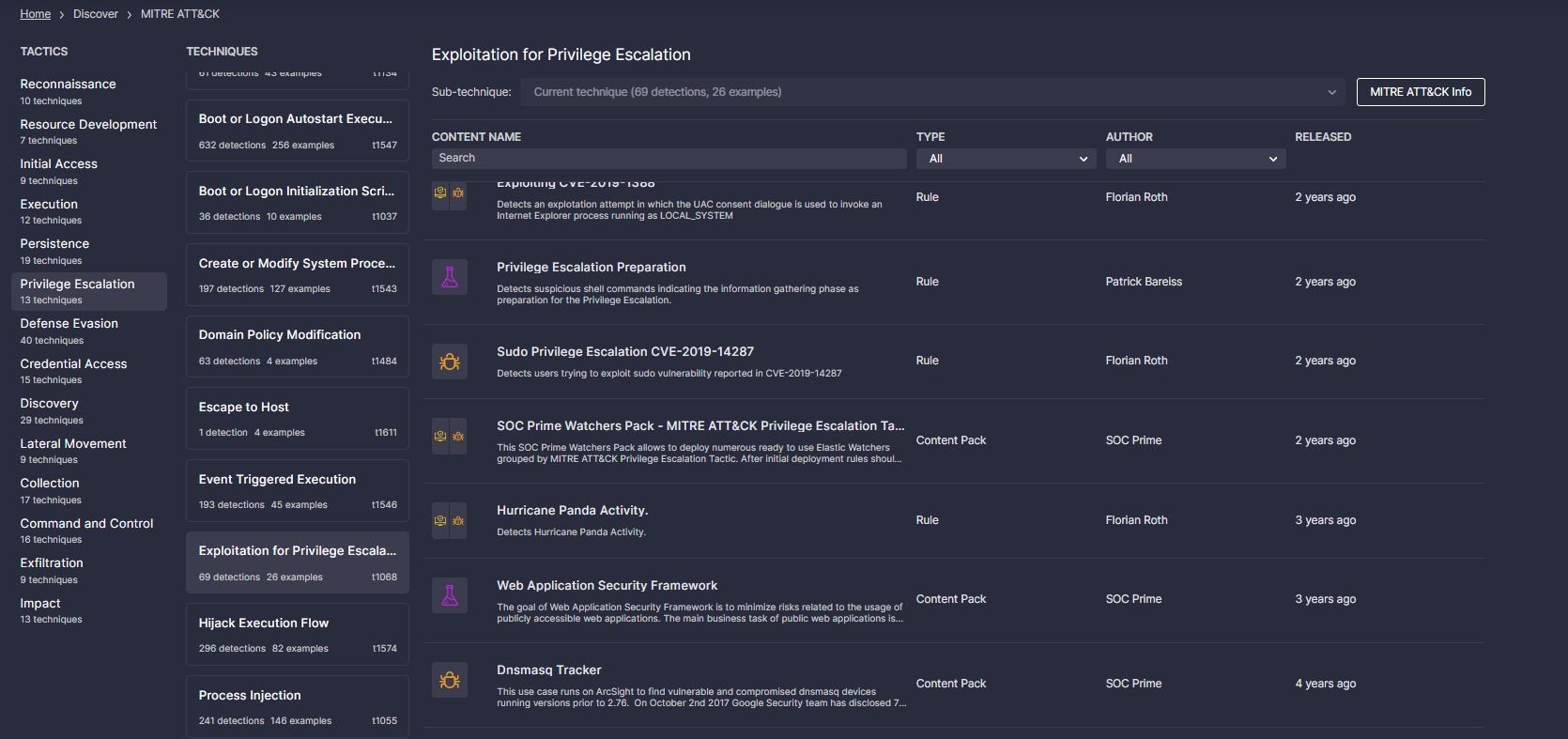

Avec plus de 30 000+ règles disponibles, l’opérationnalisation rapide du contenu est la clé du succès. Notre application SOC Workflow est incluse avec la plupart des niveaux payants et fournit une gestion des cas native et une fonctionnalité de type SOAR directement depuis la pile.Point (d), notre contenu de détection est mappé sur le cadre MITRE ATT&CK pour fournir une structure conceptuelle et agir comme un outil de communication de la valeur et du progrès aux parties prenantes.Nous cartographions plus de 95% de notre contenu de détection contre le cadre MITRE ATT&CK. Cela permet aux organisations d’améliorer leur propre capacité en s’appuyant sur l’expertise spécialisée de notre communauté. À partir de là, les équipes peuvent rapidement identifier les cibles de chasse, effectuer des recherches supplémentaires sur les acteurs de la menace pertinents et les TTP, et accéder à des requêtes et règles spécifiques aux menaces qui peuvent être utilisées pour commencer à chasser en quelques clics seulement.

À partir de là, les équipes peuvent rapidement identifier les cibles de chasse, effectuer des recherches supplémentaires sur les acteurs de la menace pertinents et les TTP, et accéder à des requêtes et règles spécifiques aux menaces qui peuvent être utilisées pour commencer à chasser en quelques clics seulement.

Parce que nous cartographions nos règles sur le cadre ATT&CK, nous pouvons mesurer la couverture de détection dans un environnement et évaluer les progrès au fil du temps.

Par exemple, nous pourrions être en mesure de dire qu’il y a 6 mois, vous aviez une couverture pour 20/144 techniques. Aujourd’hui, après avoir systématiquement mis en œuvre des règles supplémentaires pour les techniques manquantes, vous avez maintenant une couverture pour 60/144 techniques. C’est triple la couverture de détection ! De plus, vous avez maintenant une feuille de route des opérations de sécurité qui définit :

- Lacunes actuelles de détection

- Tactiques

- Techniques

- Acteurs de la menace

- Sources de journaux à acquérir/intégrer

- Types d’événements à configurer

Exemple :

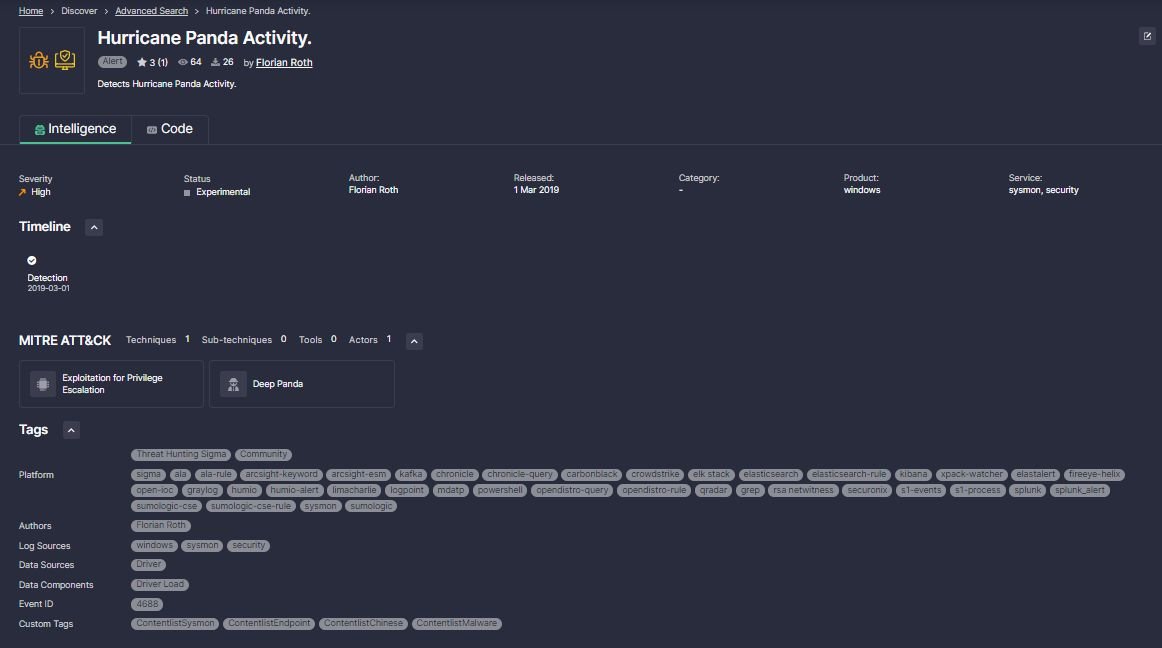

https://tdm.socprime.com/tdm/info/FHh5xhYB3zlf/À titre d’exemple, nous avons sélectionné la technique “Exploitation pour l’escalade de privilèges” sous la tactique “Escalade de privilèges”. À partir de là, nous avons pu trouver la règle Sigma « Hurricane Panda Activity », qui contient une référence directe à l’article de recherche sur lequel elle est basée et des conditions spécifiques aux techniques et commandes utilisées par cet acteur de la menace. Avec une règle prête à l’emploi, un chasseur de menaces pourrait rapidement lancer un exercice, passant les phases les plus longues et demandant le plus de ressources de recherche et de formulation d’hypothèses.

Résumé :

En tant que produit, la plateforme Detection as Code de SOC Prime répond à toutes les exigences que nous avons établies pour accélérer le processus de chasse aux menaces. Bien sûr, nous disposons également de tout un catalogue de services professionnels conçus pour aider les équipes à fournir ces valeurs dans le cas, malheureusement fréquent, où elles manquent de personnel.

L’accès communautaire à la plateforme est gratuit ! Inscrivez-vous et commencez à explorer notre contenu de détection dès aujourd’hui sur “TDM.SOCPRIME.COM”. Comme toujours, n’hésitez pas à nous contacter directement avec des questions ou pour une réunion.