La recherche est basée sur l’analyse des preuves OSINT, des preuves locales, des retours des victimes d’attaques et de la méthodologie MITRE ATT&CK utilisée pour l’attribution des acteurs. SOC Prime souhaite exprimer sa gratitude aux chercheurs en sécurité indépendants et aux entreprises spécialisées en sécurité qui ont partagé les rapports de rétro-ingénierie et l’analyse des attaques sur les sources publiques et leurs blogs d’entreprise. De notre côté, nous partageons ce rapport de menace d’attribution TTP ainsi que le contenu du détecteur de menaces SIEM pour ArcSight, QRadar et Splunk.

Résumé Exécutif

Bad Rabbit est une épidémie de ransomware mondial qui s’est produite le 24 octobre 2017 et a touché un grand nombre d’organisations dans différentes industries, principalement dans les pays de la CIS et de l’APAC.

Le rapport de criminalistique de Cisco Talos indique que le premier téléchargement initial a été observé vers le 2017-10-24 08:22 UTC. SOC Prime a été informé de l’attaque par l’une des organisations de transport en Ukraine à 2017-10-24 10:12 UTC. À l’époque, l’organisation était déjà chiffrée, nous convenons donc que la preuve la plus concluante de l’exécution de l’attaque est celle rapportée par Talos : 08:22 UTC.

Au 2017-10-25 08:24 UTC, il n’y a pas de preuve publique que l’attaque soit de nature APT. Cependant, elle a été exécutée en parallèle avec une autre attaque de ransomware : le ransomware Loky a frappé en utilisant une pièce jointe d’e-mail malveillante comme vecteur de livraison et en exploitant une vulnérabilité dans Microsoft Word DDE. Bien que plusieurs chercheurs aient souligné des similitudes avec NotPetya attaque, nous sommes fortement en désaccord avec cette affirmation car l’attribution TTP montre clairement que l’acteur de la menace n’est pas le même. À moins que d’autres preuves ne soient présentées, l’attaque doit être considérée comme une activité de cybercriminalité et non comme une attaque parrainée par un État. Cependant, nous avons vu le même schéma de lancement d’une attaque leurre pour couvrir une opération APT pendant NotPetya en juin 2017.

Étant donné que l’attaque a des capacités de ver et se distribue rapidement, il est fortement conseillé de déployer des contrôles de détection des menaces proactifs dans les technologies SIEM et de déployer des configurations de vaccination temporaire sur les systèmes hôtes Windows.Nom de la menace: Bad RabbitAlias: Discoder / Win32/Diskcoder.D / Trojan-Ransom.Win32.Gen.ftl / DangerousObject.Multi.Generic / PDM:Trojan.Win32.GenericType de menace: RansomwareType d’acteur: CybercriminalitéNiveau de menace: ÉlevéImpact par zone géographique: Russie, Ukraine, Bulgarie, Turquie, Japon, Roumanie, Allemagne.Impact par industrie: Transport et vente au détail (principalement en Ukraine), secteur des médias (principalement en Russie)Vecteur d’infection: Téléchargement conduit par un JavaScript malveillant sur des sites web infectésActifs IT affectés: Windows OS.APT connexe: aucune attribution concluante ne peut être fournie en raison du manque de preuves.

Attribution de l’acteur de la menace et analyse TTP

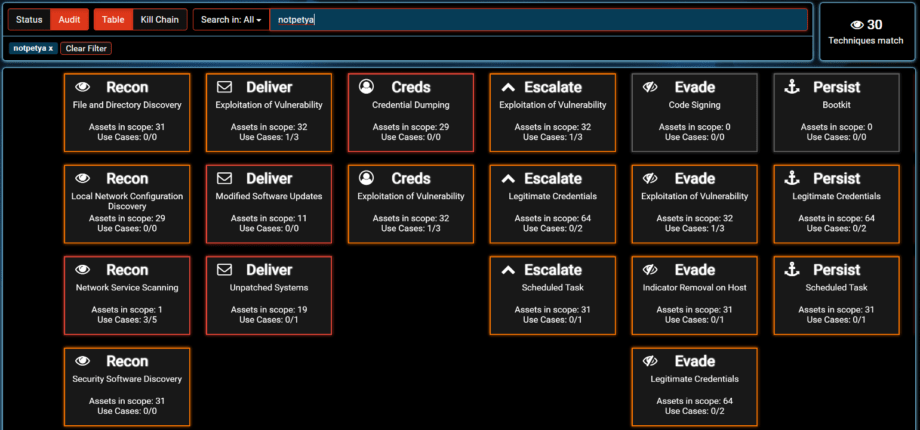

Plusieurs entreprises de recherche ont déclaré la similitude de l’attaque Bad Rabbit avec NotPetya. Nous pensons que c’est encore un problème de promotion par les relations publiques et par les médias et que de nombreux experts en sécurité agissent indépendamment pour saisir « la prochaine grande menace ». À la date du 2017-10-25 08:24 UTC, il n’existe aucune preuve technique publique que l’attaque Bad Rabbit soit un APT ou ait des TTP similaires avec NotPetya et Sandworm. De plus, plusieurs entreprises de recherche ont rapporté qu’il y a un chevauchement de 13% dans le code source des composants ransomware de Bad Rabbit et NotPetya, ce qui n’est pas suffisant pour identifier la similitude, car NotPetya avait des similarités majeures de code avec le ransomware Petya pour agir comme leurre et distraction. Il est clair que le code ransomware de Petya et NotPetya est disponible pour plusieurs acteurs. Jetons un coup d’œil plus près aux TTP de NotPetya en utilisant la méthodologie MITRE ATT&CK et le modèle de menace personnalisé de SOC Prime SVA AI : L’acteur derrière NotPetya a utilisé 30 techniques pour exécuter l’attaque.

L’acteur derrière NotPetya a utilisé 30 techniques pour exécuter l’attaque.

Différence TTP entre Bad Rabbit et NotPetya :

- Vecteur d’attaque de la chaîne d’approvisionnement (Mises à jour modifiées du logiciel M.E.Doc)

- Vulnérabilité EternalBlue (Bad Rabbit ne l’utilise pas)

- Suppression des indicateurs sur l’hôte (en effaçant le journal d’événements MS. Bad Rabbit ne fait pas cela)

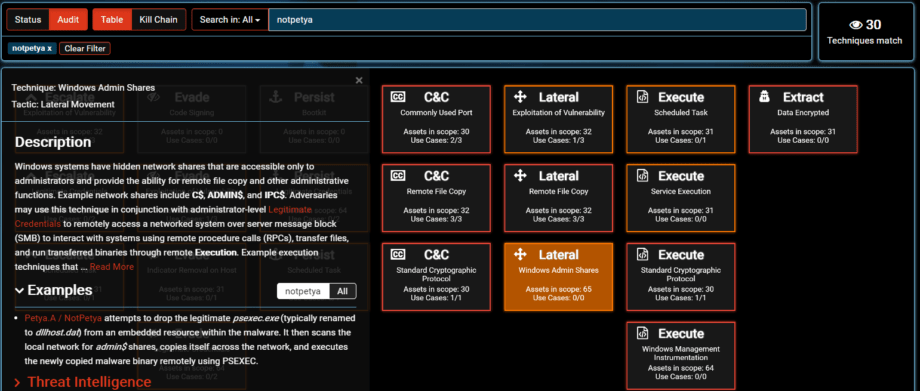

- PsExec n’est pas utilisé par Bad Rabbit pour le Mouvement latéral des Partages Administratifs Windows

- Des identifiants codés en dur sont utilisés par Bad Rabbit et ne sont pas utilisés par NotPetya

- Les identifiants légitimes obtenus par NotPetya ont été gérés par C2. Cela a permis à l’attaquant d’utiliser des comptes Active Directory spécifiques pour le Mouvement latéral, tel qu’un compte de service Microsoft SCCM.

Similitude débattue :1. Bootkit est fortement utilisé dans NotPetya comme technique de « signature » de l’acteur Sandworm pour la destruction de données alias « fonctionnalité de destructeur » (dans les campagnes BlackEnergy) et pour chiffrer irréversiblement les données au moment du démarrage également équivalent à la destruction de données (dans la campagne NotPetya). Bad Rabbit n’a pas de Bootkit complet car il ne place qu’une notification de ransomware dans le chargeur d’amorçage.

Pour développer davantage le débat, nous utiliserons une citation de l’ordinateur Bleeping

En ce qui concerne Bad Rabbit, le ransomware est un codeur de disque dit, similaire à Petya et NotPetya. Bad Rabbit chiffre d’abord les fichiers sur l’ordinateur de l’utilisateur, puis remplace le MBR (Master Boot Record). Une fois que Bad Rabbit a fait son travail, il redémarre le PC de l’utilisateur, qui est coincé dans la note de rançon MBR personnalisée. La note de rançon est presque identique à celle utilisée par NotPetya, lors de l’épidémie de juin.

La principale différence ici est que NotPetya a effectivement chiffré les données avec Bootkit au moment du démarrage et a modifié le MFT comme technique supplémentaire pour les chiffrer au niveau du système d’exploitation (fonctionnalité originale Petya). Bad Rabbit remplace uniquement l’écran de démarrage. Un design d’écran similaire est facilement falsifié.Similitude TTP de Bad Rabbit et NotPetya :

- Utilisation de la même version de Mimikatz pour l’extraction d’identifiants

- Utilisation des partages SMB pour le Mouvement latéral

- Utilisation de WMI pour le Mouvement latéral

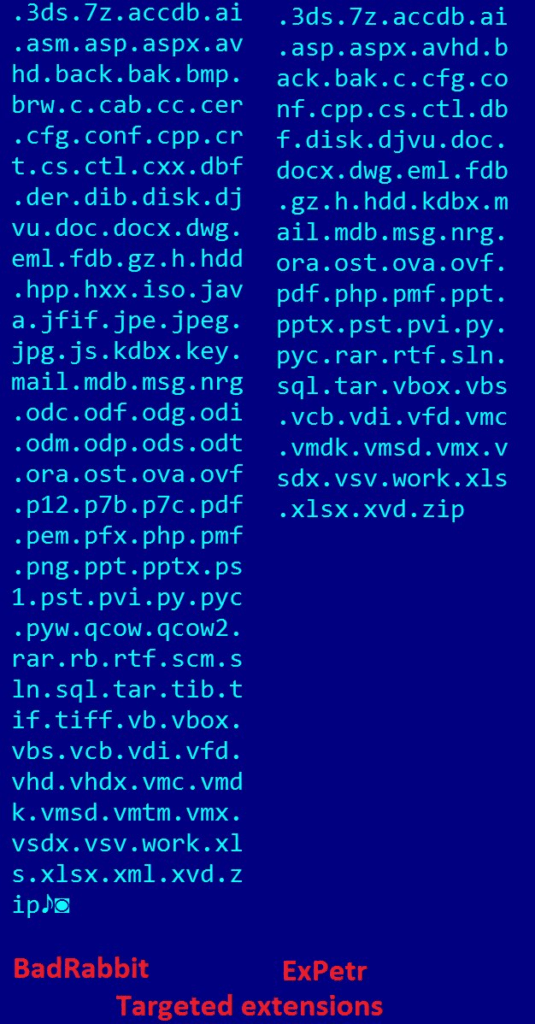

En outre, les extensions de fichier ciblées sont significativement différentes dans Bad Rabbit par rapport à NotPetya : les ransomwares classiques ciblent plus de fichiers (Bad Rabbit), tandis que les attaques APT qui utilisent le ransomware comme technique de suppression de fichiers vont après des fichiers spécifiques. Il y a aussi un débat sur le vecteur d’infection en tant qu’attaque Waterhole à partir d’un site Web piraté. La pièce qui ne correspond pas est que les sites piratés ne sont même pas parmi les 100 plus populaires dans les pays affectés.

Il y a aussi un débat sur le vecteur d’infection en tant qu’attaque Waterhole à partir d’un site Web piraté. La pièce qui ne correspond pas est que les sites piratés ne sont même pas parmi les 100 plus populaires dans les pays affectés.

Prévention : vaccins basés sur l’hôte et protection réseau

Contrôles de Protection RéseauBloquer l’accès réseau à 185.149.120[.]3 sur les dispositifs de périmètre

Bloquer toutes les URL infectées sur les passerelles/proxy web sécurisés.Vaccination basée sur l’hôteLe fichier téléchargé nommé install_flash_player.exe doit être lancé manuellement par la victime. Pour fonctionner correctement, il nécessite des privilèges administratifs élevés qu’il tente d’obtenir en utilisant l’invite UAC standard. S’il est démarré, il enregistrera le DLL malveillant sous C:Windowsinfpub.dat et le lancera en utilisant rundll32.

- Désactiver le service WMI si possible comme mesure d’atténuation temporaire

- Créer les fichiers suivants C:Windowsinfpub.dat et C:Windowscscc.dat et RETIRER TOUTES LES PERMISSIONS (héritage) de ces fichiers.

Indicateurs de Compromission

IP’s

| IP | Source |

| 185.149.120[.]3 | https://www.welivesecurity.com/2017/10/24/bad-rabbit-not-petya-back/http://blog.talosintelligence.com/2017/10/bad-rabbit.html |

| HashOfFile | NomduFichier | Source |

| 0b2f863f4119dc88a22cc97c0a136c88a0127cb026751303b045f7322a8972f6 | cscc.dat | http://blog.talosintelligence.com |

| 16605a4a29a101208457c47ebfde788487be788d | https://www.welivesecurity.com | |

| 1d724f95c61f1055f0d02c2154bbccd3 | infpub.dat | https://securelist.com |

| 2f8c54f9fa8e47596a3beff0031f85360e56840c77f71c6a573ace6f46412035 | http://blog.talosintelligence.com | |

| 301b905eb98d8d6bb559c04bbda26628a942b2c4107c07a02e8f753bdcfe347c | http://blog.talosintelligence.com | |

| 3d05f09fb436c0e4dea85a8c6a12d47502016795df6ea5c8844da1655f1657b4 | dispci.exe | https://www.virustotal.com |

| 413eba3973a15c1a6429d9f170f3e8287f98c21c | https://www.welivesecurity.com | |

| 4f61e154230a64902ae035434690bf2b96b4e018 | page-main.js | https://www.welivesecurity.com |

| 579FD8A0385482FB4C789561A30B09F25671E86422F40EF5CCA2036B28F99648 | infpub.dat | http://blog.talosintelligence.com |

| 630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da | http://blog.talosintelligence.com | |

| 682ADCB55FE4649F7B22505A54A9DBC454B4090FC2BB84AF7DB5B0908F3B7806 | cscc.dat | https://www.welivesecurity.com |

| 7217fae6f3634cde7d54eba3858e8958eb1e5e85e2c36d968818cdce75a3fae9 | Invoice_file_06565.doc | https://www.hybrid-analysis.com |

| 79116fe99f2b421c52ef64097f0f39b815b20907 | infpub.dat | https://www.welivesecurity.com |

| 80c336a30aa746f5a05a21056e36328b9527c4ace59cd9e2fbb5211e87e5841d | Invoice_file_06565.doc | https://www.hybrid-analysis.com |

| 84ac3d2f1ca70bc83149bec52b00009639e9006f941caed3ca83e4e8e47f64bd | https://www.hybrid-analysis.com | |

| 8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93 | dispci.exe | https://www.hybrid-analysis.com |

| 8fd96bb2ce94146f1b0271d18ba52f176d4ebf8fabd275f1d16d59ed9d91d2da | https://www.hybrid-analysis.com | |

| afeee8b4acff87bc469a6f0364a81ae5d60a2add | dispci.exe | https://www.welivesecurity.com |

| b14d8faf7f0cbcfad051cefe5f39645f | dispci.exe | https://securelist.com |

| de5c8d858e6e41da715dca1c019df0bfb92d32c0 | install_flash_player.exe | https://www.welivesecurity.com |

| fbbdc39af1139aebba4da004475e8839 | install_flash_player.exe | https://securelist.com |

Noms de tâches planifiées

| Nom de la tâche | Source |

| viserion_ | http://blog.talosintelligence.com/2017/10/bad-rabbit.html |

| rhaegal | http://blog.talosintelligence.com/2017/10/bad-rabbit.html |

| drogon | http://blog.talosintelligence.com/2017/10/bad-rabbit.html |

Références externes

1. https://www.welivesecurity.com/2017/10/24/bad-rabbit-not-petya-back/

2. https://securelist.com/bad-rabbit-ransomware/82851/

3. http://blog.talosintelligence.com/2017/10/bad-rabbit.html

4. https://gist.github.com/roycewilliams/a723aaf8a6ac3ba4f817847610935cfb

5. https://gist.github.com/Belorum/7b57e925a0bcc6ed6a72b6af07006ace

6. https://www.hybrid-analysis.com/sample/8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93?environmentId=100

7. https://www.hybrid-analysis.com/sample/99b695b3d2ce9b0440ce7526fea59f7a4851d83d9a9d9a6cf906417068bc7524?environmentId=100

8. https://twitter.com/craiu/status/922911496497238021

9. https://blog.qualys.com/news/2017/10/24/bad-rabbit-ransomware

10. https://threatprotect.qualys.com/2017/10/24/bad-rabbit-ransomware/?_ga=2.71482960.293546626.1508923179-346340547.1500997518

11. https://analyze.intezer.com/#/analyses/d41e8a98-a106-4b4f-9b7c-fd9e2c80ca7d

12. https://www.bleepingcomputer.com/news/security/bad-rabbit-ransomware-outbreak-hits-eastern-europe/