Dans le digest d’aujourd’hui, nous souhaitons souligner le contenu fourni par les membres du Threat Bounty Program qui aidera les solutions de sécurité à détecter Saefko RAT, le cheval de Troie Ursa, et une palette de souches de ransomware en pleine propagation.

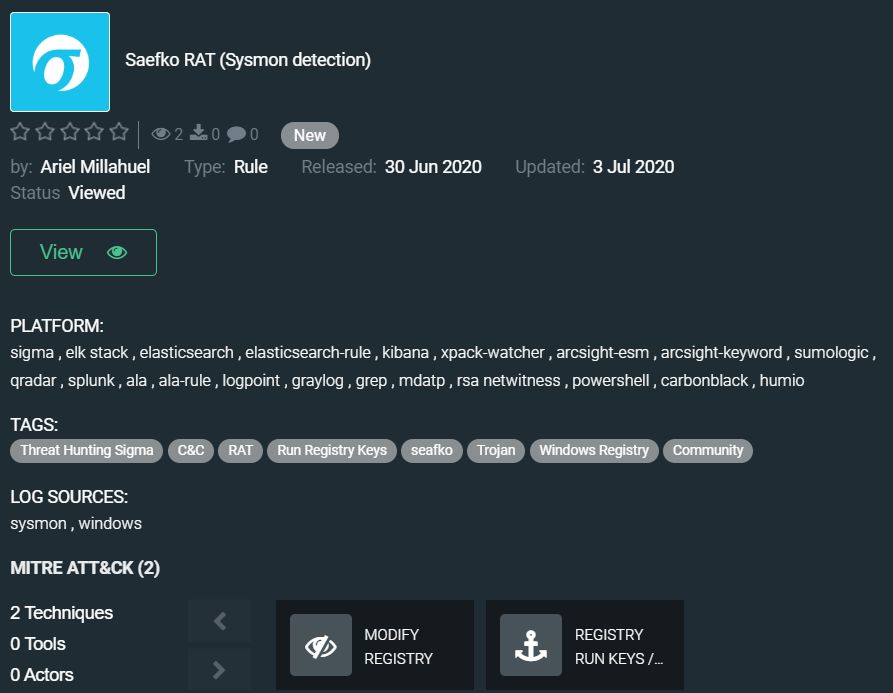

Le Saefko RAT est un cheval de Troie d’accès à distance relativement récent écrit en .NET qui a été repéré pour la première fois au milieu de 2019. Le Saefko RAT crée une clé de démarrage pour exécuter le malware lors de la connexion, assurant ainsi la persistance sur le système infecté. Il récupère ensuite l’historique du navigateur Chrome à la recherche de types d’activités spécifiques comme les cartes de crédit, les affaires, les réseaux sociaux, les jeux, les cryptomonnaies et le shopping. Ensuite, le cheval de Troie envoie les données collectées à son serveur C&C et reçoit de nouvelles instructions pour fournir des informations sur le système. Saefko RAT collecte une gamme de données, y compris des captures d’écran, des vidéos, des journaux de frappe, et est également capable de télécharger des charges utiles supplémentaires sur la machine compromise. Cette menace peut être détectée en utilisant la règle soumise par Ariel Millahuel: https://tdm.socprime.com/tdm/info/pzThUunC2GRh/h6ULBXMBPeJ4_8xcW1GX/?p=1

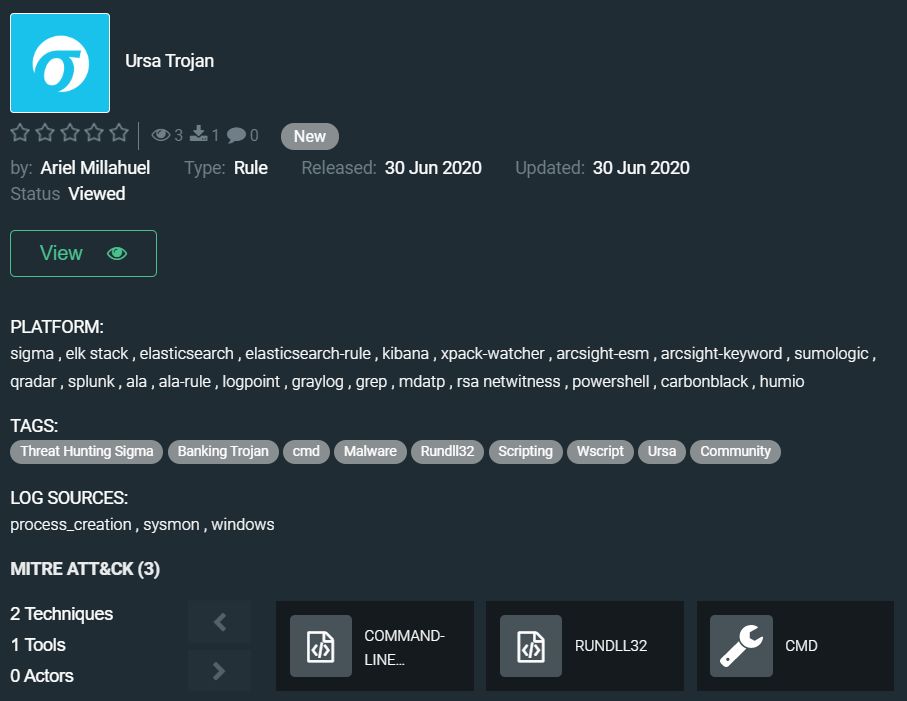

Ensuite, nous voulons examiner une autre règle d’Ariel qui aide à détecter le cheval de Troie Ursa, dont le dernier échantillon a été découvert la semaine dernière. Le malware s’est propagé sous couvert d’un faux installateur Adobe Flash et, lors de l’installation, exécute msiexec.exe et WScript.exe pour exécuter un script VBS malveillant installant le cheval de Troie Ursa. Vous pouvez trouver la règle de chasse à la menace communautaire ici : https://tdm.socprime.com/tdm/info/asMDB1Q6aq2d/0KUIBXMBPeJ4_8xcSk9v/?p=1

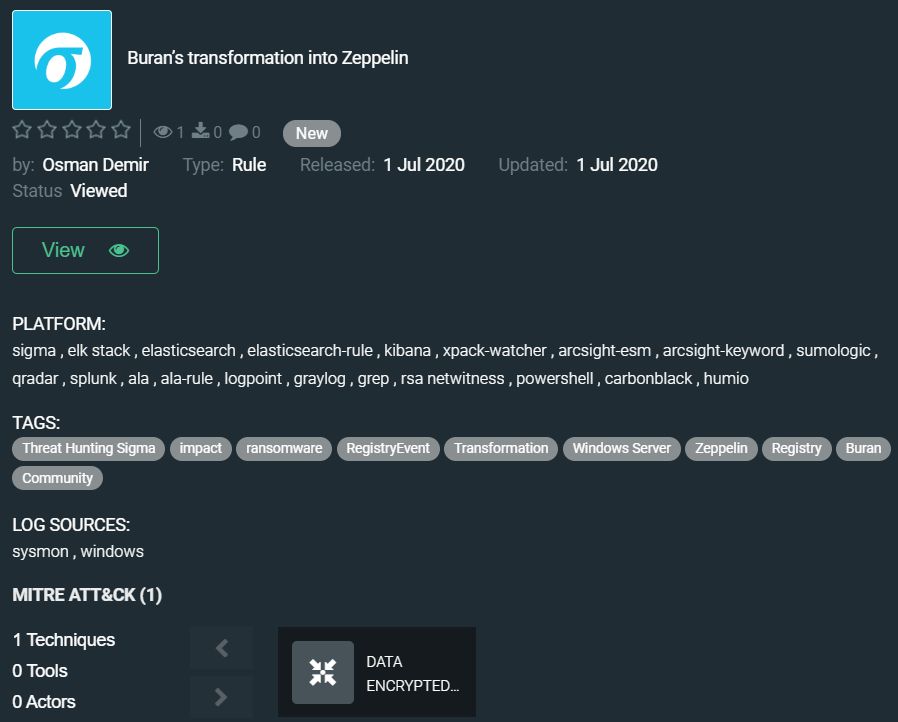

Nous passons maintenant au contenu de détection des ransomwares. Osman Demir a publié une règle la semaine dernière pour repérer le ransomware Zeppelin, une nouvelle variante de la famille de ransomware Buran. Le ransomware Buran est apparu au début de mai 2019 et continue de proliférer jusqu’à présent. En seulement 9 mois, ce ransomware a publié plus de 5 mises à jour en modifiant son code et ses vecteurs d’attaque afin de rester furtif et de causer plus de dommages. Le ransomware Zeppelin a été aperçu pour la première fois fin 2019, il atteint les réseaux des organisations principalement via des e-mails de phishing. Ces e-mails contiennent des documents activés par macros qui initieront le téléchargement et l’exécution du fichier rançongiciel sur la machine de la victime. De plus, d’autres échantillons de Zeppelin ont également été distribués via la publicité malveillante conçue pour tromper ses victimes en cliquant sur de fausses publicités qui déclencheront le téléchargement du fichier malveillant. Enfin, comme d’autres ransomwares, Zeppelin utilise des logiciels de bureau à distance publics via des interfaces web pour contrôler à distance la machine de la victime et exécuter le ransomware. La règle communautaire est disponible sur le Threat Detection Marketplace : https://tdm.socprime.com/tdm/info/Ovf0s4ss56b6/KoD_CXMBQAH5UgbBxfdB/?p=1

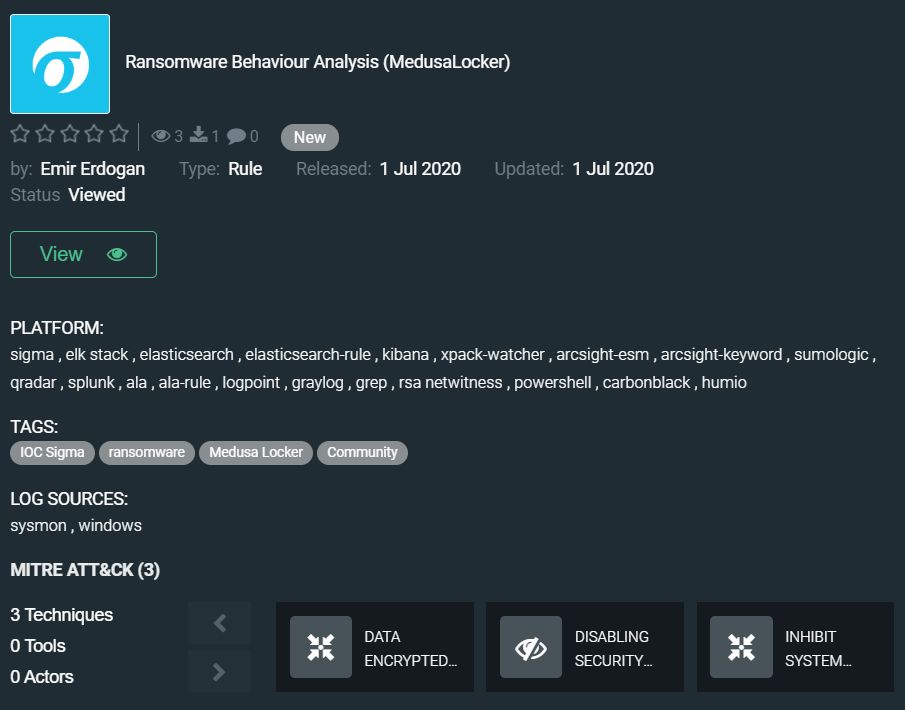

La règle suivante publiée par Emir Erdogan vous aidera à découvrir le comportement du ransomware MedusaLocker avec des techniques d’évasion uniques pour les familles de ransomwares. MedusaLocker a été aperçu pour la première fois en septembre 2019, et les adversaires utilisent un fichier batch pour éviter la détection. Le fichier batch malveillant qui accompagne la charge utile du ransomware contient une commande qui édite le registre Windows pour supprimer Windows Defender lorsque l’ordinateur est démarré en mode sans échec sans réseau (mode Minimal). Ensuite, il ajoute MedusaLocker en tant que service et le configure pour s’exécuter à chaque démarrage en mode sans échec Minimal. Après avoir configuré l’environnement du mode sans échec pour qu’il puisse fonctionner sans interférence. Les fichiers batch configurent le prochain démarrage de l’ordinateur pour qu’il s’exécute en mode sans échec Minimal et redémarre silencieusement l’ordinateur. L’analyse du comportement du ransomware (MedusaLocker) est ici : https://tdm.socprime.com/tdm/info/Z1vqspJZLMJn/D335CXMBSh4W_EKGZcUP/?p=1

En conclusion, nous vous présentons une autre règle publiée par Emir qui détecte le ransomware Hidden Tear. Ce IOC Sigma est basé sur des échantillons de logiciels malveillants découverts cette semaine. Le ransomware Hidden Tear n’est pas une nouvelle menace, et le contenu pour sa détection a déjà été publié dans un de nos précédents digests. Ce ransomware open-source reste dangereux même cinq ans après l’apparition de son code dans le dépôt GitHub, et de nouvelles versions de Hidden Tear continuent d’être activement utilisées dans la nature. Vous pouvez télécharger le contenu de détection pour votre solution de sécurité au lien suivant : https://tdm.socprime.com/tdm/info/J9TxSVXj3U1d/pKj2CXMBPeJ4_8xc9Fxr/?p=1

Les règles ont des traductions pour les plateformes suivantes :

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, LogPoint, Humio,

EDR: Microsoft Defender ATP, Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Tactiques : Exécution, Persistance, Évasion Défensive, Mouvement Latéral, Commande et Contrôle, Impact.

Techniques : Modifier le Registre (T1112), Clés de Registre/ Dossier de Démarrage (T1060), Interface en Ligne de Commande (T1059), Rundll32 (T1085), Données Cryptées pour l’Impact (T1486), Désactivation des Outils de Sécurité (T1089), Inhiber la Récupération Système (T1490), Copie de Fichier à Distance (T1105)

Attendez le prochain digest dans une semaine.

Restez en sécurité !