Aujourd’hui c’est samedi, ce qui signifie qu’il est temps pour notre prochain Digest de Règles, dans lequel nous vous parlerons du contenu intéressant pour la détection des malwares publié cette semaine. Et oui, nous accordons à nouveau une attention particulière aux règles que les participants du Programme de Prime de Menace ont publiées.

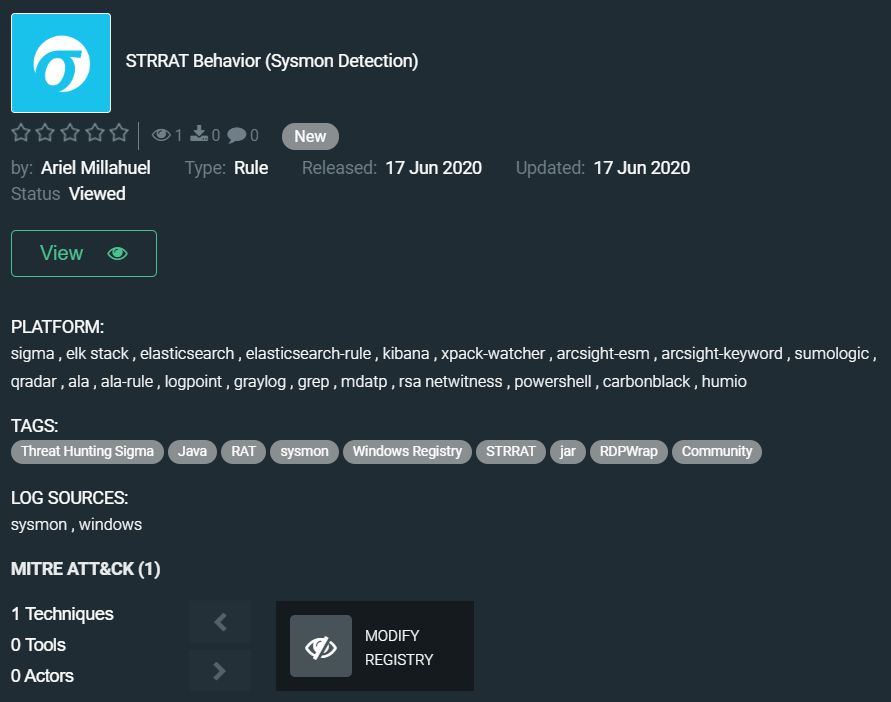

Nous commençons avec la règle publiée par Ariel Millahuel, qui aide les solutions de sécurité à détecter le cheval de Troie STRRAT : https://tdm.socprime.com/tdm/info/TO2qaXt0OvI5/m3zowXIBPeJ4_8xcBtsy/?p=1

STRRAT est un cheval de Troie d’administration à distance basé sur Java qui peut voler des identifiants de connexion enregistrés sur les navigateurs et les clients de messagerie, installer RDPWrap, enregistrer les frappes au clavier et contrôler à distance les systèmes d’exploitation Windows infectés. Ce RAT est un nouvel acteur relativement récent, et les chercheurs l’ont repéré dans des attaques visant des utilisateurs allemands.

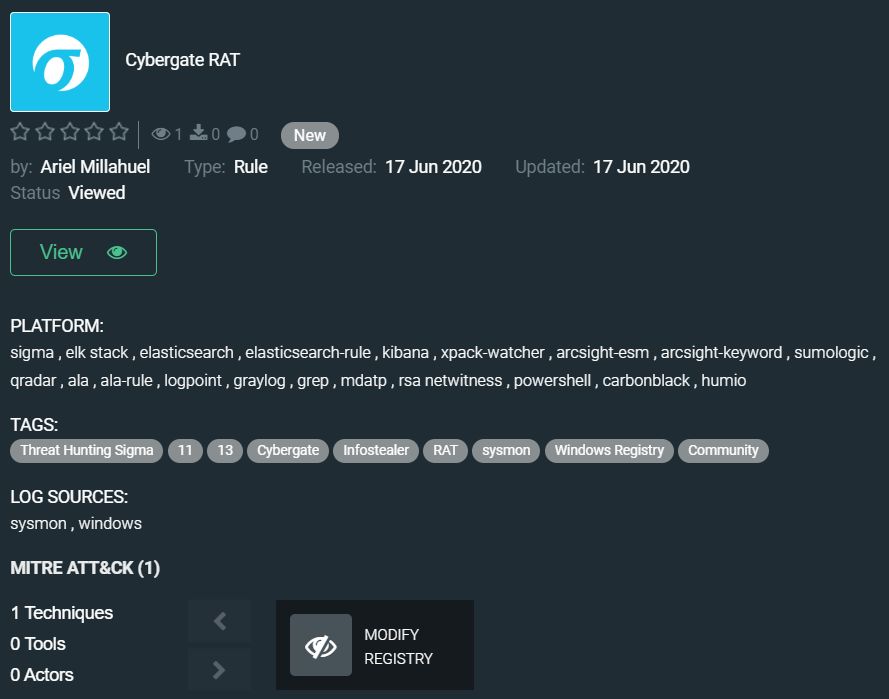

La règle suivante d’Ariel permet de découvrir un autre cheval de Troie d’accès à distance – Cybergate RAT : https://tdm.socprime.com/tdm/info/nGtxqmlkgv1h/eHzlwXIBPeJ4_8xc9to-/?p=1

CyberGate – est un RAT puissant, entièrement configurable et stable codé en Delphi qui est continuellement développé. Il permet aux attaquants de contrôler entièrement le système cible. La fonctionnalité inclut l’interaction avec le shell de commande, la capture d’écran, la capture audio/vidéo, l’enregistrement des frappes, ainsi que le téléchargement/téléversement de fichiers à partir du système cible. Il existe plusieurs versions de CyberGate, chacune pouvant inclure différentes fonctionnalités. La plupart des versions sont utilisées pour voler des mots de passe, des fichiers, enregistrer du son et prendre des photos via la webcam, et installer et exécuter du code malveillant.

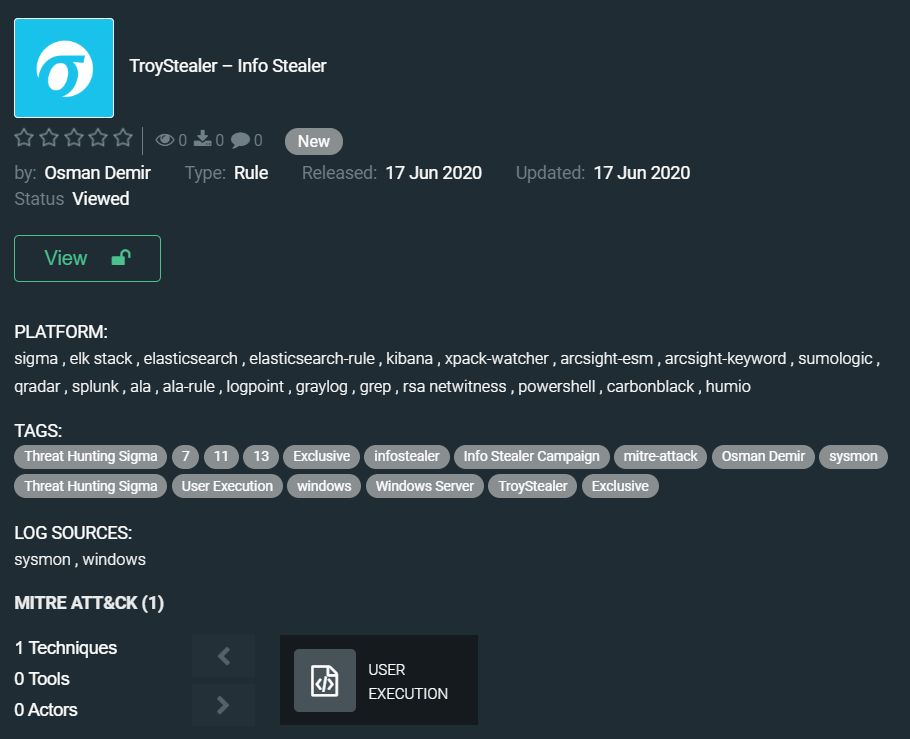

Et un autre nouveau malware dans notre digest est TroyStealer, dont les traces peuvent désormais être détectées à l’aide de la règle exclusive de chasse aux menaces soumise par Osman Demir: https://tdm.socprime.com/tdm/info/B2QA4hvraxSW/5VL5wXIBSh4W_EKGolsc/?p=1

TroyStealer est un logiciel malveillant conçu pour voler des informations de connexion, comme les noms d’utilisateur et les mots de passe enregistrés sur les navigateurs Web, qu’il envoie à un autre système par email. Il enregistre également les frappes des utilisateurs, ce qui peut révéler des informations sensibles. Cet information stealer a été observé distribué par des campagnes de spam par email. Les lettres trompeuses diffusant ce malware étaient ciblées sur les utilisateurs portugais.

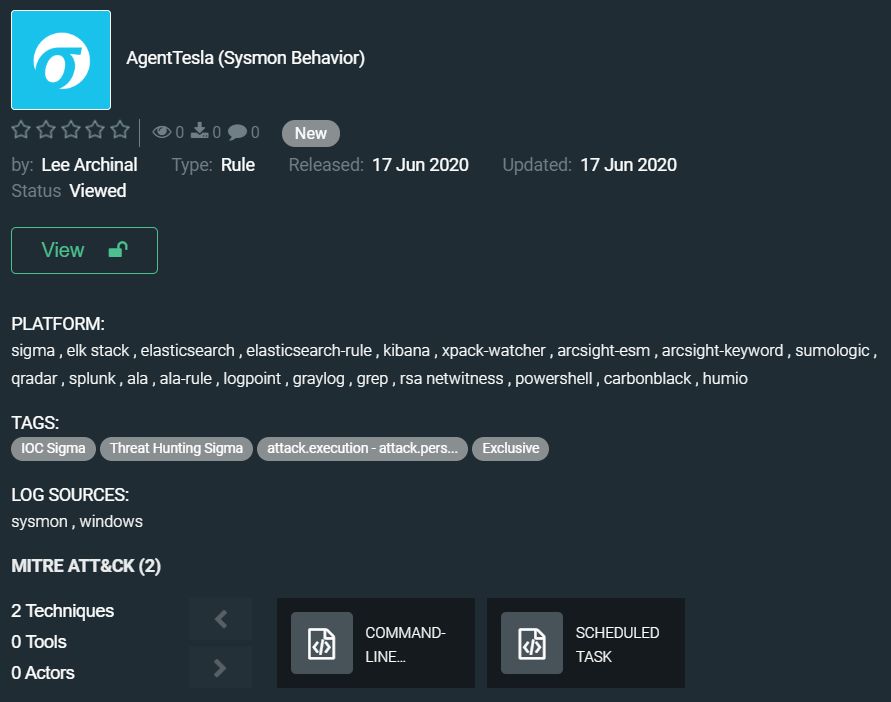

Plus loin dans notre digest, il y a du contenu pour détecter des malwares qui ont longtemps et avec succès été utilisés dans des attaques dans le monde entier. La nouvelle règle de Lee Archinal détecte les caractéristiques d’AgentTesla à travers une feuille de calcul Excel utilisant des macros : https://tdm.socprime.com/tdm/info/2klZjmsPzzhF/VXz0wXIBPeJ4_8xc2uNg/?p=1

Le mois dernier, ce malware a été utilisé dans l’attaque de phishing COVID-19 ciblée sur les fournisseurs médicaux. AgentTesla est un logiciel malveillant commercial modulaire basé sur le .Net qui est souvent utilisé par les attaquants pour collecter des données sensibles à partir de différentes applications et identifiants WiFi. Les escrocs aiment l’utiliser en préparation d’attaques de compromission de courriel d’entreprise.

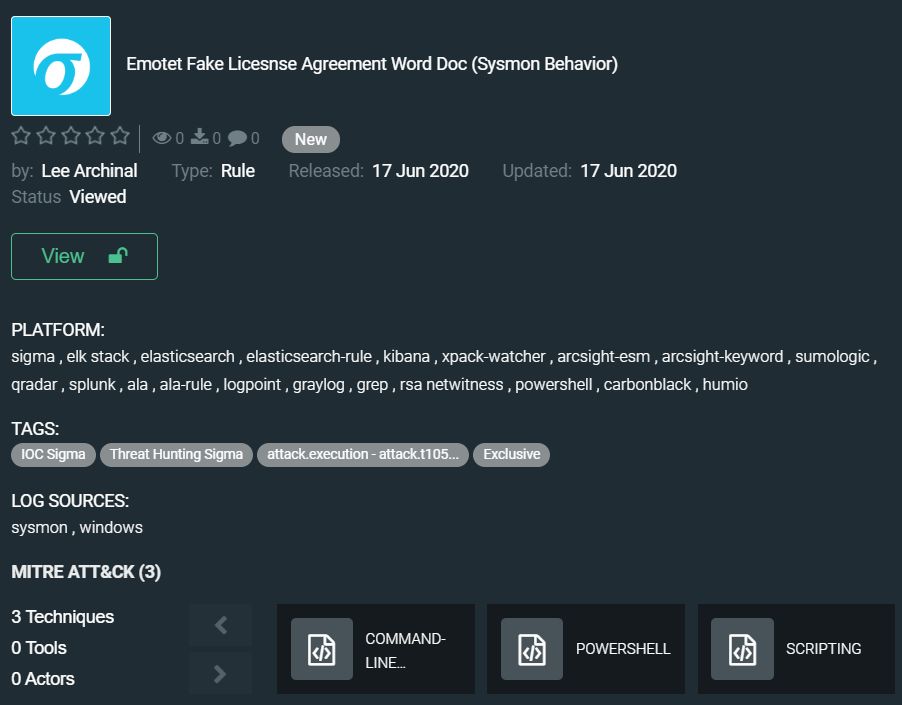

Et la dernière règle pour aujourd’hui est également créée par Lee Archinal. Lee a créé la règle à partir de documents leurres analysés récemment diffusant le malware Emotet. Ce Sigma exclusif aide à repérer les caractéristiques d’une infection Emotet à travers un document Microsoft Word : https://tdm.socprime.com/tdm/info/GhSEQiFPVoOx/qVXpwXIBQAH5UgbB8X7z/?p=1

Parler de ce malware n’a probablement pas beaucoup de sens. Emotet est l’ennemi numéro un pour toute organisation car il permet aux cybercriminels dangereux spécialisés dans le vol et le chiffrement de données de pénétrer dans le réseau. Il semble que la pandémie de COVID19 ait poussé les opérateurs du botnet Emotet à abandonner leurs vacances d’été, de sorte que les chercheurs observent régulièrement de nouvelles campagnes pour propager ce malware.

Les règles ont des traductions pour les plateformes suivantes :

SIEM : Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, LogPoint, Humio,

EDR : Microsoft Defender ATP, Carbon Black, Elastic Endpoint

MITRE ATT&CK :

Tactiques : Évasion de la défense, Exécution, Persistance, Escalade de Privilèges, Évasion de la Défense

Techniques : Modification du Registre (T1112), Exécution par l’utilisateur (T1204), Interface en ligne de commande (T1059), Tâche planifiée (T1053), PowerShell (T1086), Scripting (T1064)

Attendez notre prochain digest, et n’oubliez pas de vous inscrire aux Conversations Hebdomadaires sur les Dernières Nouvelles en Cybersécurité : https://my.socprime.com/en/weekly-talks/