SOC Prime vous propose un petit résumé des dernières règles communautaires développées par les participants du programme Threat Bounty (https://my.socprime.com/en/tdm-developers).

Le résumé inclut 5 règles qui aident à détecter les chevaux de Troie et le ransomware Hidden Tear. À l’avenir, nous continuerons à publier de telles sélections de contenu pour détecter des acteurs de menaces spécifiques ou des exploits populaires.

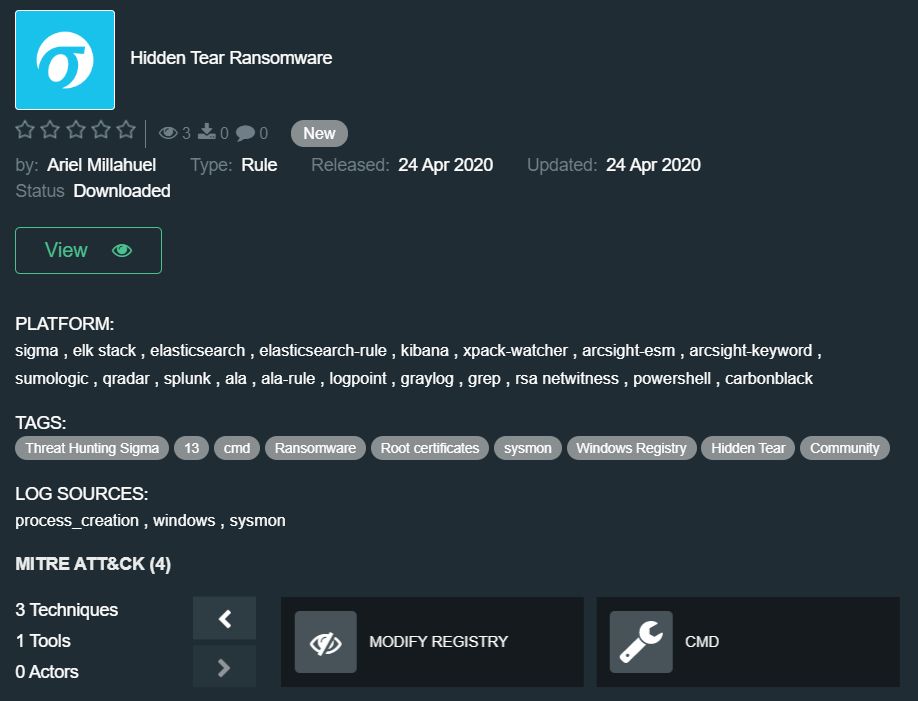

Ransomware Hidden Tear par Ariel Millahuel – https://tdm.socprime.com/tdm/info/K6UvKXunM7lJ/

Le ransomware Hidden Tear est un projet open-source disponible sur GitHub depuis 2015. Basés sur ce code, les adversaires ont créé plusieurs échantillons de ransomware, qui sont activement utilisés dans des attaques par des ‘joueurs de ligue mineure’. Le ransomware continue d’être l’une des plus grandes menaces cybernétiques pour les entreprises, et toute attaque réussie entraînera le chiffrement des données, une interruption des opérations et une perte financière.

Plateformes supportées : Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Carbonblack, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

Sources de journal requises : process_creation, windows, sysmon

La règle couvre les techniques suivantes selon la méthodologie MITRE ATT&CK®: Interface de ligne de commande (T1095), Installer le certificat racine (T1130), Modifier le registre (T1112)

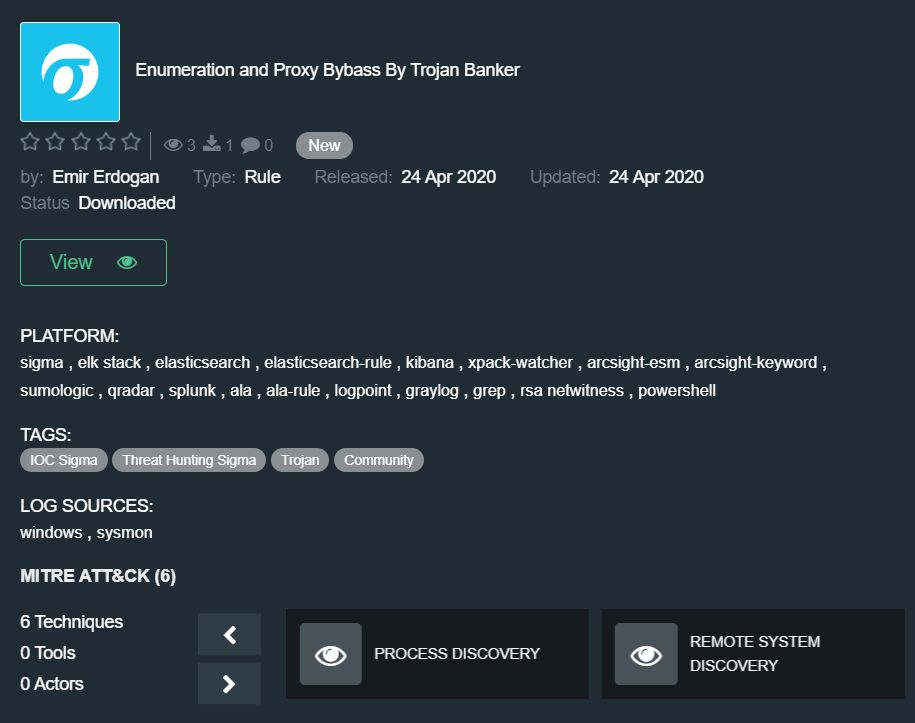

Enumeration et Contournement Proxy par Trojan Banker par Emir Erdogan – https://tdm.socprime.com/tdm/info/jEyi2VylBLJY/

Cette règle aide à détecter l’activité de Trojan Banker sur une machine infectée et à prévenir la fuite de données ou l’installation ultérieure de logiciels malveillants supplémentaires.

Plateformes supportées : Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

Sources de journal requises : windows, sysmon

La règle couvre les techniques suivantes selon la méthodologie MITRE ATT&CK® : Interface de ligne de commande (T1059), Découverte de partage réseau (T1135), Découverte de processus (T1057), Découverte de système distant (T1018), Découverte d’informations système (T1082), Découverte de la configuration du réseau système (T1422)

Malware LatentBot par Ariel Millahuel – https://tdm.socprime.com/tdm/info/gL01KDZRPL07/

LatentBot est un cheval de Troie multi-modulaire écrit en Delphi qui a été utilisé dans des attaques depuis mi-2013. Ses auteurs ont implémenté plusieurs couches d’obfuscation et un mécanisme d’exfiltration unique, rendant LatentBot très efficace pour infecter des organisations principalement dans les secteurs financiers et de l’assurance.

Plateformes supportées : Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Carbonblack, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

Sources de journal requises : windows, sysmon

La règle couvre les techniques suivantes selon la méthodologie MITRE ATT&CK®: Installer le certificat racine (T1130), Modifier le registre (T1112)

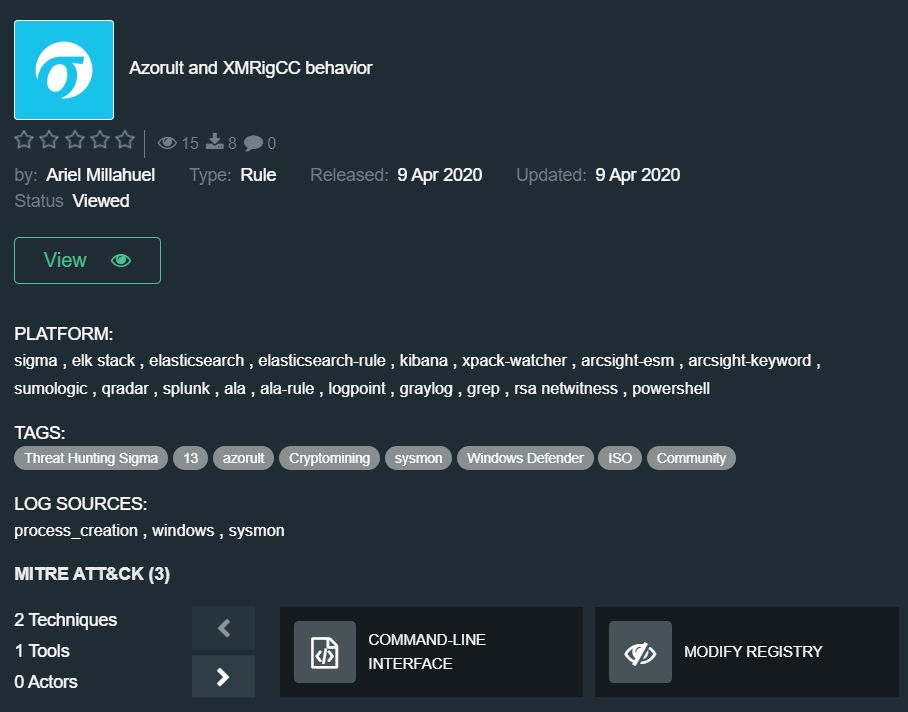

Comportement d’Azorult et de XMRigCC par Ariel Millahuel – https://tdm.socprime.com/tdm/info/itC7LOXsrKbf/

La règle détecte un nouveau Azorult comportement qui tente de télécharger une variante du mineur de cryptomonnaie XMRigCC. L’infostealer Azorult a été découvert en 2016, il peut voler des identifiants, l’historique de navigation, des cookies, et plus encore. Les attaquants utilisent également Azorult comme téléchargeur d’autres logiciels malveillants.

Plateformes supportées : Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

Sources de journal requises : process_creation, windows, sysmon

La règle couvre les techniques suivantes selon la méthodologie MITRE ATT&CK®: Interface de ligne de commande (T1095), Modifier le registre (T1112)

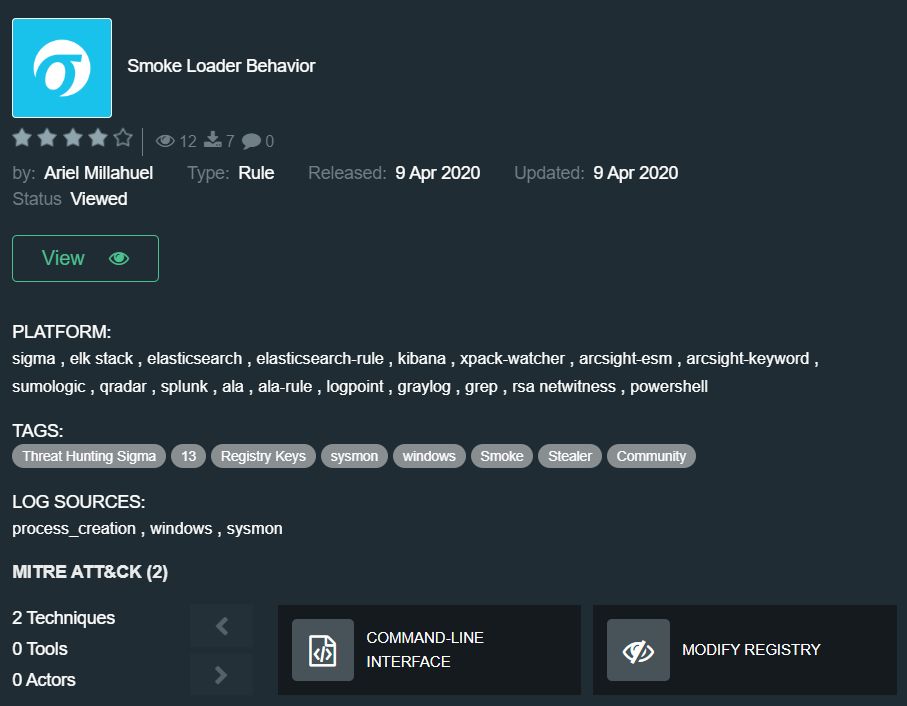

Comportement de Smoke Loader par Ariel Millahuel – https://tdm.socprime.com/tdm/info/ApdAHZWWtgd4/

La règle découvre comportement de Smoke Loader via la ligne de commande et sysmon. Smoke Loader est un chargeur modulaire géo-ciblant utilisé par les cybercriminels depuis 2011 pour installer des portes dérobées, des ransomwares, des mineurs de crypto-monnaie, des voleurs de mots de passe, des malwares PoS, des chevaux de Troie bancaires, etc. Il a différents modules pour les architectures 32 et 64 bits qui permettent d’extraire les identifiants des navigateurs et des programmes de messagerie. Smoke Loader est connu pour sa flexibilité, ce qui le rend encore plus trompeur et auto-protecteur.

Plateformes supportées : Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

Sources de journal requises : process_creation, windows, sysmon

La règle couvre les techniques suivantes selon la méthodologie MITRE ATT&CK®: Interface de ligne de commande (T1095), Modifier le registre (T1112)