Cette semaine, les règles pour détecter les malwares et l’activité des APT de notre équipe et des participants au programme Threat Bounty ont attiré l’attention. Dans les résumés, nous essayons de vous faire remarquer les règles intéressantes publiées au cours de la semaine dernière.

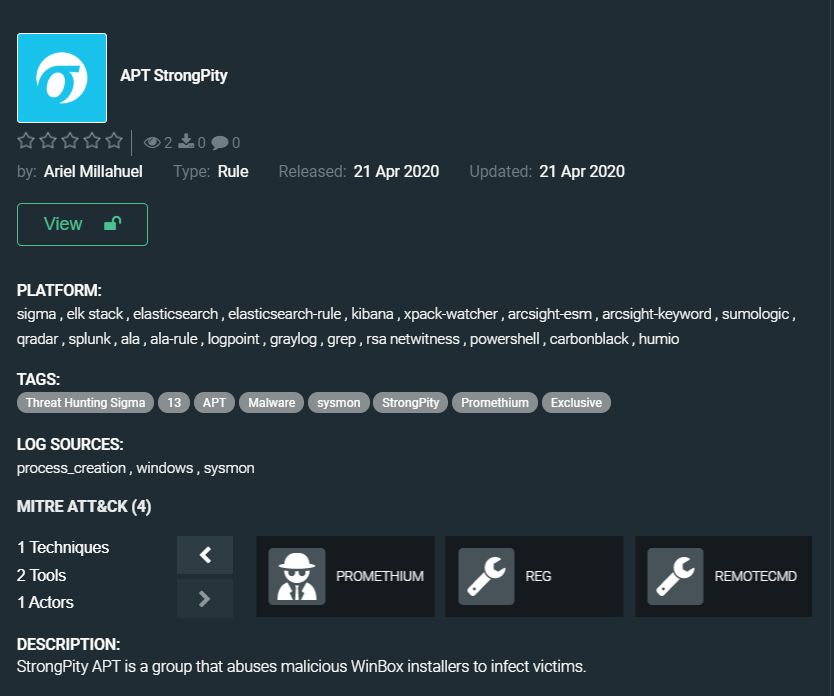

APT StrongPity par Ariel Millahuel

https://tdm.socprime.com/tdm/info/lC2OEeruDxdg/fos3nHEB1-hfOQir9NI-/?p=1

StrongPity APT (alias Promethium) abuse des installateurs empoisonnés de logiciels légitimes pour infecter les victimes, et cette règle exclusive aide à découvrir un tel comportement. Le groupe APT a mené des campagnes de cyberespionnage depuis au moins 2012 en attaquant principalement des cibles en Europe et en Afrique du Nord. L’activité d’espionnage APT de StrongPity est extrêmement difficile à suivre, dans leurs attaques, les adversaires utilisent des malwares modulaires signés, de plus, ils sont connus pour exploiter des vulnérabilités zero-day.

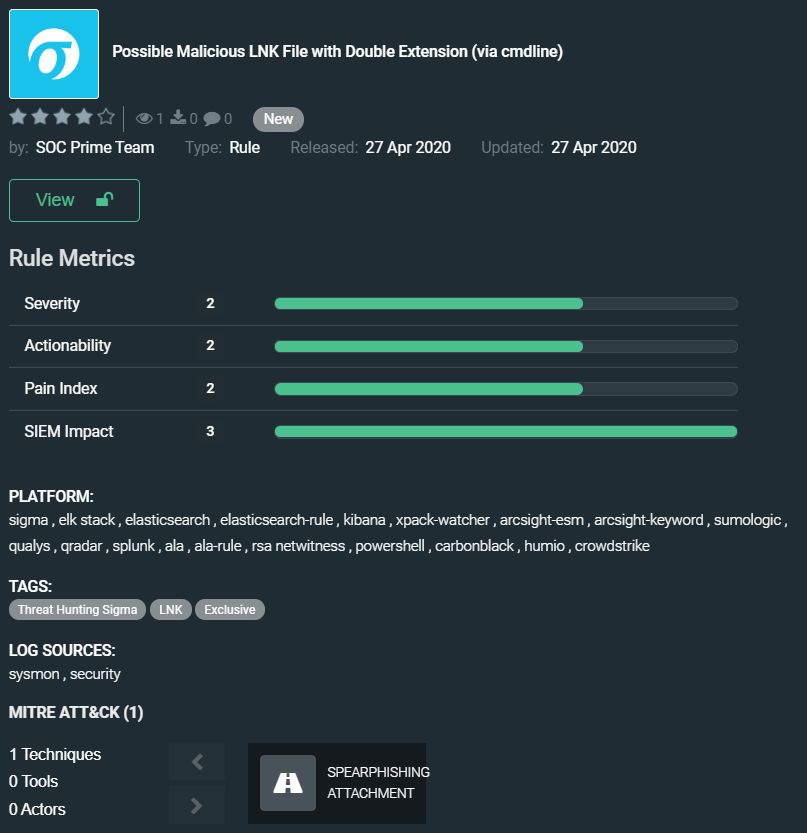

Fichier LNK potentiellement malveillant avec double extension (via cmdline) par l’équipe SOC Primehttps://tdm.socprime.com/tdm/info/lwTxvspCLlJF/Mwm5vHEBAq_xcQY4MuED/?p=1

Nous avons mis en avant une règle similaire sous l’entête de la règle de la semaine, et nous croyons que l’abus des doubles extensions est une menace sérieuse pour les utilisateurs Windows. Celle-ci dévoile une utilisation suspecte de l’extension LNK, souvent utilisée à des fins malveillantes comme l’EXE. Le fichier LNK est moins suspect pour les solutions antivirus, et si l’utilisateur l’ouvre, un script téléchargé à distance pourrait être exécuté, ce qui est l’une des méthodes les plus économiques pour les adversaires d’infecter leur victime.

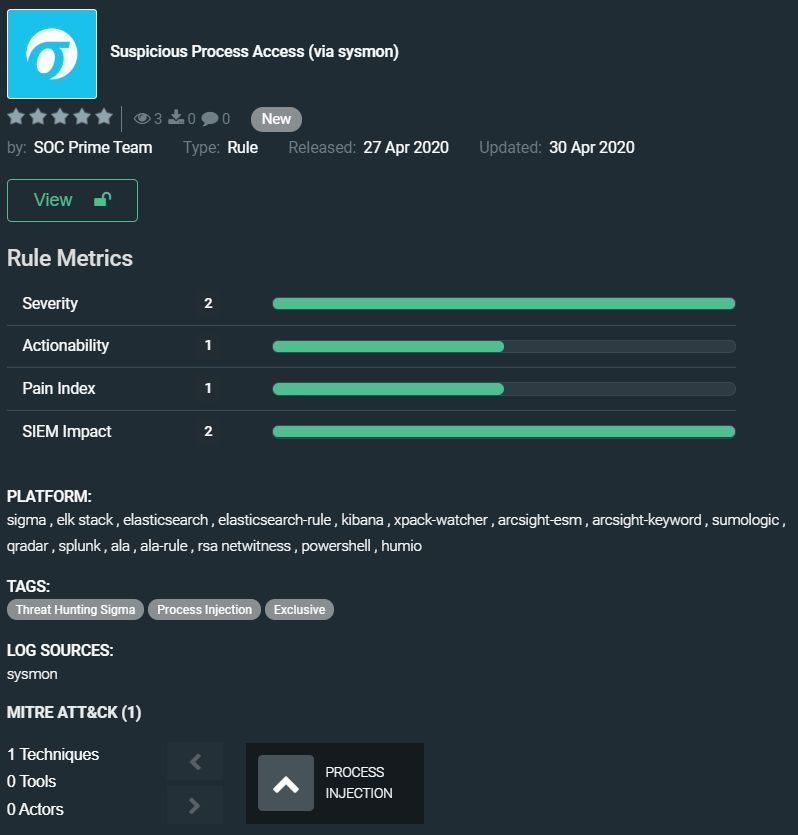

Accès suspect au processus (via sysmon) par l’équipe SOC Primehttps://tdm.socprime.com/tdm/info/S34YfAqmYUYv/oIstvXEB1-hfOQiro-2_/?p=1

Cette règle suit les accès suspects depuis des endroits inhabituels aux processus système qui peuvent indiquer une activité malveillante sur le système. Une telle activité doit être investiguée ; pour éviter les faux positifs, il est nécessaire de vérifier chaque événement et de construire une liste blanche.

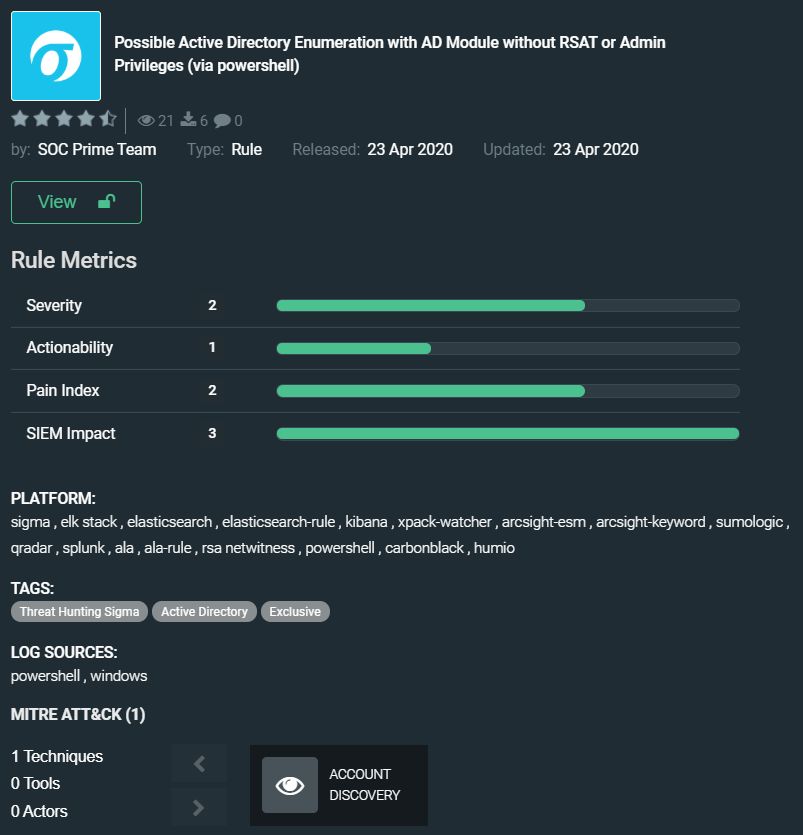

Énumération possible de l’Active Directory avec le module AD sans RSAT ni privilèges d’administrateur (via PowerShell) par l’équipe SOC Prime https://tdm.socprime.com/tdm/info/dsqELFx5ckXR/OsJb0G0BEiSx7l0HXZMS/?p=1

Les adversaires peuvent simplement prendre la DLL du système avec RSAT et la déposer sur le système que nous souhaitons énumérer (qui n’a pas RSAT installé) et simplement importer cette DLL en tant que module. Avec cette règle, vous pouvez détecter cela en temps opportun et découvrir des cyberattaques aux premiers stades.

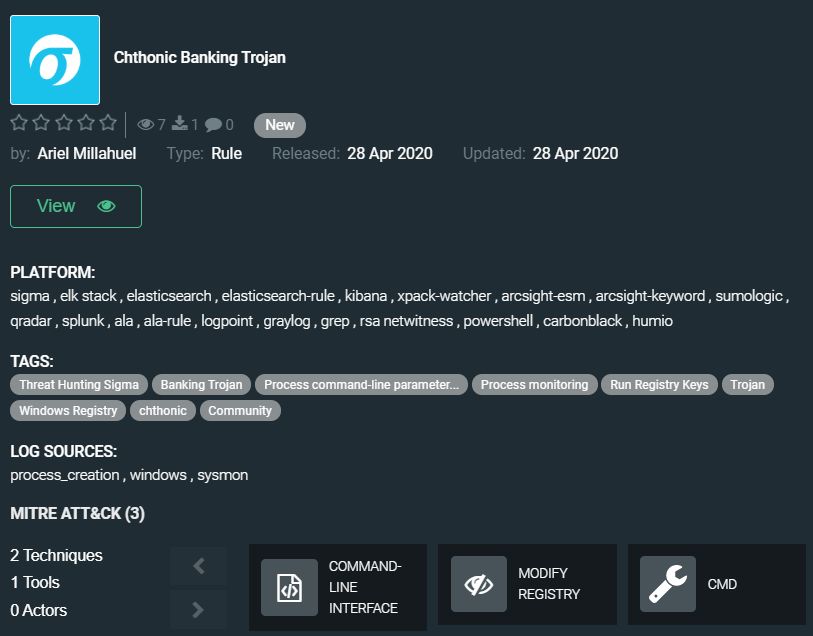

Cheval de Troie bancaire Chthonic par Ariel Millahuel

https://tdm.socprime.com/tdm/info/LBnEPGjxVeGO/j-bEwHEBv8lhbg_ijYGH/?p=1

La règle détecte une nouvelle instance de Chthonic, qui est une variante de Zeus et le Trojan est apparemment une évolution de ZeusVM, bien qu’il ait subi un certain nombre de changements significatifs. Chthonic utilise le même crypteur que les bots Andromeda, le même schéma de cryptage que les Trojans Zeus AES et Zeus V2, et une machine virtuelle semblable à celle utilisée dans le malware ZeusVM et KINS.

Les règles de cette collection ont des traductions pour les plateformes suivantes :

SIEM : Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio, RSA NetWitness

EDR : Windows Defender ATP, Carbon Black, CrowdStrike, Elastic Endpoint

NTA : Corelight

Les règles sont liées aux Tactiques et Techniques suivantes de MITRE ATT&CK :

Tactiques : Accès initial, Exécution, Escalade de privilèges, Évasion de défense, Découverte.

Techniques : Pièce jointe de spearphishing (T1193), Modification du registre (T1112), Injection de processus (T1055), Découverte de comptes (T1087), Interface en ligne de commande (T1059)

De plus, nous souhaitons vous rappeler que cette semaine il y a eu une mise à jour majeure du Threat Detection Marketplace, incluant l’ajout de la prise en charge de deux nouvelles plateformes – Humio et CrowdStrike – et leurs traductions. À ce jour, le nombre de règles disponibles sur la plateforme a dépassé les 57 000 !