En mai 2022, les mainteneurs du ransomware Cuba réapparaissent en marquant leur entrée bruyante dans l’arène des menaces cybernétiques en utilisant un nouveau cheval de Troie d’accès à distance personnalisé appelé ROMCOM (ou RomCom) RAT.

Le 22 octobre 2010, le CERT-UA a averti la communauté mondiale des défenseurs du cyberespace des campagnes de phishing en cours ciblant des responsables ukrainiens avec l’expéditeur d’e-mails se faisant passer pour l’État-Major des Forces Armées d’Ukraine. Les e-mails de phishing contiennent un lien vers une ressource web externe proposant de télécharger une pièce jointe appât, qui déclenche une chaîne d’infection et déploie la porte dérobée malveillante RomCom sur les systèmes compromis. Selon les schémas de comportement spécifiques, qui incluent l’utilisation de techniques et outils communs à l’adversaire comme la porte dérobée RomCom mentionnée ci-dessus, l’activité malveillante peut être attribuée au groupe Tropical Scorpius alias UNC2596, également connu pour être derrière la distribution de Cuba Ransomware.

Activité malveillante de Tropical Scorpius alias UNC2596/UAC-0132 : Analyse des cyberattaques couvertes par l’alerte CERT-UA#5509

À partir de mai 2022, une vague de nouvelles campagnes adversaires distribuant le ransomware Cuba ont fait sensation dans l’arène des menaces cybernétiques avec des attaques ciblées liées au collectif de hackers Tropical Scorpius (selon la nomenclature de Unit42). Dans ces attaques, les célèbres mainteneurs du ransomware Cuba ont exploité de nouvelles TTP et des outils adversaires plus avancés, y compris une nouvelle famille de malwares nommée ROMCOM ((ou RomCom) RAT et ont utilisé l’outil ZeroLogon pour exploiter la vulnérabilité CVE-2020-1472 .

Les mainteneurs du ransomware Cuba également identifiés comme UNC2596 par Mandiant ont été sous le feu des projecteurs depuis 2019. En 2021, le groupe a ré-émergé en répandant le malware SystemBC dans leurs campagnes adversaires, ainsi qu’avec d’autres opérateurs RaaS (Ransomware as a Service) infâmes, y compris DarkSide et Ryuk.

L’équipe CERT-UA a récemment émis une alerte CERT-UA#5509 mettant en garde contre des cyberattaques en cours diffusant des e-mails de phishing ciblant les agences gouvernementales ukrainiennes. La chaîne d’infection est déclenchée en suivant un lien vers une page web externe qui contient une pièce jointe malveillante. La page web inclut une notification qui incite les utilisateurs compromis à mettre à jour leur logiciel PDF Reader. En cliquant sur le bouton avec la fausse mise à jour logicielle, le système télécharge un fichier exécutable, ce qui conduit au déchiffrement et au lancement du fichier malveillant « rmtpak.dll » identifié comme porte dérobée RomCom.

Selon l’analyse des schémas de comportement de l’adversaire, l’activité malveillante peut être attribuée aux opérateurs du ransomware Cuba suivis sous le nom de Tropical Scorpius alias UNC2596 ou UAC-0132 (par CERT-UA).

Détection de la porte dérobée RomCom propagée par UAC-0132 et liée aux opérateurs du ransomware Cuba

Les attaques en cours par Tropical Scorpius alias UNC2596 ciblant les organismes d’État ukrainiens illustrent que les campagnes adversaires lancées par ce collectif de hackers infâme posent toujours une menace significative. Couplées à une multitude d’outils avancés et à des techniques adversaires sophistiquées, l’activité malveillante du groupe nécessite une ultra-réactivité de la part des défenseurs du cyberespace. Pour aider les organisations à identifier en temps opportun la présence malveillante de la porte dérobée RomCom utilisée dans les dernières attaques des acteurs de la menace qui sont également derrière la distribution du ransomware Cuba, la plateforme SOC Prime a publié un ensemble de règles Sigma. Tout le contenu de détection est disponible pour une recherche simplifiée grâce à deux tags personnalisés basés sur l’identifiant du groupe « UAC-0132 » et « CERT-UA#5509 » selon l’alerte CERT-UA correspondante.

Cliquez sur le bouton Explore Detections pour obtenir les règles Sigma permettant une détection proactive de l’activité malveillante UAC-0132. Tous les algorithmes de détection sont alignés sur MITRE ATT&CK® et sont enrichis de contexte de menaces cybernétiques complet, y compris des liens CTI pertinents, des mitigations, des binaires exécutables, et plus de métadonnées exploitables. Avec les règles Sigma, les équipes peuvent instantanément accéder aux traductions de règles pour les solutions SIEM, EDR, et XDR les plus avancées du secteur.

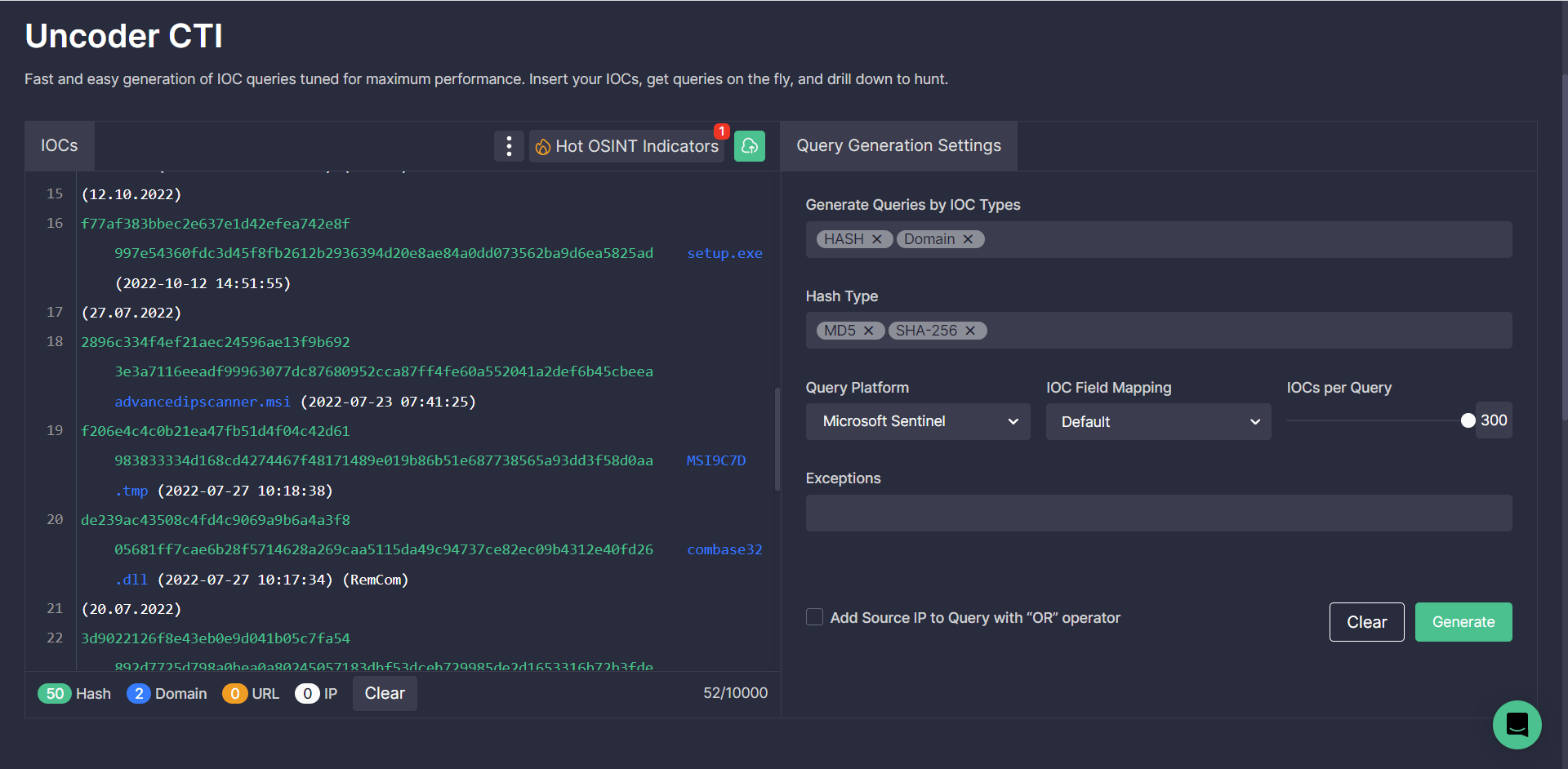

En outre, les professionnels de la cybersécurité peuvent rechercher des IOC associés à l’activité malveillante des acteurs de la menace UAC-0132 couverte dans l’alerte CERT-UA#5509. En utilisant Uncoder CTI, les équipes peuvent instantanément générer des requêtes IOC personnalisées prêtes à être exécutées dans l’environnement SIEM ou XDR sélectionné.

Contexte MITRE ATT&CK®

Pour approfondir le contexte MITRE ATT&CK lié à l’activité malveillante des acteurs de la menace Tropical Scorpius alias UNC2596 (UAC-0132) ciblant les organismes d’État ukrainiens avec la porte dérobée RomCom, consultez le tableau ci-dessous. Toutes les règles Sigma dans la pile de détection mentionnée ci-dessus sont alignées sur le cadre MITRE ATT&CK® abordant les tactiques et techniques correspondantes :Contexte MITRE ATT&CK®