Les adversaires exploitent fréquemment des outils de gestion à distance dans leurs campagnes offensives, comme le logiciel Remote Utilities, qui a été utilisé dans des cyberattaques contre l’Ukraine, y compris celles liées aux acteurs UAC-0050 . Le CERT-UA a publié une nouvelle alerte avertissant les défenseurs d’une campagne de phishing par e-mail en cours contre les agences gouvernementales et les organisations du secteur de la défense, avec des pièces jointes malveillantes contenant des liens de configuration du protocole RDP comme moyen d’accéder à distance aux réseaux cibles. L’activité adverse connexe est liée au groupe de hackers UAC-0215 et pourrait probablement étendre son champ d’action géographique au-delà de l’Ukraine.

Détecter les attaques « Rogue RDP » par UAC-0215 couvertes dans l’alerte CERT-UA#11690

Les adversaires améliorent constamment leurs tactiques offensives en testant de nouvelles approches malveillantes contre l’Ukraine et ses alliés. Avec la portée et la sophistication des attaques augmentant constamment, les défenseurs du cyberespace devraient être équipés de contenu de détection soigneusement sélectionné pour contrer les intrusions potentielles dès les premières étapes. La plateforme SOC Prime pour la défense cybernétique collective équipe les équipes de sécurité d’une vaste pile de détection pour contrecarrer les cyberattaques couvertes dans les alertes CERT-UA.

Cliquez Explorer les détections pour accéder à la collection dédiée de règles Sigma mappées au cadre MITRE ATT&CK®, enrichies d’une intelligence adaptée et convertibles en plus de 30 formats de langage SIEM, EDR et Data Lake.

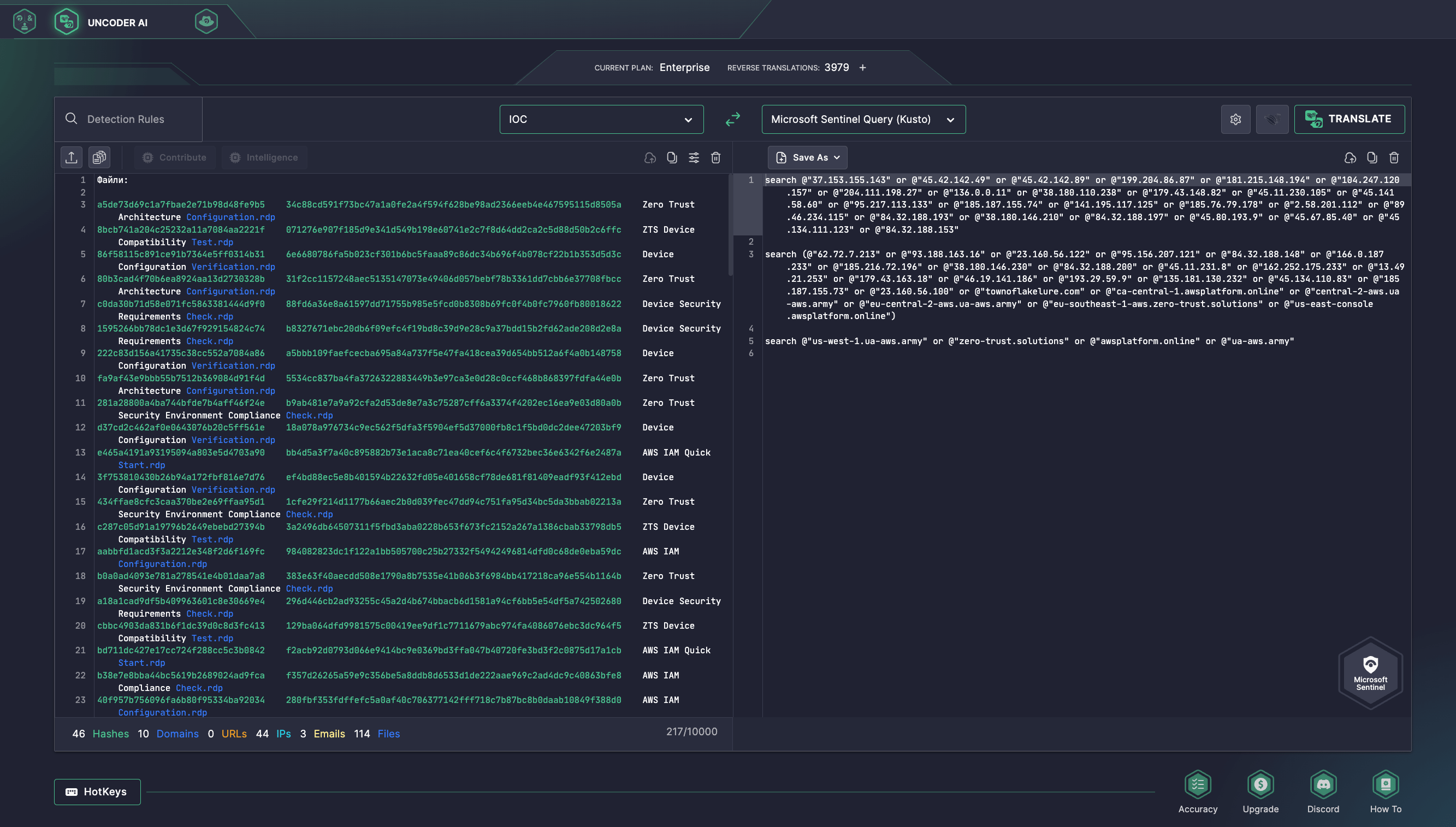

De plus, les défenseurs du cyberespace peuvent s’appuyer sur Uncoder AI pour rechercher instantanément des IOCs de fichiers, de réseaux ou d’hôtes liés à l’activité UAC-0050 et UAC-0006 fournis dans l’alerte CERT-UA#11690. Collez les IOCs dans Uncoder AI et convertissez-les automatiquement en requêtes de chasse optimisées pour la performance prêtes à être exécutées dans l’environnement choisi.

Analyse de l’attaque « Rogue RDP »

Le 22 octobre 2024, l’équipe CERT-UA a reçu des informations concernant la distribution massive d’emails de phishing parmi les autorités gouvernementales, les entreprises industrielles clés et les unités militaires couvertes dans la dernière alerte CERT-UA#11690. Ces emails impliquaient des sujets d’accroche, tels que « l’intégration » avec les services Amazon et Microsoft et la mise en œuvre de « Zero Trust Architecture » (ZTA).

Les e-mails de phishing mentionnés ci-dessus contenaient des fichiers de configuration avec l’extension .rdp en pièce jointe. Lorsqu’ils sont exécutés, ces fichiers initient une connexion RDP sortante au serveur adverse. En fonction des paramètres du fichier RDP, la connexion RDP établie peut non seulement accorder l’accès aux disques locaux, aux ressources réseau, aux imprimantes, aux ports COM, aux dispositifs audio et au presse-papier, mais peut également créer des conditions techniques pour lancer des logiciels ou scripts tiers sur l’ordinateur compromis.

Les chercheurs du CERT-UA supposent que l’activité malveillante actuelle attribuée au groupe de hackers UAC-0215 couvre une large gamme géographique, basée sur des informations provenant d’organisations connexes dans d’autres pays.

La recherche indique que l’infrastructure pour l’opération adverse en cours a été en préparation depuis au moins août 2024. Pour atténuer les risques d’attaques « Rogue RDP », le CERT-UA suggère des mesures telles que bloquer les fichiers « .rdp » à la passerelle de messagerie, restreindre les utilisateurs de lancer ces fichiers, configurer les pare-feu pour limiter mstsc.exe d’établir des connexions RDP aux ressources Internet et définir des politiques de groupe pour désactiver la redirection des ressources via RDP.

En s’appuyant sur la suite complète de produits de SOC Prime pour l’ingénierie de détection basée sur l’IA, la chasse automatisée aux menaces et la détection avancée des menaces, les entreprises mondiales à travers divers secteurs industriels peuvent efficacement combattre les obstacles de cybersécurité modernes et réduire la surface d’attaque avec l’équipe et les outils de sécurité dont elles disposent.

Contexte MITRE ATT&CK

L’exploitation de MITRE ATT&CK offre une compréhension approfondie du contexte de la campagne malveillante en cours suivie sous l’identifiant UAC-0215 et couverte dans l’alerte CERT-UA#11690. Explorez le tableau ci-dessous pour accéder à une liste complète de règles Sigma dédiées qui correspondent aux tactiques, techniques et sous-techniques ATT&CK pertinentes.