Nouveau jour, nouvelle menace pour les cyberdéfenseurs. Récemment, les chercheurs en sécurité de ThreatLabz ont découvert deux nouvelles souches malveillantes s’ajoutant aux 100 millions déjà identifiées en 2024. Selon les rapports, les nouveaux RevC2 et Venom Loader ont circulé depuis l’été 2024, utilisant la plateforme Malware-as-a-Service (MaaS) de Venom Spider pour leur déploiement.

Détectez RevC2 et Venom Loader

Peu de temps après les attaques SmokeLoader ciblant les organisations taïwanaises, les experts en sécurité ont identifié une nouvelle campagne sophistiquée distribuant les souches de malware RevC2 et Venom Loader. Pour surmonter les menaces émergentes et identifier les cyberattaques à leurs premiers stades de développement, les cyberdéfenseurs peuvent s’appuyer sur la plateforme SOC Prime pour la défense cybernétique collective. La plateforme regroupe une pile dédiée de règles Sigma visant la détection de RevC2 et Venom Loader, accompagnée de toute une suite de produits pour la détection avancée des menaces et la chasse.

Appuyez sur le Explore Detections bouton ci-dessous et accédez immédiatement à un ensemble pertinent de détections pour repérer l’activité malveillante associée à RevC2 et VenomLoader. Toutes les règles sont compatibles avec plus de 30 technologies SIEM, EDR, et Data Lake, mappées au MITRE ATT&CK®, et enrichies de métadonnées étendues, y compris les liens CTI, les chronologies d’attaque et les recommandations de triage.

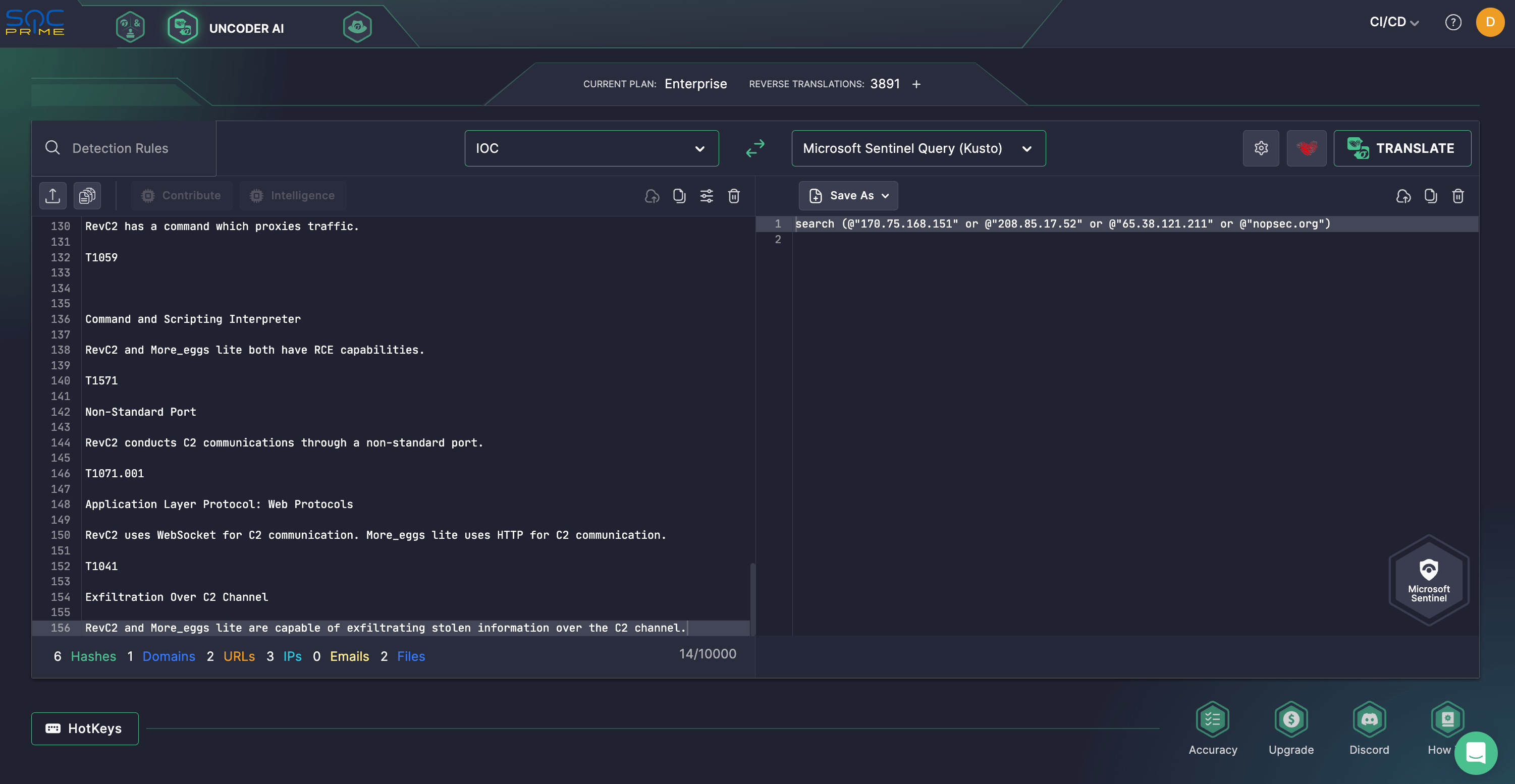

Les ingénieurs en sécurité peuvent également utiliser Uncoder AI pour rationaliser l’emballage des IOC et l’analyse rétrospective des TTP des adversaires observés dans les attaques revC2 et Venom Loader. Convertissez instantanément les IOC de la recherche par Zscaler ThreatLabz en requêtes sur mesure compatibles avec divers langages SIEM, EDR, et Data Lake.

Analyse de RevC2 et Venom Loader

Zscaler ThreatLabz a récemment identifié deux nouvelles familles de logiciels malveillants nommés RevC2 et Venom Loader, distribués dans deux campagnes offensives notables entre août et octobre 2024 via les outils MaaS de Venom Spider.

RevC2 utilise WebSockets pour communiquer avec son serveur C2. Le malware peut voler des cookies et des mots de passe, rediriger le trafic réseau et faciliter l’exécution à distance (RCE). Un autre échantillon malveillant découvert dans la boîte à outils offensive de Venom Spider est un chargeur de malware récemment développé, nommé Venom Loader, qui est minutieusement adapté à chaque cible en encodant la charge utile avec le nom de l’ordinateur de la victime.

Venom Spider, également connu sous le nom de GOLDEN CHICKENS, est un collectif de piratage célèbre pour fournir des outils MaaS, y compris VenomLNK, TerraLoader, TerraStealer, et TerraCryptor. Ces outils offensifs ont également été utilisés par d’autres groupes d’adversaires comme FIN6 et Cobalt.

La première campagne malveillante délivre le cheval de Troie RevC2 en utilisant un leurre de documentation API. La chaîne d’infection commence par un fichier VenomLNK contenant un script batch obfusqué qui télécharge un fichier PNG déguisé en documentation API.

Le script enregistre un contrôle ActiveX pour exécuter le malware RevC2, qui vérifie si le premier argument se termine par dWin.ocx et si le chemin exécutable correspond à regsvr32.exe, garantissant l’activation uniquement dans les chaînes d’attaque légitimes et facilitant ainsi l’évasion de la détection. RevC2 utilise WebSockets pour la communication C2 via la bibliothèque websocketpp. Notamment, les chercheurs de ThreatLabz ont fourni un script Python pour émuler un serveur RevC2, disponible sur GitHub.

Une autre campagne offensive de Venom Spider utilise des leurres de transaction de cryptomonnaie pour propager Venom Loader, qui déploie le backdoor More_eggs lite, un outil basé sur JavaScript pouvant potentiellement mener à l’exécution à distance (RCE). Le flux d’attaque commence avec un fichier VenomLNK contenant un script BAT obfusqué qui écrit et exécute des scripts supplémentaires. Ces scripts téléchargent et affichent une image de transaction de cryptomonnaie à la victime tout en récupérant une charge utile malveillante (base.zip) en arrière-plan. La charge utile extrait et exécute un fichier exécutable, qui charge une DLL personnalisée (dxgi.dll) pour initier Venom Loader.

Venom Loader lance ensuite More_eggs lite, établit la persistance via le registre autorun de Windows et utilise des requêtes HTTP POST pour communiquer avec son serveur C2. Les commandes sont livrées via des réponses JSON, décodées et exécutées sur le système compromis.

Comme les défenseurs ont dévoilé plusieurs campagnes utilisant RevC2 et Venom Loader, qui sont encore en développement et devraient évoluer, acquérir des capacités plus sophistiquées et appliquer davantage de techniques d’évasion de la détection, les organisations sont encouragées à maintenir une vigilance cybernétique face aux menaces croissantes. La suite complète de produits de SOC Prime pour l’ingénierie de détection propulsée par l’IA, la chasse aux menaces automatisée et avancée, sert de solution tout-en-un de nouvelle génération pour assurer une défense cyber proactive contre les menaces évolutives dans un paysage moderne de menaces cybernétiques en évolution rapide où chaque seconde compte.