Le ransomware continue d’être une menace mondiale majeure pour les organisations, avec des attaques devenant plus fréquentes et de plus en plus sophistiquées. Récemment, un nouveau groupe de Ransomware-as-a-Service (RaaS), Repellent Scorpius, a émergé, intensifiant le défi pour les défenseurs du cyberespace. Cet acteur novateur stimule la distribution du ransomware Cicada3301, employant une tactique de double extorsion pour maximiser les profits tout en étendant leur réseau d’affiliés.

Détection du Ransomware Cicada3301

Les derniers mois ont été marqués par une forte augmentation des attaques de ransomware, alimentée par l’émergence de Zola and BlackSuite souches, une activité accrue de Akira, et le retour de Black Basta. Ajoutant à la « chaleur estivale », Repellent Scorpius est apparu sur la scène en mai 2024, introduisant le tout nouveau ransomware Cicada3301 dans le mélange.

Pour garder une longueur d’avance sur les attaques de Repellent Scorpius et identifier de manière proactive les infections potentielles par le ransomware Cicada3301, les professionnels de la sécurité pourraient s’appuyer sur SOC Prime Platform pour une défense collective contre le cyberespace offrant un ensemble de règles Sigma dédié accompagné d’une suite complète de produits pour l’ingénierie de détection alimentée par l’IA, la chasse automatisée aux menaces, et la détection avancée des menaces. Appuyez simplement sur le bouton ci-dessous et plongez immédiatement dans une collection de règles pertinentes pour détecter l’activité malveillante associée aux infections Cicada3301.

Règles Sigma pour détecter Cicada3301

Les défenseurs du cyberespace cherchant plus de règles Sigma abordant les tactiques, techniques et procédures (TTP) de Repellent Scorpius pourraient accéder à un ensemble de détection adapté en parcourant Threat Detection Marketplace avec le tag “Repellent Scorpius” ou en appuyant simplement sur le bouton ci-dessous.

Règles Sigma pour détecter les TTP de Repellent Scorpius

Les règles sont compatibles avec plus de 30 plateformes SIEM, EDR et Data Lake et sont cartographiées au cadre MITRE ATT&CK. De plus, toutes les détections sont enrichies de métadonnées complètes, incluant des chronologies d’attaques, des références d’intelligence sur les menaces, et des recommandations de triage.

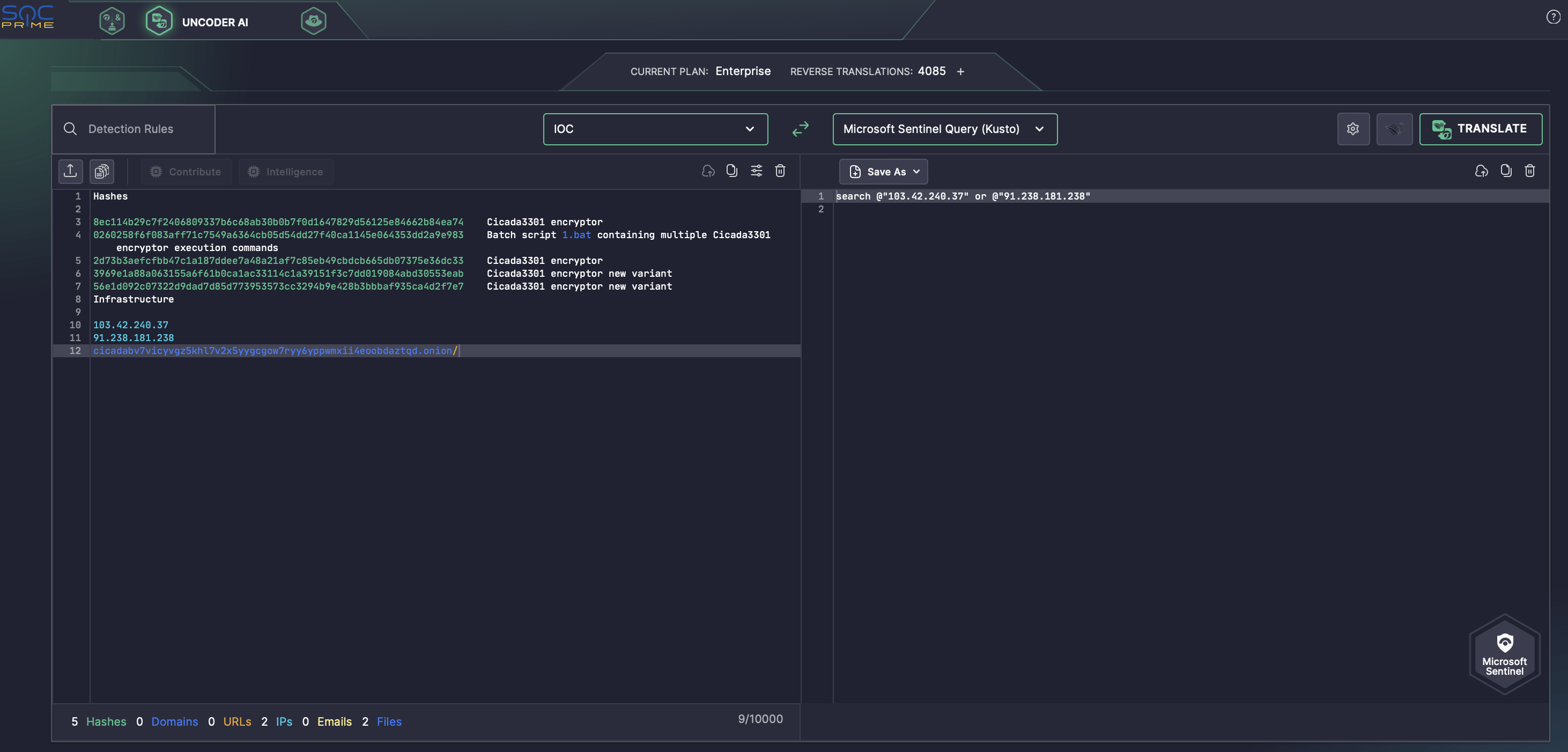

Pour chasser instantanément les indicateurs de compromis (IOC) répertoriés dans les recherches de Palo Alto Networks Unit42, les ingénieurs en sécurité pourraient utiliser Uncoder AI, un IDE professionnel d’ingénierie de détection & co-pilote, servant de packager IOC pour analyser de manière transparente les IOCs et les convertir en requêtes de chasse personnalisées prêtes à être exécutées sur le SIEM ou EDR de leur choix.

Analyse des attaques de Ransomware Cicada3301

Le récent rapport de Palo Alto Networks Unit 42 révèle l’émergence d’un nouveau groupe de ransomware-as-a-service élargissant activement leur liste de victimes. Surnommé Repellent Scorpius, le groupe a commencé ses opérations actives en mai 2024 en distribuant mondialement le ransomware Cicada3301.

Malgré son lancement récent, Repellent Scorpius gagne rapidement du terrain en mettant en place un programme d’affiliation et en recrutant activement des courtiers en accès initial (IAB) et des intrusions réseau sur des forums cybercriminels de langue russe. Bien que l’origine du groupe soit actuellement inconnue, leur concentration sur les affiliés russophones et la restriction de cibler les pays de la CEI pourraient fournir un indice sur les racines du groupe.

Bien que Unit42 ait surveillé les activités du groupe depuis mai-juin 2024, les chercheurs ont également identifié des connexions à des incidents de compromis passés non liés à Cicada3301. Cela suggère que le groupe aurait pu opérer sous un autre nom auparavant ou acquérir des données d’autres acteurs de ransomware. Notamment, Cicada3301 présente des similitudes frappantes avec l’opération désormais défunte BlackCat (également connue sous le nom d’ALPHV) .

Repellent Scorpius exploite des identifiants volés pour l’accès initial, s’appuyant sur les IAB pour les acheter. De plus, les attaquants utilisent un outil PsExec légitime pour exécuter la charge utile du ransomware contre plusieurs hôtes dans le réseau cible. Pour l’exfiltration de données, l’utilitaire open-source Rclone est utilisé. Fait intéressant, l’adresse IP publique utilisée pour l’exfiltration avait été auparavant exploitée par d’autres collectifs de ransomware, y compris Bashful Scorpius (aka Nokoyawa) et Ambitious Scorpius (aka ALPHV/BlackCat), mettant une fois de plus en évidence des liens de Repellent Scorpius avec BlackCat.

La charge utile de Cicada3301 elle-même est écrite en Rust et utilise ChaCha20 pour le chiffrement, cette souche de ransomware étant capable de cibler à la fois les hôtes Windows et Linux/ESXi.

Avec un nombre croissant de tendances et des intrusions plus sophistiquées, le ransomware a été le principal défi pour la plupart des organisations depuis 2021, y compris les grandes entreprises. Avec la suite complète de produits SOC Prime pour l’ingénierie de détection alimentée par l’IA, la chasse automatisée à la menace & la validation des piles de détection, les défenseurs peuvent minimiser les risques d’intrusions et maximiser la valeur des investissements en sécurité.