Les chercheurs de CERT-UA ont récemment publié une alerte qui couvre les attaques de phishing en cours contre l’Ukraine impliquant la distribution de Remcos RAT. Le groupe en charge de cette campagne offensive, qui implique la distribution massive d’e-mails usurpés avec une fausse identité de l’expéditeur se faisant passer pour le Service de sécurité d’Ukraine, est suivi sous le nom UAC-0050.

Analyse de l’attaque UAC-0050 couverte dans l’alerte CERT-UA#8026

Le 13 novembre 2023, CERT-UA a publié un avis de sécurité révélant une nouvelle campagne de phishing distribuant Remcos RAT et attribuée au groupe UAC-0050. Ce dernier est considéré comme responsable de plusieurs attaques de phishing visant des organisations ukrainiennes en février 2023. Les deux opérations malveillantes ont impliqué la propagation du cheval de Troie Remcos et ont reposé sur une fausse identité d’expéditeur pour inciter les victimes à ouvrir des e-mails piégés.

Dans la campagne la plus récente, les attaquants profitent des e-mails de phishing en usurpant l’identité du Service de sécurité d’Ukraine et impliquent des fichiers RAR appâts. Le dernier archive dans l’e-mail malveillant inclut un fichier EXE qui conduit au déploiement de Remcos sur les instances affectées. Les adversaires maintiennent la persistance en créant une entrée dans la clé Run du registre de l’OS.

Le fichier de configuration du logiciel malveillant contient 8 adresses IP des serveurs C2 liés au fournisseur d’hébergement web malaisien populaire connu sous le nom de Shinjiru. Notamment, les noms de domaine sont enregistrés via la société russe REG.RU.

Détecter les dernières attaques de phishing UAC-0050 utilisant Remcos RAT

Tout au long de 2023, UAC-0050 a lancé une série d’attaques contre l’Ukraine en abusant du vecteur d’attaque de phishing et en distribuant le cheval de Troie Remcos, y compris la campagne adverse la plus récente abordée dans l’alerte CERT-UA#8026. La plateforme SOC Prime dote les défenseurs d’algorithmes de détection contre les menaces existantes et émergentes, afin que les organisations puissent continuellement améliorer leur cyber-résilience. Suivez le lien ci-dessous pour obtenir les règles Sigma pertinentes filtrées par le tag personnalisé « CERT-UA#8026 » pour détecter de manière proactive les attaques de phishing couvertes dans la dernière alerte CERT-UA.

Règles Sigma pour détecter les attaques de UAC-0050 couvertes dans l’alerte CERT-UA#8026

Pour accéder à la liste complète du contenu SOC pour d’autres attaques contre l’Ukraine liées à UAC-0050, appuyez sur Explorer les détections. Le contenu de détection est cartographié au framework MITRE ATT&CK, enrichi avec CTI et métadonnées pertinentes, et peut être utilisé sur plusieurs plateformes d’analyse de sécurité tout en comblant l’écart entre plusieurs formats de langage.

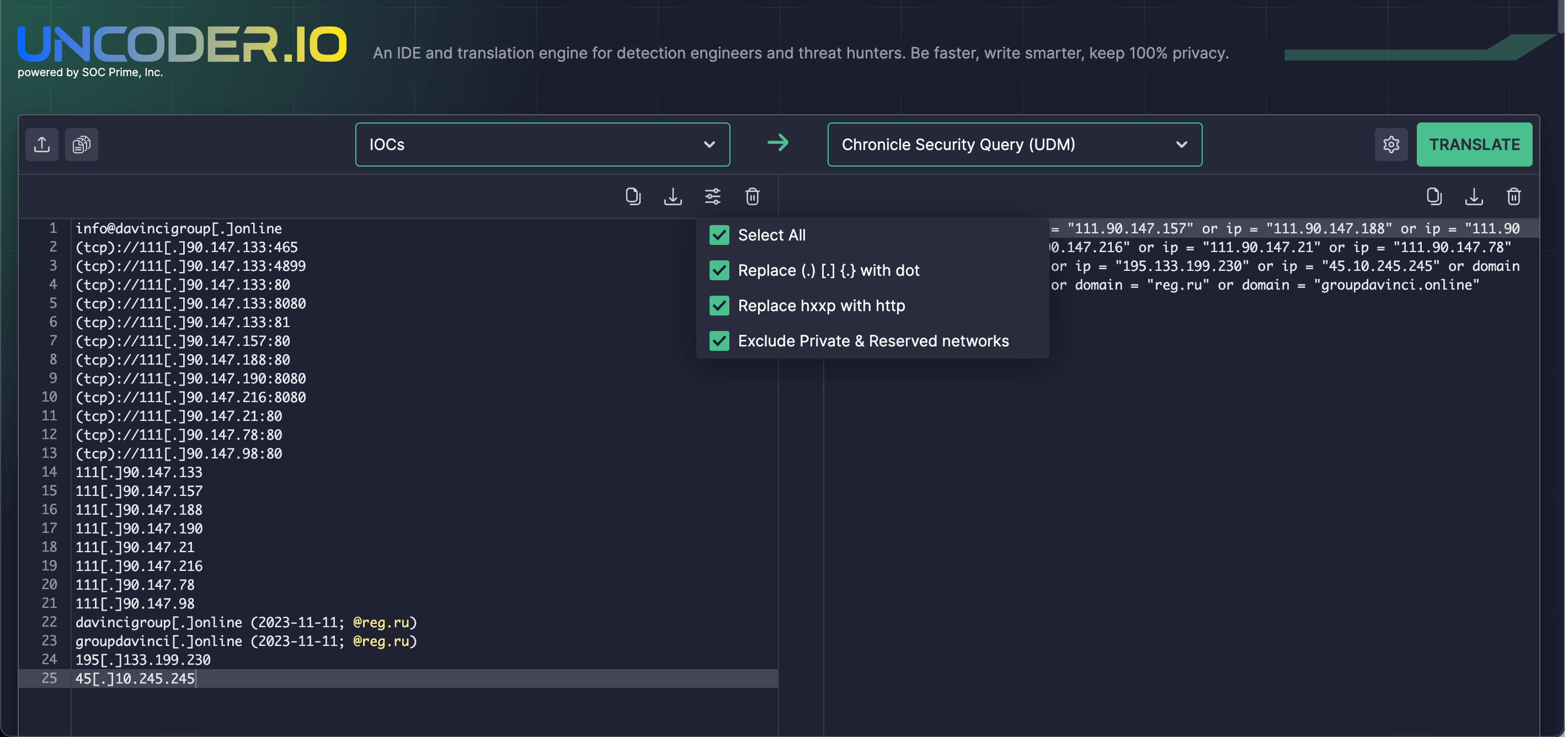

Les équipes peuvent également rechercher des fichiers, des hôtes et des réseaux IOC fournis par CERT-UA en utilisant l’IDE open-source de SOC Prime pour l’ingénierie de détection qui prend désormais en charge l’emballage IOC. Essayez Uncoder IO pour créer automatiquement des requêtes de recherche optimisées pour les performances et les exécuter immédiatement dans votre environnement SIEM ou EDR tout en économisant des secondes sur votre enquête de menace.

Contexte MITRE ATT&CK

L’utilisation de MITRE ATT&CK offre une visibilité granulaire sur le contexte des opérations offensives attribuées à UAC-0050. Explorez le tableau ci-dessous pour voir la liste complète des règles Sigma dédiées traitant des tactiques, techniques et sous-techniques ATT&CK correspondantes.

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: Unix Shell (T1059.004) | |

Privilege Escalation | Exploitation for Privilege Escalation (T1068) | |

Defense Evasion | Abuse Elevation Control Mechanism (T1548) | |

Abuse Elevation Control Mechanism: Sudo and Sudo Caching (T1548.003) | ||

Hide Artifacts: Hidden Files and Directories (T1564.001) | ||

| Exploitation for Credential Access (T1212) | |

Modify Authentication Process: Pluggable Authentication Modules (T1556.003) | ||

Collection | Data from Local System (T1005) | |

Command and Control | Non-Application Layer Protocol (T1095) | |

Exfiltration | Exfiltration Over Web Service (T1567) |