Remcos Trojan (Contrôle à distance et surveillance) est fréquemment déployé par des acteurs de la menace utilisant des vecteurs d’attaque par hameçonnage. Le logiciel malveillant réapparaît actuellement dans l’arène des menaces cybernétiques pour cibler les entités gouvernementales ukrainiennes.

Le 6 février 2023, des chercheurs en cybersécurité ont publié un nouveau alerte CERT-UA#5926 détaillant la distribution massive d’emails usurpant l’identité de l’Ukrtelecom JSC visant à diffuser le malware Remcos sur les systèmes compromis. Les attaquants ont utilisé une pièce jointe RAR malveillante dans des emails de phishing ciblant les organismes d’État ukrainiens. Selon l’enquête, l’activité des adversaires est attribuée au collectif de hackers suivi sous le nom de UAC-0050.

Activité malicieuse par UAC-0050 diffusant le malware Remcos : Analyse de l’attaque

Remcos est un logiciel d’accès à distance développé par BreakingSecurity. Une fois installé, l’outil ouvre une porte dérobée sur le système compromis, permettant un accès complet à l’utilisateur distant. Depuis 2020, les attaquants exploitent activement Remcos RAT dans des attaques par hameçonnage exploitant le sujet du COVID-19. Les opérateurs du malware profitent de multiples TTP dans leurs campagnes adverses, utilisant Remcos pour espionner ses victimes, pour le vol d’identifiants, l’exfiltration de données et l’exécution de commandes.

Le dernier alerte CERT-UA#5926 alerte les défenseurs cybernétiques sur l’activité malveillante récemment observée exploitant le malware Remcos. Dans ces attaques, les acteurs de la menace exploitent le vecteur d’attaque par hameçonnage pour diffuser des emails usurpant l’identité de l’expéditeur en tant qu’Ukrtelecom JSC. Les adversaires visent à inciter les victimes à ouvrir des emails avec l’objet de lettre de demande et contenant une pièce jointe d’archive RAR prétendant détenir les détails du paiement financier requis. L’archive leurre contient un fichier texte avec le code d’accès personnel et un autre fichier RAR protégé par mot de passe. Ce dernier comprend un fichier exécutable qui installe le logiciel d’administration à distance Remcos sur l’ordinateur de la victime.

Les chercheurs de CERT-UA lient l’activité malveillante au collectif de hackers UAC-0050, qui est sous les feux de la rampe depuis au moins 2020. Selon l’enquête, les acteurs de la menace ont lancé leurs attaques précédentes en exploitant un autre logiciel d’administration à distance connu sous le nom de RemoteUtilities. Basé sur les comportements adverses observés et les capacités offensives du malware, les attaques en cours ciblant les organismes d’État ukrainiens sont très probablement liées à des opérations de cyberespionnage.

Détection des cyberattaques par UAC-0050 contre les organismes d’État ukrainiens couvertes dans l’alerte CERT-UA#5926

Avec l’augmentation incessante des volumes d’attaques par hameçonnage, les défenseurs s’efforcent de renforcer leurs capacités à identifier l’infection en temps opportun. SOC Prime permet aux organisations de garder une longueur d’avance sur les adversaires et de se défendre de manière proactive contre les cyberattaques de toute envergure en exploitant plusieurs souches de logiciels malveillants. La plateforme de détection en tant que code de SOC Prime organise un ensemble de règles Sigma pour la détection du malware Remcos utilisé dans les attaques de phishing en cours et attribué à l’activité des adversaires du groupe de hackers UAC-0050. Pour une recherche de contenu simplifiée, tous les algorithmes de détection sont filtrés par les balises personnalisées correspondantes (“UAC-0050” ou “CERT-UA#5926”) basées sur le groupe et les IDs d’alerte CERT-UA.

Cliquez sur le Explorer les détections bouton ci-dessous pour accéder immédiatement aux règles Sigma dédiées couvertes dans l’alerte CERT-UA#5926. Toutes les détections sont prêtes à être déployées dans les solutions SIEM, EDR, BDP, et XDR leaders de l’industrie et sont enrichies d’un contexte de menace cybernétique approfondi, comme les références MITRE ATT&CK® , les liens CTI, les binaires exécutables ainsi que les métadonnées opérationnelles.

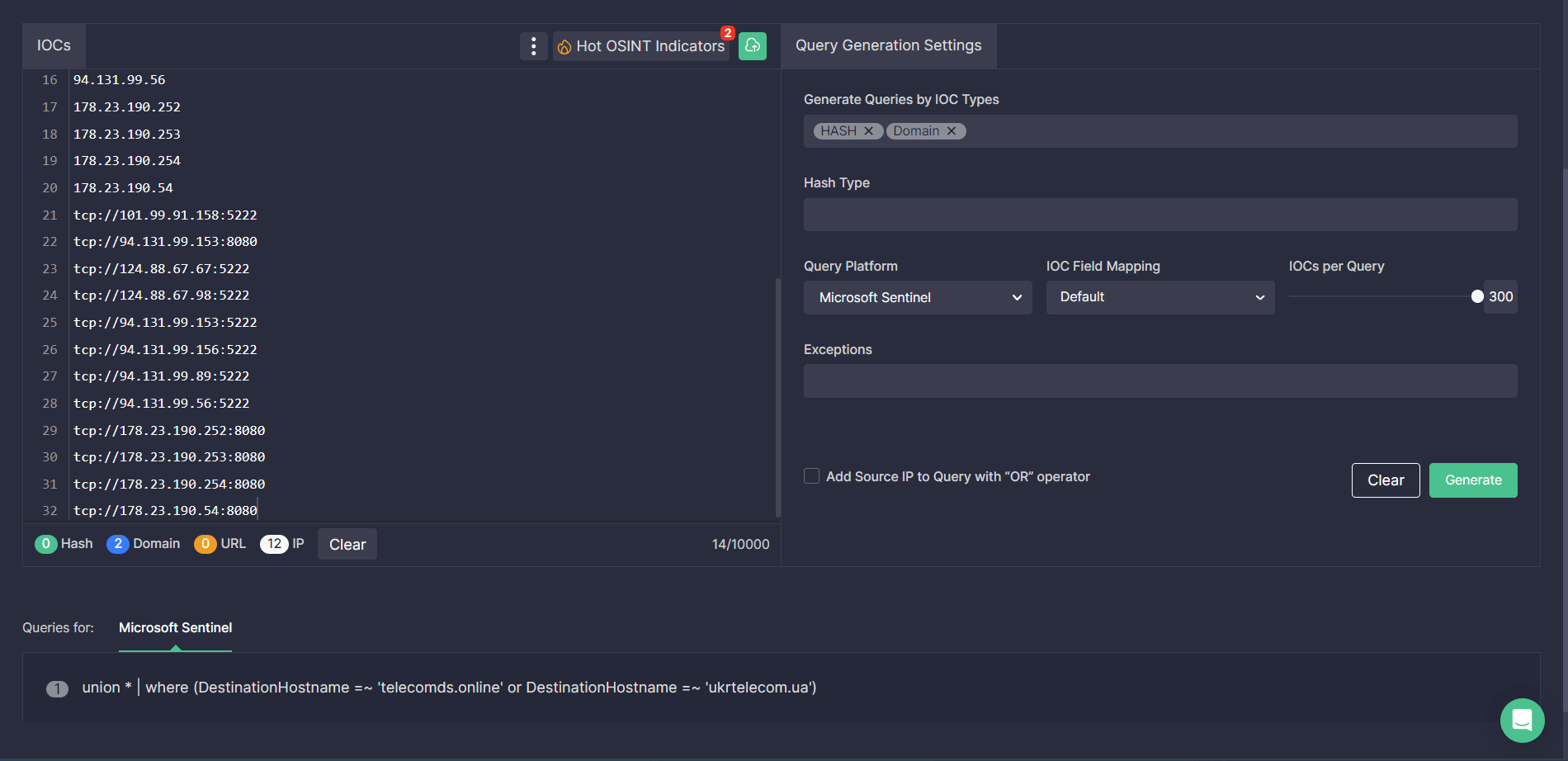

De plus, les ingénieurs en sécurité peuvent optimiser leur recherche d’indicateurs de compromission associés à l’activité malveillante de l’UAC-0050 en utilisant l’outil Uncoder CTI . Il suffit de coller le fichier, l’hôte ou le réseau IOCs fournis par CERT-UA dans l’interface utilisateur et de générer instantanément des requêtes de chasse personnalisées prêtes à rechercher des menaces liées à Remcos dans votre environnement sélectionné.

Contexte MITRE ATT&CK

Pour plonger dans le contexte complet derrière la campagne de l’adversaire du groupe UAC-0050 couverte dans la dernière alerte CERT-UA, toutes les règles Sigma mentionnées ci-dessus sont étiquetées avec ATT&CK v12 adressant les tactiques et techniques correspondantes:

Parcourez le moteur de recherche de règles Sigma de SOC Prime pour atteindre l’ensemble de la pile de détection contre le malware Remcos et découvrez les menaces actuelles et émergentes plus rapidement que jamais, priorisez en quelques minutes et déployez votre code de détection à la volée.