Le collectif de piratage cyber-espionnage néfaste suivi sous le nom d’EarthKapre ou RedCurl APT a refait surface pour cibler les organisations du secteur juridique en utilisant des thèmes inspirés d’Indeed hameçonnage. Dans la dernière attaque, les adversaires réputés pour leurs capacités offensives hautement sophistiquées ont appliqué des commandes et outils de reconnaissance, exfiltré des données et déployé le chargeur EarthKapre/RedCurl.

Détecter les attaques APT RedCurl/EarthKapre

En 2024, les groupes cybernétiques parrainés par l’État de Chine, de Corée du Nord, d’Iran et de Russie ont considérablement amélioré leurs capacités offensives, démontrant une sophistication et une adaptabilité accrues. Ces acteurs de la menace sont restés parmi les plus actifs dans le domaine cybernétique, employant des techniques avancées pour poursuivre leurs agendas géopolitiques. Le cyberespionnage a émergé comme un axe principal, avec des campagnes devenant plus ciblées et discrètes. Un exemple notable est la dernière opération de RedCurl (alias EarthKapre APT), qui démontre une approche hautement sophistiquée pour infiltrer les organisations du secteur juridique.

Pour surmonter les menaces émergentes et rester à l’affût des attaques potentielles de RedCurl APT, SOC Prime Platform offre un ensemble de règles Sigma sélectionnées traitant des TTP utilisés dans la dernière opération offensive. Il suffit d’appuyer sur le bouton Explorer les Détections ci-dessous et d’accéder immédiatement aux éléments de détection pertinents pour la détection des attaques RedCurl.

Les règles sont compatibles avec plusieurs solutions SIEM, EDR et Data Lake et sont cartographiées vers MITRE ATT&CK® pour rationaliser l’investigation des menaces. Les détections sont également enrichies avec des métadonnées extensives, y compris CTI des liens, des chronologies d’attaque, des recommandations de triage, et plus encore.

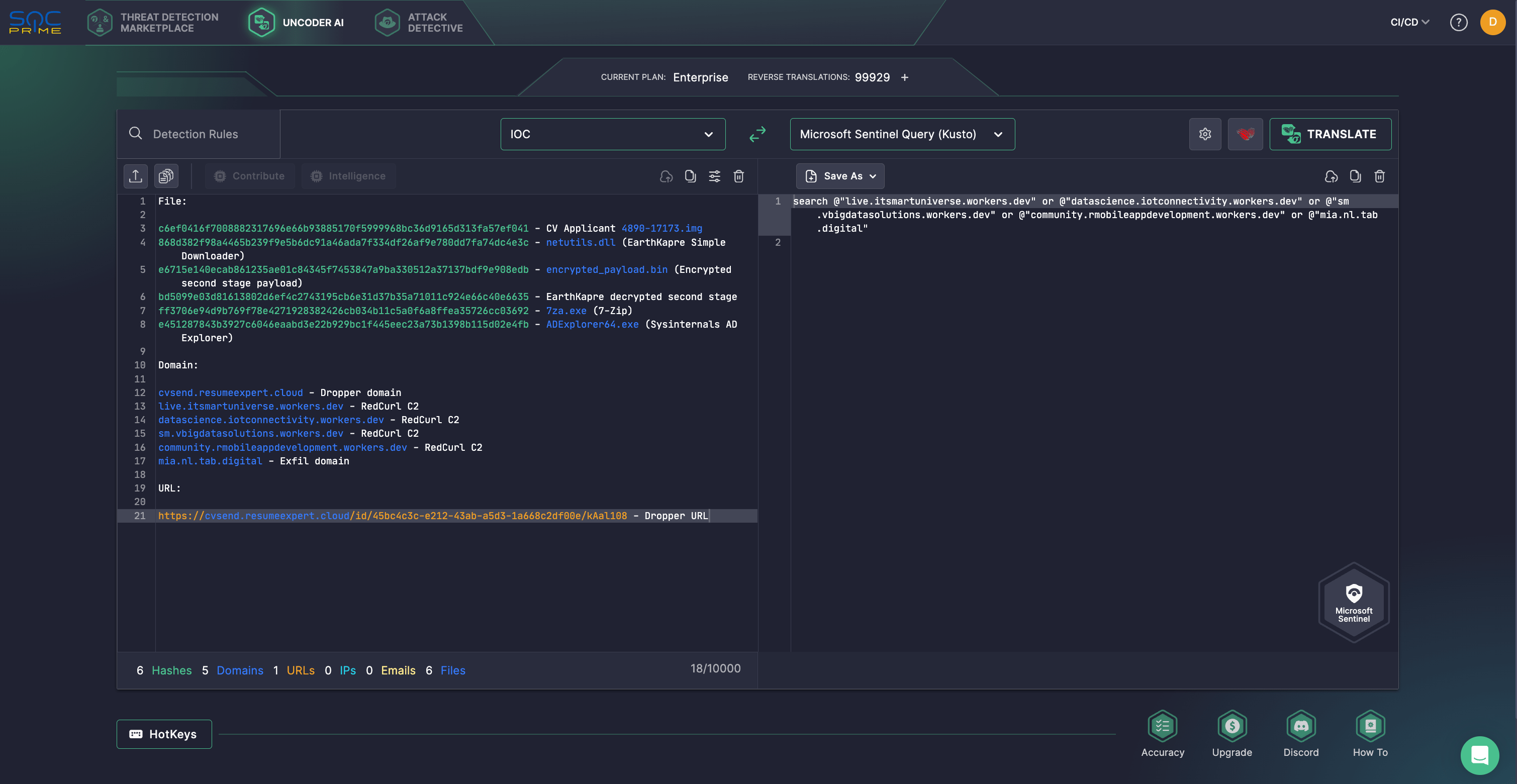

De plus, les professionnels de la sécurité peuvent chercher des IOC à partir de l’ analyse de la dernière campagne RedCurl du Threat Response Unit de eSentire. Avec Uncoder AI, les experts en sécurité peuvent aisément analyser ces IOC et les transformer en requêtes personnalisées adaptées à la plateforme SIEM ou EDR choisie. Auparavant exclusif aux clients d’entreprise, Uncoder AI est désormais disponible pour les chercheurs individuels, offrant un accès complet à ses puissantes capacités. En savoir plus ici.

Les défenseurs cybers qui recherchent davantage de contenu de détection sur les TTP utilisés dans les attaques APT peuvent explorer le Threat Detection Marketplace en utilisant le tag “APT”. Cela donne accès à une collection complète de règles et requêtes conçues pour détecter les activités malveillantes associées aux groupes soutenus par l’État.

Analyse de l’attaque APT RedCurl/EarthKapre

En janvier 2025, l’équipe du Threat Response Unit (TRU) de eSentire a repéré EarthKapre (alias RedCurl) APT utilisant un exécutable légitime d’Adobe, ADNotificationManager.exe, pour déposer son chargeur malveillant. Le groupe est actif dans les menaces cybernétiques depuis 2018, avec une large portée géographique couvrant l’Ukraine, les États-Unis, le Royaume-Uni et le Canada, et ciblant diverses industries. Dans la dernière campagne offensive, le groupe de cyberespionnage, connu pour cibler principalement les entreprises du secteur privé, a dirigé son attention vers les organisations du secteur juridique, exploitant du hameçonnage sur les thèmes de l’emploi. EarthKapre a utilisé SysInternals AD Explorer pour la reconnaissance, 7-Zip pour archiver les données avec un mot de passe, et des requêtes PUT PowerShell pour les exfiltrer vers un fournisseur de stockage en nuage.

La chaîne d’infection commence par un courriel indésirable contenant un PDF malveillant déguisé en CV ou lettre de motivation. Le PDF contient un lien vers une archive ZIP avec un fichier ISO montable (IMG). Lorsqu’il est ouvert, le fichier IMG est monté sur un lecteur externe, affichant un seul fichier, “CV Applicant *.scr,” comme un exécutable Adobe signé. L’exécution de la lettre dépose le chargeur EarthKapre (netutils.dll) sur le système compromis, complétant la chaîne d’attaque.

Après extraction de l’archive ZIP et montage du fichier IMG, seule une fenêtre de l’explorateur de fichiers est visible avec un fichier *.scr disponible. Lorsque la victime ouvre ce dernier, le logiciel malveillant RedCurl/EarthKapre est chargé en mémoire, accompagné de bibliothèques runtime C légitimes.

La phase initiale de l’attaque vise à télécharger et à exécuter la phase suivante. RedCurl/EarthKapre utilise une fonction de déchiffrement de chaîne qui exploite diverses APIs de bcrypt.dll. À l’étape d’attaque suivante, la même méthode de déchiffrement de chaîne est utilisée, mais la clé de décryptage AES est dérivée différemment. La première partie est obtenue via un déchiffrement XOR, puis combinée avec un GUID passé lors de l’exécution, ce qui rend plus difficile pour les sandboxes de déclencher correctement cette étape. Après décodage en base64 et application du déchiffrement XOR à la charge utile de la requête HTTP, les adversaires obtiennent le nom d’utilisateur, le nom de l’ordinateur et une liste de fichiers/répertoires du système de la victime affectée.

RedCurl utilise un fichier batch à la dernière étape de l’attaque pour automatiser la collecte d’informations système et l’archivage des données pour l’exfiltration. Il exécute des commandes pour recueillir les détails du compte utilisateur, les données système, les informations sur les disques, et plus encore. L’infrastructure C2 de l’adversaire est hébergée sur Cloudflare à l’aide de Cloudflare Workers.

Les organisations devraient envisager d’atténuer les risques d’attaques APT RedCurl/EarthKapre en mettant en œuvre des mesures de Group Policy pour prévenir le montage automatique des fichiers ISO/IMG, en déployant des solutions EDR sur tous les postes de travail et serveurs, et en maintenant une vigilance cybernétique continue. Les organisations progressistes peuvent également minimiser les risques de menaces émergentes de toute taille, portée ou sophistication, y compris les attaques APT hautement évolutives, en utilisant la suite complète de produits prêts pour l’entreprise de SOC Prime qui équipe les équipes de sécurité avec des technologies à l’épreuve du temps pour adopter une stratégie de cybersécurité résiliente tout en maximisant la valeur des investissements en matière de sécurité.