Qu’est-ce que la Détection de Rançongiciels ? Comment Détecter les Rançongiciels

Table des matières :

La méthode d’échange de clés cryptographiques sécurisées a été introduite par Whitfield Diffie et Martin Hellman en 1976. Ce qui est intéressant avec la paire de clés publique et privée, c’est que la clé de déchiffrement ne peut pas être découverte de quelque manière que ce soit à partir d’une clé de chiffrement.

Cette fonctionnalité est exactement ce qui est exploité par les acteurs des ransomwares qui chiffrent les données et exigent des paiements élevés en échange d’une clé de déchiffrement ou de clés (lorsqu’ils chiffrent des répertoires et/ou des fichiers séparément) pour que la victime puisse à nouveau accéder à ses données.

Cependant, les personnes bien informées en criminalistique numérique savent que des outils spéciaux peuvent aider à déchiffrer or récupérer les données même entièrement détruites. Les sauvegardes fonctionnent aussi. C’est pourquoi les adversaires avaient besoin d’un autre levier à utiliser sur les cibles de haut niveau. Et ils l’ont trouvé – la multi-extorsion. La recherche montre qu’en 2021, il y a eu une augmentation de 85 % de l’extorsion par rapport à 2020, 2 566 victimes ayant été exposées à des sites de fuite et menacées d’attaques suivantes.

C’est pourquoi il est important de pouvoir détecter les premiers signes de présence de ransomwares. Tous les schémas qui se produisent avant la note de rançon doivent être identifiés avant qu’ils ne causent des dommages.

Selon le rapport annuel d’innovation Detection as Code de SOC Prime, le ransomware a continué d’être un défi pressant tout au long de 2021-2022, avec la sophistication croissante des intrusions et les volumes croissants d’attaques de ransomwares de haut niveau.

Définition de la détection des ransomwares

La détection des ransomwares est un ensemble de techniques, processus et solutions utilisés pour identifier le comportement des adversaires associé aux ransomwares. Elle est principalement utilisée à un niveau professionnel dans le cadre de politiques de cybersécurité requises dans les centres opérationnels de sécurité (SOC) qui travaillent pour les entreprises.

Vous vous demandez peut-être, pourquoi détecter les ransomwares ? S’il a déjà infecté un système, il montre une note de rançon et il n’y a pas de retour en arrière. Oui, mais il y a beaucoup d’activités qui sont effectuées en arrière-plan avant qu’une note de rançon n’apparaisse. Cela peut être la découverte du réseau, l’escalade des privilèges, l’exfiltration de données et le chiffrement. Les analystes SOC veulent reconnaître tous ces comportements le plus tôt possible avant qu’ils n’atteignent un point de non-retour. Étant donné que les ransomwares sont également conçus pour échapper à la détection, ce n’est pas une tâche facile.

Exemples de détection des ransomwares

Certains signes d’activité suspecte permettent aux chercheurs en sécurité de suggérer une possible présence de ransomwares. Les attaques contre les entreprises sont généralement précisément ciblées, de sorte que les attaquants ont besoin d’un certain degré de maîtrise pour infiltrer une entité hautement protégée, accéder aux données précieuses et initier l’impact. Tandis que les acteurs prennent leur temps pour planifier leur prochain mouvement, c’est une excellente occasion de les détecter.

Typiquement, les systèmes numériques suivants peuvent être vérifiés pour détecter les signes précoces de ransomwares :

- Réseau

-

-

- Volumes de trafic anormaux – peuvent être le signe d’une exfiltration de données.

- Connexion à partir d’un emplacement suspect – peut être un compte compromis ou une connexion à un serveur C2.

- Téléchargements – vérifier les téléchargements zero-click, en particulier via des connexions sans fil.

-

- Points de terminaison

-

-

- Tâches planifiées – doivent être vérifiées pour des injections.

- Fichiers – peuvent être malveillants ou légitimement infectés.

- Système de signature de code – vérifier les certificats compromis.

- Communication – vérifier le phishing, les attaques internes, les attaques de type man-in-the-middle.

-

- Cloud

-

-

- API – la plupart des choses dans le cloud sont activées par des APIs, donc c’est le point le plus faible. Le plan de contrôle peut être exploité pour l’exécution.

- Vulnérabilités – peuvent être exploitées à différents stades des attaques. Même celles corrigées peuvent réapparaître avec une nouvelle procédure d’adversaire qui contourne les correctifs précédents.

- Outils en ligne de commande – souvent abusés pour rechercher des répertoires où sont stockés les identifiants. Essayez de détecter la découverte de réseau suspecte, le déplacement latéral et l’escalade de privilèges.

-

- Environnements DevOps

-

-

- Outils de développement – certains attaquants viseront à compromettre les environnements de développement et CI/CD, les chaînes d’outils et les bibliothèques open-source, ce qui est particulièrement difficile à détecter.

- Secrets – la nature de la pratique du codage implique que les développeurs disposent de multiples privilèges. Leurs identifiants, jetons de session, etc., sont une cible de choix pour les cyberattaques.

- Vulnérabilités natives – les langages de programmation et les algorithmes de cryptographie ont naturellement de nombreuses vulnérabilités. Leur comportement est extrêmement difficile à prévoir lors de la phase de codage, tandis qu’une seule exploitation peut facilement devenir virale à travers des milliers de dépendances.

-

L’architecture de cybersécurité peut également inclure des solutions telles que les systèmes de prévention des intrusions hôtes (HIPS) peuvent bloquer les modifications suspectes, c’est-à-dire le chiffrement. Les pare-feux d’applications Web (WAF), les systèmes de prévention des intrusions (IPS) et les systèmes de détection des intrusions (IDS) peuvent également être utiles. Même la plus petite organisation traite d’immenses quantités de données quotidiennement, il doit donc y avoir une couche automatisée qui agit comme un filet de sécurité pour les volumes généraux de trafic. Gardez à l’esprit que beaucoup de ces appareils (sauf les pare-feux à inspection avec état) ne prennent pas en compte le contexte.

Comment fonctionne la détection des ransomwares ?

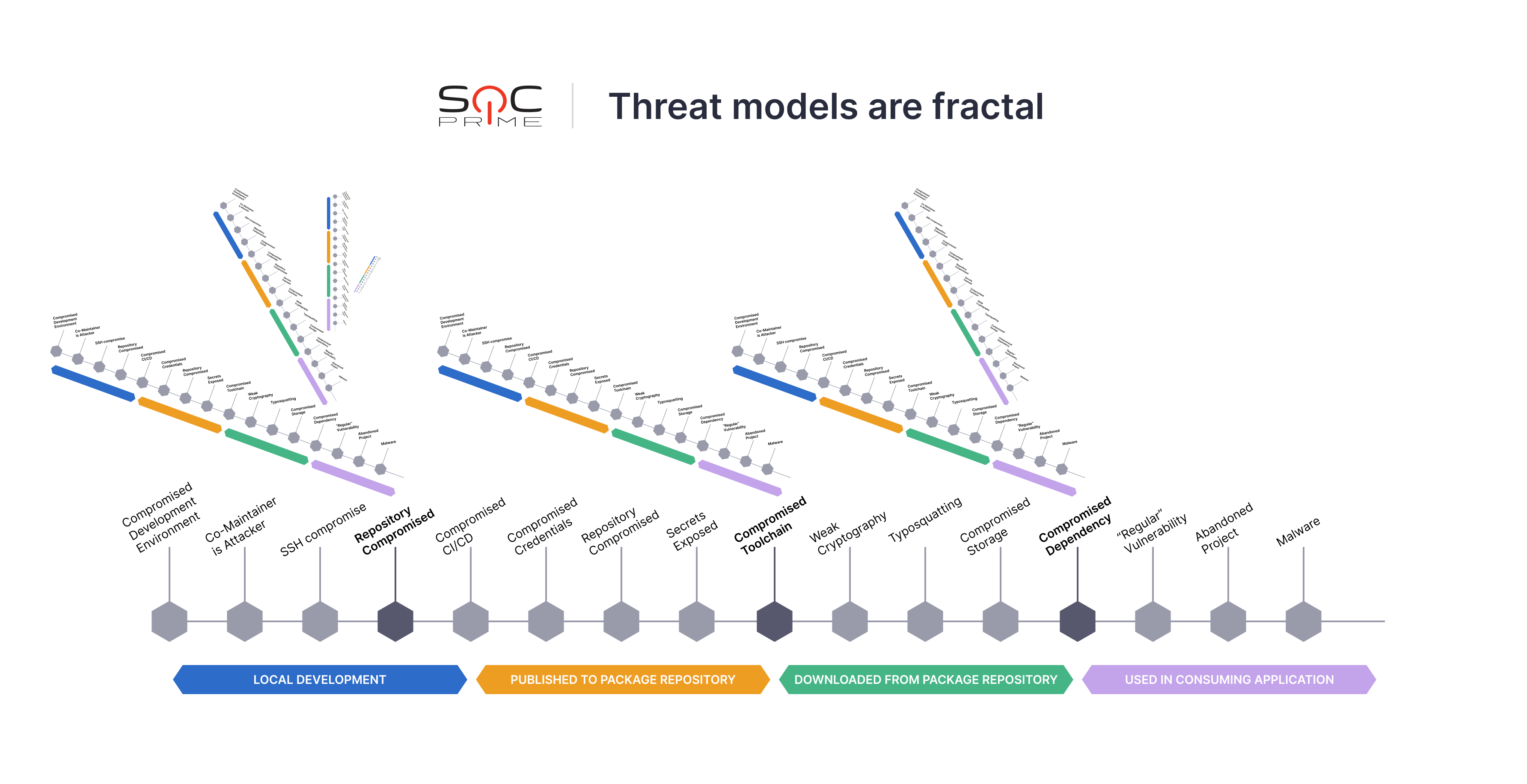

Comme vous le savez, les ransomwares modernes sont bien plus qu’un simple chiffreur de données avec un bloqueur d’écran. Ainsi, la pratique de la détection des ransomwares ne se limite pas seulement aux ransomwares. Au lieu de cela, les Analystes de Sécurité souhaitent comprendre l’état général de leurs réseaux pour repérer les plus petits signes de malveillance. En d’autres termes, cela pourrait ne pas sembler très encourageant, mais la chaîne de destruction des ransomwares pourrait inclure des packs de tous types de logiciels malveillants. Il y a une tendance à se déplacer vers la gauche et à armer les vulnérabilités à différentes étapes de la chaîne d’approvisionnement des logiciels, comme le montre Microsoft Research:

D’ailleurs, si l’organisation figure parmi les tops joueurs (comme une banque transcontinentale) ou traite avec des infrastructures critiques (comme l’approvisionnement en pétrole, les communications, etc.), elle devrait accorder une attention particulière aux modèles pré-attaques. Le succès de la reconnaissance signifie tout pour les attaquants APT ; cependant, les contrôles de sécurité strictement techniques ne le couvriront pas. Ici, les organisations doivent revenir aux politiques de risque et aux informations qu’elles décident de collecter ou d’observer. Les informations qu’elles partagent sont également cruciales, donc une stratégie de relations publiques doit également être évaluée sur le plan des risques. En fait, un avertissement officiel du FBI indique que les acteurs de ransomwares ont tendance à suivre les fusions et acquisitions et à élaborer des attaques précisément à ce moment-là. Comment savent-ils de tels événements financiers majeurs ? Par les nouvelles.

Quand il s’agit de contrôles de sécurité techniques, concentrez-vous sur ce que vous can suivez. Par exemple :

- Analyse réseau en temps réel. Ici, vous voulez regarder ce qui se passe Est-Sud et Nord-Ouest, mais aussi aux conteneurs, aux machines virtuelles, ce que font les utilisateurs, quels processus s’exécutent et d’où ils viennent. Des services comme Cisco Stealthwatch peuvent analyser même le trafic chiffré (et c’est indépendant du fournisseur).

- Données au repos. Cela pourrait être un angle mort que les adversaires utilisent avec plaisir. Cherchez des actions suspectes sur le stockage de sauvegarde comme le scan, les pannes d’électricité et la synchronisation avec le cloud. Un malware peut rester tranquillement présent jusqu’à ce que le ransomware frappe, puis ils bloquent la récupération des données. Il pourrait être judicieux de désinfecter les données qui ne sont plus utilisées et de faire des contrôles de sécurité réguliers sur ce qui est conservé.

- Logs. SIEM agrège toutes les données des sources de logs si cela est configuré correctement. Ensuite, des règles de détection sont appliquées pour rechercher un comportement malveillant. Si vous assimilez des renseignements sur les menaces, l’IA peut prendre en charge certains cas. Voici une liste de sources de données pouvant fournir des logs.

- Fichiers. Les fichiers suspects sont mis en quarantaine et envoyés à l’analyse des logiciels malveillants. Parfois, des échantillons malveillants sont spécifiquement téléchargés ou capturés dans un pot de miel par des Analystes de Sécurité qui veulent le déconstruire et voir comment il fonctionne. Manipulez avec précaution !

Maintenant, nous allons examiner certaines des techniques de détection des ransomwares. Vous avez probablement entendu parler de la détection par signature, par comportement et par tromperie, alors adoptons une approche différente.

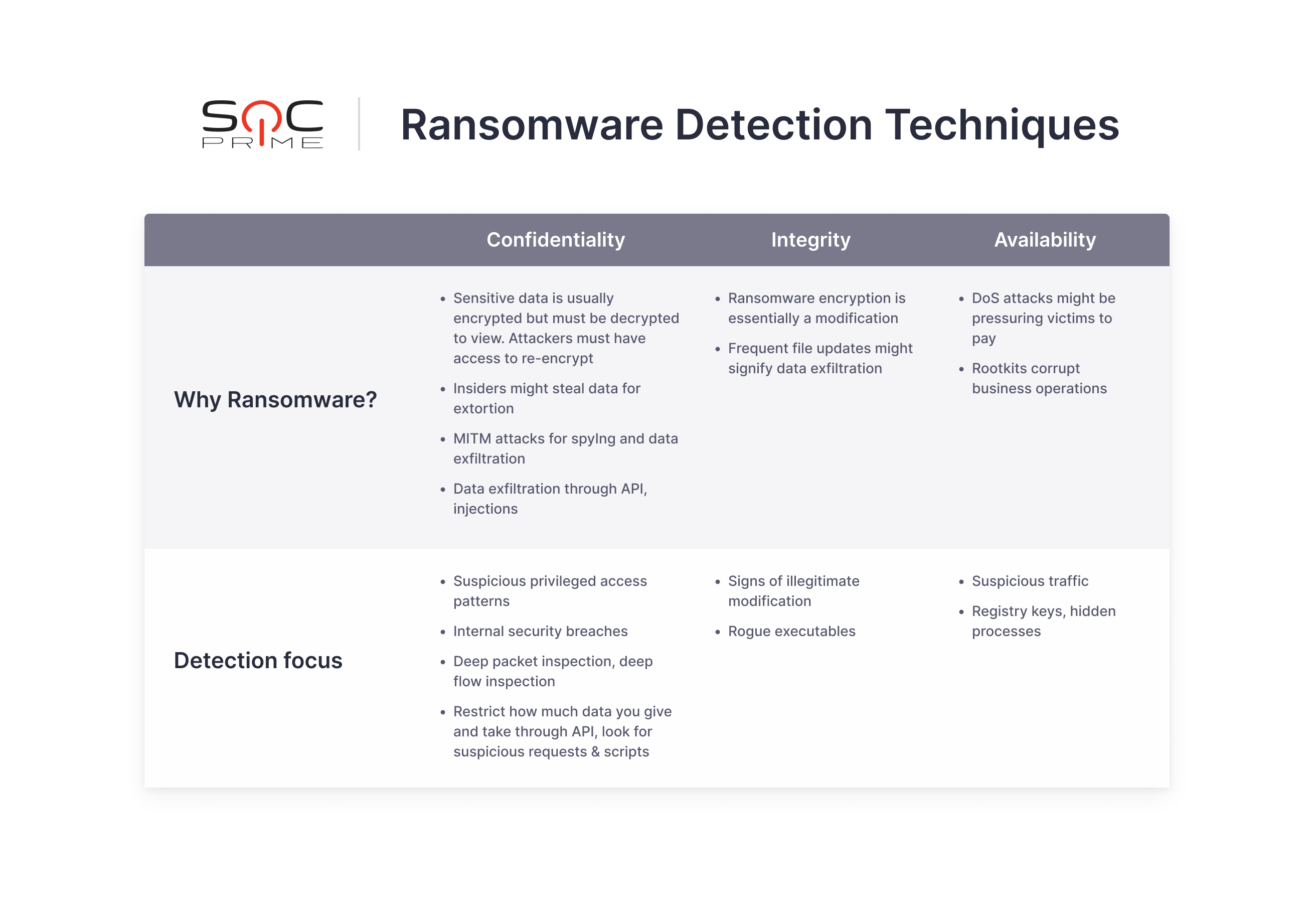

Techniques de détection des ransomwares

Dans la détection des ransomwares, la triade de Confidentialité, Intégrité et Disponibilité (CIA) doit toujours être présente à l’esprit. C’est le cœur et l’objet de toute politique de sécurité. Aussi simple que cela puisse paraître, la détection des ransomwares peut être réduite à trois termes principaux :

Bien sûr, ce n’est pas une liste exhaustive. Vous pouvez créer votre propre tableau, en vous en tenant à des concepts clés comme ceux ci-dessus, et noter les idées utiles que vous rencontrez. Organiser vos pensées en cours de route est extrêmement important car, avec les vastes quantités d’informations à traiter chaque jour, certaines pensées précieuses peuvent être perdues. De plus, voici un rapport structuré sur les TTP de ransomwares mappés à MITRE ATT&CK®. Cela pourrait aider à se concentrer sur les tendances des ransomwares pour prioriser la détection.

Certaines des techniques de détection des ransomwares pourraient être les suivantes.

Mesures préventives

Évidemment, détecter les ransomwares ne devrait pas être mené sans diligence raisonnable et soin. Parce que si les données sensibles et propriétaires ne sont pas dûment protégées, il n’y a pas de raison de voir ce qui se passe et de tout détecter qui pourrait arriver sur votre chemin.

Le processus de protection des données commence généralement par la classification de l’information critique pour l’entreprise qui est soit en usage, soit au repos. Les étiquettes de sensibilité sont attachées à différents types de sources d’information. Une fois que cela est fait, l’équipe SOC peut commencer à configurer des bases de cybersécurité. Un gardien des données peut être désigné pour maintenir la sécurité de l’actif.

Les contrôles de sécurité préventifs sont mis en œuvre à différents niveaux :

- Réseau

Filtrage du trafic, équilibrage de charge. Blocage automatique des scripts malveillants et des téléchargements

- Architecture de confiance zéro

Gestion de l’accès – besoin de connaître, séparation des tâches

- Niveau logiciel

Base de Calcul de Confiance (TCB), analyse de composition logicielle, tests de sécurité dans le pipeline CI/CD (tests de sécurité des applications statiques (SAST), outils de scan d’image de conteneur, tests de sécurité des applications dynamiques (DAST), auto-protection des applications en temps réel (RASP), pare-feux pour applications web (WAF))

- Niveau physique

Module de Plateforme de Confiance (TPM), sauvegardes

Chasse aux menaces

Certains événements peuvent sembler absolument légitimes à la surface, mais être malveillants par nature. Les contrôles préventifs peuvent ne pas les attraper. La détection passive non plus. Lorsque ce type d’attaque sophistiquée se déclenche, il est temps de faire de la chasse aux menaces. Notez qu’il n’est pas nécessaire d’avoir un incident en soi. Au lieu de cela, le principe de chasse aux menaces est que quelque chose ne va pas, mais nous ne le voyons pas.

La chasse aux menaces peut être basée sur trois approches majeures :

- Basée sur une hypothèse

- Basée sur l’intelligence

- Personnalisée

Si vous voulez en savoir plus, consultez notre guide sur les exemples d’ Chasse aux menaces and hypothèses de chasse aux menaces . Pensez également à en apprendre davantage sur les traces d’audit.

Dans l’ensemble, le contexte qui entoure un événement joue un rôle immense dans l’enquête de menace personnalisée. Par exemple, la commande intégrée Windows AT (at.exe) pourrait potentiellement être utilisée par un attaquant, mais elle pourrait aussi avoir été utilisée par un administrateur. C’est pourquoi il est essentiel de vérifier le contexte local, comme quelles commandes ont été programmées. Un chasseur de menaces peut également poser des questions telles que :

- Que s’est-il passé avant ?

- Que s’est-il passé après ?

- Que s’est-il passé d’autre sur le réseau ?

- Que s’est-il passé dans d’autres réseaux (Renseignement sur les menaces)

La conscience situationnelle et l’expérience professionnelle d’un ingénieur en sécurité peuvent être vitales pour réduire le temps d’identification et de priorisation des menaces critiques. Cependant, il est également nécessaire de remettre en question vos hypothèses au lieu de simplement chercher à rassembler uniquement les éléments de preuve qui favoriseraient votre hypothèse. Avec la chasse aux menaces basée sur l’intelligence, il pourrait être plus facile de savoir comment détecter les ransomwares car vous recherchez des occurrences spécifiques qui correspondent à ce que vous avez vu dans un flux de renseignements sur les menaces.

Défense en couches

Le raisonnement logique derrière la défense en couches est simple. Mettez en œuvre la sécurité sur toutes les couches de l’infrastructure numérique pour être en mesure d’intercepter une attaque à l’une d’elles, et de pouvoir identifier les ransomwares de plusieurs manières différentes. C’est comme une assurance – si une couche n’a pas attrapé le malware, une autre pourrait être capable de le faire.

Le succès des contrôles détecteurs dépend largement de la capacité à fournir un flux constant d’algorithmes de détection pertinents visant à identifier différentes façons d’exploiter les vulnérabilités. Pour rendre le processus de détection plus rapide et le code réutilisable à travers différents outils et solutions, un format Sigma indépendant du fournisseur pourrait être utilisé. Explorez le moteur de recherche des menaces cybernétiques de SOC Prime pour trouver un riche pool de règles Sigma pour la détection des ransomwares, enrichies avec des renseignements pertinents et un mappage MITRE ATT&CK pour une enquête sur les menaces cybernétiques rationalisée.

Examiner et améliorer

Enfin, aucune politique de sécurité n’est suffisamment bonne pour durer éternellement. Une évaluation régulière, une analyse et un examen sont nécessaires pour maintenir la plus grande efficacité des activités de détection des ransomwares.

Les professionnels de la sécurité se demandent souvent : comment s’assurer que les règles de détection fonctionnent réellement ?

L’une des façons intéressantes de le faire a été introduit par le directeur de la détection et de la réponse chez Google, Tim Nguyen. Il dit que «bien est une question d’examen manuel et de minutie.» Chez Google, ils ont des examens hebdomadaires des cas, en comparant des métriques comme le temps de triage et la réponse réelle à une menace. C’est une approche nouvelle, contrairement au suivi du Temps Moyen de Détection (MTTD).

Ransomwares les plus dangereux en 2022

GuidePoint Research and Intelligence Team révèle que Lockbit 2.0 a été l’acteur de ransomware le plus constant qui a attaqué 208 victimes au deuxième trimestre de 2022. D’autres groupes actifs mentionnés dans le rapport sont Conti, Alphv et Blackbasta. Le pays le plus ciblé, selon les chercheurs, a été les États-Unis. En juin 2022, une nouvelle version de Lockbit 3.0 a été publiée, mais l’activité des opérateurs de ransomwares depuis lors n’est pas couverte dans le rapport.

Digital Shadows a constaté une augmentation de l’activité des ransomwares au deuxième trimestre par rapport au premier trimestre de 2022. Ils abordent également l’infâme fermeture de Conti après une fuite massive de données et une fausse attaque Lockbit sur Mandiant après que ce dernier a divulgué certains infos. Malgré la chute des géants et la fermeture de nombreux sites de fuite de données, un nombre accru de nouveaux venus a montré une croissance rapide. Black Basta est également mentionné comme l’un des plus actifs. Après les dernières descentes et arrestations de REvil, les chercheurs ont également vu quelques activités, mais pas très réussies.

TechTarget a créé une base de données des attaques de ransomwares – consultez-la pour un aperçu rapide des dernières attaques. De plus, l’équipe d’analyse des menaces de Google (TAG) a récemment publié des mises à jour importantes sur l’activité post-Conti basée sur les découvertes de CERT-UA et leurs propres recherches d’avril à août 2022.

Dernières détections de ransomwares

Suivre la chronologie et le contexte de chaque menace peut être accablant. Les ingénieurs de sécurité peuvent utiliser le moteur de recherche des menaces cybernétiques de SOC Prime pour suivre les détections des menaces les plus récentes. Un accès instantané aux règles Sigma, ainsi qu’aux formats de requêtes spécifiques aux fournisseurs, contribue à réduire le temps de triage tout en gardant le contrôle de la couverture TTP. Chaque détection est mappée à MITRE ATT&CK et est accompagnée de tout le contexte CTI pertinent.

Consultez les règles de détection des ransomwares les plus en vogue ici :

Et si vous souhaitez contribuer et monétiser votre expérience cybernétique, découvrez notre programme de rétribution des menaces – une initiative de crowdsourcing où les ingénieurs en sécurité du monde entier collaborent, enrichissant notre flux continu de contenu Detection-as-Code.