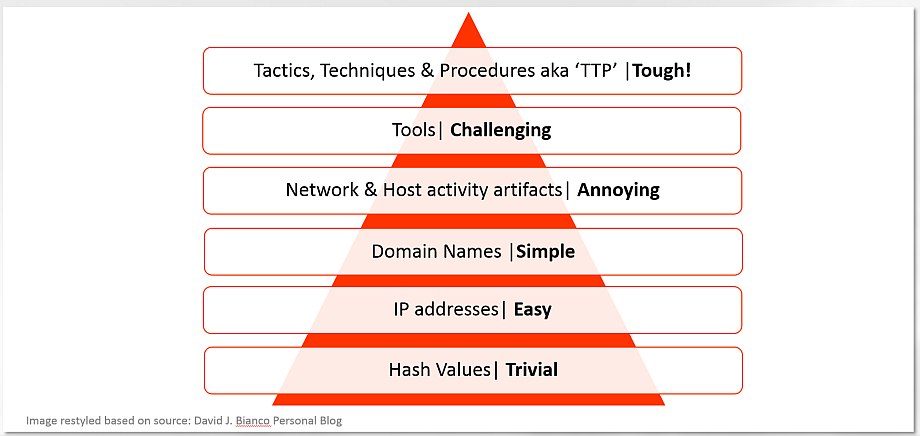

Cet été a été brûlant pour l’industrie de la sécurité : en moins d’une semaine depuis que le ransomware initialement suspecté Petya.A s’est avéré être bien plus que ce qui se révèle à première vue. Les chercheurs en sécurité du monde entier l’ont justement surnommé NotPetya et EternalPetya, car le malware n’a jamais été destiné à demander une rançon – ce n’était qu’un déguisement pour un composant wiper d’une attaque APT. Avec près de 16 jours/homme de travail sur le terrain et d’enquête en laboratoire au centre de la cyber-guerre en Ukraine, nous pouvons publier les TTP préliminaires. Alors que la plupart du monde a réussi à gérer un autre clone de WannaCry, l’Ukraine a été touchée par peut-être la première arme cybernétique alimentée par l’IA. Une présentation plus traditionnelle consisterait à présenter cette campagne comme une APT avec un composant ver autonome, bien qu’il reste encore beaucoup à apprendre. À ce jour, avec l’aide de nos partenaires, clients et chercheurs en sécurité amicaux, notre équipe a recueilli des TTP qui pointent vers un groupe APT Sandworm tristement célèbre. Le même acteur qui était derrière les attaques BlackEnergy qui ont précédemment conduit à une panne du réseau électrique en Ukraine. Rappelons rapidement de quoi parlent les TTP : Vous pouvez voir toutes les valeurs Hash, IP et Domaine dans les rapports de rétro-ingénierie par Microsoft, la société locale d’expertise judiciaire ukrainienne ISSP Labs et sur le fil github par Vulners. Nous utiliserons la méthodologie ouverte MITRE ATT&CK pour décrire les TTP (mis à jour quotidiennement).

Vous pouvez voir toutes les valeurs Hash, IP et Domaine dans les rapports de rétro-ingénierie par Microsoft, la société locale d’expertise judiciaire ukrainienne ISSP Labs et sur le fil github par Vulners. Nous utiliserons la méthodologie ouverte MITRE ATT&CK pour décrire les TTP (mis à jour quotidiennement).

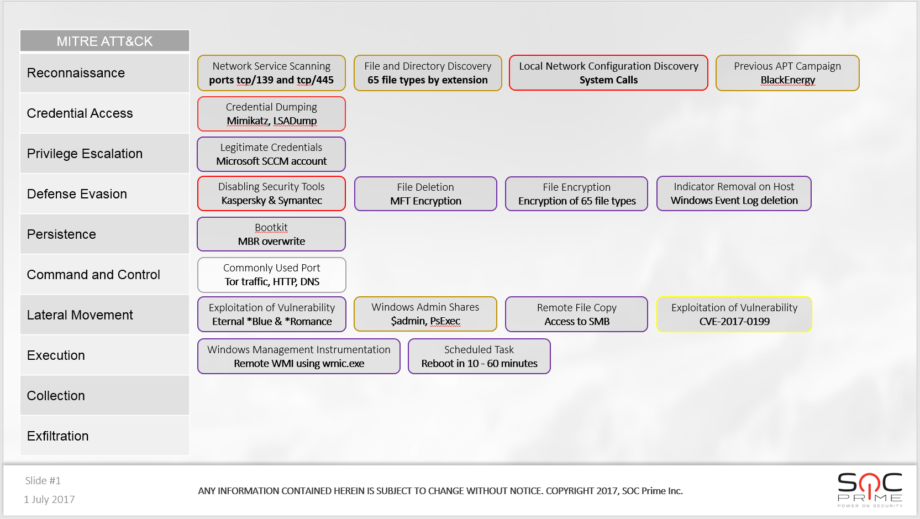

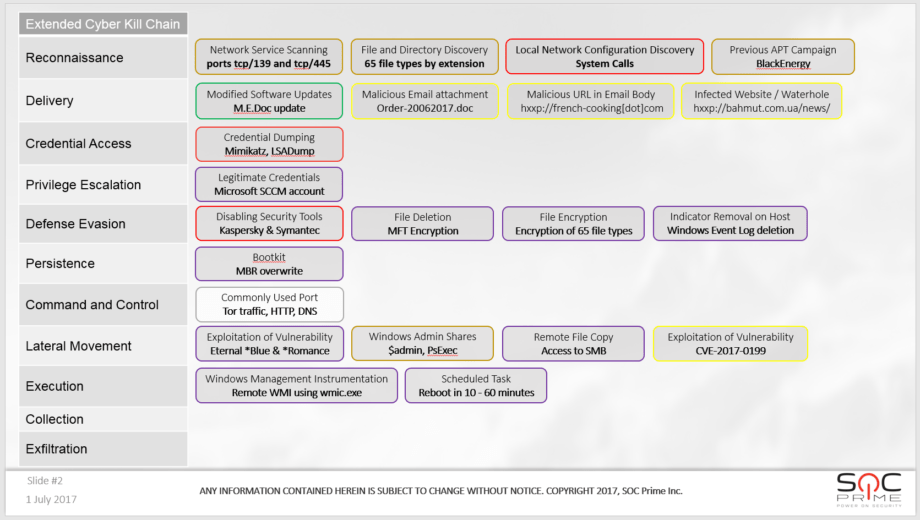

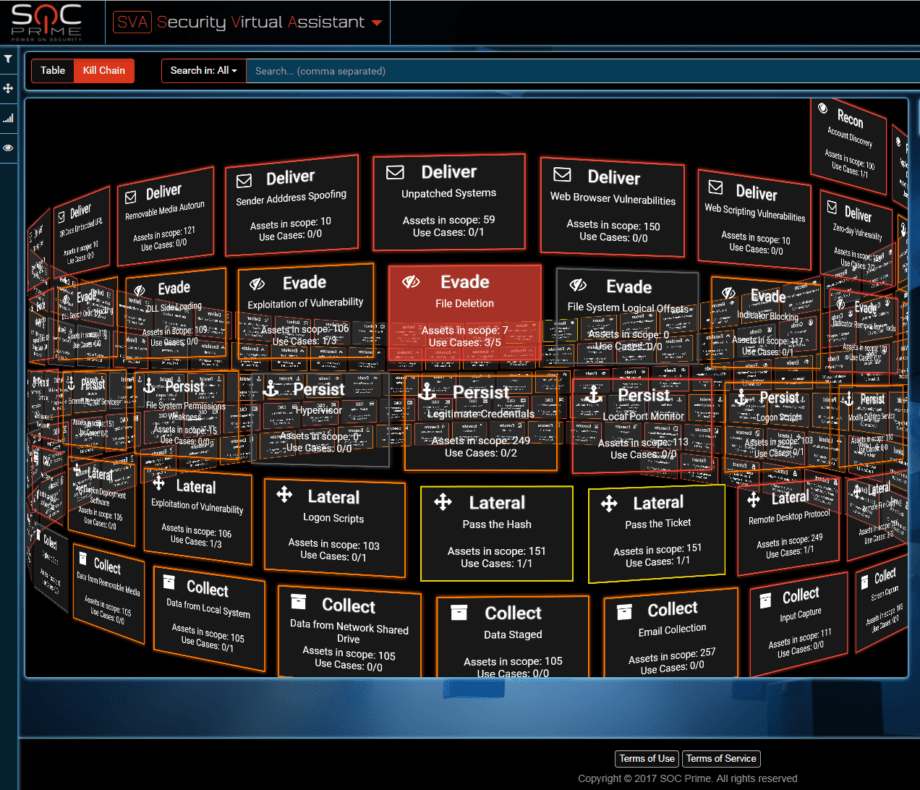

Pour décrire pleinement l’attaque et attribuer les auteurs, nous devons inclure la phase de Livraison qui nécessite de recueillir des preuves sur place. Que se passe-t-il avec les couleurs sur les cadres ? L’industrie de la sécurité manque d’une norme en matière de partage de détails d’attaque. Il existe bien sûr STIX et sa mise en œuvre par les TIPs mais cela n’a pas si bien fonctionné avec NotPetya et WannaCry, n’est-ce pas ? Je voudrais donc proposer une norme ouverte à utiliser par tous. L’idée est qu’il existe différents IOC et techniques sur lesquels nous pouvons compter lors de telles épidémies et qu’il y a un chaos total dans le domaine de la sécurité quant aux échantillons pertinents, ceux qui ne le sont pas, sans parler des IOC. Je suggère que cela pourrait peut-être être introduit comme une norme ouverte pour le balisage IOC (à ne pas confondre avec TLP !) :

Pour décrire pleinement l’attaque et attribuer les auteurs, nous devons inclure la phase de Livraison qui nécessite de recueillir des preuves sur place. Que se passe-t-il avec les couleurs sur les cadres ? L’industrie de la sécurité manque d’une norme en matière de partage de détails d’attaque. Il existe bien sûr STIX et sa mise en œuvre par les TIPs mais cela n’a pas si bien fonctionné avec NotPetya et WannaCry, n’est-ce pas ? Je voudrais donc proposer une norme ouverte à utiliser par tous. L’idée est qu’il existe différents IOC et techniques sur lesquels nous pouvons compter lors de telles épidémies et qu’il y a un chaos total dans le domaine de la sécurité quant aux échantillons pertinents, ceux qui ne le sont pas, sans parler des IOC. Je suggère que cela pourrait peut-être être introduit comme une norme ouverte pour le balisage IOC (à ne pas confondre avec TLP !) :

Couleur : GRIS, poids : 1 – hypothèse. Principalement, c’est quelqu’un faisant de l’attribution et disant – hé, je connais ce genre de menaces donc cela peut être possible. Par exemple, les ransomwares utilisent souvent Tor, tout comme les acteurs APT, nous devrions donc vérifier les connexions Tor. J’ai aussi vu les APT utiliser des tunnels DNS comme canal de secours alors recherchons cela également.

Couleur : JAUNE, poids : 2 – IOC provenant de renseignement de menace externe, bacs à sable, impulsions OTX, etc. Bien que ceux-ci puissent être bien meilleurs GRIS ils ne sont toujours pas fiables à 100%. Nous pouvons fausser une impulsion OTX. Les chercheurs peuvent commettre des erreurs dans leur course à être les premiers à revendiquer la menace. Ajouter 1+2 dans un SIEM augmenterait le poids, par exemple nous savons que le ransomware utilise Tor et que TI publie une IP:port étiquetée comme C2 et Tor.

Couleur : BLEU, poids : 3 – IOC provenant du terrain, par exemple les équipes Bleues. Il s’agit de preuves recueillies sur place, de détails partagés par les victimes d’attaques sous quelque forme que ce soit. C’est ce que nous obtenons en consultant des données vieilles de 3 mois dans un SIEM (les chanceux) ou via LogParser à partir de points d’extrémité récupérés ou en testant ces journaux systèmes. Le problème est que les BLEU preuves auraient une précision bien plus élevée que TI. Cela fait également toute la différence entre un rapport d’un fournisseur AV sur la menace qui s’est produite dans une autre partie du monde.

Couleur : RED, poids : 4 – IOC provenant de l’équipe Rouge. Les plus difficiles à obtenir, les plus précises et le cœur des règles SIGMA et basées sur IOC pour SIEM.

Cela nous amène aux règles de mélange de couleursJAUNE + RED = ORANGE

JAUNE + BLEU = VERT. Le renseignement sur les menaces validé et précieux que vous pouvez utiliser pour la réponse aux incidents et le SOC.BLEU + RED (si cela se produit un jour) = VIOLET. Découvertes épiques (tout comme dans World of Warcraft, lol). Puis si nous ajoutons tous les poids, nous obtenons un total de 10 en valeur (pouvant être utilisé pour la corrélation SIEM). Et besoin de décider de la couleur finale, le marron ne semble pas si sexy, alors disons que c’est OR. Dans la diapositive ci-dessus, il y a 2 OR indicateurs – $admin & PsExec – maintenant confirmés par RED, BLEU (journaux d’événements sur site), renseignement sur la menace et bien sûr c’était une possibilité théorique.

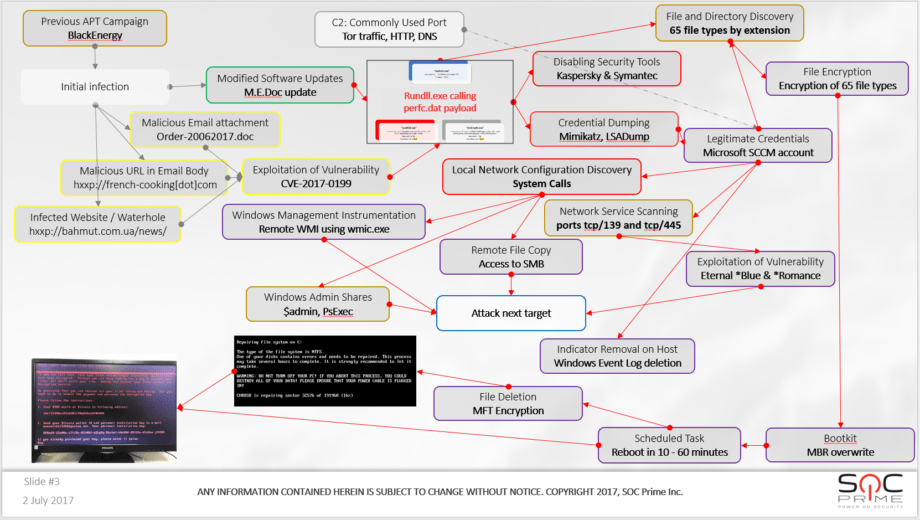

Peut-être avez-vous remarqué une OR attribution BlackEnergy dans la Reconnaissance. Cela semble être un coup long ? Pour l’expliquer avec le GRIS nous devrons comparer les TTP en examinant toutes les Techniques de BlackEnergy dans ATT&CK, ajoutant la phase de Livraison de la Cyber Kill Chain de Lockheed Martin et en rappelant notre propre enquête. Avant de faire cela, passons en revue le diagramme ci-dessus avec la Livraison intégrée, appelons-le Extended Cyber Kill Chain pour le moment. Comme vous pouvez le voir, nous utilisons notre méthode de marquage de couleur pour confirmer que la mise à jour de M.E.Doc était un VERT. Non seulement il a été signalé uniquement par des recherches externes (même si la télémétrie Microsoft est une preuve solide, et une préoccupation majeure de sécurité aussi) – nous avons également fouillé dans les journaux de réseau et AD des SIEM des victimes APT, BLEU preuve qui indique clairement des connexions actives M.E.Doc le jour des attaques. Il y a encore plus, esquissons le modèle de renseignement du ver APT et voyons à quel point il est vraiment une IA?

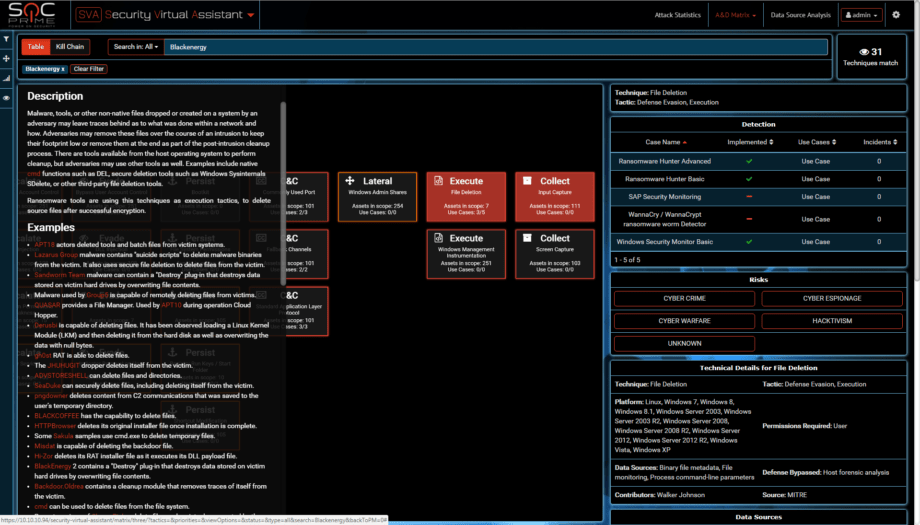

Comme vous pouvez le voir, nous utilisons notre méthode de marquage de couleur pour confirmer que la mise à jour de M.E.Doc était un VERT. Non seulement il a été signalé uniquement par des recherches externes (même si la télémétrie Microsoft est une preuve solide, et une préoccupation majeure de sécurité aussi) – nous avons également fouillé dans les journaux de réseau et AD des SIEM des victimes APT, BLEU preuve qui indique clairement des connexions actives M.E.Doc le jour des attaques. Il y a encore plus, esquissons le modèle de renseignement du ver APT et voyons à quel point il est vraiment une IA? Les preuves actuelles suggèrent qu’un acteur APT a construit un arsenal cybernétique en utilisant la connaissance de l’infrastructure de la cible. Si nous comparons cela aux noms des entreprises cryptées, nous pouvons voir qu’elles sont très souvent les mêmes que les victimes de l’attaque BlackEnergy en 2015/2016 (médias, énergie, secteur public, transport). BLEU preuve : nous avons trouvé des connexions des machines M.E.Doc à Active Directory en utilisant le compte Microsoft SCCM. Nous avons effectué des analyses judiciaires sur place dans 2 entreprises et les deux ont des entrées PsExec depuis l’utilisation des identifiants SCCM. La plus grande question est comment la décision a-t-elle été prise de travailler avec le compte SCCM? Il n’y a pas de RED rapports de rétro-ingénierie qui le prouvent. Donc soit un C2 était en place à un certain moment soit nous manquons un élément crucial des preuves/échantillons. D’où la GRIS suggestion de tunnel Tor/DNS/HTTP C2. On peut aussi remarquer que la partie attaquante a une connaissance approfondie de Windows. Visualisons les 191 techniques que nous connaissons :

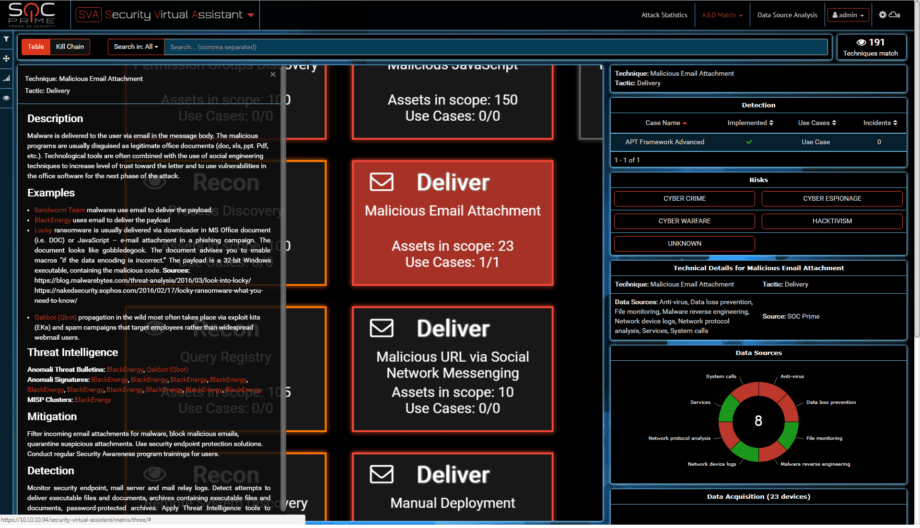

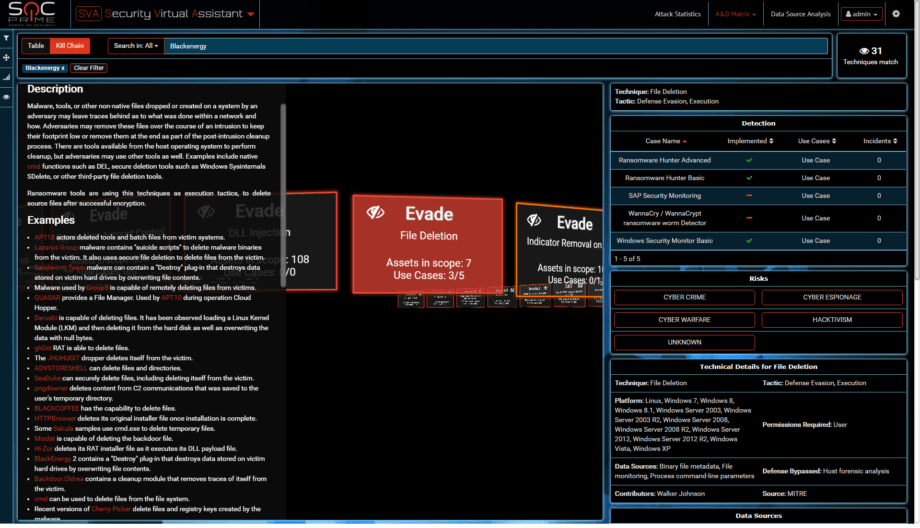

Les preuves actuelles suggèrent qu’un acteur APT a construit un arsenal cybernétique en utilisant la connaissance de l’infrastructure de la cible. Si nous comparons cela aux noms des entreprises cryptées, nous pouvons voir qu’elles sont très souvent les mêmes que les victimes de l’attaque BlackEnergy en 2015/2016 (médias, énergie, secteur public, transport). BLEU preuve : nous avons trouvé des connexions des machines M.E.Doc à Active Directory en utilisant le compte Microsoft SCCM. Nous avons effectué des analyses judiciaires sur place dans 2 entreprises et les deux ont des entrées PsExec depuis l’utilisation des identifiants SCCM. La plus grande question est comment la décision a-t-elle été prise de travailler avec le compte SCCM? Il n’y a pas de RED rapports de rétro-ingénierie qui le prouvent. Donc soit un C2 était en place à un certain moment soit nous manquons un élément crucial des preuves/échantillons. D’où la GRIS suggestion de tunnel Tor/DNS/HTTP C2. On peut aussi remarquer que la partie attaquante a une connaissance approfondie de Windows. Visualisons les 191 techniques que nous connaissons : Beaucoup à choisir, n’est-ce pas ? Sandworm et BlackEnergy utilisent la pièce jointe par email.

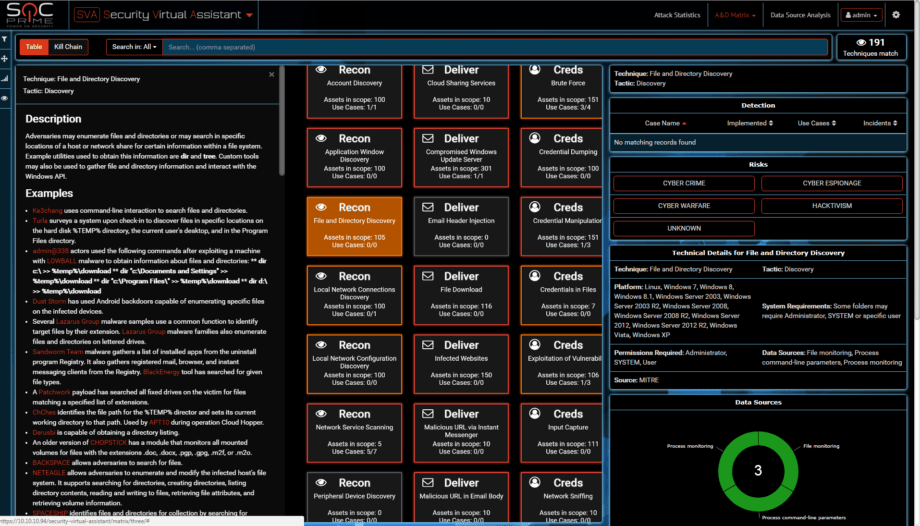

Beaucoup à choisir, n’est-ce pas ? Sandworm et BlackEnergy utilisent la pièce jointe par email. Ils utilisent également des capacités de découverte de fichiers et de répertoires étendues et l’attaque a ciblé 65 fichiers critiques comme les coffres-forts de mots de passe, contrairement aux centaines de fichiers que les ransomwares ciblent.

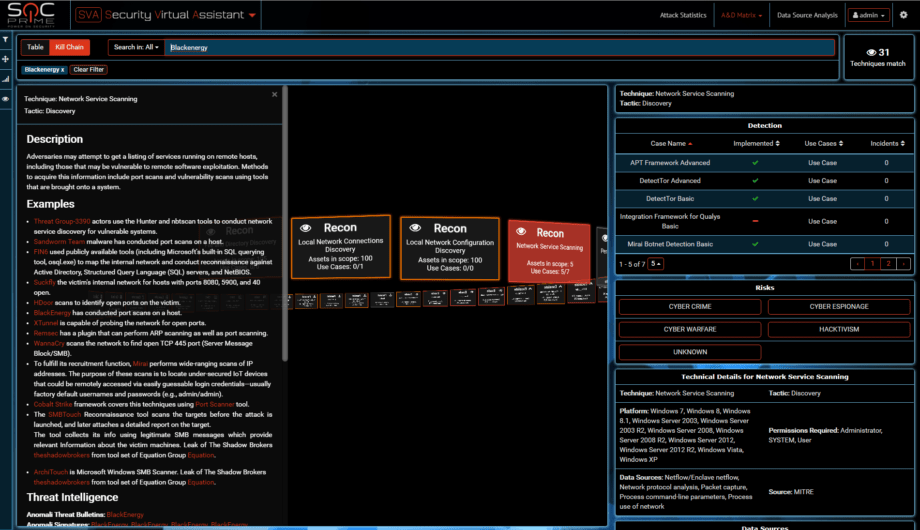

Ils utilisent également des capacités de découverte de fichiers et de répertoires étendues et l’attaque a ciblé 65 fichiers critiques comme les coffres-forts de mots de passe, contrairement aux centaines de fichiers que les ransomwares ciblent. Les capacités de balayage sont également connues de Sandworm et BlackEnergy.

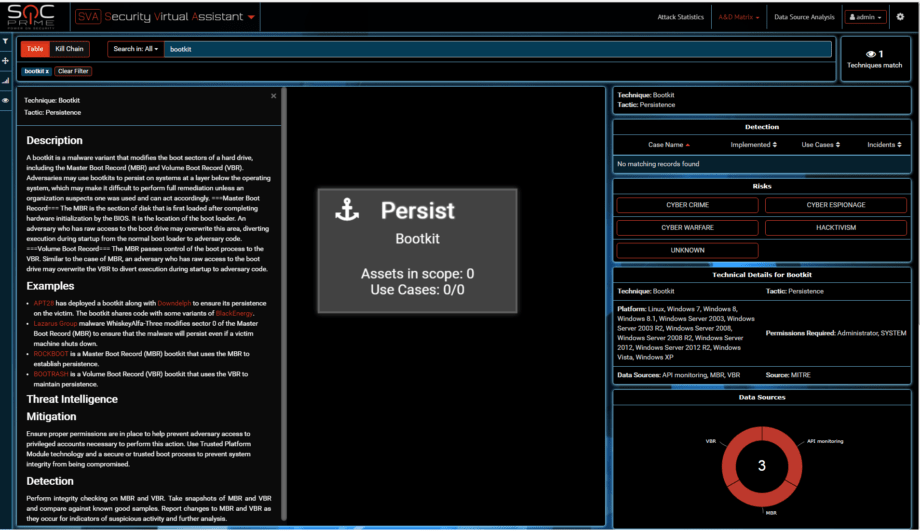

Les capacités de balayage sont également connues de Sandworm et BlackEnergy. Les bootkits ne sont pas utilisés par tant d’acteurs connus. Petya en a utilisé un? Beau déguisement pour une APT.

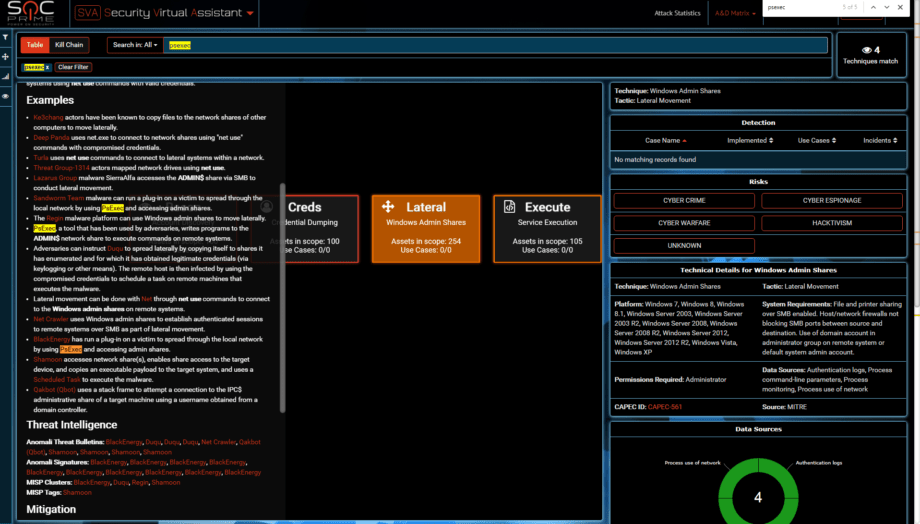

Les bootkits ne sont pas utilisés par tant d’acteurs connus. Petya en a utilisé un? Beau déguisement pour une APT. Devinez quel acteur est un expert en PsExec et WMI ?

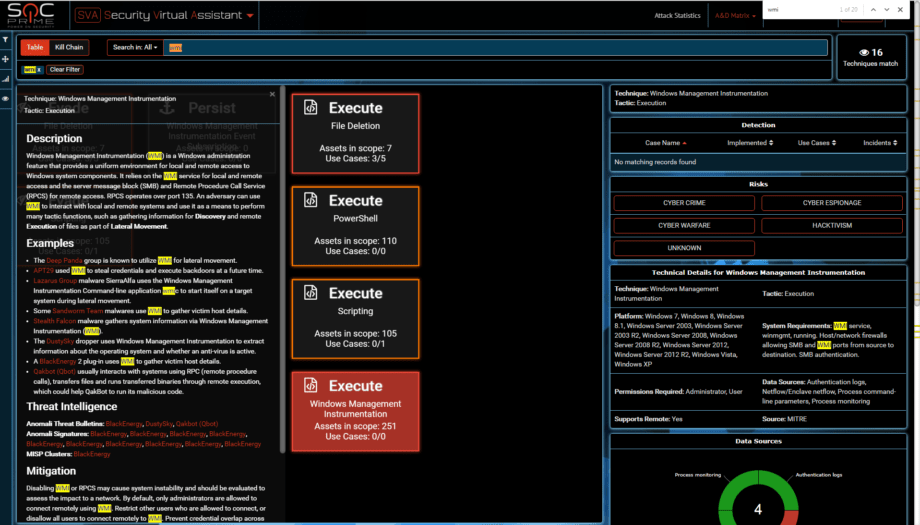

Devinez quel acteur est un expert en PsExec et WMI ?

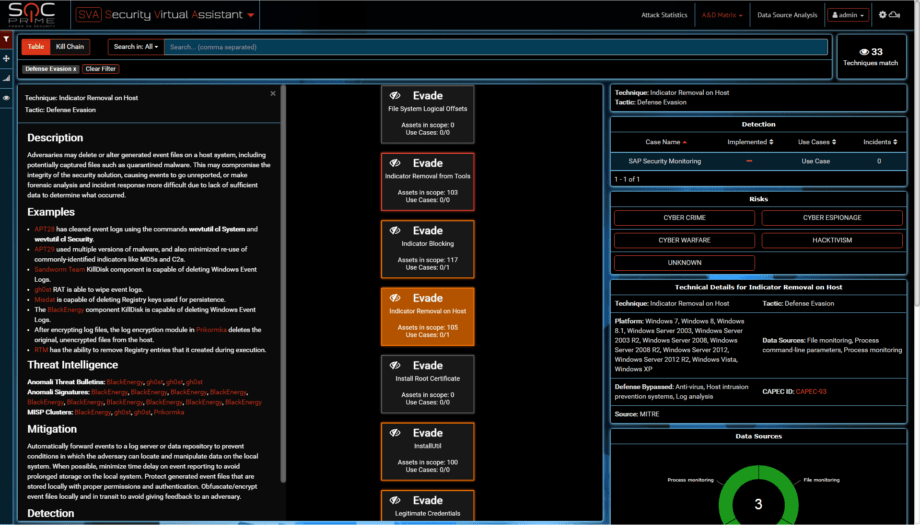

wevtutil pour effacer le journal des événements = Retrait d’indicateur sur l’Hôte selon ATT&CK

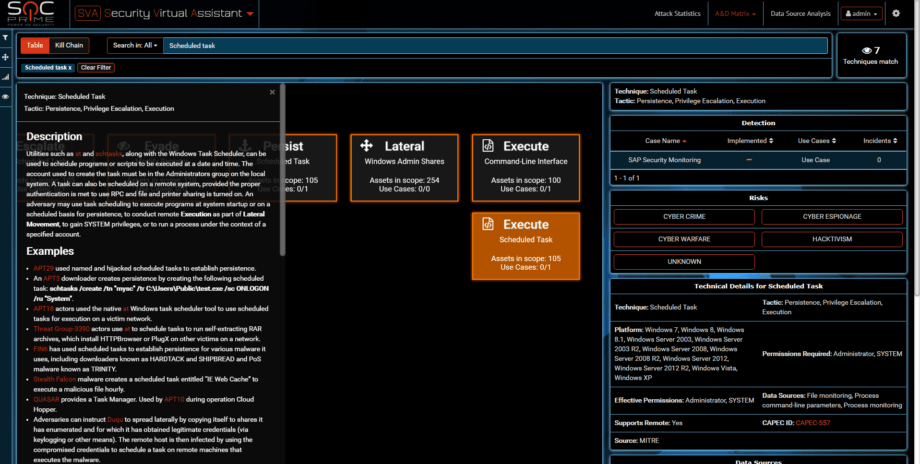

wevtutil pour effacer le journal des événements = Retrait d’indicateur sur l’Hôte selon ATT&CK Et une tâche planifiée pour le redémarrage utilisée pour l’étape d’Exécution

Et une tâche planifiée pour le redémarrage utilisée pour l’étape d’Exécution Avant de détruire des données avec un composant wiper. Alors que KillDisk supprimait les données et écrivait des 0, NotPetya les détruit avec un chiffrement sans préserver la clé Salsa20. À mon avis, c’est une destruction de données équivalente.

Avant de détruire des données avec un composant wiper. Alors que KillDisk supprimait les données et écrivait des 0, NotPetya les détruit avec un chiffrement sans préserver la clé Salsa20. À mon avis, c’est une destruction de données équivalente. Et nous savons tous que l’attaque BlackEnergy n’était pas là pour supprimer des données, mais pour les exfiltrer pour la Phase 2.

Et nous savons tous que l’attaque BlackEnergy n’était pas là pour supprimer des données, mais pour les exfiltrer pour la Phase 2. Était-ce le même acteur ? Le Sandworm existe-t-il vraiment ? Peut-on appeler cela une arme cybernétique AI ? Au moins, nous avons maintenant un système expert en IA pour nous aider à répondre à cette question…

Était-ce le même acteur ? Le Sandworm existe-t-il vraiment ? Peut-on appeler cela une arme cybernétique AI ? Au moins, nous avons maintenant un système expert en IA pour nous aider à répondre à cette question…

PS : Je voudrais me référer à une citation récente d’un collègue chercheur en sécurité qui a dédié sa carrière à combattre des menaces comme BlackEnergy “Le côté obscur est uni”. Je ne peux qu’être d’accord. Le moment est venu pour les jedi de la sécurité de s’unir à nouveau.