Nouveau jour, nouveau logiciel malveillant causant des dégâts pour les défenseurs informatiques. Dans la foulée du nouveau Cheval de Troie MoonPeak, les experts en sécurité ont découvert un autre échantillon malveillant activement utilisé dans les attaques en cours. Surnommée PEAKLIGHT, cette menace exclusivement mémoire applique une chaîne d’attaque sophistiquée en plusieurs étapes pour infecter des instances Windows avec une variété d’infostealers et de loaders.

Détecter le malware PEAKLIGHT

Les dernières statistiques soulignent qu’en 2023, les adversaires ont déployé en moyenne 200 454 scripts malveillants uniques par jour, équivalant à environ 1,5 nouveaux échantillons par minute. Pour rester en avance sur les nouvelles menaces comme le malware PEAKLIGHT récemment découvert, les chercheurs en sécurité ont besoin d’outils fiables pour la détection et la chasse aux menaces.

La plateforme SOC Prime pour la défense cybernétique collective offre un ensemble de règles Sigma spécialement ciblant l’activité liée à PEAKLIGHT, ainsi qu’une suite complète pour l’ingénierie de détection alimentée par l’IA, la chasse aux menaces automatisée et la détection avancée des menaces. Il suffit d’appuyer sur le bouton Explorez les Détections ci-dessous et d’accéder immédiatement à une collection de contenu organisée.

Toutes les règles sont cartographiées au cadre MITRE ATT&CK et compatibles avec plus de 30 solutions SIEM, EDR et Data Lake. De plus, les détections sont enrichies de métadonnées étendues, y compris CTI des références, des chronologies d’attaques et des recommandations de triage.

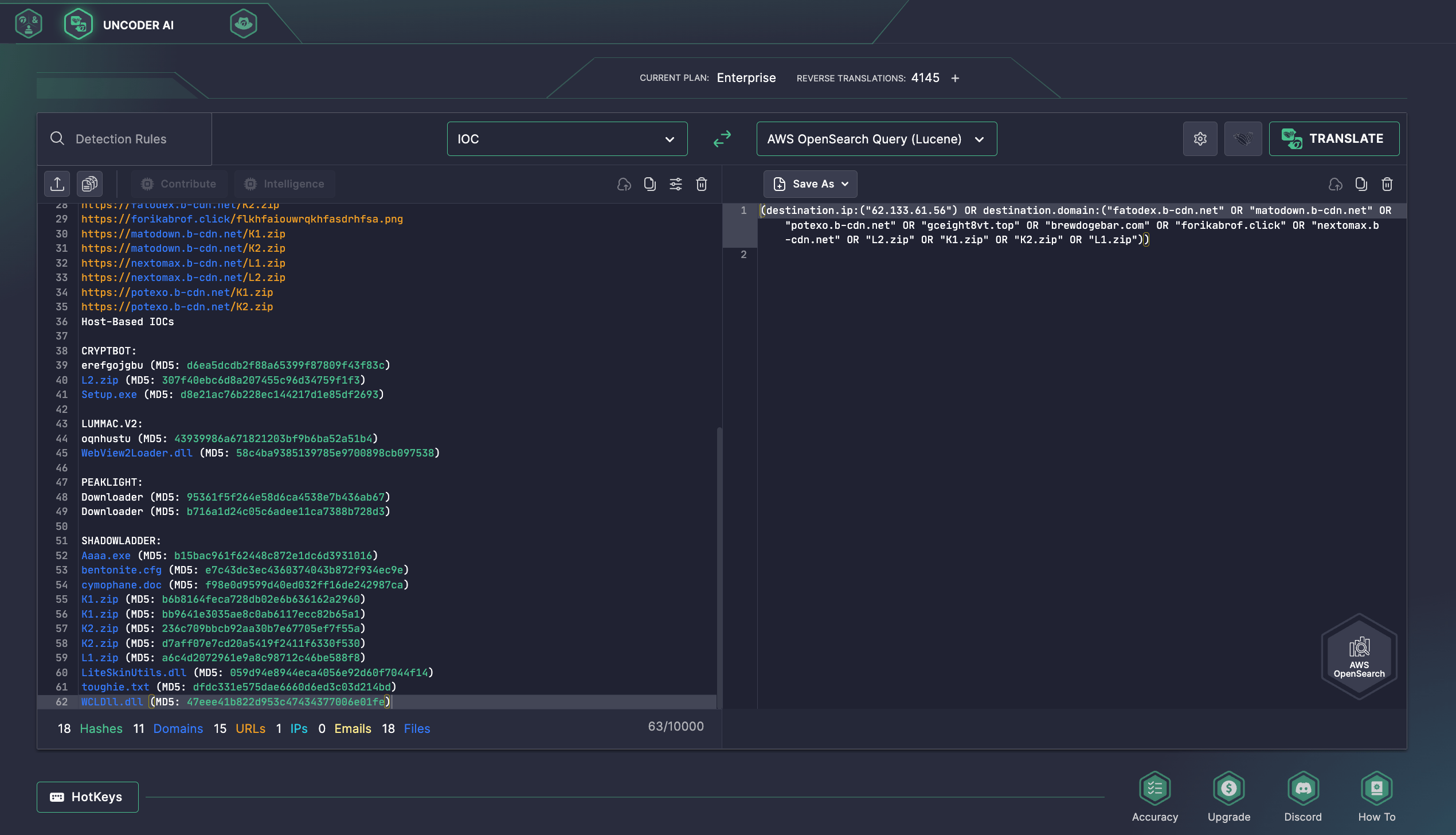

De plus, les professionnels de la sécurité peuvent utiliser Uncoder AI, le premier copilote AI de l’industrie pour l’ingénierie de détection, pour chasser instantanément les indicateurs de compromission fournis dans le rapport de Mandiant. Uncoder AI agit comme un empaqueteur d’IOC, permettant aux analystes CTI et SOC et aux chasseurs de menaces de parser sans problème les IOCs et de les convertir en requêtes de chasse personnalisées prêtes à être exécutées dans le SIEM ou EDR de leur choix.

Analyse du Malware PEAKLIGHT

Les chercheurs de Mandiant ont dévoilé un nouveau dropper basé sur PowerShell, exclusivement mémoire, suivi comme PEAKLIGHT. Le malware nouvellement identifié utilise une chaîne d’infection sophistiquée en plusieurs étapes pour livrer de multiples charges utiles. Notamment, dans la campagne des adversaires nouvellement identifiée, les attaquants profitent des fichiers LNK fréquemment utilisés à des fins offensives et souvent déguisés en fichiers légitimes, les rendant efficaces pour passer sous les radars.

La chaîne d’attaque commence par le téléchargement de fichiers ZIP armés déguisés en films piratés. Ces archives contiennent un fichier LNK nuisible qui se connecte à un réseau de distribution de contenu (CDN) hébergeant un dropper JavaScript uniquement mémoire obfusqué. Le dropper exécute ensuite le script PowerShell du téléchargeur PEAKLIGHT sur l’hôte, établissant la connexion avec le serveur C2 pour récupérer des charges utiles supplémentaires, notamment LummaStealer (également connu sous le nom de LUMMAC.V2 ou LUMMAC2), SHADOWLADDER et CRYPTBOT infostealers opérant sous le modèle malware-as-a-service. Pendant le processus d’infection, PEAKLIGHT vérifie la disponibilité des archives ZIP dans des chemins de fichiers codés en dur et, si elles n’existent pas, les télécharge à partir d’un CDN distant.

Les défenseurs ont identifié diverses versions des fichiers LNK, dont certaines utilisent des astérisques (*) comme jokers pour lancer subrepticement le binaire mshta.exe légitime et exécuter du code malveillant depuis un serveur distant. De même, les droppers ont été découverts contenant des charges utiles PowerShell encodées en hexadécimal et en Base64. Celles-ci sont éventuellement décompressées pour exécuter PEAKLIGHT, qui est conçu pour transmettre d’autres malwares sur un système compromis tout en téléchargeant également une bande-annonce de film légitime, probablement comme distraction.

L’apparition de diverses versions du téléchargeur PEAKLIGHT, chacune avec ses capacités uniques et l’utilisation de méthodes de dissimulation et d’évasion sophistiquées par les mainteneurs de malware, telles que l’exécution de proxy binaire système et l’abus de CDN, souligne la nécessité de renforcer la résilience cybernétique pour minimiser les risques d’infections. En tirant parti de la suite complète de produits de SOC Prime pour l’ingénierie de détection alimentée par l’IA, la chasse aux menaces automatisée et la détection avancée des menaces, les organisations peuvent se défendre de manière proactive contre les attaques sophistiquées et les menaces émergentes tout en construisant une posture de cybersécurité robuste.