Les équipes de surveillance de la sécurité peuvent contourner des efforts significatifs liés à la normalisation des données d’événements en déployant directement des règles de détection conscientes du schéma avec le module de gestion continue de contenu de SOC Prime.

Le paysage actuel de la cybersécurité est inondé de systèmes SIEM, EDR, NTDR & outils SOAR, de solutions XDR de nouvelle génération et d’approches innovantes naviguant les entreprises à travers les goulets d’étranglement technologiques. Les organisations ont tendance à suivre le rythme dynamique de l’évolution technologique en constituant un workflow CI/CD hautement évolutif. Les données évoluent également constamment, posant de nouveaux défis à leur agencement et gestion. Les ingénieurs en détection SIEM, les analystes SOC ou tout spécialiste de la sécurité utilisant SIEM ou XDR doivent répondre à ces changements en adoptant de nouveaux schémas de données dans l’infrastructure de l’entreprise.

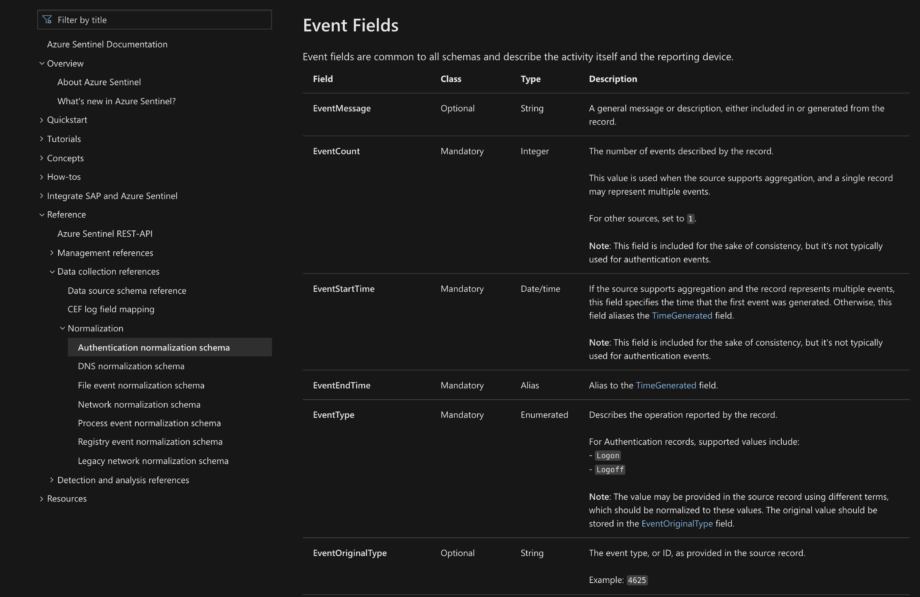

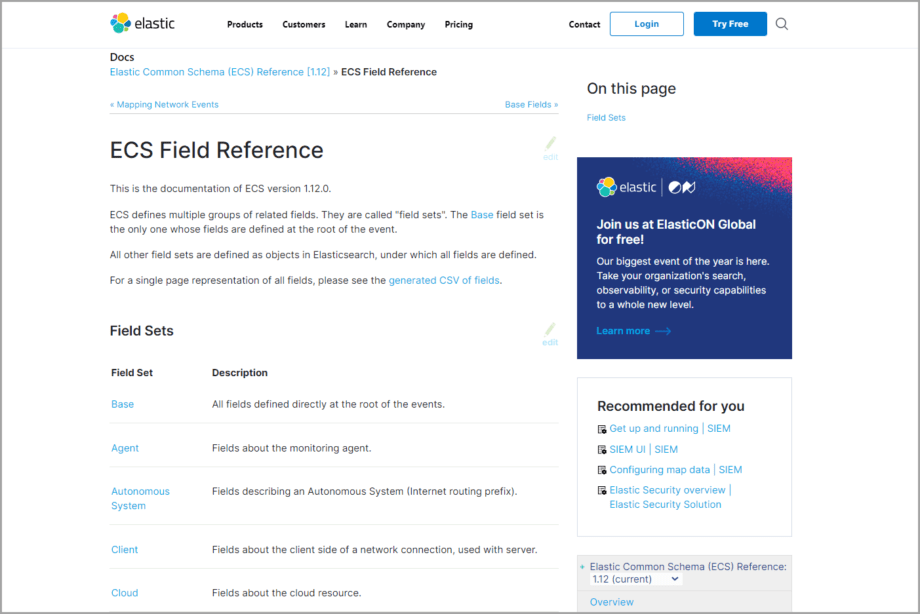

Tout fournisseur de premier plan SIEM & XDR cherche des moyens de faire évoluer le schéma de données existant et de proposer une solution normalisée capable de gérer plusieurs types de données. Par exemple, Microsoft a adopté le modèle d’information Azure Sentinel (ASIM), Chronicle Security a introduit le modèle de données unifié (UDM) à ces fins, tandis qu’Elastic élabore son format de données commun à chaque nouvelle version de l’Elastic Common Schema (ECS).

J’ai vu des organisations dépenser des centaines de milliers de dollars pour intégrer des données de sécurité. Même si certains fournisseurs ne nécessitent pas de normalisation pour collecter les données, construire du contenu sur des données qui ne respectent pas une norme peut entraîner une charge incroyable pour les équipes d’opérations de sécurité.

Anton Goncharov

Directeur produit chez SOC Prime

Alors que les développeurs améliorent les schémas de données SIEM et XDR, les entreprises continuent de collecter des données de cybersécurité et doivent s’adapter rapidement à ces changements. Dès qu’une nouvelle menace émerge, les organisations doivent être prêtes à booster leur évolutivité de détection tout en collectant des données dans de multiples formats. Lorsque les champs de schémas de données déterminés par les fournisseurs subissent des modifications, de nouveaux journaux sont collectés et analysés dans le format modifié. Cela devient un obstacle tangible à la gestion des données, transformant le processus de recherche de journaux ou de détection de menaces avec SIEM ou XDR en un cauchemar.

La question clé concernant toute équipe SOC dans le monde est comment gérer les modifications du schéma de données sans temps d’arrêt dans les opérations de détection des menaces. L’une des solutions possibles pour surmonter cette complexité du schéma de données est de renormaliser toutes les anciennes données en les ajustant ainsi que tous les algorithmes de détection de menaces implémentés au nouveau standard de schéma de données. Cependant, cette façon d’unification des données entraine encore des temps d’arrêt étant à la fois chronophage et plutôt coûteuse.

Avant de rejoindre SOC Prime en tant que directeur des revenus, j’ai été clé dans la création d’un centre de défense cybernétique avancé 24×7 en Europe centrale avec la technologie SIEM & SOAR en son cœur protégeant les plus grandes organisations en Europe. Nous avons implémenté les technologies les plus récentes et les plus avancées mais avons toujours dû investir un nombre incroyable de ressources dans la maintenance et l’ajustement de nos schémas de données et algorithmes de détection. Avec le module de gestion continue de contenu de SOC Prime, chaque équipe SOC peut enfin arrêter de perdre des jours et des semaines sur la maintenance des schémas de données et se concentrer sur leur tâche principale — trouver le mal et protéger les actifs essentiels de l’organisation.

Andreas Süß

Directeur des revenus chez SOC Prime

The La plateforme de SOC Prime, première du secteur pour la défense cyber collaborative, la chasse aux menaces et la découverte de menaces prend en charge les traductions croisées sur-le-champ pour les détections basées sur le comportement Sigma en utilisant le format de schéma de données aligné avec les normes des fournisseurs. Lors de la conversion de Sigma vers l’un des formats SIEM & XDR disponibles, les champs sont mappés selon le schéma de données déterminé par le fournisseur, qui est natif de la solution de sécurité sélectionnée. Ainsi, le contenu SOC pour Azure Sentinel sera automatiquement ajusté au schéma de données ASIM par défaut, tandis que les traductions Elastic Stack seront mappées au format ECS en conséquence.

De plus, la plateforme Detection as Code de SOC Prime propose des solutions de schéma de données non standards qui vont au-delà des spécifications des fournisseurs. Étant donné que les fournisseurs SIEM & XDR évoluent constamment leurs schémas de données de normalisation, il est difficile de suivre le rythme avec tous les cas d’utilisation personnalisés et de couvrir toutes les sources de journaux possibles. Les ingénieurs en détection SIEM et les analystes SOC doivent souvent traiter des données sans avoir les sources de journaux correspondantes couvertes par la documentation du fournisseur.

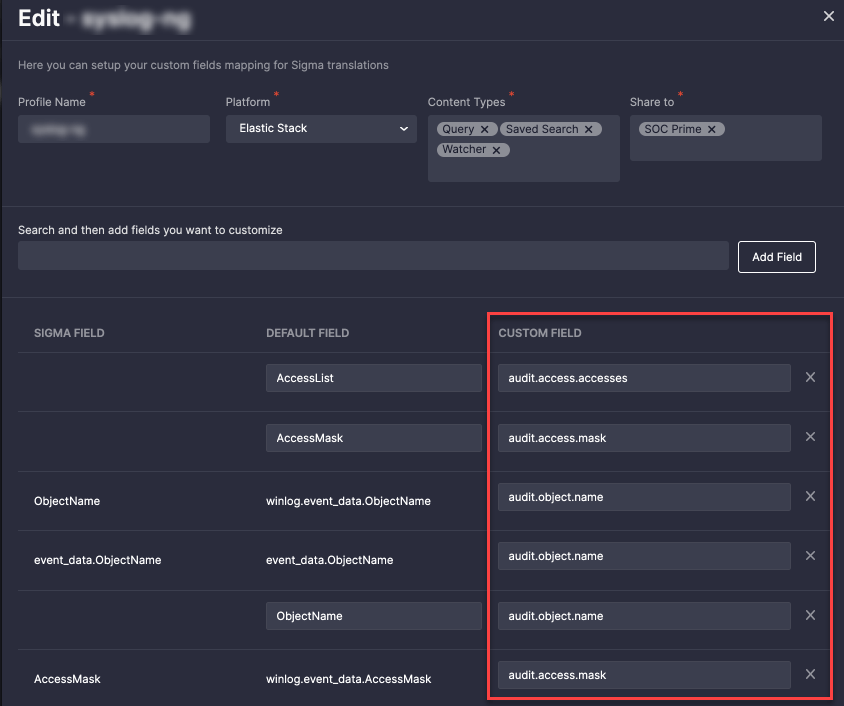

Le module de gestion continue de contenu (CCM) disponible dans le cadre de la plateforme Detection as Code de SOC Prime permet aux praticiens de la sécurité d’appliquer des schémas de données personnalisés et de s’y tenir indépendamment des modifications de format du côté du fournisseur de SIEM ou XDR. Le module CCM permet de préconfigurer la version de mappage de champ personnalisé pertinente avant le déploiement du contenu, puis d’envoyer des règles et des requêtes dans l’environnement SOC sans problèmes d’analyse.

Par exemple, lors de la collecte de journaux Windows via Winlogbeat, l’outil les rend automatiquement conformes au schéma de données ECS et les stocke dans Elasticsearch sans problèmes d’analyse. Cependant, la collecte de journaux via un outil non standard et impliquant des données personnalisées qui ne peuvent pas être mappées automatiquement au schéma de données par défaut nécessite un ajustement supplémentaire et implique un nombre suffisant d’heures de l’équipe SOC. Voici un exemple de profil mondial de mappage de champ personnalisé créé par l’équipe SOC Prime qui utilise des champs non standards au lieu des champs ECS par défaut pour la collecte de journaux Windows.

Avec cette approche flexible, un schéma de données peut être appliqué à un ensemble de règles, et un autre à une pile différente d’éléments de contenu avant de les déployer via des tâches CCM. En fin de compte, vous pouvez avoir votre propre version de règles automatiquement personnalisées selon les besoins de votre environnement.

Les capacités de normalisation CCM alimentées par un schéma de données personnalisé résonnent principalement auprès des analystes SOC et des ingénieurs en détection, économisant ainsi leur temps précieux et une grande part d’efforts manuels. D’un point de vue commercial, les CISO et les responsables SOC peuvent maximiser la productivité de leur équipe tout en réalisant des économies suffisantes, se concentrant sur les tâches SOC les plus cruciales et réduisant les risques de migrations de schéma de données.

Le module de gestion continue de contenu et son API sont maintenant ouverts à l’ensemble de la communauté de cybersécurité. La nouvelle plateforme Detection as Code de SOC Prime débloque un accès gratuit à la fonctionnalité CCM, ce qui signifie que tous les utilisateurs de la plateforme peuvent profiter de ses capacités. Les seules limitations sont de nature basée sur les seuils, telles que le montant du contenu disponible en téléchargement, le nombre de listes de contenu, de filtres ou de préréglages pouvant être configurés par utilisateur, etc. La disponibilité à grande échelle du module CCM peut être atteinte avec un abonnement payant adapté aux besoins commerciaux de l’organisation.

Le module CCM prend actuellement en charge les principales solutions cloud SIEM & XDR dans le monde, y compris Microsoft Azure Sentinel, Google Chronicle Security, Humio, Sumo Logic et Elastic Cloud, permettant un flux continu et une gestion des détections Sigma converties au format cloud-native correspondant et évolutive au schéma de données choisi. En plus de diffuser du contenu de détection vers le cloud, le module CCM offre également un support sur site pour Splunk et Elastic Stack. Les ingénieurs en sécurité peuvent déployer automatiquement de nouvelles détections et mettre à jour la pile de contenu existante pour leur instance Splunk sur site en utilisant l’application SOC Prime CCM pour Splunk.

SOC Prime a proposé une mise à jour importante en catégorisant les détections basées sur le comportement Sigma qui sont automatiquement déployées dans l’environnement en alertes et requêtes. Les équipes SOC peuvent désormais choisir la catégorie de détection qui convient mieux à leurs objectifs — alertes qui sont entièrement testées et sont moins susceptibles de générer des faux positifs ou requêtes d’une nature plus expérimentale pour enquêter ou chasser les menaces. Cela élimine l’ambiguïté autour de l’objectif prévu du contenu, réduit la charge de travail de l’équipe SOC et aide à rationaliser les opérations SOC.

Pour obtenir des informations techniques sur le système entièrement automatisé de gestion de contenu, lisez le billet de blog dédié et explorez les capacités du module CCM à grande échelle. Les équipes SOC sont invitées à voir la fonctionnalité CCM en action en rejoignant la plateforme Detection as Code de SOC Prime maintenant disponible pour un public plus large en cybersécurité. Brisez les limites de la complexité des données avec une dépendance minimale aux schémas de données spécifiques aux fournisseurs pour permettre un déploiement et une gestion de contenu sans tracas et rentables.