Le phishing est largement reconnu comme une méthode répandue pour mener des attaques d’ingénierie sociale. Les défenseurs ont récemment identifié une campagne de phishing très ciblée qui distribue le malware MostereRAT pour infiltrer les appareils Windows. Les attaquants exploitent des techniques avancées d’évasion de détection et d’ingénierie sociale, tout en abusant de logiciels légitimes d’accès à distance, comme AnyDesk et TightVNC, ce qui leur permet de maintenir un contrôle discret et durable sur les systèmes compromis.

Détecter les attaques MostereRAT

En 2024, le phishing représentait environ 25 % de toutes les cyberattaques détectées au sein des organisations dans le monde, la plupart se propageant via des liens malveillants ou des fichiers joints. L’impact financier continue de croître chaque année, le coût moyen d’une violation due au phishing s’élevant à environ 4,88 millions de dollars. Une campagne récente ciblant les utilisateurs Windows avec le malware MostereRAT démontre que le phishing reste une arme fiable pour les attaquants, soulignant l’urgence pour les défenseurs de répondre rapidement avec des mesures de sécurité proactives.

Inscrivez-vous sur la plateforme SOC Prime pour détecter les attaques potentielles contre votre organisation dès les premières étapes. La plateforme propose un ensemble dédié de règles Sigma abordant les TTP associés aux infections MostereRAT. Cliquez sur le bouton Explorer les détections ci-dessous pour accéder aux règles, enrichies avec des CTI exploitables et soutenues par une suite complète de produits pour la détection et la chasse aux menaces avancées.

Toutes les règles de la plateforme SOC Prime sont compatibles avec plusieurs solutions SIEM, EDR et Data Lake, et sont mappées au cadre MITRE ATT&CK®. De plus, chaque règle est accompagnée de métadonnées détaillées, incluant des références threat intel, chronologies des attaques, recommandations de triage, et plus encore.

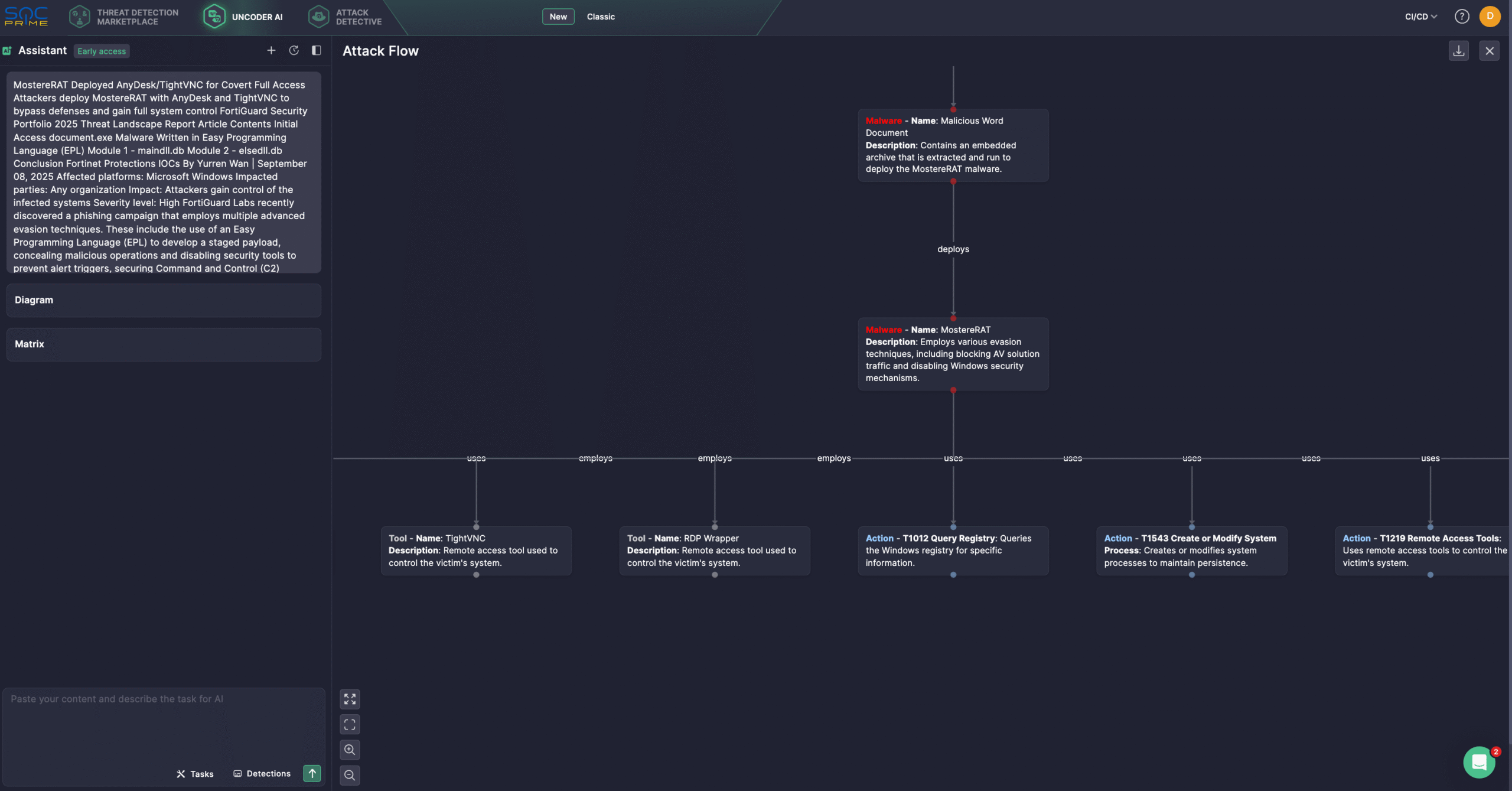

En outre, les experts en sécurité peuvent simplifier les investigations de menaces avec Uncoder, un IDE privé et copilote IA pour l’ingénierie de détection. La dernière mise à jour d’Uncoder AI introduit un nouveau mode Chat Bot IA et des outils MCP pour aider les défenseurs à gérer les tâches de détection de bout en bout. Saisissez une invite personnalisée dans n’importe quelle langue ou choisissez parmi des tâches préconstruites via une interface dialogue conviviale, tout en gardant l’IA alignée sur votre environnement et le paysage des menaces. Par exemple, les défenseurs peuvent utiliser le dernier rapport de Fortinet sur MostereRAT pour générer un flux d’attaque en un clic.

Analyse de MostereRAT

Les attaquants abusent fréquemment de logiciels légitimes pour soutenir leurs activités malveillantes. Par exemple, le programme d’accès à distance largement utilisé AnyDesk est devenu une cible courante pour l’exploitation par les attaquants.

Les chercheurs de FortiGuard Labs ont récemment découvert une opération de phishing sophistiquée incorporant une gamme de tactiques d’évasion avancées pour déployer MostereRAT et maintenir un accès furtif à long terme sur les systèmes Windows. La campagne utilise Easy Programming Language (EPL) pour créer un payload en plusieurs étapes conçu pour masquer l’activité malveillante, désactiver les défenses de sécurité afin d’éviter la détection, sécuriser le trafic C2 via TLS mutuel et permettre plusieurs techniques pour livrer des payloads supplémentaires. Pour garantir un contrôle complet sur les machines compromises, les attaquants exploitent également des utilitaires d’accès à distance largement utilisés, tels qu’AnyDesk et TightVNC.

Le flux d’infection commence par des emails de phishing ciblant des utilisateurs japonais, déguisés en demandes commerciales légitimes pour inciter les destinataires à cliquer sur des liens malveillants. La visite du site infecté déclenche un téléchargement automatique ou manuel d’un fichier Word contenant une archive intégrée. Les victimes sont invitées à ouvrir l’archive et à exécuter un fichier unique, adapté d’un exemple GitHub wxWidgets. Ce fichier décompresse des ressources chiffrées, incluant des outils RMM et des images, dans C:\ProgramData\Windows, déchiffrées via une simple opération SUB.

Le malware établit ensuite la persistance en créant des services au niveau SYSTEM via un client RPC personnalisé (CreateSvcRpc) contournant les API Windows standard. Un service, WpnCoreSvc, garantit l’exécution automatique au démarrage, tandis que WinSvc_ lance les payloads fournis par l’attaquant à la demande. Avant de se fermer, le malware affiche un faux message d’erreur en chinois simplifié pour propager davantage l’ingénierie sociale.

L’étape suivante repose sur un lanceur EPK avec des fichiers malveillants (svchost.exe et svchost.db) pour déterminer quels modules charger. Il escalade les privilèges en activant SeDebugPrivilege, duplique des tokens SYSTEM et exploite le compte TrustedInstaller pour lancer des processus avec des droits administratifs complets. Le malware comprend également des listes codées en dur de produits AV et EDR avec leurs chemins d’installation, lui permettant de les identifier et désactiver systématiquement. De plus, MostereRAT exploite les filtres de la Windows Filtering Platform pour bloquer l’envoi de données, logs ou alertes de détection, une technique adaptée de l’outil red-teaming EDRSilencer.

Pour maintenir le contrôle, le malware désactive les mises à jour et la sécurité de Windows en terminant les processus clés, arrêtant les services de mise à jour et supprimant des fichiers système. Il déploie des outils d’accès à distance et de proxy, tels que AnyDesk, Xray et TigerVNC, directement depuis sa configuration. La suite inclut également RDP Wrapper, permettant aux attaquants de modifier ou restaurer les paramètres RDP (par ex. connexions multi-session) via le registre.

La dernière campagne diffusant MostereRAT utilise l’ingénierie sociale pour propager l’infection et s’appuie sur des tactiques avancées d’adversaires pour rester sous le radar, ainsi que sur des outils d’accès à distance légitimes pour contrôler les systèmes. Ces méthodes compliquent fortement la détection et l’analyse, rendant essentielles les mises à jour régulières des solutions et la sensibilisation continue des utilisateurs aux risques d’ingénierie sociale. Appuyez-vous sur la suite complète de produits SOC Prime, soutenue par l’IA, l’automatisation et des CTI en temps réel, pour défendre proactivement contre les attaques de phishing et autres menaces émergentes, tout en maintenant une posture cybersécuritaire robuste.