Une citation d’un célèbre professeur « Bonne nouvelle à tous ! » conviendrait le mieux aux événements récents lorsque l’ Internet des choses a semé le chaos dans le monde numérique entier, avec le botnet Mirai étant l’un de ses sbires infâmes. Avant que les détecteurs de sarcasme ne cassent : la situation est effectivement tendue, des chercheurs réputés dans le domaine de la sécurité pensent que nous sommes maintenant à 2 minutes de has set the hell loose in the whole digital world, with Mirai botnet being one of its infamous minions. In before broken sarcasm-detectors: the situation is indeed tense, reputable researchers in the security field believe that we are now at 2 minutes to minuit. Quoi qu’il en soit, j’essaierai de vous faire gagner du temps en partageant rapidement les faits, analyses et conclusions établis par nos amis dans le domaine de la sécurité et notre équipe de sécurité avec une certaine expérience en criminalistique et détection d’incidents.

Chronologie : en août dernier, Flashpoint avec Level 3 Threat Research Labs a en réalité prédit que une attaque des Choses se produirait et ce n’est qu’une question de temps. En octobre, le code source de Mirai a été publié. À ce jour, les attaques confirmées attribuées à Mirai comprennent une tentative de couper l’accès à Internet dans tout le Liberia, a 620+ GB DDoS sur Brian Krebs, DDoS pendant l’élection américaine, attaque sur Dyn qui a causé une panne massive d’Internet, et maintenant un incident avec plus de 900K routeurs chez Deutsche Telekom.

Les vecteurs d’attaque évoluent et les botnets DDoS aussi comme décrit dans l’étude de cas de Mirai par MalwareTech. Même si 2016 est presque terminée, nous avons des tonnes d’appareils (plus que jamais ?) qui utilisent des protocoles en clair, donc le compromis initial a commencé par un scan de port telnet distribué avec des identifiants codés en dur divulgués. Cela a ensuite évolué en un scan SSH, et bien sûr, d’autres techniques de force brute ont été ajoutées en cours de route. Les activités du botnet Mirai continuent d’apparaître, ce qui signifie qu’il s’agit d’un business fonctionnel (et exploité ?), quelqu’un a obtenu le capital et peut investir dans des techniques plus sophistiquées à l’avenir. Un excellent exemple est une preuve de concept exploit partagée par le chercheur indépendant en sécurité kenzo dans son blog et plus de détails sur l’attaque et l’exploit également révélés par BadCyber. La cause principale de tels exploits sont les « meilleures » pratiques utilisées par les fabricants de l’IoT telles que mots de passe codés en dur et d’autres fonctionnalités intéressantes, et nous savons tous à quel point il est « facile » de sortir et de patcher tous ces appareils IoT une fois qu’ils sont déjà déployés. Moins d’un mois après le post de kenzo, nous voyons une attaque sur les routeurs de Deutsche Telekom utilisant un exploit (le fabricant du modem est différent et l’exploit aussi, mais la technique et le but sont probablement les mêmes). Quelques citations à la date de l’attaque du 28th novembre :

« L’attaque du botnet Mirai refait surface en Allemagne et a touché plus de 900 000 routeurs de Telekom la nuit dernière et aujourd’hui, ciblant ce que nous soupçonnons être des dispositifs de type Busybox linux IoT / qui dans ce cas étaient des routeurs »

HakDefNet, 28 novembre 2016

« Le botnet exploitant massivement les routeurs de Deutsche Telekom est le même qui était responsable du DDoS sur l’ISP libérien. »

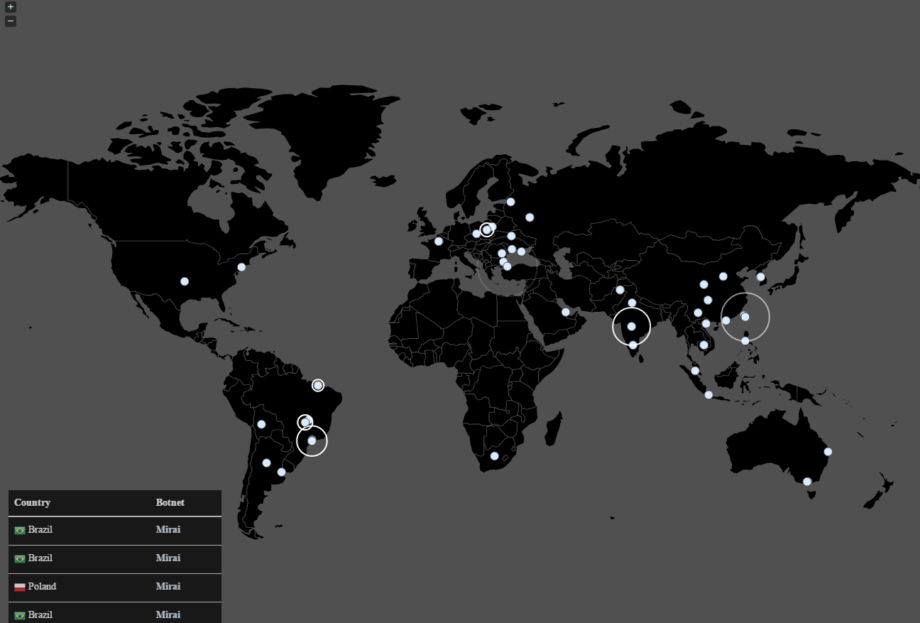

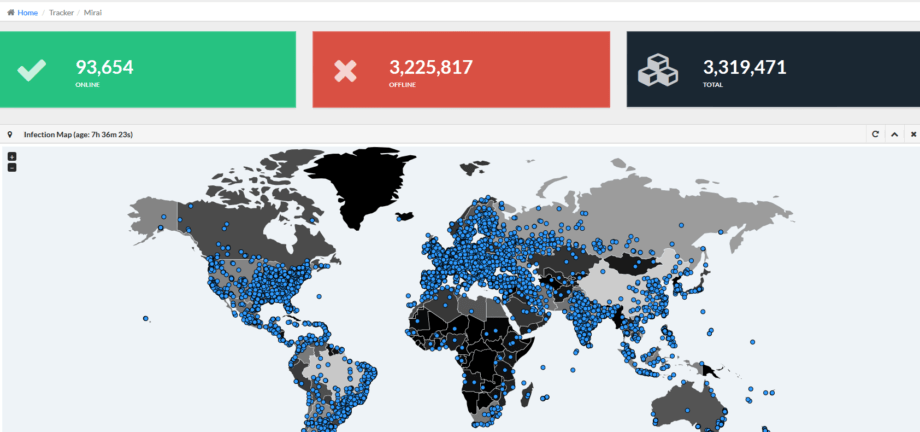

À propos de MalwareTech, il y a une carte en direct des connexions Mirai disponible : Une rapide analyse OSINT des données fournies par le suivi en direct par MalwareTech avec géolocalisation et filtrage par fenêtres temporelles confirme encore une fois que le problème est mondial, il y a plus de 93K dispositifs actifs (compromis).

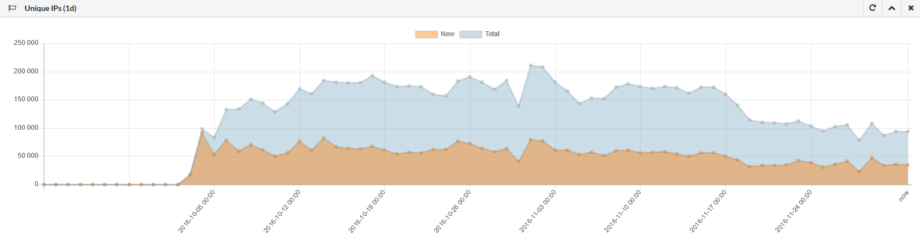

Une rapide analyse OSINT des données fournies par le suivi en direct par MalwareTech avec géolocalisation et filtrage par fenêtres temporelles confirme encore une fois que le problème est mondial, il y a plus de 93K dispositifs actifs (compromis). Si nous regroupons les IPs sur une base quotidienne, on peut voir que la taille globale du botnet a actuellement diminué, mais l’histoire pourrait être loin d’être terminée, car de nouvelles méthodes d’attaque continuent d’émerger. La quantité de « nouvelles » IP est difficile à utiliser étant donné que nous devons considérer l’espace d’adresses dynamiques (le plus courant pour les appareils IoT domestiques).

Si nous regroupons les IPs sur une base quotidienne, on peut voir que la taille globale du botnet a actuellement diminué, mais l’histoire pourrait être loin d’être terminée, car de nouvelles méthodes d’attaque continuent d’émerger. La quantité de « nouvelles » IP est difficile à utiliser étant donné que nous devons considérer l’espace d’adresses dynamiques (le plus courant pour les appareils IoT domestiques). Le 24 novembreth nous avons publié un ETC (Emergency Threat Counter) cas d’utilisation SIEM pour la détection de Mirai pour ArcSight, QRadar et Splunk, basé sur un échantillon gratuit de renseignement sur les menaces fourni par nos amis chez HakDefNet. Nous sommes constamment en contact avec nos collègues, ils rapportent qu’au total plus de 1M IPs ont été soit déjà détectées comme partie de Mirai soit exploitables (compromises ?) et peuvent être utilisées dans de futures attaques.

Le 24 novembreth nous avons publié un ETC (Emergency Threat Counter) cas d’utilisation SIEM pour la détection de Mirai pour ArcSight, QRadar et Splunk, basé sur un échantillon gratuit de renseignement sur les menaces fourni par nos amis chez HakDefNet. Nous sommes constamment en contact avec nos collègues, ils rapportent qu’au total plus de 1M IPs ont été soit déjà détectées comme partie de Mirai soit exploitables (compromises ?) et peuvent être utilisées dans de futures attaques.

Conseils en détection et réponse

cas d’utilisation SOC.Surveiller l’utilisation des protocoles en clair, les pics de trafic par port, la détection de scans de ports et la détection de force brute sur tous les piles technologiques est fortement recommandé.Atténuation pour les télécoms et les FAI.Réparez les dispositifs compromis gérés par votre organisation; implémentez des ACL pour l’accès à distance aux ports de gestion (autorisez uniquement l’accès à partir des IPs de vos administrateurs), et vérifiez pendant ce temps la sécurité des postes de travail des administrateurs (quand ont-ils eu un pentest ou un audit de sécurité pour la dernière fois ? Faites-en un non programmé). Et un conseil du capitaine évident : changez ces mots de passe !Toute organisation.Vérifiez si votre réseau d’entreprise a des dispositifs infectés par Mirai. Vous pouvez utiliser ETC pour la détection de Mirai disponible à https://ucl.socprime.com, ou exécutez un scan de ports sur votre propre réseau pour le port 7547 afin de trouver des dispositifs exploitables. Une autre façon de trouver des ressources compromises est d’utiliser le moteur Shodan sans et avec enregistrement (exemple d’une recherche d’IPs avec le port 7547 accessible depuis Internet en Irlande).Sensibilisation à la sécurité.Il n’y a jamais eu de meilleur moment pour consulter les 8 bonnes pratiques pour sécuriser l’IoT par Layer3Informez les clients finaux sur la menace et incluez le lien ci-dessus, car tout utilisateur averti en matière de sécurité et de confidentialité peut sécuriser lui-même son propre IoT (mettre à jour le firmware, fermer les ports et services). C’est une solution super facile et peu coûteuse qui peut être réalisée avec n’importe laquelle de ces plateformes d’automatisation de campagnes par e-mail.

/Restez en sécurité