Dans la foulée d’une nouvelle vague de cyberattaques par UAC-0050 impliquant de l’espionnage informatique et des vols financiers et s’appuyant sur un nombre diversifié d’outils, y compris MEDUZASTEALER, une autre activité suspecte attire l’attention dans l’arène des cybermenaces ukrainiennes. CERT-UA a récemment lancé une nouvelle alerte couvrant des attaques de phishing usurpées diffusant MEDUZASTEALER via Telegram et se faisant passer pour le support technique de « Reserve+ », l’application du Ministère de la Défense de l’Ukraine.

Détecter les infections MEDUZASTEALER couvertes dans l’alerte CERT-UA#11603

Pour rester au courant des intrusions possibles et se défendre proactivement contre de nouvelles TTP malveillantes, la Plateforme SOC Prime pour la défense cyber collective propose un ensemble de règles Sigma dédié aux attaques MEDUZASTEALER. Fiez-vous à la suite complète de produits SOC Prime pour une détection avancée des menaces, une chasse automatisée des menaces et une ingénierie de détection alimentée par l’IA pour repérer les intrusions potentielles dès les premières étapes.

Pour plonger dans un ensemble de détection sur mesure, appuyez sur le Explorer les Détections bouton ci-dessous. Toutes les règles Sigma sont mappées au cadre MITRE ATT&CK®, enrichi avec des renseignements personnalisés, et convertible en plus de 30 formats de langage SIEM, EDR et Data Lake.

Les défenseurs informatiques peuvent renforcer davantage leurs défenses contre les cyberattaques liées à l’activité adverse mentionnée en exploitant le contenu de détection supplémentaire disponible sur la Plateforme SOC Prime. Pour analyser rétroactivement les attaques UAC-0050, appliquez le tag «CERT-UA#11603» basé sur l’identifiant du rapport CERT-UA correspondant ou filtrez le contenu avec «MEDUZASTEALER» pour une recherche plus ciblée.

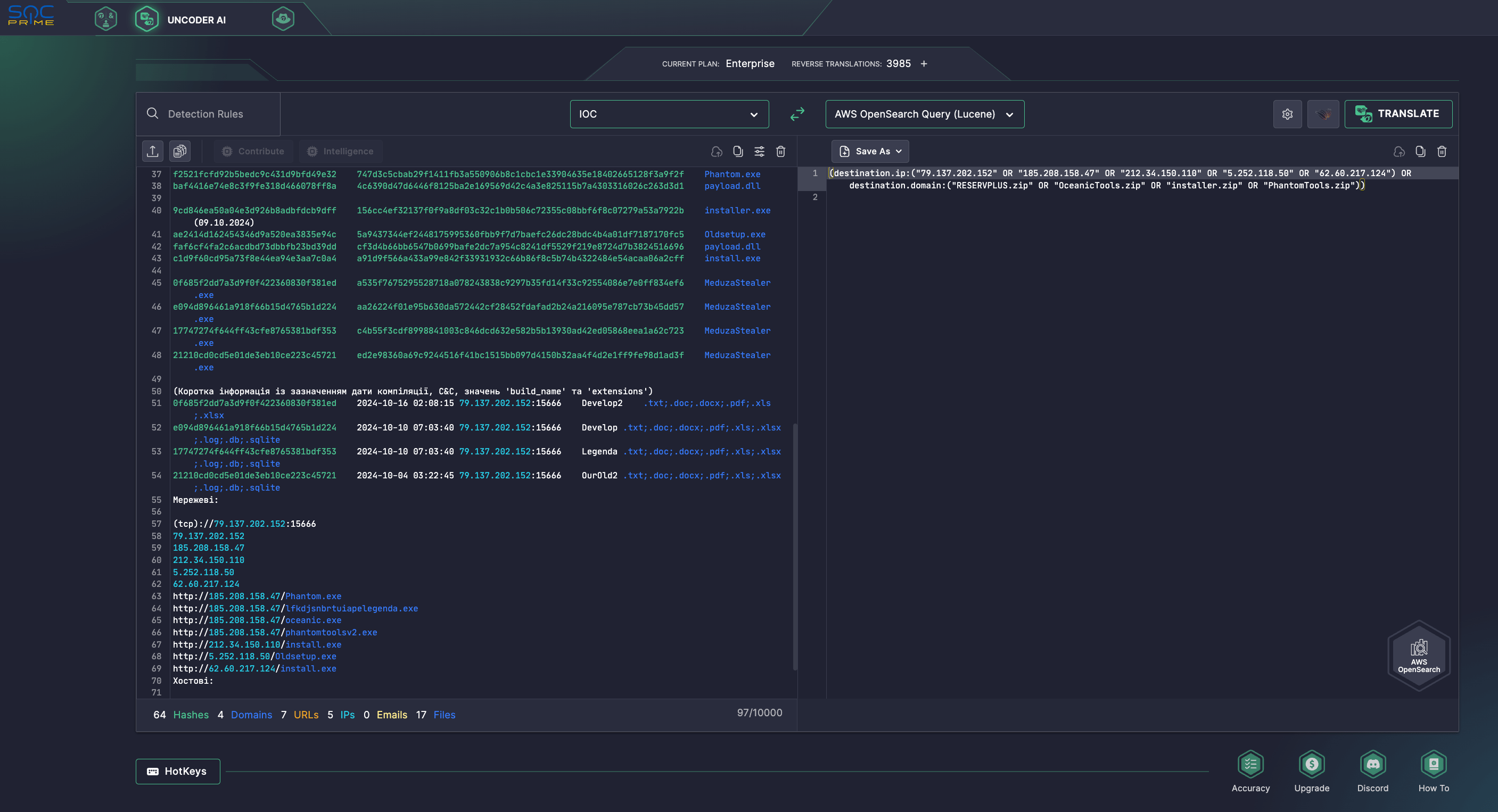

Les ingénieurs en sécurité peuvent également tirer parti de Uncoder AI pour accélérer l’emballage des IOC et la chasse rétroactive aux menaces liées à MEDUZASTEALER en utilisant les IOC de l’alerte CERT-UA#11603 en les convertissant instantanément en requêtes personnalisées correspondant à des langues spécifiques SIEM, EDR et Data Lake.

Description du Malware MEDUZASTEALER

CERT-UA a récemment émis une nouvelle alerte CERT-UA#11603 notifiant les défenseurs informatiques d’attaques en cours distribuant MEDUZASTEALER. Le 15 octobre 2024, CERT-UA a reçu des informations concernant la distribution de messages suspects via le compte Telegram @reserveplusbot, qui avait été identifié en mai 2024 comme l’une des méthodes de contact pour l’équipe de support technique de « Reserve+ ».

Notamment, à la fin décembre 2023, le néfaste groupe UAC-0050 a attaqué les institutions gouvernementales ukrainiennes et polonaises, utilisant MEDUZASTEALER en plus de Remcos RAT.

Dans les dernières attaques, les messages malveillants incitent les utilisateurs ciblés à installer un « logiciel spécial » et contiennent une archive nommée « RESERVPLUS.zip ». L’archive ZIP distribuée contient un fichier exécutable qui, une fois exécuté, télécharge un autre fichier, « install.exe ». Ce dernier infecte l’ordinateur avec le logiciel malveillant MEDUZASTEALER.

Selon son fichier de configuration, le voleur était configuré pour exfiltrer des fichiers avec les extensions « .txt, .doc, .docx, .pdf, .xls, .xlsx, .log, .db, .sqlite » puis se supprimer. Pour contourner les logiciels de sécurité, le répertoire où le logiciel malveillant était stocké a été ajouté à la liste des exclusions de Microsoft Defender à l’aide d’une commande PowerShell.

Pour garder une longueur d’avance sur les attaquants et minimiser les risques d’infections MEDUZASTEALER, les organisations peuvent se fier à la suite complète de produits de SOC Prime pour l’ingénierie de détection alimentée par l’IA, la chasse automatisée des menaces et la détection avancée des menaces, tout en consolidant une posture de cybersécurité à l’épreuve du temps.

Contexte MITRE ATT&CK

Exploiter MITRE ATT&CK offre un aperçu détaillé du contexte des dernières opérations offensives utilisant le logiciel malveillant MEDUZASTEALER. Reportez-vous au tableau ci-dessous pour voir l’ensemble complet des règles Sigma dédiées abordant les tactiques, techniques et sous-techniques ATT&CK correspondantes.